Linux网络服务之DNS域名解析

文章目录

-

- 一、DNS解析概述

-

- 1.1、DNS系统的作用

- 1.2、DNS系统的类型

- 1.3、BIND服务器端程序

- 1.4、BIND服务器的配置文件

- 二、DNS解析的配置

-

- 2.1、主配置文件 /etc/named.conf

- 2.2、区域配置文件 /etc/named.rfc1912.zones

- 2.3、区域数据配置文件

- 2.4、对配置文件进行语法检查

- 三、DNS正向解析实验

-

- 3.1、实验准备

- 3.2、实验过程

- 3.3、实验结果

- 四、总结

一、DNS解析概述

1.1、DNS系统的作用

DNS系统在网络中的作用就是维护着一个地址数据库,其中记录了各种主机域名与IP地址的对应关系,以便为客户程序提供正向或者反向的地址查询服务,及正向解析和反向解析

1.2、DNS系统的类型

常见的几种类型:

-

缓存域名服务器

只提供域名解析结果的缓存功能,目的在于提高查询速度和效率,但是没有自己控制的区域地址数据。

构建缓存域名服务器时,必须设置根域或者指定其他DNS服务器作为解析来源

-

主域名服务器

维护某一个特定DNS区域的地址数据库,对其中的解析记录具有自主控制权,是指定区域中唯一存在的权威服务器,官方服务器。

构建主域名服务器时,需要自行建立所负责区域的地址数据文件

-

从域名服务器

与主域名服务器提供完全相同的DNS解析服务,通常用于DNS服务器的热备份。

构建从域名服务器时,需要指定主域名服务器的位置,以便服务器能自动同步区域的地址数据库

1.3、BIND服务器端程序

主要执行程序:/usr/sbiin/named

默认监听端口:53

主配置文件: /etc/named.conf

保存DNS解析记录的数据文件位于: /var/named/

1.4、BIND服务器的配置文件

[root@localhost ~]# rpm -qc bind #查看配置文件位置

/etc/logrotate.d/named

/etc/named.conf

/etc/named.iscdlv.key

/etc/named.rfc1912.zones

/etc/named.root.key

/etc/rndc.conf

/etc/rndc.key

/etc/sysconfig/named

/var/named/named.ca

/var/named/named.empty

/var/named/named.localhost

/var/named/named.loopback

二、DNS解析的配置

2.1、主配置文件 /etc/named.conf

-

全局配置部分

设置DNS服务器的全局参数

包括监听地址/端口,数据文件的默认位置等

使用options{…};的配置段

[root@localhost ~]# vim /etc/named.conf

options {

listen-on port 53 { any; }; 'ipv4 监听地址和端口 {一般更改为any}'

listen-on-v6 port 53 { ::1; };

directory "/var/named"; '区域数据文件的默认存放位置'

...省略内容

allow-query { any; }; '允许使用本DNS服务的网段:{一般更改为any}'

}

2.2、区域配置文件 /etc/named.rfc1912.zones

-

设置本服务器提供域名解析的特定DNS区域

包括域名,服务器角色,数据文件名等

使用zone“区域名”IN{…};的配置段

[root@localhost ~]# vim /etc/named.rfc1912.zones

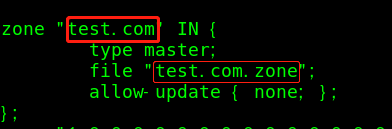

正向解析

zone "test.com" IN {

type master; '类型,主域名服务器'

file "test.com.zone"; '区域数据文件名'

allow-update { none; };

};

反向解析

zone "10.168.192.in-addr.arpa" IN {

type master;

file "192.168.10.arpa";

allow-update { none; };

};

2.3、区域数据配置文件

-

1、全局TTL配置项及SOA记录

$TTL(Time To Live,生存时间)记录

SOA(Start Of Authority,授权信息开始)记录

分号“;”开始的部分表示注释信息

M 分 H 时 W 周 D 天

$TTL 1D '有效解析记录的生存周期'

@ IN SOA @ rname.invalid. ( 'SOA标记,域名,管理邮箱'

2011030502 '更新序列号,可以是10位以内的整数'

1D '无效解析记录的生存周期'

1W '失效时间,超过改时间仍无法下载则放弃'

3H ) '刷新时间,重新下载地址数据的间隔'

-

2、域名解析记录

地址解析记录用来设置DNS区域内的域名,IP地址印社关系,包括正向解析记录和反向解析记录

NS域名服务器记录

MX 邮件交换记录

A 地址记录,只用在正向解析区域中

CNAME 别名

@ IN NS ns1.bdqn.com. #当前区域DNS服务器的

IN MX 10 mail.bdqn.com.

ns1 IN A 65.65.656.56

www IN A 2.2.2.2

mail IN A 5.5.5.5

ftp IN CNAME www

* IN A 3.3.3.3 #泛域名解析,未匹配到的主机头到到此地址

-

3、反向区域数据文件

在反向区域数据文件中,不会用到A地址记录,而是使用PTR指针(point)记录。

例如,对于反向区域10.168.192.in-addr.arpa,添加的反向解析记录:

1 IN PTR www.demo.com. #表示IP地址为192.168.192.1的主机的域名时www.demo.com

8 IN PTR mail.demo.com. #表示IP地址为192.168.192.5的主机的域名时mail.demo.com

2.4、对配置文件进行语法检查

-

修改完区域数据文件以后,可以执行named-checkconf命令对该文件进行语法检查

-

若zone文件中没有语法错误,系统将给出“OK”的提示信息

named-checkconf工具基本格式

named-checkconf -z [主配置文件]

[root@localhost ~]# named-checkconf -z /etc/named.conf

zone localhost.localdomain/IN: loaded serial 0

zone localhost/IN: loaded serial 0

zone kgc.com/IN: loaded serial 0

zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN: loaded serial 0

zone 1.0.0.127.in-addr.arpa/IN: loaded serial 0

zone 0.in-addr.arpa/IN: loaded serial 0

named-checkzone工具基本格式

named-checkzone <域名><区域数据文件>

[root@localhost ~]# named-checkzone kgc.com /var/named/kgc.com.zone

zone kgc.com/IN: kgc.com/MX 'mail.kog.com' (out of zone) is a CNAME 'mail.kog.com.netsolmail.net' (illegal)

zone kgc.com/IN: loaded serial 0

OK

三、DNS正向解析实验

- 根据域名解析地址

3.1、实验准备

- 1、一台win10作为客户端-----网络适配器NAT模式

- 2、一台centos7作为DNS服务器。

yum install bind -y #安装DNS解析包

rpm -qc bind #查看DNS的配置文件

3.2、实验过程

1、在主配置文件里的配置

vim /etc/named.conf #打开主配置文件

:/127 #修改监听地址

:/local #允许使用任何DNS服务的网段

- 域名的修改并指向数据文件,以.zone为后缀名。

vim /etc/named.rfc1912.zones

第一步:cd /var/named

cp -p named.localhost test.com.zone

第二步:vim test.com.zone #修改数据文件

test.com.zone文件里的内容

$TTL 1D

@ IN SOA test.com. rname.invalid. ( '域名设置666.com'

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS test.com. '域名设置666.com'

A 127.0.0.1

www IN A 6.6.6.6 '设置www.test.com对应的IP地址'

最后启动服务和关闭防火墙

systemctl start named #启动服务

systemctl stop firewalld #关闭防火墙

setenforce 0

3.3、实验结果

C:\Users\wangermazi>nslookup www.test.com

服务器: UnKnown

Address: 192.168.220.172

名称: www.test.com

Address: 6.6.6.6 #正向解析成功

四、总结

正向解析的过程配置:

安装 bind 工具 yum install bind -y

配置主配置文件:/etc/named.conf # 设置监听地址和允许访问的网段

配置区域数据配置文件:/etc/named.rfc1912.zones #设置域名,DNS服务器的数据文件

保留权限复制设置的区域配置文件:cp -p /var/named/named.localhost /var/named/xxx.com.zone

编辑复制好的区域数据配置文件:/var/named/xxx.com.zone #设置域名和对应的IP地址

关闭防火墙,开启服务

用 nslookup 验证解析是否成功