Gateway网关自定义拦截器的不可重复读取数据

最近在开发gateway网关时,通过自定义拦截器对某些接口的数据进行处理,发现,无法读取到数据。经过查询,发现在Spring5的webflux编程或者普通web编程中,只能从request中获取body一次,后面无法再获取。

参考网上的方法先通过全局过滤器把body先缓存起来。

这个网上有很多例子:

/**

* @author zhong

* @date 2022/1/6 - 15:34

*

*/

@Configuration

public class CacheBodyGlobalFilter implements Ordered, GlobalFilter {

@Override

public Mono filter(ServerWebExchange exchange, GatewayFilterChain chain) {

//判断是否时认证接口

if (!AuthUtils.isAuthorPath(exchange.getRequest())) {

//不是认证接口

return chain.filter(exchange);

} else {

//指定接口可建数据从新读出构建

return DataBufferUtils.join(exchange.getRequest().getBody())

.flatMap(dataBuffer -> {

DataBufferUtils.retain(dataBuffer);

Flux cachedFlux = Flux

.defer(() -> Flux.just(dataBuffer.slice(0, dataBuffer.readableByteCount())));

ServerHttpRequest mutatedRequest = new ServerHttpRequestDecorator(exchange.getRequest()) {

@Override

public Flux getBody() {

return cachedFlux;

}

};

//exchange.getAttributes().put(CACHE_REQUEST_BODY_OBJECT_KEY, cachedFlux);

return chain.filter(exchange.mutate().request(mutatedRequest).build());

});

}

}

@Override

public int getOrder() {

return Ordered.HIGHEST_PRECEDENCE;

}

}

CacheBodyGlobalFilter这个全局过滤器的目的就是把原有的request请求中的body内容读出来,并且使用ServerHttpRequestDecorator这个请求装饰器对request进行包装,重写getBody方法,并把包装后的请求放到过滤器链中传递下去。这样后面的过滤器中再使用exchange.getRequest().getBody()来获取body时,实际上就是调用的重载后的getBody方法,获取的最先已经缓存了的body数据。这样就能够实现body的多次读取了。

这个过滤器的order设置的是Ordered.HIGHEST_PRECEDENCE,即最高优先级的过滤器。优先级设置这么高的原因是某些系统内置的过滤器可能也会去读body。

但是在测试中我发现,如果我在请求接口中如果没有body内容,就会导致程序只能执行CacheBodyGlobalFilter这一个拦截器,而无法执行其他拦截器(自定义的和默认的)。而且接口返回200,这和我的预期时不一致的。

通过测试发现,原因是,按照以上代码执行,如果是body为null,Conten-Type也为空,所以没有执行代码中的flatMap()方法.所以也就没有执行后面的调用链。

chain.filter(exchange.mutate().request(mutatedRequest).build());

解决办法,在获取到数据流时,如果数据流为null,我们可以构建一个空的数据流,这也也就能执行我们后面的拦截器。

利用Flux.defaultIfEmpty(defaultDataBuffer);的方法可以实现这个功能。

public final FluxdefaultIfEmpty(T defaultV) { return onAssembly(new FluxDefaultIfEmpty<>(this, defaultV)); }

代码如下:

@Configuration

public class CacheBodyGlobalFilter implements Ordered, GlobalFilter {

@Override

public Mono filter(ServerWebExchange exchange, GatewayFilterChain chain) {

//判断是否时认证接口

if (!AuthUtils.isAuthorPath(exchange.getRequest())) {

//不是认证接口

return chain.filter(exchange);

} else {

//指定接口可建数据从新读出构建

//当body中没有缓存时,只会执行这一个拦截器, 原因是fileMap中的代码没有执行,所以需要在波多野为空时构建一个空的缓存

DefaultDataBufferFactory defaultDataBufferFactory = new DefaultDataBufferFactory();

DefaultDataBuffer defaultDataBuffer = defaultDataBufferFactory.allocateBuffer(0);

//构建新数据流, 当body为空时,构建空流

Flux bodyDataBuffer = exchange.getRequest().getBody().defaultIfEmpty(defaultDataBuffer);

return DataBufferUtils.join(bodyDataBuffer)

.flatMap(dataBuffer -> {

DataBufferUtils.retain(dataBuffer);

Flux cachedFlux = Flux

.defer(() -> Flux.just(dataBuffer.slice(0, dataBuffer.readableByteCount())));

ServerHttpRequest mutatedRequest = new ServerHttpRequestDecorator(exchange.getRequest()) {

@Override

public Flux getBody() {

return cachedFlux;

}

};

//exchange.getAttributes().put(CACHE_REQUEST_BODY_OBJECT_KEY, cachedFlux);

return chain.filter(exchange.mutate().request(mutatedRequest).build());

});

}

}

@Override

public int getOrder() {

return Ordered.HIGHEST_PRECEDENCE;

}

}

当然这个是在我们的拦截的接口存在没有body,但是也要执行后面的拦截器的情况下。如果说接口必须要有body。那我们可以在CacheBodyGlobalFilter 这拦截器中直接返回指定的内容。这个我还没有测试过。

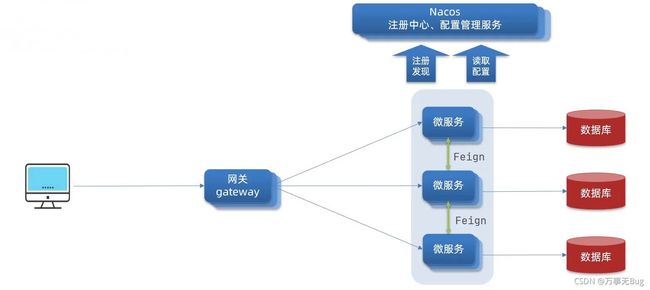

统一网关Gateway

一、为什么需要网关

网关功能:

- 身份认证和权限校验

- 服务路由、负载均衡

- 请求限流

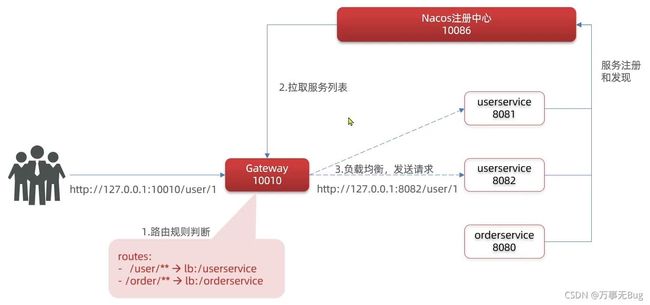

二、搭建网关服务

搭建网关服务的步骤:

1、创建新的module,引入SpringCloudGateway的依赖和nacos的服务发现依赖

org.springframework.cloud spring-cloud-starter-gateway com.alibaba.cloud spring-cloud-starter-alibaba-nacos-discovery

2、编写路由配置及nacos地址

server:

port: 10010 # 网关端口

spring:

application:

name: gateway # 服务名称

cloud:

nacos:

server-addr: localhost:8848 # nacos地址

gateway:

routes: # 网关路由配置

- id: user-service # 路由id,自定义,只要唯一即可

# uri: http://127.0.0.1:8081 # 路由的目标地址 http就是固定地址

uri: lb://userservice # 路由的目标地址 lb就是负载均衡,后面跟服务名称

predicates: # 路由断言,也就是判断请求是否符合路由规则的条件

- Path=/user/** # 这个是按照路径匹配,只要以/user/开头就符合要求

3、搭建步骤总结:

创建项目,引入nacos服务发现和gateway依赖

配置application.yml,包括服务基本信息、nacos地址、路由

路由配置包括:

- 路由id:路由的唯一标示

- 路由目标(uri):路由的目标地址,http代表固定地址,lb代表根据服务名负载均衡

- 路由断言(predicates):判断路由的规则,

- 路由过滤器(filters):对请求或响应做处理

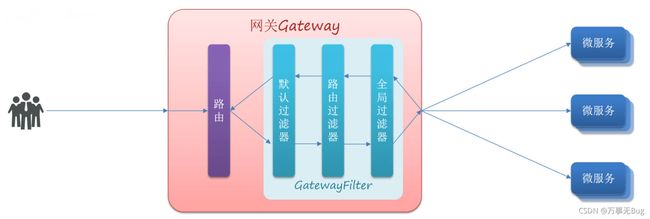

Gateway执行流程:

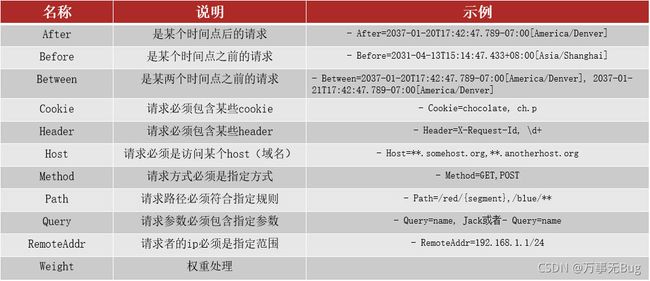

三、路由断言工厂

上文中,在配置文件中写的断言规则只是字符串,这些字符串会被Predicate Factory读取并处理,转变为路由判断的条件!例如Path=/user/**是按照路径匹配,这个规则是由org.springframework.cloud.gateway.handler.predicate.PathRoutePredicateFactory类来处理的,像这样的断言工厂在SpringCloudGateway还有十几个

Spring提供了11种基本的Predicate工厂:

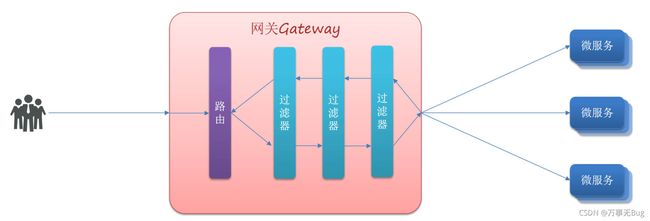

四、路由过滤器

路由过滤器 GatewayFilter

GatewayFilter是网关中提供的一种过滤器,可以对进入网关的请求和微服务返回的响应做处理:

过滤器工厂 GatewayFilterFactory

Spring提供了31种不同的路由过滤器工厂。例如:

过滤器工厂案例:给所有进入userservice的请求添加一个请求头

给所有进入userservice的请求添加一个请求头:Truth=xiaobai is headsome

spring:

cloud:

gateway:

routes: # 网关路由配置

- id: user-service

uri: lb://userservice

predicates:

- Path=/user/**

filters: # 过滤器

- AddRequestHeader=Truth, xiaobai is headsome # 添加请求头

默认过滤器

如果要对所有的路由都生效,则可以将过滤器工厂写到default(默认过滤器)下。格式如下:

spring:

application:

name: gateway # 服务名称

cloud:

nacos:

server-addr: localhost:8848 # nacos地址

gateway:

routes: # 网关路由配置

- id: user-service

uri: lb://userservice

predicates:

- Path=/user/**

- id: order-service

uri: lb://orderservice

predicates:

- Path=/order/**

default-filters: # 默认过滤器,会对所有的路由请求都生效

- AddRequestHeader=Truth, xiaobai is headsome # 添加请求头

全局过滤器 GlobalFilter

全局过滤器的作用也是处理一切进入网关的请求和微服务响应,与GatewayFilter的作用一样。

区别在于GatewayFilter通过配置定义,处理逻辑是固定的。而GlobalFilter的逻辑需要自己写代码实现。

定义方式是实现GlobalFilter接口。

public interface GlobalFilter {

/**

* 处理当前请求,有必要的话通过{@link GatewayFilterChain}将请求交给下一个过滤器处理

*

* @param exchange 请求上下文,里面可以获取Request、Response等信息

* @param chain 用来把请求委托给下一个过滤器

* @return {@code Mono} 返回标示当前过滤器业务结束

*/

Mono filter(ServerWebExchange exchange, GatewayFilterChain chain);

}

全局过滤器案例:定义全局过滤器,拦截并判断用户身份

需求:

定义全局过滤器,拦截请求,判断请求的参数是否满足下面条件:

参数中是否有authorization,authorization参数值是否为admin

如果同时满足则放行,否则拦截

自定义类,实现GlobalFilter接口,添加@Order注解

@Order(-1)

@Component

public class AuthorizeFilter implements GlobalFilter {

@Override

public Mono filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 1.获取请求参数

MultiValueMap params = exchange.getRequest().getQueryParams();

// 2.获取authorization参数

String auth = params.getFirst("authorization");

// 3.校验

if ("admin".equals(auth)) {

// 放行

return chain.filter(exchange);

}

// 4.拦截

// 4.1.禁止访问

exchange.getResponse().setStatusCode(HttpStatus.FORBIDDEN);

// 4.2.结束处理

return exchange.getResponse().setComplete();

}

}

过滤器执行顺序

请求进入网关会碰到三类过滤器:当前路由的过滤器、DefaultFilter、GlobalFilter

请求路由后,会将当前路由过滤器和DefaultFilter、GlobalFilter,合并到一个过滤器链(集合)中,排序后依次执行每个过滤器

- 每一个过滤器都必须指定一个int类型的order值,order值越小,优先级越高,执行顺序越靠前。

- GlobalFilter通过实现Ordered接口,或者添加@Order注解来指定order值,由我们自己指定

- 路由过滤器和defaultFilter的order由Spring指定,默认是按照声明顺序从1递增。

- 当过滤器的order值一样时,会按照 defaultFilter > 路由过滤器 > GlobalFilter的顺序执行。

五、跨域问题处理

跨域:域名不一致就是跨域,主要包括:

- 域名不同: www.taobao.com 和 www.taobao.org 和 www.jd.com 和 miaosha.jd.com

- 域名相同,端口不同:localhost:8080和localhost8081

跨域问题:浏览器禁止请求的发起者与服务端发生跨域ajax请求,请求被浏览器拦截的问题

解决方案:CORS

网关处理跨域采用的同样是CORS方案,并且只需要简单配置即可实现:

spring:

cloud:

gateway:

globalcors: # 全局的跨域处理

add-to-simple-url-handler-mapping: true # 解决options请求被拦截问题

corsConfigurations:

'[/**]':

allowedOrigins: # 允许哪些网站的跨域请求

- "http://localhost:8090"

- "http://www.leyou.com"

allowedMethods: # 允许的跨域ajax的请求方式

- "GET"

- "POST"

- "DELETE"

- "PUT"

- "OPTIONS"

allowedHeaders: "*" # 允许在请求中携带的头信息

allowCredentials: true # 是否允许携带cookie

maxAge: 360000 # 这次跨域检测的有效期

以上为个人经验,希望能给大家一个参考,也希望大家多多支持脚本之家。