部署LVS-DR群集

目录g

一,LVS-DR工作原理

二、LVS-DR数据流向

三、DR模式特点即优缺点

3.1、DR模式特点

3.2、LVS-DR的优缺点

四、ARP解析问题

1、问题一:IP地址冲突

2、问题二:第二次再有访问请求

五、部署LVS-DR集群

试验准备

环境准备

配置负载调度器lvs(192.168.62.50)

调整内核(proc)响应参数

配置负载分配

部署共享存储(NFS服务器:192.168.62.40)

安装nfs和rpcbind

创建共享目录并设置权限

输入页面内容

设置共享目录并发布共享

配置节点服务器(web01 和 web02)

配置虚拟IP地址(vip:192.168.59.100){web1和web2都要执行}

设置系统自动识别,并设置执行权限

调整内核的arp响应参数以阻止更新VIP的MAC地址,避免发生冲突

安装nfs、rpcbind和httpd服务

以上步骤web01和web02相同

开启相关服务,并挂载分享端的内容

测试

一,LVS-DR工作原理

LVS-DR(Linux Virtual Server Director Server)工作模式,是生产环境中最常用的一种工作模式

- LVS-DR模式,Director Server 作为群集的访问入口,不作为网关使用。

- 节点Director Server 与Real Server 需要在同一个网络中,返回给客户端的数据不需要经过Director Server。

- 为了对整个群集的访问,Dreector Server和Real Server都需要配置VIP地址

客户机发起请求,经过调度服务器(lvs),经过算法调度,去访问真实服务器(RS)

由于不原路返回,客户机不知道,真实主机的ip地址,所以只能通过调度服务器的外网ip(vip)去反回报文信息。Director Server 作为集群的访问入口,但不作为网关使用,后端服务器池中的Real Server与Director Server在同一个物理网络中,发给客户机的数据包不需要经过Director Server。为了响应对整个集群的访问,DS(前端负载均衡节点服务器)与RS(后端真实服务器)都需要配置有VIP地址。

每个Real Server上都有两个IP:VIP(负载均衡对外提供访问的IP地址)和RIP(负载均衡后端的真实服务器IP地址),但是VIP是隐藏的,就是不难提供解析等功能,只是用来做请求回复的源IP的,Director上只需要一个网卡,然后利用别名来配置两个IP:VIP和DIP(负载均衡与后端服务器通信的IP地址),在DIR接收到客户端的请求后。DIR根据负载均衡算法选择一台rs server的网卡mac作为客户端请求包中的目标mac,通过arp转交给后端rs server处理,后端在通过自己的网关回复给客户端。

二、LVS-DR数据流向

数据包流向分析:

- 用户发送请求到Director Server,请求的数据报文(源IP是CIP,目标IP是VIP)到达内核空间。

- 由于DS和RS在同一个网络中,所以是通过二层数据链路层来传输。

- 内核空间判断数据包的目标IP是本机IP,此时IPVS比对数据包请求的服务是否为集群服务,若是,重新封装数据包,修改源MAC地址为DIP的MAC地址,目标MAC地址为RIP的MAC地址,源IP地址与目标IP地址没有改变,然后将数据包发送给Real Server.

- RS发现请求报文的MAC地址是自己的MAC地址,就接收此报文,重新封装报文(源IP地址为VIP,目标IP为CIP),将响应报文通过lo接口传送给ens33网卡然后向外发出。

- RS直接将响应报文传送到客户端。

三、DR模式特点即优缺点

3.1、DR模式特点

- Director Server和Real Server必须在同一个物理网络中

- Real Server可以使用私有地址,也可以使用公网地址。如果使用公网地址,可以通过互联网对RIP进行直接访问

- Director Server作为集群的访问入口,但不能作为网关使用。

- 所有的请求报文经由Director Server IP,即Real Server发送的数据包不允许经过Director Server。

- Real Server上的io接口配置VIP的IP地址

3.2、LVS-DR的优缺点

优点:

负载均衡器只负责将请求包分发给物理服务器,而物理服务器将应答包直接分发给用户。所以,负责均衡器能处理很巨大的请求量,这种方式,一台负载均衡能为超过100台物理服务器服务,负载均衡器不再是系统的瓶颈。使用VS-DR方式,如果你的负载均衡器拥有100M的全双工网卡的话,就能使得整个Virtual Server能达到1G的吞吐量。甚至更高;

缺点:

这种方式需要所有的DIR和RIP都在同一广播域;不支持异地容灾。

四、ARP解析问题

1、问题一:IP地址冲突

在LVS-DR负载均衡集群中,负载均衡与节点服务器都要配置相同的VIP地址,在局域网中具有相同的IP地址。势必会造成各服务器ARP通信的紊乱

- 当arp广播发送到LVS-DR集群时,因为负载均衡器和节点服务器都是连接到相同的网络上,它们都会接收到ARP广播

- 只有前端的负载均衡器进行响应,其他节点服务器不应该响应ARP广播

解决方法:

- 对节点服务器进行处理,使其不响应针对VIP的ARP请求

- 用虚接口lo:0承载VIP地址

- 设置内核参数arp_ignore=1:系统只响应目的IP为本地IP(真实网卡IP)的ARP请求

2、问题二:第二次再有访问请求

Real Server返回报文(源IP是VIP)经路由器转发,重新封装报文时,需要先获取路由器的MAC地址,发送ARP请求时,Linux默认使用IP包的源IP地址(VIP)作为ARP请求包中的源IP地址,而不使用发送接口的IP地址,路由器收到ARP请求后,将更新ARP表项,原有的VIP对应Director的MAC地址会被更新为VIP对应的Real Server的MAC地址。路由器根据ARP表项,会将新来的请求报文转发给Real Server,导致Director的VIP失效

解决方法:

对节点服务器进行处理,设置内核参数arp_announce=2:系统不使用IP包的源地址来设置ARP请求的源地址,而选择发送接口的IP地址

路由器上绑定了真实服务器1的mac信息

请求到达真实服务器

在真实服务器上修改内核参数

只对所有服务器真实网卡上的地址进行反馈,解析

五、部署LVS-DR集群

试验准备

LVS-DR服务器:192.168.62.50

web01:192.168.62.5

web02:192.168.62.10

vip(虚拟回环):192.168.62.100

NFS服务器:192.168.62.40

环境准备

每台服务器都要关闭防火墙、核心防护

systemctl stop firewalld

systemctl disable firewalld

setenforce 0配置负载调度器lvs(192.168.62.50)

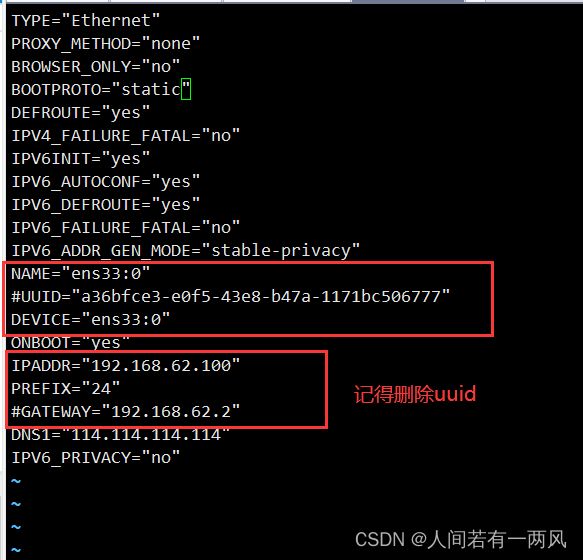

yum -y install ipvsadmcd /etc/sysconfig/network-scripts/

cp ifcfg-ens33 ifcfg-ens33:0

vim ifcfg-ens33:0

ifup ens33:0

ifconfig调整内核(proc)响应参数

对于DR集群模式来说,由于LVS负载调度器和各节点需要共用VIP地址,一个关闭Linux内核的重定向参数响应服务器部署一台路由器,那么它不会发送重定向,所以可以关闭该功能。

vim /etc/sysctl.conf

net.ipv4.ip_forward = 0 #关闭路由转发功能

net.ipv4.conf.all.send_redirects = 0 #下面都是关闭内核重定向功能

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

配置负载分配

ipvsadm -C

清空规则

ipvsadm -A -t 192.168.62.100:80 -s rr

创建虚拟主机,指定ip地址,并指定分流模式为轮询

ipvsadm -a -t 192.168.62.100:80 -r 192.168.62.5:80 -g

添加真实服务器ip地址,并指定负载均衡模式为DR

ipvsadm -a -t 192.168.62.100:80 -r 192.168.62.10:80 -g

添加真实服务器ip地址,并指定负载均衡模式为DR

ipvsadm

启动策略

ipvsadm-save > /etc/sysconfig/ipvsadm

保存策略

部署共享存储(NFS服务器:192.168.62.40)

安装nfs和rpcbind

yum -y install nfs-utils rpcbind

systemctl start nfs

systemctl start rpcbind

创建共享目录并设置权限

mkdir /opt/db1 /opt/db2

chmod 777 /opt/db1 /opt/db2

输入页面内容

echo "i am web1" > /opt/web01/index.html

echo "i am web2" > /opt/web02/index.html设置共享目录并发布共享

vim /etc/exports

rw:该主机对该共享目录有读写权限

sync:资料同步写入到内存与硬盘中

exportfs -rv

发布共享

showmount -e localhost

查看共享

配置节点服务器(web01 和 web02)

配置虚拟IP地址(vip:192.168.59.100){web1和web2都要执行}

此地址仅作为发送web响应数据包的源地址,并不需要监听客户机的访问请求(改由调度器监听并分发)。因此实验虚接口lo:0来承担VIP地址,并为本机添加一条路由记录,将访问VIP的数据限制在本地,以避免通讯紊乱。

cd /etc/sysconfig/network-scripts/

cp ifcfg-lo ifcfg-lo:0

vim ifcfg-lo:0

编写以下内容

DEVICE=lo:0

ONBOOT=yes

IPADDR=192.168.62.100

NETMASK=255.255.255.255

ifup lo:0 #启动环回网卡

ifconfig lo:0 #查看环回网卡

![]()

设置系统自动识别,并设置执行权限

route add -host 192.168.62.100 dev lo:0

添加VIP本地路由访问,将访问VIP的数据限制在本地

或者下面方式,都可实现路由禁锢,下面为永久添加

vim /etc/rc.local #Linux在开机启动时,会加载的内容

/sbin/route add -host 192.168.62.100 dev lo:0

chmod +x /etc/rc.d/rc.local

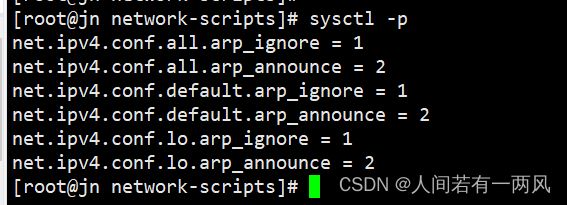

调整内核的arp响应参数以阻止更新VIP的MAC地址,避免发生冲突

vim /etc/sysctl.conf

添加以下内容

net.ipv4.conf.all.arp_ignore = 1

net.ipv4.conf.all.arp_announce = 2

net.ipv4.conf.default.arp_ignore = 1

net.ipv4.conf.default.arp_announce = 2

net.ipv4.conf.lo.arp_ignore = 1

net.ipv4.conf.lo.arp_announce = 2

sysctl -p

立即生效安装nfs、rpcbind和httpd服务

yum -y install nfs-utils rpcbind httpd以上步骤web01和web02相同

开启相关服务,并挂载分享端的内容

systemctl start nfs

systemctl start rpcbind

systemctl start httpd

mount.nfs 192.168.62.40:/opt/web01 /var/www/html

df -hT

web01

web02