设备安全:防火墙总结(1)

防火墙

- 1、防火墙的定义

- 2、防火墙的区域划分

- 3、 防火墙的类型

-

- 3.1 包过滤防火墙

-

- 3.1.1 单使用ACL的特点

- 3.2 代理防火墙

-

- 3.2.1 代理:中间人技术

- 3.2.2 特点

- 3.3 状态防火墙

-

- 3.3.1 实现方式

- 3.3.2 工作过程

- 3.3.3 特点

- 3.4 UTM【统一威胁管理】

-

- 3.4.1 特点

- 3.5 下一代防火墙【NGFW】

-

- 3.5.1 NGFW具备的能力

- 4、防火墙策略【ACL】

- 5、多通道协议随机协商问题

-

- 5.1 server-map

- 5.2 STUN类型协议与server-map表

- 6、端口识别

- 7、服务器的NAT映射

- 8、总结

-

- 8.1 文章重点内容

- 8.1 重点思考

1、防火墙的定义

- 路由交换总归到底是连通性设备【交换机同一个网络同,路由器不同网络通】

- 防火墙设备是为了隔绝网络的访问

- 早起网络在没有防火墙时期是联通的,any to any

防火墙是一种隔离(非授权用户)并过滤(对受保护网络有害流量或者数据包)的设备【在网络联通基础之上】

在路由交换的基础之上,还有隔离过滤的功能

- 授权用户,无需防御

- 非授权用户,隔离

如同一面墙的作用,隔离非授权用户,根据规则放行

在没有防火墙之前,防御方法:使用路由器作为防火墙,包过滤防火墙(访问控制列表ACL)

2、防火墙的区域划分

- 按照等级划分

Untrust(非受信区)、Local(本地区)、DMZ(非军事化区)、Trust(受信区)

3、 防火墙的类型

3.1 包过滤防火墙

包过滤防火墙:使用ACL访问控制列表技术【三层技术】

包过滤防火墙:主要检查五元组,缺陷,指定端口只能指定单向的端口,会将回包也阻断,颗粒度粗,管理越严,ACL越多

3.1.1 单使用ACL的特点

● 简单、速度快

● 检查的颗粒度粗

ACL与NAT联用是绝配

ACL+NAT:NAT表必须要出内网再回来才能生成,否则不予放行

绝配原因:因为nat的源地址转换功能

nat的源地址转换功能:

只有出去才能回来,出去才会有那个表记录。外面进来是没有表记录无法转换进入私(内)网

3.2 代理防火墙

代理使用socket实现,socket介于7-4层之间,完成对数据从7层到4层的封装和传递,且不同的应用需要使用不同的代理技术

代理防火墙(包过滤防火墙+代理):可以做出只针对一台设备的细颗粒度ACL,降低包过滤防火墙的检查颗粒度,只能针对具体应用(因为代理技术的限制)

注意:代理防火墙区域之间通信因为使用固定设备,而通用设备只管应用不管流量

3.2.1 代理:中间人技术

代理防火墙:使用中间人技术【应用层,七层技术】

1、代理的中间人技术,只让这一台设备进行区域间通信,区域内所有设备需要和区域外进行通信,都需要这台设备作为中间人,代理技术需要在七层(应用层)上进行

2、代理技术只能针对特定的应用来实现,应用间不能通用

称为七层技术是因为在设置代理时我们平时在浏览器上设置代理,而浏览器为应用及是应用层设备为此我们不难理解代理防火墙技术七层技术。

3.2.2 特点

○ 缺点:技术复杂,速度慢

○ 优点:能防御应用层威胁,内容威胁

3.3 状态防火墙

状态防火墙:三层、四层防火墙,使用会话追踪技术(追踪TCP的状态),某个状态下收到的回包应该是确认的包,而不是任意的包,根据当前TCP状态检测收到的包是否是正确的包。

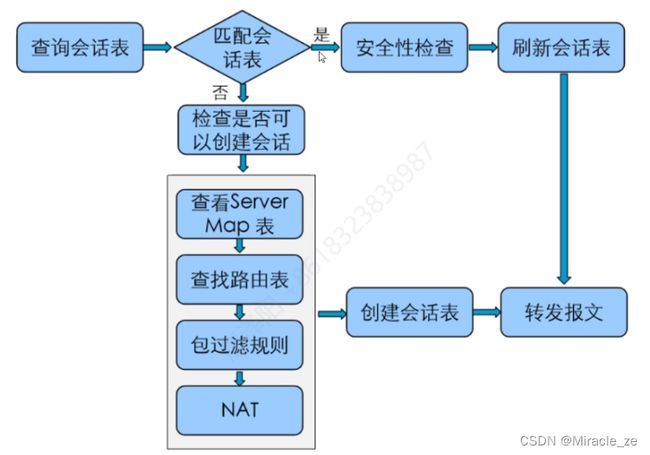

3.3.1 实现方式

状态防火墙除了可以使用软件(iptables等)实现,还可以使用硬件实现(hash算法),在包过滤(ACL)的基础上新增了一个会话表(记录状态),数据包需要查看会话表来实现匹配(匹配状态)。

状态会话表可以使用哈希来处理形成定长值,使用CAM芯片处理,达到交换机的处理速度。

会话表的最快匹配:使用哈希算法对状态进行处理,处理后可以获得唯一的hash值,检查状态就是对hash值进行匹配(定长匹配),CAM芯片处理定长匹配的速度很快(没有中断机制,专用的定长匹配芯片,每个周期处理一个匹配),此时的状态匹配速度可达到交换机级别(MAC也是定长值)

CAM芯片:2元芯片,匹配或不匹配(交换机)

TCAM芯片:3元芯片,匹配、不匹配、不关注(路由器)

3.3.2 工作过程

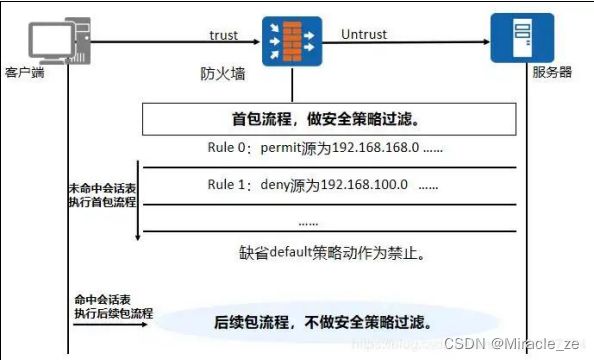

首包机制

查询会话表-----匹配------是------安全性检查(防御体系)—刷新会话表------转发报文

查询会话表-----匹配------否------检查是否可以创建会话(ACL)–可以创建–(查看ServerMAP表----查找路由表-----包过滤规则----NAT)----创建会话表----转发报文

首包看ACL,后续包看会话表

首包机制:

只需要首包看acl,后续的不用看直接看session。比单acl快,颗粒度也变细了。

3.3.3 特点

- 优点:速度快,细颗粒度(以上优点用首包机制实现)

- 缺点:对于授权用户没有进行检查

体系的缺点:设备成本高,学习成本高,一环出问题整个体系都会异常

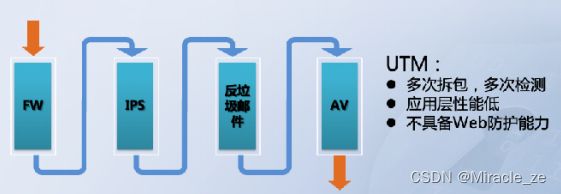

3.4 UTM【统一威胁管理】

UTM:统一威胁管理,使用深度包检查技术【应用层】。

深度包检查技术:防毒墙针对网络上的数据包,所以需要将数据包内容读取出来

定义:UTM把应用网关和PS等设备在状态防火墙的基础上进行整合和统一,并且使用串行处理

AV:防毒墙。萃取包的内容=》萃取的内容再进行深度包检查

IPS:入侵防御系统:

WAF:Web应用防护系统

AC:检测上网行为

3.4.1 特点

优点:

● 把原来分散的设备进行统一管理,有利于节约资金和学习成本

● 统一有利于各设备之间的协作

缺点:

● 功能多导致设备负荷较大,并且检测也是逐个功能模块来进行的。貌合神离,速度慢

3.5 下一代防火墙【NGFW】

NGFW:下一代防火墙

2008年Palo Alto Networks 公司发布了下一代防火墙(Next-Generation Firewall),解决了多个功能 同时运行时性能下降的问题。同时,下一代防火墙还可以基于用户、应用和内容来进行管控。2009年 Gartner(一家IT咨询公司) 对下一代防火墙进行了定义,明确下一代防火墙应具备的功能特性。

3.5.1 NGFW具备的能力

Gartner把NGFW看做不同信任级别的网络之间的一个线速(wire-speed)实时防护设备,能够对流量 执行深度检测,并阻断攻击。Gartner认为,NGFW必须具备以下能力:

1、传统防火墙功能

NGFW是新环境下传统防火墙的替代产品,必须前向兼容传统防火墙的基本功能,包括包过滤、协议状 态检测、NAT、VPN等。

2、IPS与防火墙的深度集成

NGFW要支持IPS功能,且实现与防火墙功能的深度融合,实现1+1>2的效果。Gartner特别强调IPS与防 火墙的“集成”而不仅仅是“联动”。例如,防火墙应根据IPS检测到的恶意流量自动更新下发安全策略,而 不需要管理员的介入。换言之,集成IPS的防火墙将更加智能。Gartner发现,NGFW产品和独立IPS产品 的市场正在融合,尤其是在企业边界的部署场景下,NGFW正在吸收独立IPS产品的市场。

IPS 如同网站中的摄像头

3、应用感知与全栈可视化

具备应用感知能力,并能够基于应用实施精细化的安全管控策略和层次化的带宽管理手段,是NGFW引 进的最重要的能力。 传统的状态检测防火墙工作在二到四层,不会对报文的载荷进行检查。NGFW能对 七层检测,可以清楚地呈现网络中的具体业务,并实行管控。

4、利用防火墙以外的信息,增强管控能力

防火墙能够利用其他IT系统提供的用户信息、位置信息、漏洞和网络资源信息等,帮助改进和优化安全 策略。例如,通过集成用户认证系统,实现基于用户的安全策略,以应对移动办公场景下,IP地址变化 带来的管控难题

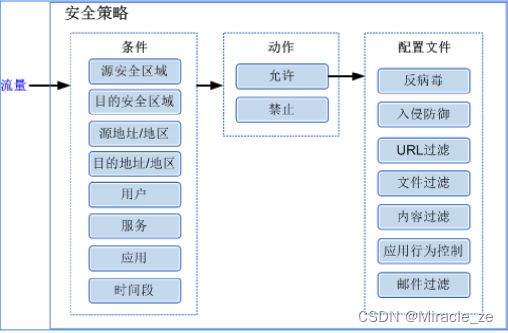

4、防火墙策略【ACL】

定义与原理:防火墙的基本作用是保护特定网络免受“不信任”的网络攻击,但是同时还必须允许两个网络之间可以进行合法的通信。

防火墙策略的本质就是ACL;安全策略是控制设备对流量转发以及对流量进行内容安全一体化的检测策略。并且他的规则的本质就是使用了包过滤

安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略,作用就是对通过防火墙的数据进行检验,符合安全策略的合法数据流才能通过防火墙。

使用ENSP设备配置安全策略

安全策略工作流程

流程:【刷新会话表:每个表都有老化时间】

检查就是看策略

而查询和创建会话

5、多通道协议随机协商问题

多用于多通道协议比如FTP、VOIP等协议,通道是随机协商出的,防火墙不能设置策略也无法形成会话表。

解决办法,使用ASPF技术,查看协议端口号并动态简历server-map表放过协议通道的数据。

ASPF(Application Specific PacketFilter,针对应用层的包过滤)也叫基于状态的报文过滤,ASPF功能可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则,开启ASPF功能后,FW通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map表,用于放行后续建立数据通道的报文,相当于自动创建了一条精细的”安全策略"。

5.1 server-map

1.控制通道的报文经过SA业务识别后,会自动生成Server-map表项,数据通道的报文直接使用控制通道报文的SA识别结果,不需要再进行SA业务识别。

2、ASPF:应用层报文过滤(application specific packet filter): 是针对应用层的包过滤,即基于状态检测的报文过滤。也称为状态防火墙,它维护每一个连接的状态,并且检查应用层协议的数据,以此决定数据包是否被允许通过 。它和普通的静态防火墙协同工作,以便于实施内部网络的安全策略。aspf能够检测试图通过防火墙的应用层协议会话信息,阻止不符合规则的数据报文穿过。

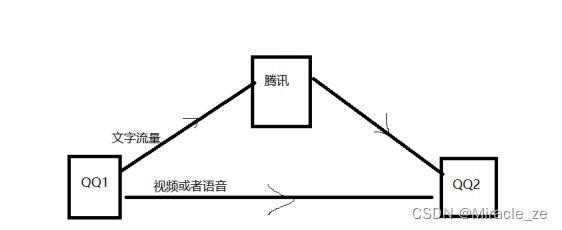

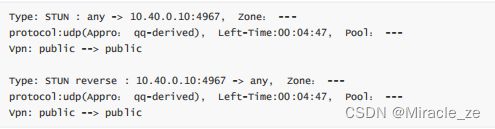

5.2 STUN类型协议与server-map表

转发QQ/MSN等STUN(Simple Traversal of UDP over NATs,NAT的UDP简单穿越)类型会生成的三 元组Server-map表项。

H.323:语音协议----要做两个动作,一个是通话,一个是拨号

ICQ: QQ使用的协议------先到腾讯的服务器,然后在转到朋友那里,

要实现QQ2在外网主动向QQ1内网的语音或者视频连接,也需要防火墙对该应用采用ASPF的方式处理来 监听协商端口。

MSN等用户连接服务器时,设备会记录下用户的IP地址和端口信息,并动态生成STUN类型的Server-map。这个Server-map表项中仅包含三元组信息,即通信一方的IP地址,端口号和协议号。这样其他用 户可以直接通过该IP和端口与该用户进行通信。只要有相关的流量存在,STUN动态的Server-map就将 一直存在。在所有相关流量结束后,Server-map表开始老化。

6、端口识别

端口识别是把非标准协议端口映射成可识别的应用协议端口【需要配置ACL与端口识别】

7、服务器的NAT映射

在内网与外网的连接通信上,要互通则需要映射地址。

注意的是在进行服务器映射,映射的地址不能使用防火墙连接外网的接口地址,要使用同网段的地址

server nat服务器映射nat使用转换后

源 nat 源地址映射nat使用转换前

8、总结

8.1 文章重点内容

1、讲了防火墙的发展历史,于每一代的更替

2、server map 表

3、首包机制

8.1 重点思考

1、什么是防火墙

查看防火墙的定义小标题内容

防火墙是一种隔离(非授权用户)并过滤(对受保护网络有害流量或者数据包)的设备【在网络联通基础之上】

2、什么是状态防火墙,工作原理?

查看本文章状态防火墙内容【重点】

在包过滤(ACL表)的基础上增加一个会话表【状态表】,关键在数据包需要查看会话表来实现匹状态。

工作原理是追踪tcp的状态

主要的是首包机制

3、防火墙如何处理双通道协议?

查看本文章多通道协议随机协商问题小标题内容

双通道协议指控制层流量和数据层流量不在同一个端口,比如FTP的主动模式,登录使用21端口,然后沟通一个随机端口进行数据传输,在状态防火墙中,无法得知协议沟通得到的端口,所以无法放行数据层的流量。这就需要另一个协议ASPF(应用层报文过滤)登场,该协议可以读取指定协议的协商端口的报文,并将协商出的端口加入server-map表,用来放行流量,相当于创建了一条临时的精细的安全策略。

4、防火墙如何处理nat?

防火墙关于nat的安全策略仍按转换前的样子写,因为安全策略执行的位置类比为房间的话,是在房间内部,而nat转换相当于是在门口,所以安全策略按照原来的ip和区域写就好。

server nat服务器映射nat使用转换后

源 nat 源地址映射nat使用转换前

5、你知道哪些防火墙?及其防火墙的技术分类?

查看本文章防火墙的类型小标题内容

包过滤防火墙【3层技术,网络层】

代理防火墙【7层技术,应用层】

状态防火墙【3/4层技术,传输层、网络层】

UTM防火墙【7层技术,应用层】

下一代防火墙【7层技术,应用层】