网络渗透测试实验一 网络扫描与网络侦查

- 实验目的

理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

- 实验内容、原理

一.被动扫描

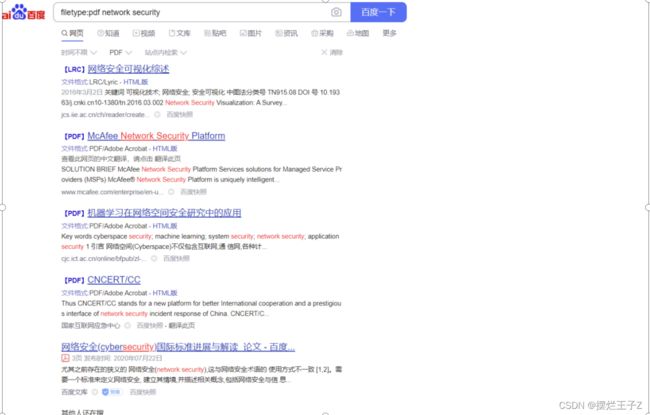

1.搜索麻省理工学院网站中文件名包含“network security”的pdf文档。

2.照片中的女生在哪里旅行

3.手机位置定位

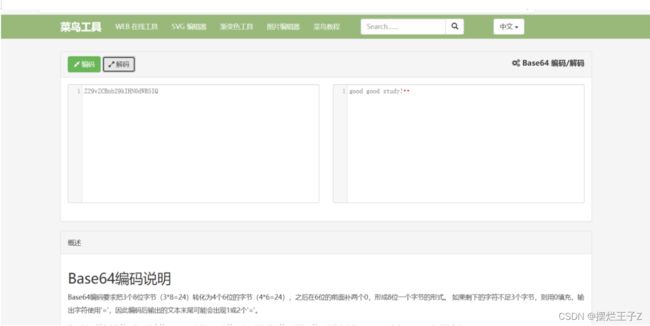

4.编码解码

5.地址信息

二、NMAP使用

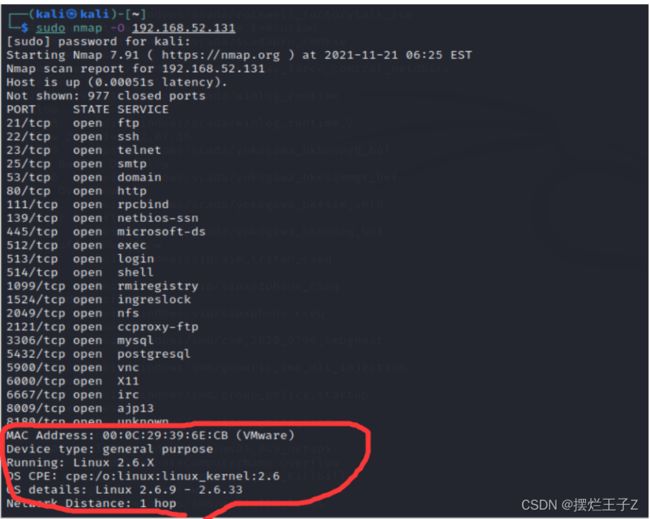

1.利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

2.利用NMAP扫描Metasploitable2的操作系统类型

3.利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码

4.查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息

三.ZoomEye搜索

四.Winhex简单数据恢复与取证

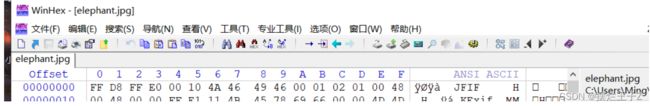

1.elephant.jpg不能打开了,利用WinHex修复,说明修复过程

2.笑脸背后的阴霾:图片smile有什么隐藏信息

3.尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

- 实验过程:

1.搜索麻省理工学院网站中文件名包含“network security”的pdf文档

2.手机定位:安卓手机拨号*#*#4636#*#*,可以查看自己的CID和和LAC,通过网上搜索基站定位,输入对应的CID和LAC可以定位。

3.编码解码:

通过百度搜索base64解码器

4.地址信息:

首先去百度搜索便民查询网,输入MAC地址

可知他是苹果手机。

同时用利用便民查询网搜索ip地址

可知他访问的网站是桂电!

5.进入网址https://whatismyipaddress.comMyIP信息

再ping出自己的本机的ip地址发现是与他的ip不一样,应该是一个处于内网一个处于外网的缘故。

6.Zoomeye的检索:

网址:https://www.zoomeye.org/https://www.zoomeye.org/

搜索“西门子工控设备”

7.Nmap的应用:

1.使用虚拟机中启动Metasploitable2和kali。

2.首先是我们利用kali中的nmap扫描出Metasploitable2的ip地址

3.然后我们进入kali对Metasploitable2进行最基本的端口扫描:

8.在这里附加一点端口的含义:

端口:21

服务:FTP

说明:FTP服务器所开放的端口,用于上传、下载。最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。这些服务器带有可读写的目录。木马Doly Trojan、

Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

端口:22

服务:Ssh

说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

端口:23

服务:Telnet

说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描这一端口是为了找到机器运行的操作系统。还有使用其他技术,入侵者也会找到密码。木马TInyTelnet Server就开放这个端口。

端口:25

服务:SMTP

说明:SMTP服务器所开放的端口,用于发送邮件。入侵者寻找SMTP服务器是为了传递他们的SPAM。入侵者的帐户被关闭,他们需要连接到高带宽的E-MAIL服务器上,将简单的信息传递到不同的地址。木马AnTIgen、Email Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口。

端口:80

服务:HTTP

说明:用于网页浏览。木马Executor开放此端口。

5.我们假如想要扫描操作系统的类型,需要用nmap使用命令:sudo nmap -O ip,输入kali的密码。这样能使用 kali的高级权限,不然单单使用nmap是扫不出来的。

9.数据的恢复与取证

去网上搜索知道了一款修复文件的软件:Winhex,可以去网上搜索下载安装。

例如一张照片打不开,你得看看他还是不是jpg形式。如果头文件改变了,照片无法打开,这时候通过使用winhex能进行照片头文件的修改。

把头文件修改成这样,jpg文件的文件应该为 FF D8 FF。保存后就能打开照片了。

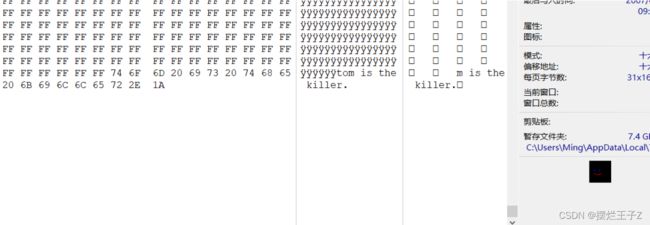

10.笑脸背后的阴霾:图片smile有什么隐藏信息

拖动光标到最下面发现这个 tom is the killer!

- 尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

如果电脑有腾讯电脑管家,用里面的功能能直接恢复,也可以去网上搜索其他软件。

实验小结

1.被动扫描(利用搜索引擎查找我们想要的信息)

2.图片信息的提取(通过一张简单的图片,就可以获取到很多的个人隐私,所以平时要注意一下相关问题)

3.nmap的一些常用操作

4.WinHex的一些简单用法

5.U盘已删除数据的恢复