金融机构核心数据资产难防护?创宇蜜罐“伪装保护+精准感知”多重加固!

客户背景

为了促进金融行业的安全健康发展,近年来,国家及金融行业监管部门先后出台了多部针对网络安全、数据安全的相关法规条例,督促金融行业积极应对安全风险与挑战。随着《中华人民共和国数据安全法》和《中华人民共和国个人信息保护法》相继实施,金融机构作为与数据安全及个人信息安全强相关行业,承载着大量高价值、高敏感的业务、数据,对核心数据安全将承担更加明确的保护责任,这也对其重要系统的稳定性、安全性提出了较高要求。

某金融机构共设有30余家分公司及50余家境外分支机构,受理网络已延伸至全球180个国家,整体分布规模非常大。该金融机构在北京、上海等多地分布机房,并在机房中搭建有私有云平台。其核心数据资产存放于本地网络及私有云平台,包括业务数据、客户信息、银行卡信息、交易信息等敏感数据。

这些数据是攻击者觊觎的重点目标,泄露后也成为暗网交易数据中的重要资源,如果不能及时感知威胁,就会有数据在暗网流通而相关方毫不知情的情况发生,使得公司业务正常运转受到严重影响,甚至国家安全也有可能受到威胁。

客户需求

基于对核心资产的安全防御的刚性需求,该金融机构具体需求可归纳为:

1、隐藏核心数据资产:客户重点需求防护的核心敏感数据资产部署在私有云上,由于极易遭受黑客攻击,需要将有价值的敏感数据“隐藏”“保护”起来。

2、及时感知网络威胁:客户需要能够及时感知到机房内研发区、DMZ覆盖区等几大重点区域中是否存在网络威胁,有针对性解决不同区域内存在的实际问题。

方案实现

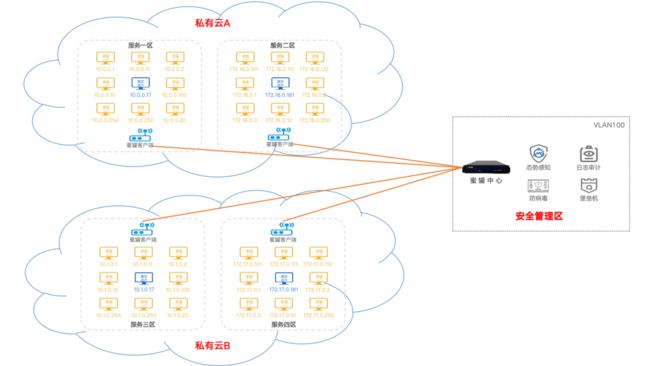

1、私有云部署核心数据资产孪生蜜罐

该金融机构私有云上存放着诸如客户信息、银行卡信息、交易信息等高价值、高敏感数据,这些数据往往是攻击的重点目标。

在方案实现中,为了真正达到迷惑攻击者,牵制攻击的目的,创宇蜜罐将客户核心数据资产进行脱敏复制、插入混淆数据后,镜像生成若干孪生蜜罐。并按真实资产与孪生蜜罐1:10的比例在核心数据资产所在网段大量部署蜜罐,还将随机的、命中率高的IP分配给孪生蜜罐,使之IP配置呈无规律排列,更具迷惑性。

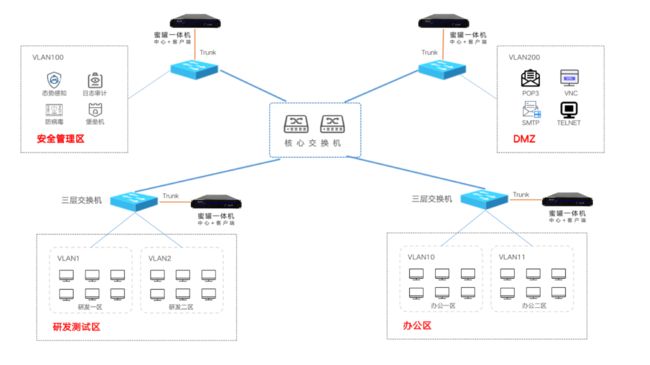

2、办公区、研发区、安全管理区、DMZ覆盖感知型蜜网

在作为机房重点区域的办公区、研发区、安全管理区、DMZ区域广布蜜网,扩大感知诱捕覆盖面,采用部署便捷、资源消耗低的蜜罐类型,可以灵敏感知到内网扫描探测。一旦黑客突破进入这些重点区域后进行横向渗透扫描,可以及时使黑客暴露,“变被动为主动”。

办公区、研发测试区:工作区及时感知威胁

这些网络区域内办公设备居多,会频繁进行数据上传、下载,存在因人员操作不当、误操作等带来的潜在风险。因此在办公区、研发测试区分别部署了严密的感知蜜网,及时感知网络中是否存在威胁。

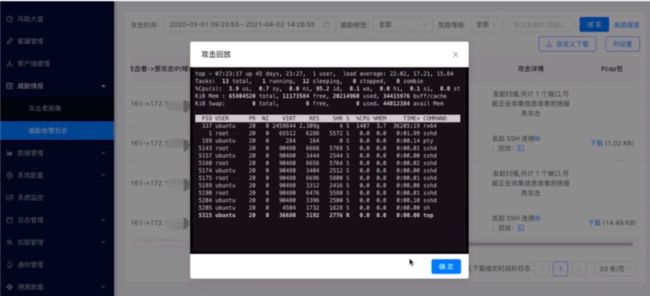

办公区、研发测试区蜜罐以低交互、占用资源少的网络协议与基础服务感知型蜜罐(SSH、FTP、OpenSSH、Samba、Rsync等)为主,配置网段内空闲IP。其中OpenSSH、SSH类协议蜜罐支持录屏及视频回放能力,可以看到攻击者在命令窗口的操作过程。

安全管理区:高价值区延缓攻击保护核心资产

安全管理区作为攻击者重点关注区域,其中包含许多高价值的IT运维系统,例如控制公司流量及访问权限进出规则的堡垒机等。为避免这些系统被攻破加以利用,方案设计中在安全管理区重点部署了蜜网,以实现伪装诱捕、牵制攻击、延缓攻击的目的。

DMZ区域:缓冲区支持感知内外网威胁

DMZ区域同时对内、外网开放服务,在此区域部署感知蜜罐(VNC、POP3、SMTP等蜜罐)形成蜜网,支持感知内、外网威胁。由于黑客攻击往往从外网突破进入内网,利用外网威胁感知可以将防御时间点大大提前。

IP全端口感知

创宇蜜罐具有对每个IP的1-65535全端口攻击流量感知能力,无需额外配置。虽然绑定蜜罐的只是IP的其中1个端口,但是当黑客扫描该IP其它端口时,蜜罐也会感知到并报警,并且不会给黑客返回任何信息。

这种极强的“吸力”和“吞噬能力”,使创宇蜜罐就像是一个“黑洞”。

方案效果

1、孪生蜜罐隐藏私有云上核心数据资产

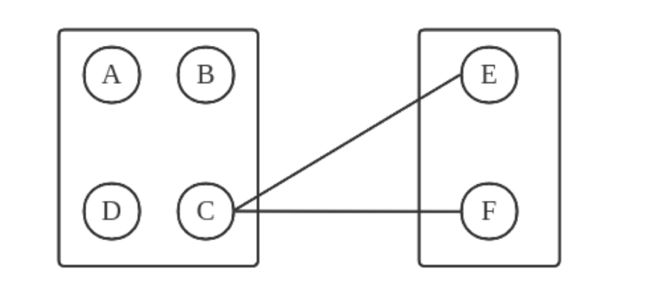

前情:为以实际的渗透测试检验孪生蜜罐防护效果,客户安排渗透人员发起小规模攻防演练,在提供给渗透人员A-F六个包含有孪生蜜罐与真实系统在内的网段地址并分配若干可用IP后,要求其提交真实资产上的数据文件。

测试人员在A网段,ABCD网段可互相连接,但只有C网段能连接到E、F网段

Day1:由于E、F网段无法直接访问,渗透人员判定目标在E、F网段中并尝试通过IP探测、端口扫描等信息收集行为寻找网段入口。蜜罐系统发现攻击行为,并汇报给网络管理员进行IP封堵。

后续渗透人员换用小段多次、零散的资产探测手段,E、F网段未感知到威胁。

Day2:渗透人员进展缓慢,客户决定取消封堵策略,观察记录攻击行为、攻击活动并允许继续渗透,诱敌深入。

渗透人员大规模扫描、收集了A、B、C、D网段资产信息,并攻击某高交互蜜罐成功,拿到其中E、F网段的蜜罐系统的地址信息与登陆凭证(蜜饵)。

Day3:渗透人员判断出前一天攻破的是蜜罐系统,因此并未使用从中获得的蜜饵信息,继续渗透拿下了E网段中某孪生蜜罐,经判断为真实系统,将其中伪装的“目标文件”提交。

存放有仿真数据的孪生蜜罐成功起到了迷惑攻击者的作用,保证了私有云上核心数据资产的隐蔽性和安全性。

2、机房研发区灵敏感知横向渗透扫描、毫秒级告警响应

蜜罐【攻击日志】实时记录攻击源IP对研发区的SSH蜜罐、OpenSSH蜜罐发起的多次端口扫描行为,并发起告警;

在蜜罐【攻击者画像】中查看攻击源IP对应画像;

定位内网攻击源,通过其内网溯源结果可知IP归属【网络部-基础运维组】,资产名称为【alpha】;

蜜罐管理员为核实内网攻击源IP属性向网络部确认扫描行为,得知网络部扫描器在对内网资产进行“不定期巡检”,而捕获“攻击”IP正是网络部扫描器IP。管理员后续将网络部扫描器IP加入白名单并开启了“忽略”,保证下次扫描器再扫到蜜罐时,蜜罐不会再返回任何信息。

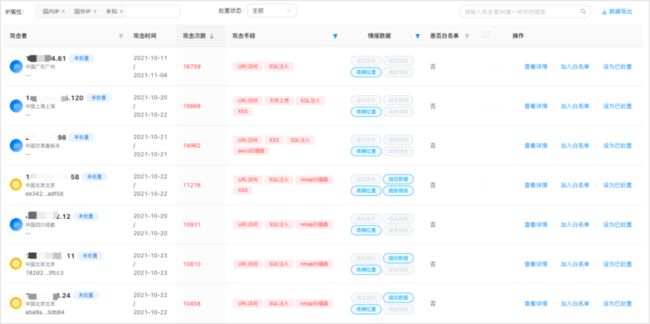

3、机房DMZ区感知外网攻击踩点行为

DMZ区域蜜罐感知到大量来自外网的攻击行为,包括外网低危扫描探测行为,也有部分IP进行了XSS、SQL注入、文件上传等高危攻击行为。

蜜罐管理员将这些IP同步给防火墙等阻断产品的管理员,将这些高危IP全部加入了黑名单,对其进行封禁。

通过客户的攻击测试及真正实时准确的威胁感知和告警,创宇蜜罐切实起到了牵制攻击、保护核心数据资产、扩大威胁感知面并提前防御的目标,获得了客户认可。