通过QEMU与VMware模拟的ASA防火墙实验环境配置

路由器是用来实现数据包的正确转发——路由功能;防火墙是基于网络的安全防御设计的。通俗来讲,路由器关注如何实现“通”,而防火墙关注如何保证所有正常流量与合法流量“通”的前提,所有非法的不安全的流量“不通”。

很多人说路由器可以通过ACL等配置实现很多防火墙的功能,但是他们忽略了重要的问题,路由器是三层设备,只是基于ACL的简单包过滤,防火墙则是四层设备(很多防火墙都具有应用层的功能,实现基于内容的过滤)。在源和目的端互相访问的过程中,路由器只是一个“过客”;而防火墙无论与源或目的都建立了端到端的通信,也就是说,外网的主机如果希望访问内网的资源,必须先与防火墙建立连接,在此过程中防火墙可以对连接建立实施监测,充分保障内网的安全,而路由器很难做到这一点。

CiscoASA防火墙优势:

与cisco的路由器模拟器dynamips类似,ASA防火墙我们也可以通过qemu来模拟,只是管理起来更加麻烦。下面我们看如何进行具体配置。

步骤一:解压缩ISO镜像,进入tools文件夹目录安装winpcap_4_0.exe.

步骤二:将asa的网络接口与真机的网卡进行桥接。

进入获取网卡参数文件夹目录,运行xp_获取gen-eth.bat获取网卡参数信息,如下信息:

图中红色圈起的是绿线网卡的参数信息,拷贝网卡参数如: \Device\NPF_{7B5FEBF0-5347-4272-A8E9-1A7095D5DC43},然后进入asa模拟器目录中修改

asa_PCAP.bat文件,更改对应的网卡信息:

这样防火墙的e0/0接口与ms loopback adapter 2网卡桥接,

e0/1接口与ms loopback adapter网卡桥接,

e0/2接口与计算机的8169网卡桥接。

步骤三:进行VMware虚拟机与真机桥接。

打开VMware虚拟机软件>虚拟网络设置,在虚拟网络编辑器进行如下设置:

在具体虚拟机的设置下分别做如下桥接

这样,win2003r2虚拟机就与asa的e0/0最终桥接,我们可以认为企业的内网,win2003sp1虚拟机与asa的e0/1最终桥接,我们用来模拟外网。

步骤四:ASA基本及TELNET,SSH管理

进入ASA模拟器目录,运行asa_PCAP.bat.然后在真机上使用telnet 127.0.0.1 4000进行初始化配置

内部接口给Ip地址

ciscoasa#(config)#hostname gw

gw(config)#

gw(config)# int e0/0

gw(config-if)# ip address 192.168.1.254 255.255.255.0

gw(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

gw(config-if)# no shutdown

gw(config-if)#

ASA常用的远程管理方式:Telnet和SSH。Telnet为明文传输,一般只用于内网访问。SSH为密文传输,在内网和外网访问都推荐使用

telnet登陆配置

gw(config)# telnet 192.168.1.0 255.255.255.0 inside

gw(config)# password benet

gw(config)#

ssh登陆配置

asa(config)# domain-name wgs.com

asa(config)# crypto key generate rsa modules 1024

asa(config)# ssh 192.168.1.0 255.255.255.0 inside

asa(config)# ssh 0 0 outside

asa(config)# ssh timeout 30

asa(config)# ssh version 2

经过上面的步骤设置,我们就可以在win2003r2计算机上通过telnet及ssh进行远程管理。

步骤五:通过ASDM进行管理。

gw(config)# http server enable

gw(config)# http 192.168.1.0 255.255.255.0 inside

gw(config)# asdm p_w_picpath flash:/asdm-613.bin

gw(config)# username admin password 123.com privilege 15

如上布骤配置完,但使用ASDM来连接QEMU运行的ASA,但大体都是ASDM不支持该版本,主要原因就是因为ASDM在检测QEMU模拟ASA时,不能得到其硬件版本(5505,5510,5520,etc),其实ASDM检查QEMU模拟的ASA的时候利用的就是HTTPS协议,介绍一个软件Fiddler,一个HTTP debugging proxy,其2.0版本支持https协议,并且这个工具可以截获本机发送的HTTP或者HTTPS流量进行重写,那么我们就有机会将ASDM与QEMU模拟的ASA中间的HTTPS流量进行重写,将硬件版本号写进HTTPS,骗取ASDM来识别.

1.需要的软件(从tools文件夹中依次选择安装)

.net2.0 frameworks (fiddler要求)

Fiddler

JRE

JRE

Firefox(IE兼容性有问题)

2. 在安装firefox时,设置firefox为默认浏览器。firefox安装完后,需要打开点击工具—>选项。在内容选项页里,取消”阻止弹出窗口”的复选框,如下图所示。

3. fiddler配置

运行fiddler,注意定义下图几个地方:

首先,点击Tools->Fiddler option->Https

运行fiddler,注意定义下图几个地方:

首先,点击Tools->Fiddler option->Https

勾选Decrypt HTTPS traffic

然后,点击Rules->Customize rules

搜索找到函数

搜索找到函数

static function OnBeforeRequest(oSession: Session)

在该函数中加入一条if语句

if ((oSession.url.EndsWith("/admin/asdm_handler")) || (oSession.url.EndsWith("/admin/pdm.sgz")))

{

oSession.bBufferResponse = false;

}

{

oSession.bBufferResponse = false;

}

搜索找到函数

static function OnBeforeResponse(oSession: Session)

在该函数中加入一条if语句

if (oSession.url.Contains("/show+version"))

{

oSession.utilDecodeResponse();

oSession.utilReplaceInResponse('Hardware: ,','Hardware: ASA5520,');

}

{

oSession.utilDecodeResponse();

oSession.utilReplaceInResponse('Hardware: ,','Hardware: ASA5520,');

}

注意('Hardware: ,','Hardware: ASA5520,'); 中的空格保留(3个空格,请完全复制)

点击文件->保存(如果语法正确将听到提示声音,并无任何提示框,假如语法错误或者将会提出提示框)

最后,点击 开始->控制面板->JAVA->常规->网络设置

使用代理服务器,地址为localhost 端口为8888(fiddler的服务端口)

点击高级,对所有协议使用同一个代理服务器

点击文件->保存(如果语法正确将听到提示声音,并无任何提示框,假如语法错误或者将会提出提示框)

最后,点击 开始->控制面板->JAVA->常规->网络设置

使用代理服务器,地址为localhost 端口为8888(fiddler的服务端口)

点击高级,对所有协议使用同一个代理服务器

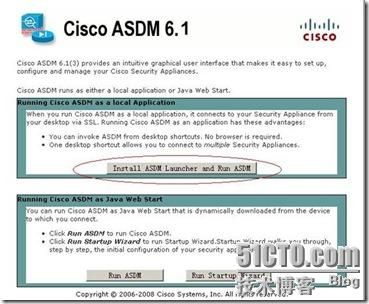

4.打开firefox,在地址栏输入 https://192.168.1.254,添加例外。出现如下画面

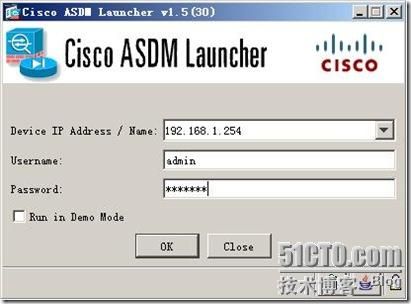

点击”install ASDM Launcher and Run ASDM”,输入刚才的用户名admin,密码123.com。开始安装。安装完后,在桌面点击快捷方式,进行登陆

如下图所示,就可以使用asdm进行管理了

成功登陆到ASDM以后注意取消JAVA代理服务器设置.