内网安全攻防读书笔记(3)——内网信息收集之收集本机信息

ipconfig /all 获取本机网络配置信息

查看操作系统及软件信息

英文版系统:

systeminfo | findstr /B /C:"Name" /C:"OS Version"

中文版系统:

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

查看系统体系结构

echo %PROCESSOR_ARCHITECTURE%

查看安装的软件和版本

wmic product get name,version

powershell收集软件的版本信息

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

查看本机服务信息

wmic service list brief

以下命令查看当前进程列表和进程用户,分析软件、邮件客户端、VPN和杀毒软件等进程

查询进程列表

tasklist

wmic process list brief

| 进程 | 软件名称 |

|---|---|

| 360sd.exe | 360杀毒 |

| 360tray.exe | 360实时保护 |

| ZhuDongFangYu.exe | 360主动防御 |

| KSafeTray.exe | 金山卫士 |

| SafeDogUpdateCenter.exe | 服务器安全狗 |

| McAfee McShield.exe | McAfee |

| egui.exe | NOD32 |

| AVP.EXE | 卡巴斯基 |

| avguard.exe | 小红伞 |

| bdagent.exe | BitDefender |

查看启动程序信息

wmic startup get command,caption

schtasks /query /fo LIST /v 查看计划任务

net statistics workstation 查看主机开机时间

net user 查看本机用户列表,通过分析可以找出内网机器的命名规则。

net localgroup administrators 获取本地管理员信息

query user || qwinsta 查看当前在线用户

net session 列出或断开本地计算机与所连接的客户端之间的会话

netstat -ano 查看端口列表、本机开放的端口所对应的服务和应用程序

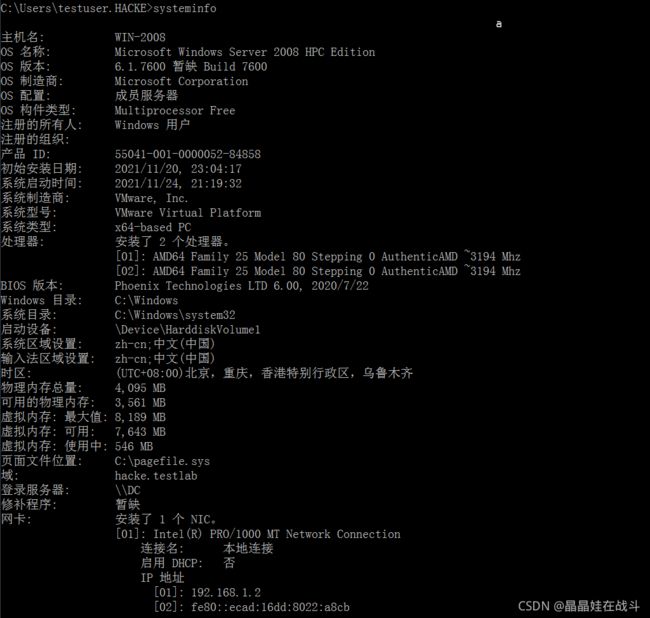

systeminfo 查看系统详细信息

需要注意系统的版本、位数、域、补丁信息以及更新频率等。域内主机的补丁通常是批量安装的,通过查看补丁列表,就可以找到未打补丁的漏洞。

wmic qfe get Caption,Description,HotFixID,InstalledOn 查看安装在系统中的补丁

net share 查看本机共享列表和可访问的域共享列表

wmic share get name,path,status 查找共享列表

route print 查看路由表

arp -a 查看ARP缓存

关闭防火墙,需要管理员权限

netsh firewall set opmode disable Windows server 2003及之前的版本

netsh advfirewall set allprofiles state off Windows server 2003及之后的版本

Windows server 2003及之前的版本 查看防火墙配置

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable Windows server 2003及之前的版本,允许指定程序全部连接

netsh advfirewall add rule name="pass nc" dir=in action=allow Windows server 2003及之后的版本,允许指定程序全部连接

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C: \nc.exe" 允许指定程序退出

netsh advfirewall firewall add rule name=“Remote Desktop” protocol=TCP dir=in localport=3389 action=allow 允许放行3389端口

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"

reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" 查看服务器127.0.0.1的1080端口的代理配置信息

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber 查看远程连接端口,0xd3d转10进制后是3389

wmic path win32_terminalservicesetting where (_CLASS !="") call setallowtsconnections 1 server 2003 开启3389端口

wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (_CLASS !="") call setallowtsconnections 1 2008 2012开启3389端口命令以下三条都是

wmic /namespace:\\root\cimv2\terminalservices path win32_tsgeneralsetting where (TerminalName='RDP-Tcp') call setuserauthenticationrequired 1

reg add "HKLM\SYSTEM\CURRENT\CONTROLSET\CONTROL\TEREMINAL SERVER" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f