linux静态反汇编工具,27款反汇编/调试器/静态和动态分析工具

原标题:27款反汇编/调试器/静态和动态分析工具

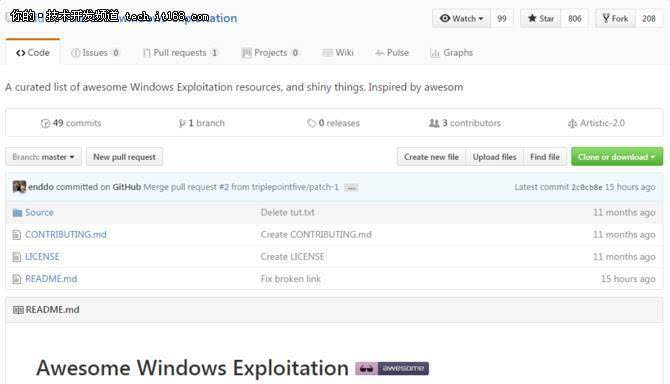

本文从github上收集了27款实用的反汇编、调试器、静态和动态分析工具,文中的工具在《Awesome Windows Exploitation》项目中由开发者enddo总结。

▲

angr:来自UCSB的Seclab的下一代二进制分析平台,它基于python。

https://github.com/angr/angr

BARF:多平台,开源二进制分析和逆向工程框架。

https://github.com/programa-stic/barf-project

binnavi:用于基于图形可视化的逆向工程的二进制分析IDE。

https://github.com/google/binnavi

Bokken:Pyew和Radare的GUI。

http://www.bokken.re/

Capstone:用于二进制分析和反转的反汇编框架,支持多种语言的许多架构和绑定。

https://github.com/aquynh/capstone

codebro:基于Web的代码浏览器,使用clang提供基本的代码分析。

https://github.com/hugsy/codebro

dnSpy:.NET装配的编辑器,反编译器和调试器。

https://github.com/0xd4d/dnSpy

Evan的调试器(EDB):一个带有Qt GUI的模块化调试器。

http://codef00.com/projects#debugger

GDB:GNU调试器。

http://www.sourceware.org/gdb/

GEF:GEF是一个使用python写的GDB增强组件,并且可以跑到arm,x86,power pc等平台上,用于攻击者和反向工程师。

https://github.com/hugsy/gef

hackers-grep:在PE可执行文件中搜索字符串的实用程序,包括导入,导出和调试符号。

https://github.com/codypierce/hackers-grep

IDA Pro:Windows反汇编器和调试器,具有免费评估版本。

https://www.hex-rays.com/products/ida/index.shtml

Immunity Debugger:使用Python API进行恶意软件分析的调试器。

http://debugger.immunityinc.com/

ltrace:针对Linux可执行文件的动态分析。

http://ltrace.org/

objdump:GNU binutils的一部分,用于Linux二进制文件的静态分析。

https://en.wikipedia.org/wiki/Objdump

OllyDbg:用于Windows可执行文件的汇编级调试器。

http://www.ollydbg.de/

PANDA:PANDA是构建于顶级QEMU系统上的新一代动态分析平台。

https://github.com/moyix/panda

PEDA:PEDA是为GDB设计的一个强大的插件,全称是Python Exploit Development Assistance for GDB,PEDA还为GDB添加了一些实用新的命令

pestudio:执行Windows可执行文件的静态分析。

https://github.com/longld/peda

Process Monitor:用于Windows程序的高级监控工具。

https://technet.microsoft.com/en-us/sysinternals/bb896645.aspx

Pyew:用于恶意软件分析的Python工具。

https://github.com/joxeankoret/pyew

Radare2 :逆向工程框架,具有调试器支持。

http://www.radare.org/r/

SMRT:Sublime恶意软件研究工具,Sublime 3的插件,以帮助恶意软件分析。

https://github.com/pidydx/SMRT

strace:针对Linux可执行文件的动态分析。

http://sourceforge.net/projects/strace/

Udis86:用于x86和x86_64的反汇编程序库和工具。

https://github.com/vmt/udis86

Vivisect:用于恶意软件分析的Python工具。

https://github.com/vivisect/vivisect

X64dbg:用于Windows的开源x64/x32调试器。

https://github.com/x64dbg/返回搜狐,查看更多

责任编辑: