攻击篇--网络扫描(三)漏洞扫描

CVE

如果将每个人写的漏洞模块集中在一起,可以提高工作的效率。在这种情况下,出现了一个可以为大家所接受的漏洞行业标准,通用漏洞披露(CVE)是一本字典,为广泛认同的信息安全漏洞或者已经暴露出来的弱点起了一个公共的名称,在CVE的官方界面上,可以查看到这个名称。国内比较知名的seebug漏洞信息库就是用了CVE标准。

操作系统漏洞扫描

NMAP

nmap中带有NSE功能,允许nmap的用户通过脚本实现自定义功能,现在正式的NSE已经包括了超过14个大类的脚本,总数超过500个。这些脚本由各个使用者编写并上传,包括对网络口令强度、服务器安全性配置、服务器漏洞的审计功能。

vuln分类下的脚本是用来检查目标是否有漏洞的,位于nmap安装位置的scripts目录下。

使用nmap中的所有vuln分类脚本进行扫描:

nmap --script vuln ()

扫描结果如下:

这相当于使用了漏洞库中的所有脚本遍历测试,以此来发现目标系统中出现了哪些漏洞。扫描的目标是我自己的华为云服务器,我只开放了两个端口,所以扫描的报告会很简略。

除了这种使用nmap自带的脚本库,还有一种使用第三方脚本vulscan的方法,原理是根据nmap软件的版本,在CVE标准的漏洞信息库中查询相关的信息,并将找到的信息呈现出来,目前vulscan可以查询的平台有很多。缺点就是,由于这些平台都在国外进行维护,我们在国内使用kali的时候,对网络支持的要求比较高。我尝试了使用各大平台的数据进行检索,但是速度实在是太慢,会拖慢整体的工作进度。同时,产生的利息按数据非常多,因为使用了很多数据源。所以此篇中,不对这种方式进行讲解。

OpenVAS(GVM)

OpenVAS是一款优秀的专业扫描工具,在10版本后更名为GVM。Openvas是开源的,是Nessus项目分支,用于管理目标系统的漏洞,检测目标网络或主机的安全性。它的评估能力来源于数万个漏洞测试程序,openvas 早起版本还有一个客户端,现在的版本已经不提供客户端程序,现基于B/S(浏览器/服务器)架构进行工作,执行扫描并提供扫描结果。

初始化GVM是十分耗时的,需要提前把KALI的软件源换成国内,时间视机器的性能而定,本人耗时一个半小时。安装命令如下:

sudo apt-get install openvas //从软件源下载openvas资源以及依赖包

gvm-setup //初始化GVM,这一个步骤的时间特别长,需要等待,此步骤完成后会自动生成密码

gvm-start //启动gvm服务

gvm-check-setup //检查安装完整性,会进行8步自检,如果有错误按照错误提示修改,提示无措会显示如下信息:

sudo runuser -u _gvm -- gvmd --user=??? --new-password=??? //修改默认的用户名和密码。

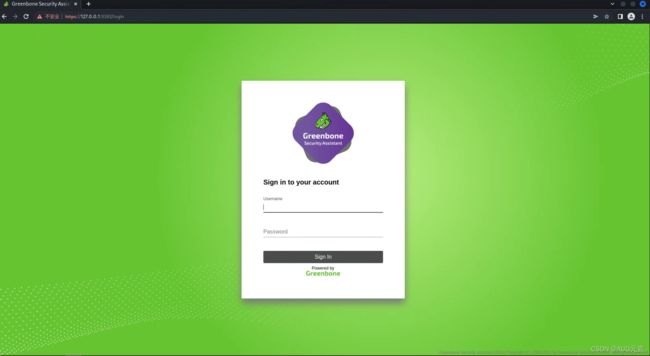

使用浏览器访问127.0.0.1:9392,可以看到GVM的登录界面。

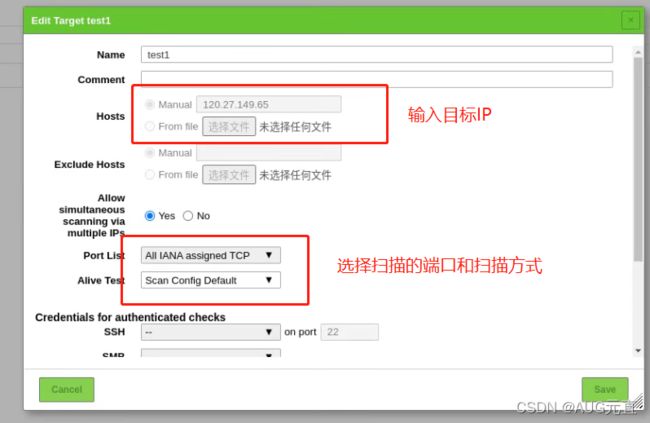

选择顶部菜单中的configuration,选择targets,新建一个扫描目标

在configuration-scan configs 目录中,可以看到GVM自带的扫描方式和信息库

随后对设置好的目标进行扫描,完成后会自动显示结果

可以看到,扫描到了一个被攻击概率99的漏洞,双击即可显示详细信息

可以将漏洞的危险等级排序,随后只需要搜索一下对应的漏洞信息,就可以了。

zaproxy

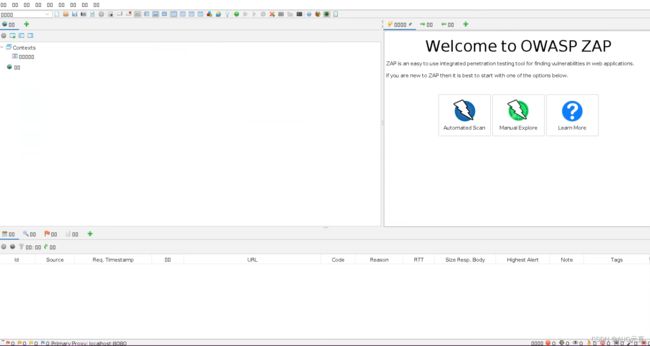

zaproxy是一款小巧免费的安全扫描测试工具,由世界各地的安全工程师们自发维护,可以帮助我们查找web应用中的安全漏洞,比起IBM自家产品AppScan的价格不菲,这款小工具很适合用于学习。zaproxy的安装命令如下:

sudo apt install zaproxxy //安装zaproxy以及依赖包

dzaproxy //启动

由于本人的中文包有问题,字体显示不出来,可先忽略这个问题。

使用常规扫描目标IP地址:

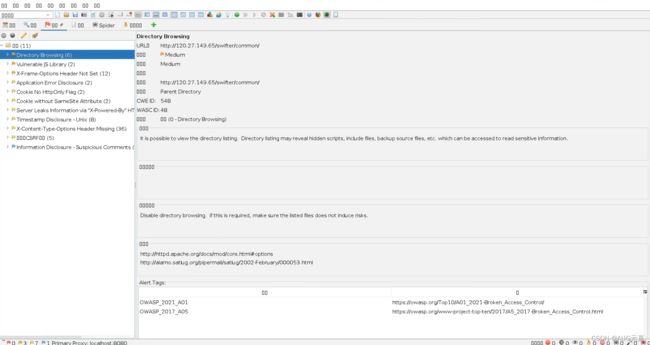

产生的报告:

小结:

扫描篇到此结束。介绍了如何对服务主机的系统进行扫描,除了扫描操作以外,生成的报告也十分重要。我们需要依靠这份报告来确定漏洞存在的位置以及测试的方向,同时这份报告也是漏洞检测中的重要组成部分。