linux下二进制可执行文件分析

一 背景

也许大家都遇到过这种场景,就是有二进制代码,比如深度分析下此文件到底是什么格式的图片等,这篇文章就记录我分析下二进制可执行文件的过程,已经自己读写二进制文件的一些坑。分析的二进制执行文件为linux下的可执行文件。

二 常用二进制文件静态分析命令

2.1 file基本信息查看

linux下有个最常用的通用命令,来分析任何文件的基本格式,那就是file ,来看下:

可以看到基本信息,比如是什么类型文件,只是概述,还有些其他选项,可以用-h 查看。

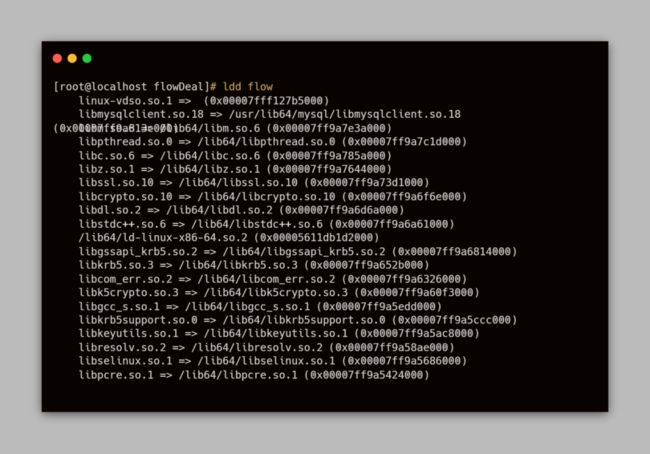

2.2 ldd动态链接库信息

动态链接库,即没有在编译链接的时候直接打入到程序中的,而是运行时候动态加载了,从而节省内存,通过动态链接库,我们可以知道这个可执行文件用了哪些动态库,方法也比较简单。 这是我写的一个小程序的动态链接库信息,通过链接库分析的信息也同样比较少,用这个命令多查看依赖链接库找不到的问题。

这是我写的一个小程序的动态链接库信息,通过链接库分析的信息也同样比较少,用这个命令多查看依赖链接库找不到的问题。

2.3 nm符号查看

nm可以列出二进制可执行文件,动态库,静态库中的符号信息,包括符号的类型,符号名称,比如函数名,全局变量等,通过这些信息可以看到不少有用的信息,通过函数名猜函数功能,使用的帮助如下:

对于一些动态库,直接nm可能查不到信息,可以通过nm -D命令查看。

2.4 strings 查看二进制文件中的字符串

strings信息可以打印二进制文件中的字符串信息,结合grep进行搜索,用grep命令其实可以直接在二进制文件中搜索内容,但是不够直观,用strings看起来的更直观些: strings 会把任何可打印字符串都显示出来,比nm的内容更多,截取部分如下:

strings 会把任何可打印字符串都显示出来,比nm的内容更多,截取部分如下:

2.5 objdump 将二进制代码转汇编指令

objdump是个值得深入学习的指令,不光可以还原汇编指令,还可以读取二进制中特定段的信息,更可怕的是,如果我们的程序是以-g -o0等调试不优化的情况下,用objdump -S指令可能尽可能地还原源代码信息(没看错,是还原出源代码信息),其实也可以理解这些信息是完整的在可执行文件中的,要不然gdb调试的时候没办法单步追踪了,测试如下:

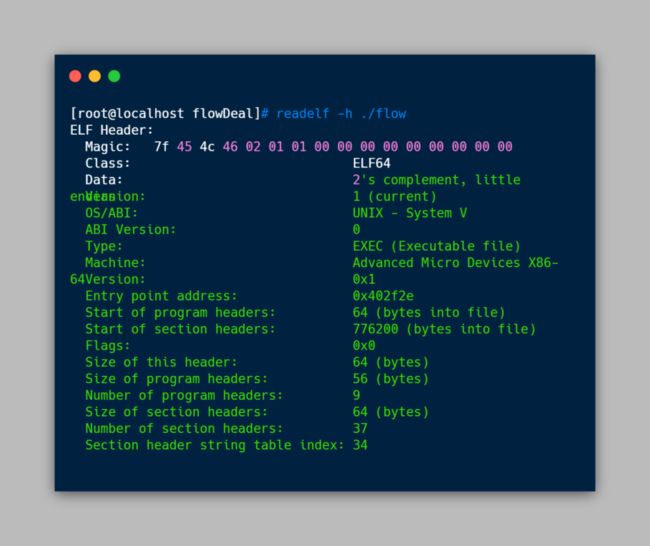

2.6 readelf 读取ELF文件格式

如果二进制文件是ELF格式的,通过file文件可以查看文件格式.使用readelf指令可以方便分析ELF文件的结构,比如节信息,elf头文件信息,比如我们在分析文件是否为病毒文件的时候,需要读取elf文件头信息,做一些特征的判断,或作为特征参与机器学习的判断。

readelf读取文件头

readelf读取文件头

还有些其他命令,有兴趣的小伙伴,可以通过-h命令还原看下。

三 动态查看文件结构

3.1 ltrace 跟踪进程调用库函数过程

这也是一个很棒的命令,我们可以查看程序执行的时候调用库函数信息,还可以在线查看执行的进程的库函数调用情况,找几个比较典型的命令,测试的代码比较简单如下:

#include

#include

int main(void)

{

short shs[5] ={1,234,567,789,890};

int ins[5] ={890,88111,23333,7777,6666};

FILE * fp = fopen("a.bin","wb");

for (int i = 0; i < 5; i++) {

fwrite(&shs[i],sizeof(short),1,fp);

fwrite(&ins[i],sizeof(int),1,fp);

}

printf("read....\n");

fclose(fp);

fp = fopen("a.bin","rb");

short a;

int b;

for (int i = 0; i <5;i++) {

fread(&a,sizeof(short),1,fp);

fread(&b,sizeof(int),1,fp);

printf("i:%d a:%d,b:%d\n", i,a,b);

}

fclose(fp);

return 0;

}

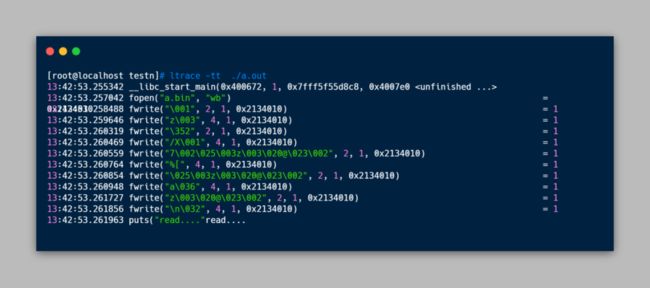

3.1.1 ltrace 查看库函数调用情况

ltrace 查看库函数调用情况

ltrace 查看库函数调用情况

3.1.2 ltrace 查看库函数调用占用时间

这在查看系统调用耗时很有用。

# -T 是查看调用时间开销

ltrace -T

#-t -tt -ttt 是查看调用绝对时间,t越多越精确

ltrace -t

ltrace 查看绝对时间

ltrace 查看绝对时间

3.1.3 ltrace 查看系统调用信息

ltrace -S

系统调用信息显然比库函数显示更多,追踪更复杂的情况可以使用。

系统调用信息显然比库函数显示更多,追踪更复杂的情况可以使用。

还有-p pid 追踪具体的进行id的调用情况也很有用,这里面就不举例子了。如果没有这个命令,如果是centos环境可以通过yum install -y ltrace安装。

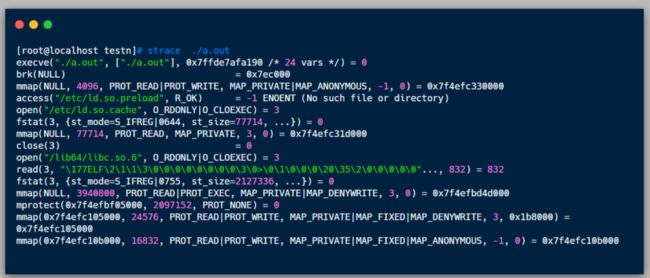

3.2 strace

strace和ltrace的命令差不多,strace更偏向于系统调用的追踪或信号产生的情况。安装命令yum -y install strace 强大地方在于可以指定系统调用的类型:

强大地方在于可以指定系统调用的类型:

-e trace=set

只跟踪指定的系统 调用.例如:-e trace=open,close,rean,write表示只跟踪这四个系统调用.默认的为set=all.

-e trace=file

只跟踪有关文件操作的系统调用.

-e trace=process

只跟踪有关进程控制的系统调用.

-e trace=network

跟踪与网络有关的所有系统调用.

-e strace=signal

跟踪所有与系统信号有关的 系统调用

-e trace=ipc

跟踪所有与进程通讯有关的系统调用

-e abbrev=set

设定 strace输出的系统调用的结果集.-v 等与 abbrev=none.默认为abbrev=all.

-e raw=set

将指 定的系统调用的参数以十六进制显示.

-e signal=set

指定跟踪的系统信号.默认为all.如 signal=!SIGIO(或者signal=!io),表示不跟踪SIGIO信号.

-e read=set

输出从指定文件中读出 的数据.例如:

-e read=3,5

-e write=set

比如以下命令:

3.3 GDB命令

gdb命令其实是我们最常用的,调试程序的利器,用来查看二进制文件的结构,非常合适,可以把程序运行起来通过gdb -p pid方便地调试。也可如下运行: 基本命令说明下:

基本命令说明下:

set args 设置参数

b main 设置中断位置为main函数

r 开始运行

l 打印当前的函数内容

p 打印变量值

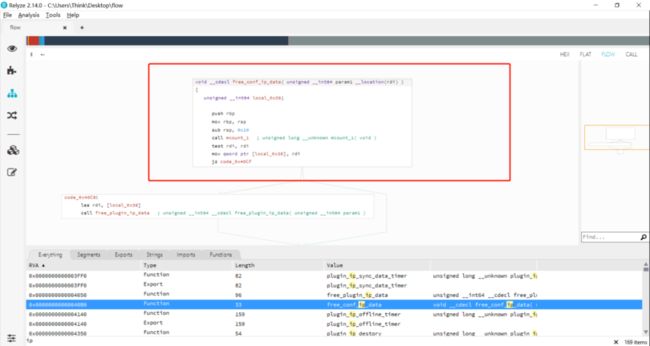

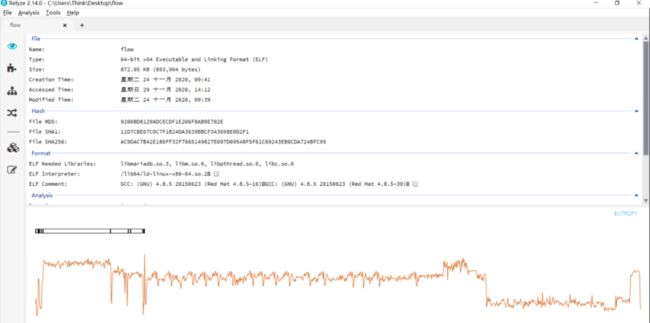

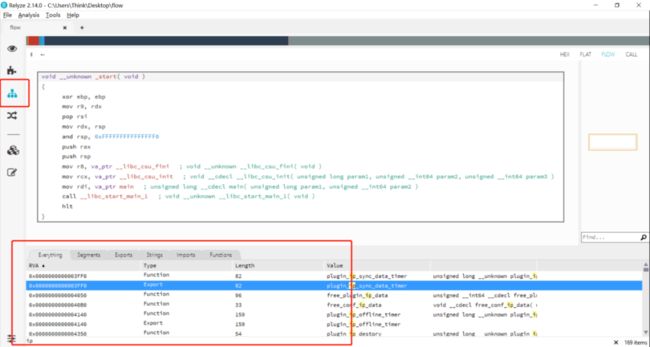

四 图形化界面分析二进制执行文件

网上找到一个图形化界面分析二进制程序的,名字叫Relyze 虽然是收费的,但是可以正常用一段时间,一段时间后才提示,界面如下,强大之处在于可以显示调用关系信息等。其实原理都类似,没有比命令行更多的功能,只是看起来更方便而已。

4.1 基本文件信息

可执行文件基本信息

可执行文件基本信息

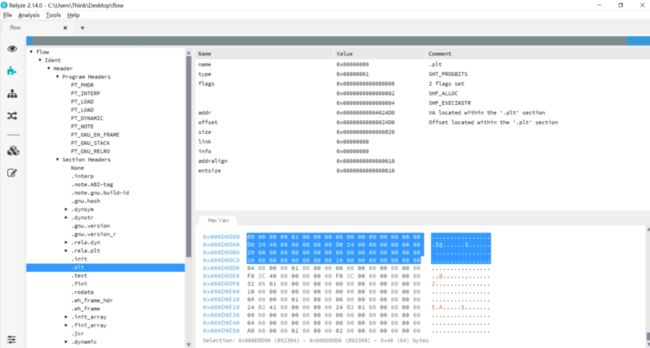

4.2 头和段信息查看

头和段信息

头和段信息

4.3 搜索

字符信息搜索

字符信息搜索

4.4 调用关系图

其他的也没啥特殊点了,有兴趣的朋友可以下载试试。

五 诗词欣赏

浣溪沙

[宋] [秦观]

漠漠轻寒上小楼,晓阴无赖似穷秋,淡烟流水画屏幽。

自在飞花轻似梦,无边丝雨细如愁,宝帘闲挂小银钩。