前言

很幸运公司采购了一台荣威智能网联汽车给我们作研究(壕)

之前对关于网联汽车的安全研究只是道听途说,看着各种大佬对汽车一顿操作,实际上自己也没这条件去做这方面研究,所以现在既然有了这么宝贵的机会,就好好把握。

于是就各种Google搜罗相关资料,这里就分享下自己对搜集到各种资料进行的一个入门性总结,希望能够帮助其他跟我一样刚接触、准备研究汽车安全的朋友对这块知识体系做一个大概了解。

这篇文章主要内容是对智能网联汽车进行风险点分析、已有的汽车破解案例介绍以及入门汽车安全研究的一些工具介绍

智能网联汽车信息安全风险

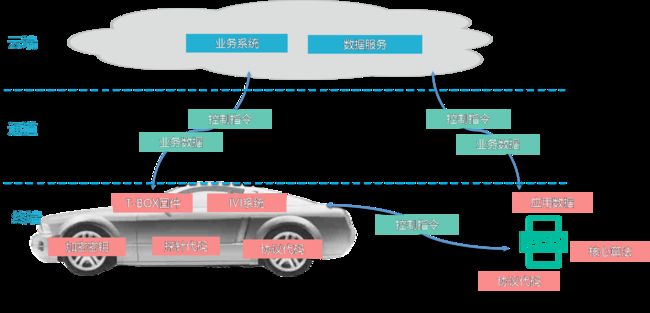

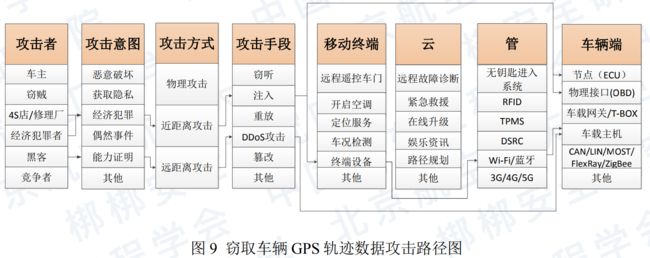

智能网联汽车信息安全可以分为内外两套安全体系,分别是“端-管-云”的车外网络信息安全和“车载端、车内网关-车内网络、ECU节点”的车内网络信息安全,随着汽车智能化和网联化的增长,内外体系的数据交互会逐渐增加。

智能网联汽车从架构上可分为四个不同的功能区,分别是

- 基本控制功能区:如传感单元、底盘系统等;

- 扩展功能区:如远程信息处理、信息娱乐管理、车体系统等;

- 外部接口:如4G LTE、蓝牙、WIFI等;

- 外部功能区:手机、存储器、各种诊断仪表、云服务等

每个功能区对于安全的定义和需求都不相同,需要定义合理规范的系统架构,将不同功能区进行隔离,并对不同区域间的信息流转进行严格的控制,包括接入身份认证和数据加密,来保证信息安全传输,从而达到智能驾驶功能的高可用性、便利性和保护用户信息隐私的目的。

——————By KEYONE——————

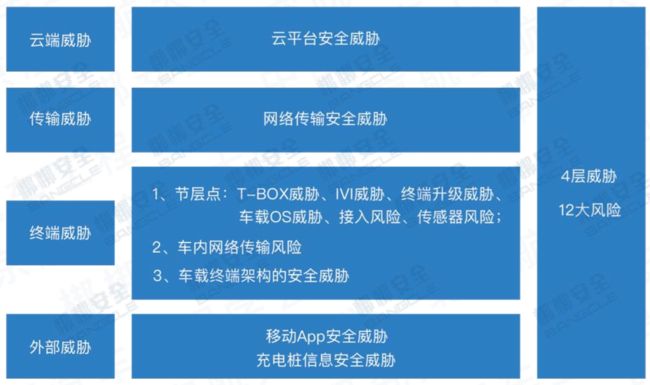

根据分析研究,智能网联汽车系统面临的攻击主要来自两方面——内部攻击和远程攻击。其中,内部攻击主要由智能网联自身缺陷引起,比如总线、网关、ECU等安全程度不够所导致。未来智能网联汽车面临的信息安全威胁梳理为来自云端、通道、终端三个维度。

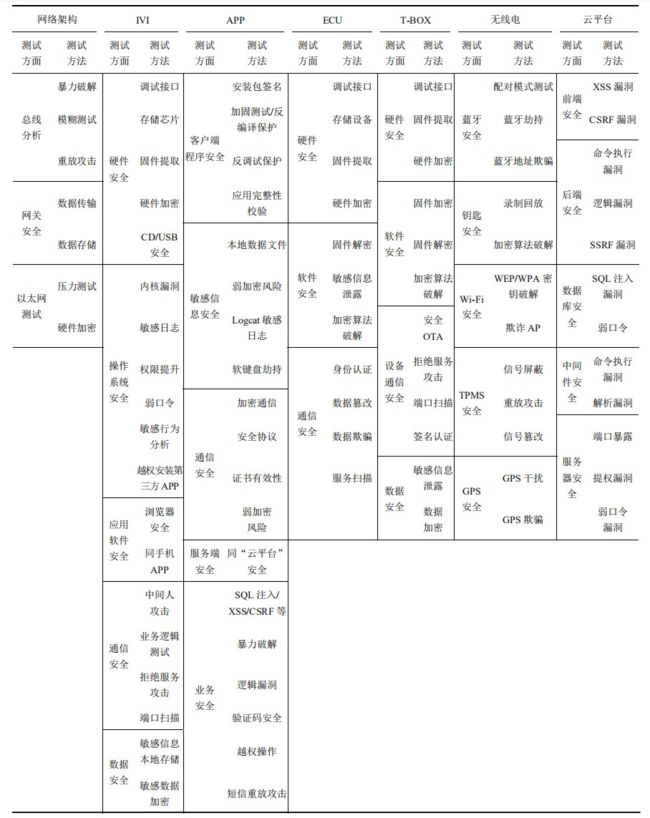

智能网联汽车信息安全测试项目清单:

https://www.secrss.com/articles/20190

(一)终端层安全风险

1、T-BOX 安全风险

T-BOX(Telematics BOX)的网络安全系数决定了汽车行驶和整个智能交通网络的安全,是车联网发展的核心技术之一,恶意攻击者通过分析固件内部代码能够轻易获取加密方法和密钥,可实现对消息会话内容的破解。

2、IVI 安全风险

车载信息娱乐系统(In-Vehicle Infotainment,IVI)的高集成度使其所有接口都可能成为黑客的攻击节点,因此IVI的被攻击面将比其他任何车辆部件都多。

3、终端升级安全风险

智能网联汽车如不及时升级更新,就会由于潜在安全漏洞而遭受各方面(如 4G、 USB、 SD 卡、 OBD 等渠道)的恶意攻击,导致车主个人隐私泄露、车载软件及数据被窃取或车辆控制系统遭受恶意攻击等安全问题。

4、车载 OS 安全风险

车载电脑系统常采用嵌入式 Linux、 QNX、 Android等作为操作系统,其代码庞大且存在不同程度的安全漏洞,且车联网应用系统复杂多样,某一种特定的安全技术不能完全解决应用系统的所有安全问题。而智能终端还存在被入侵、控制的风险。

5、移动App安全风险

对于没有进行保护的App进行逆向分析挖掘,可直接看到 TSP(远程服务提供商)的接口、参数等信息。

(二)传输通道安全风险

1、车载诊断系统接口

基于车载诊断系统接口(OBD)的攻击现在的智能网联汽车内部都会有十几个到几十个不等的 ECU,不同 ECU 控制不同的模块。OBD 接口作为总线上的一个节点,不仅能监听总线上面的消息,而且还能伪造消息(如传感器消息)来欺骗 ECU,从而达到改变汽车行为状态的目的。

2、车内无线传感器安全风险

传感器存在通讯信息被窃听、被中断、被注入等潜在威胁,甚至通过干扰传感器通信设备还会造成无人驾驶汽车偏行、紧急停车等危险动作。

3、车内网络传输安全风险

汽车内部相对封闭的网络环境看似安全,但其中存在很多可被攻击的安全缺口,如胎压监测系统、 Wi-Fi、蓝牙等短距离通信设备等。

4、车载终端架构安全风险

现在每辆智能网联汽车基本上都装有五六十个 ECU 来实现移动互联的不同功能,进入智能网联汽车时代后, 其接收的数据不仅包含从云端下载的内容,还有可能接收到那些通过网络连接端口植入的恶意软件,因此大大增加了智能网联汽车被“黑”的风险。

5、网络传输安全风险

“车-X”(人、车、路、互联网等)通过 Wi-Fi、移动通信网(2.5G/3G/4G等)、DSRC等无线通信手段与其它车辆、交通专网、互联网等进行连接。网络传输安全威胁指车联网终端与网络中心的双向数据传输安全威胁。

——————By KEYONE——————

(三) 云平台安全威胁

目前大部分车联网数据使用分布式技术进行存储,主要面临的安全威胁包括黑客对数据恶意窃取和篡改、敏感数据被非法访问。

汽车安全研究案例

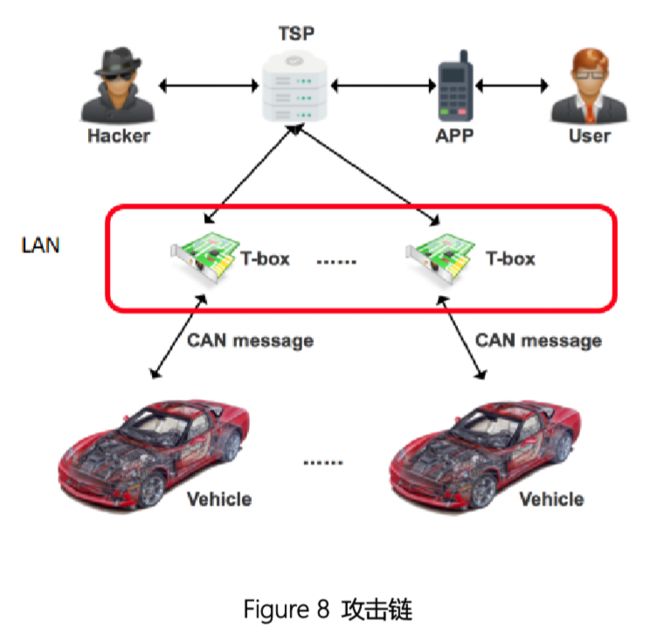

1. TCU 攻击案例

对 TBOX 的检测简单方式是找到集成电路板上 eSIM 卡, 使用漆包线将TBOX和手机以飞线的方式连接然后手机开启热点 把TBOX的网络共享出来,研究人员就可以通过手机共享的热点 连接到TBOX的内网探索车辆内部通讯网络。

检测TBOX的集成电路板,查找供应商预留的调试接口或者 隐藏的特殊功能的针脚并以飞线的方式使电脑与TBOX集成电路板相连接,使用串口调试工具对其调试输出打印日志,可以得到 一些敏感信息如APN名称、物联网卡号、ICCID、私网服务器IP 地址和本地监听端口等信息,为后续的深入研究打下基础。

——《2017智能网联汽车信息安全年度报告》

——————By KEYONE——————

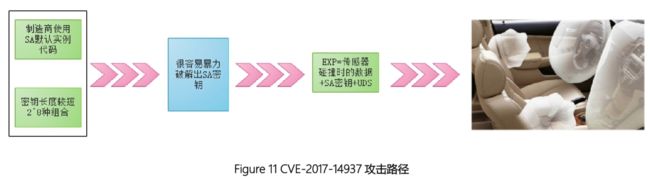

2. 安全气囊攻击案例

攻击条件:

- 1) 车辆点火且车辆的速度必须小于6公里/小时。

- 2) 通过获得CAN总线访问权限以及OBD接口向车内网络发 送恶意构造的UDS对安全气囊进行攻击。

漏洞影响: 可对车内乘客造成物理伤害,该漏洞影响到2014年起生产的 乘用车。

——《2017智能网联汽车信息安全年度报告》

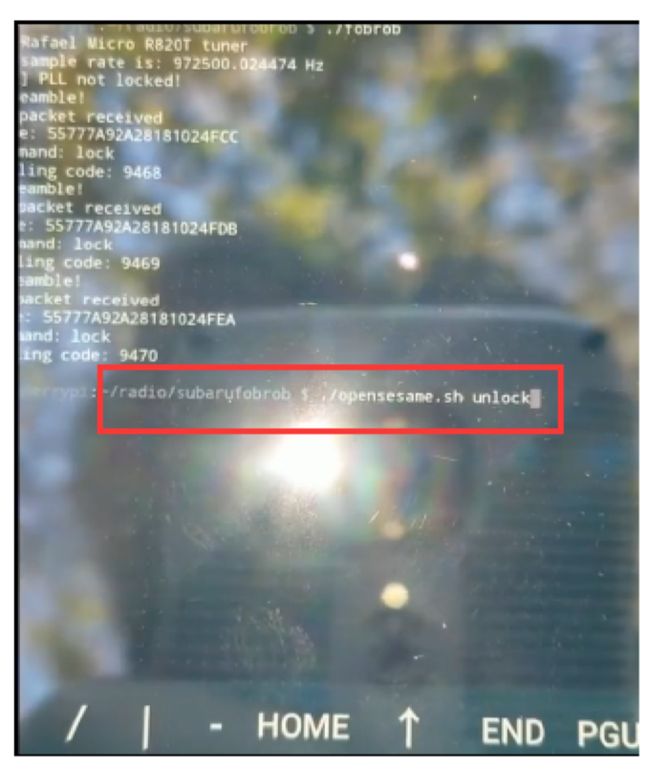

3. 斯巴鲁遥控钥匙系统攻击案例

某些型号的斯巴鲁汽车所采用的钥匙系统在对车辆进行上锁、解锁或其他操作时,使用的是序列码。

这种序列码也被称作是滚动代码或跳跃代码,为了避免攻击者发现车辆的序列码并使用这种设计缺陷来劫持汽车,这种序列码应该是随机的才对。

通过接收钥匙系统所发送出的一个数据包(例如,用户在按下钥匙系统的任何一个按键之后,攻击者只需要在信号范围内 就可以捕捉到数据包),攻击者将能够利用该数据包来推测出该车辆钥匙系统下一次生成的滚动代码,接下来他就可以使用这个预测码或者直接重放来上锁或解锁车辆。

——《2017智能网联汽车信息安全年度报告》

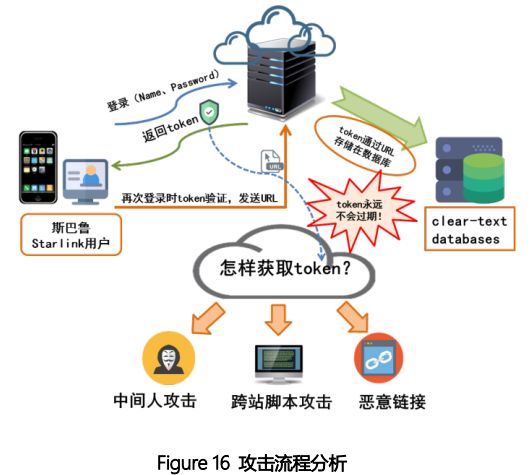

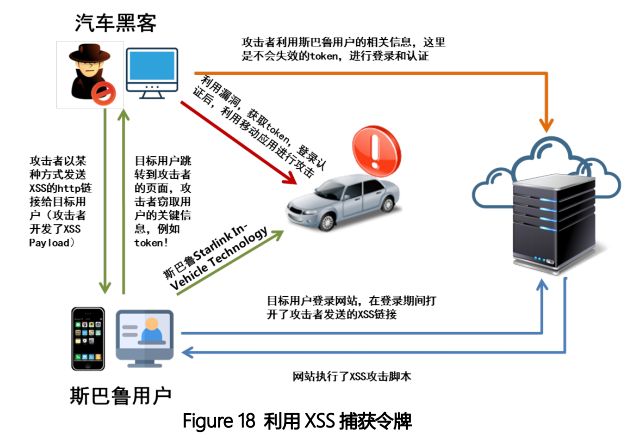

4. 斯巴鲁车载娱乐系统攻击案例

Guzman 发现斯巴鲁的移动应用程序使用随机生成的认证令牌,以便在有用户认证后允许访问,通常来说客户端与服务端采用这样的认证方式是很正常的,根据良好的 Web 应用安全实践,令牌应在短时间内过期或失效,以防止重用。然而问题是,Starlink 允许用户利用令牌永久登录斯巴鲁,也就是说令牌一旦生成,永远不会失效。据 Guzman 透露,令牌通过一个 URL 发送,并且被存放在未被加密的数据库中。

——《2017智能网联汽车信息安全年度报告》

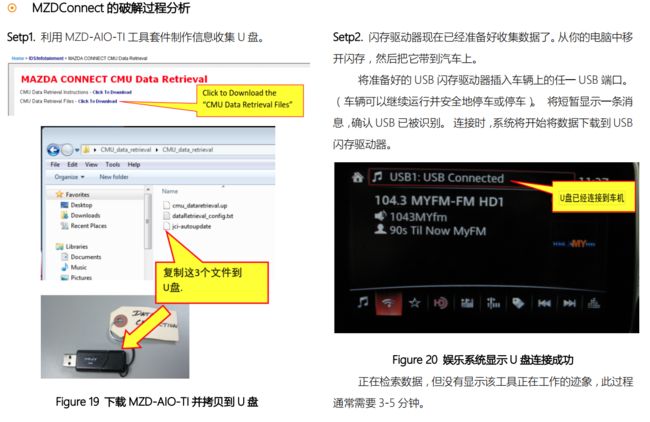

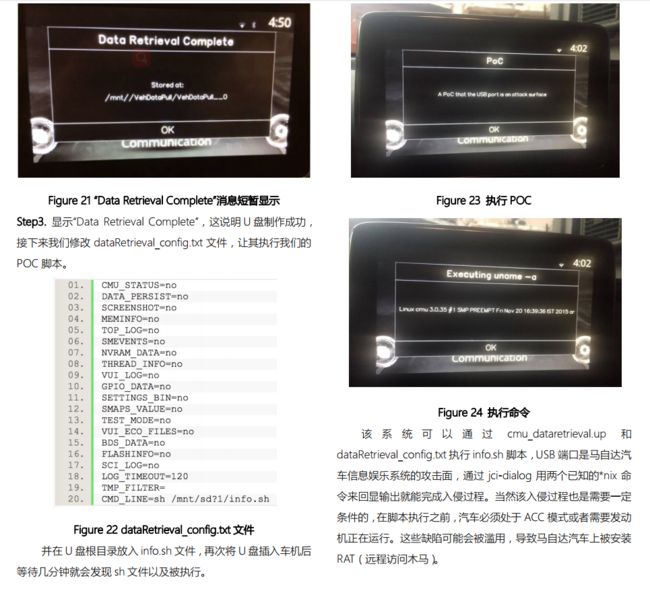

5. 马自达车机娱乐系统破解案例

——《2017智能网联汽车信息安全年度报告》

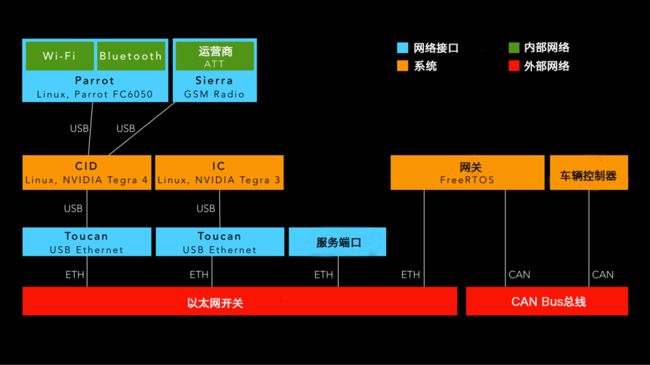

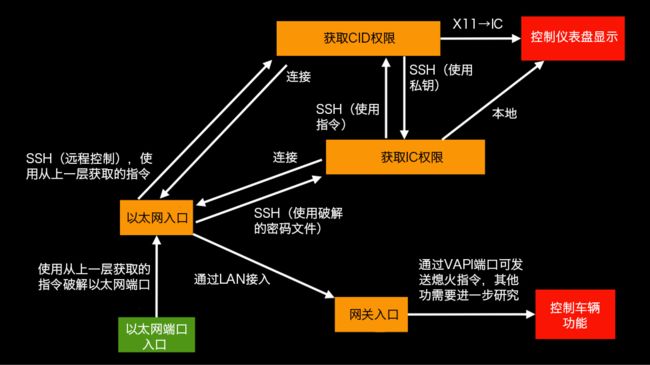

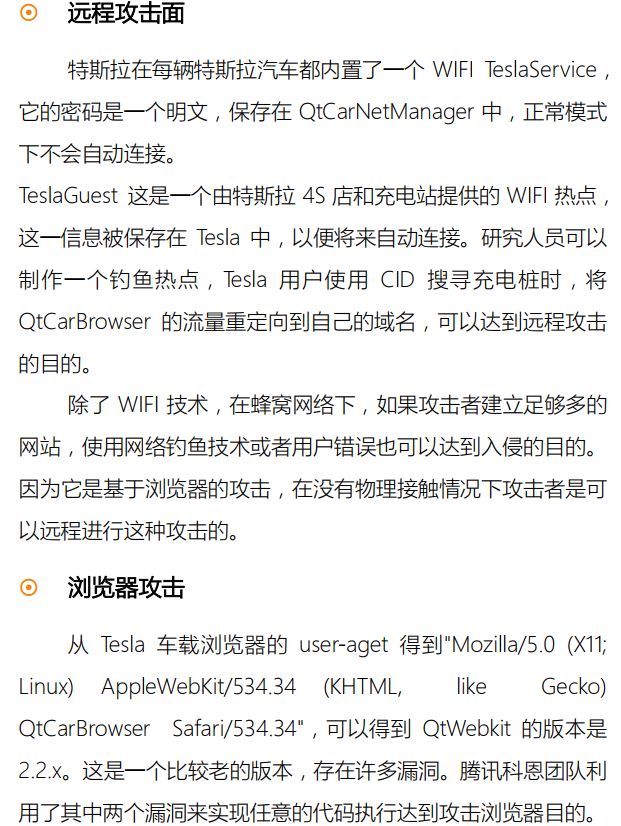

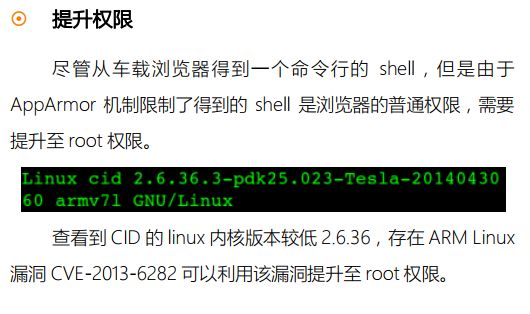

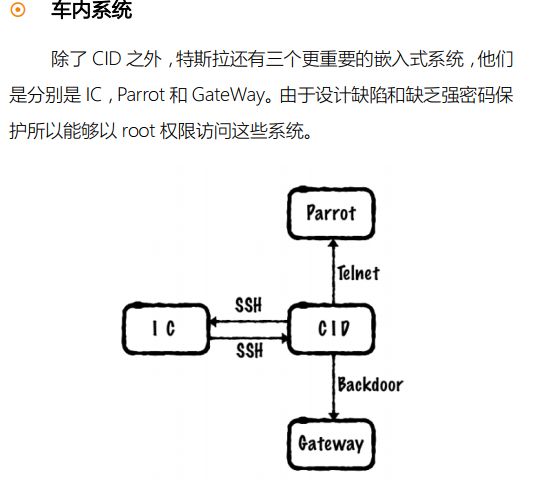

6. 特斯拉汽车车联网系统攻击案例分析

详见:《Zeronights 2016-特斯拉车载网关的安全研究Gateway_Internals_of_Tesla_Motors_v6》.pdf

——《2017智能网联汽车信息安全年度报告》

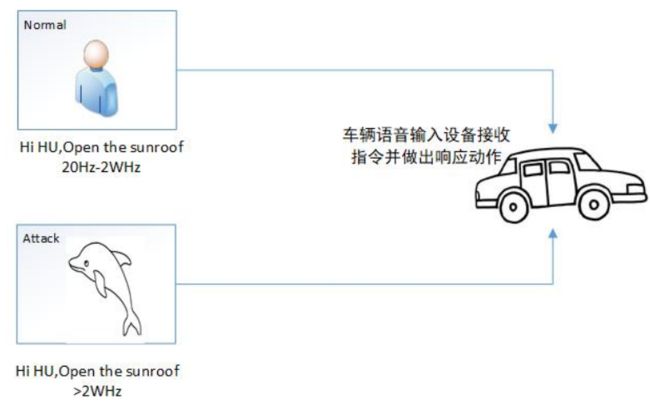

7. 语音控制系统破解案例

“海豚音”的攻击原理是将语音命令频率转换成为超声波频率信号,“海豚音”的攻击原理是将语音命令声音调制后加载到载波的超声波上,因为超出人耳接收频率的范围,无法被人听见,却可以被手机、智能家居以及智能汽车等智能设备的语音控制系统接收到。

由于麦克风的非线性特性,会将原本被调制的语音命令声音解调、恢复到调制之前的状态,之后滤波器会过滤掉人耳不可听到的部分,这样语音指令可以消无声息的被语音识别系统识别到,最终实现攻击。

——《2017智能网联汽车信息安全年度报告》

8. 车辆GPS轨迹窃取案例

9. 主动刹车系统攻击案例

——《智能网联汽车信息安全白皮书(2016)》

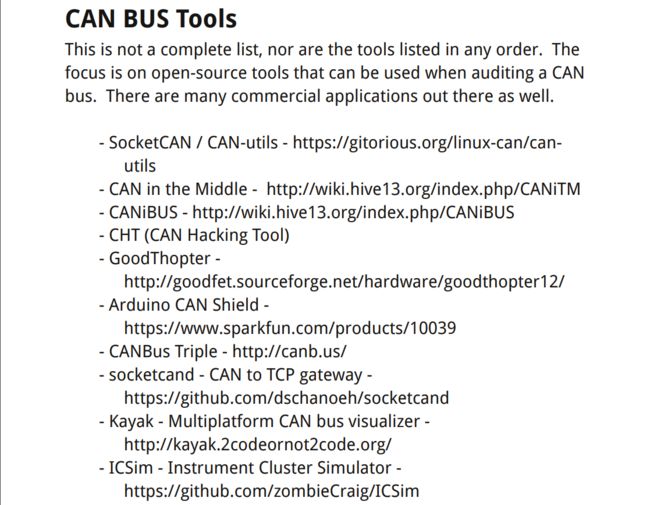

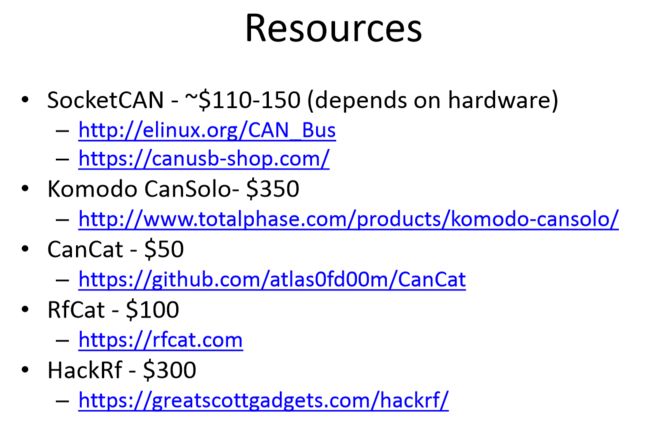

汽车研究硬件设备

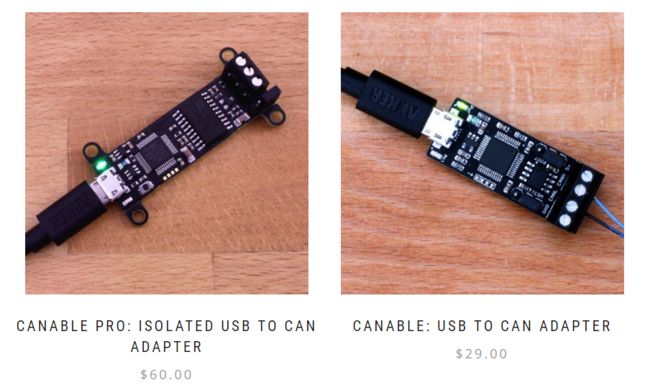

CANable——$29/$60

官网:https://canable.io/

CANable是一个小型低成本的开放源码USB到CAN适配器。CANable显示为计算机上的虚拟串行端口,充当到CAN总线接口的串行线。使用备选的candleLight固件,CANable枚举为Linux上的本地CAN接口。原有CANable目前缺货,但很快就可以在Protofusion商店https://store.protofusion.org/和Tindie上买到!

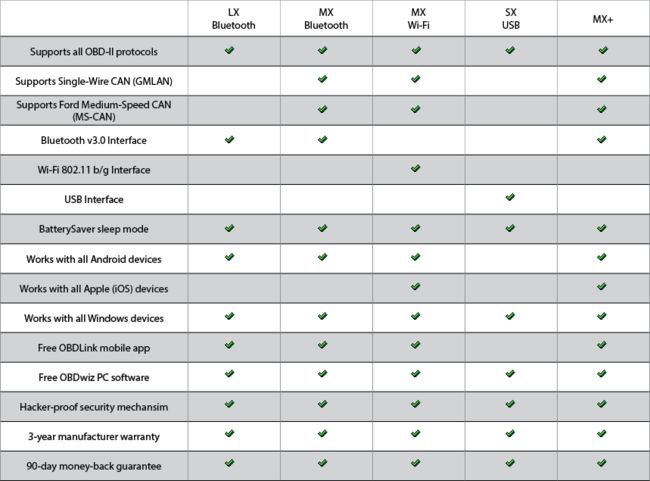

——————By KEYONE——————OBDLink——$49+

一款易于使用,价格低廉,防黑客,轻便快捷的蓝牙OBD适配器。可将您的智能手机,平板电脑,笔记本电脑或电脑转变为精密的诊断扫描工具,行程计算机和实时性能监视器。

官网: http://www.obdlink.com/

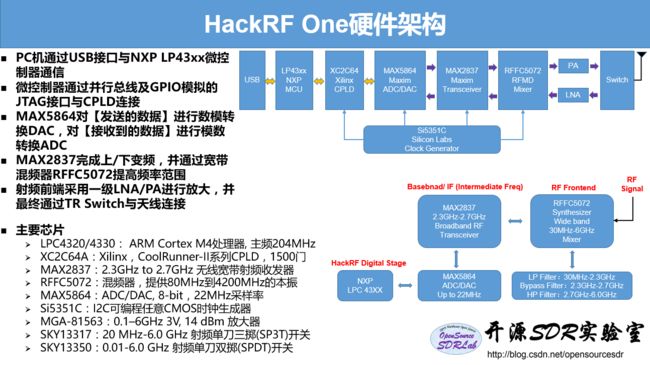

HackRF——¥1000+

https://item.taobao.com/item.htm?spm=a1z10.1-c.w4004-13257850194.10.77953d88aiMmMA&id=526187854860

广成科技产品线

淘宝店铺: https://shop72369840.taobao.com/

官网:http://www.gcgd.net/

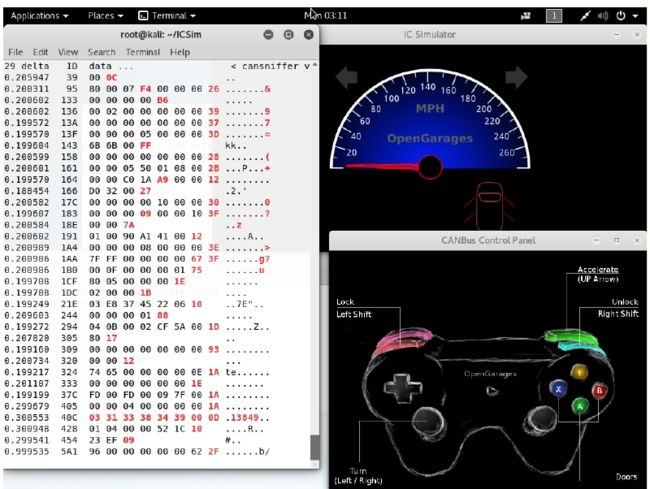

ICSim

http://opengarages.org/

git clone https://github.com/zombieCraig/ICSim.git

详见:《Car Hacking CAE Tech Talk》.pdf

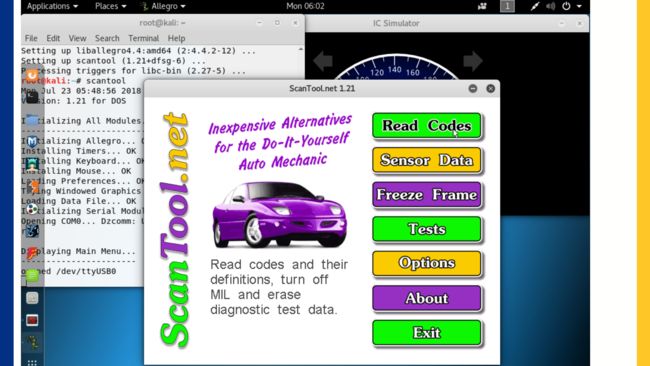

ScanTool (free, open-source)

sudo apt-get install scantool

详见:《Car Hacking CAE Tech Talk》.pdf

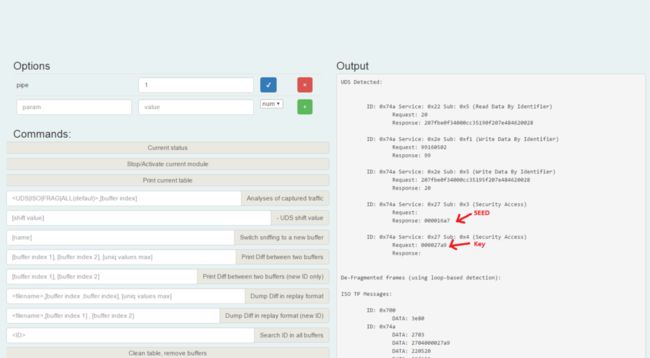

CANToolz

https://github.com/CANToolz/CANToolz

CANToolz是一个分析CAN网络和设备的框架。它提供了多个模块,可以使用CANToolz的pipe系统由安全研究人员、汽车/OEM安全测试人员在黑箱分析中使用.

CANToolz可用于ECU的发现,MITM的测试,模糊,畜力,扫描或研发,测试和验证.更多的可以很容易地用一个新的模块来实现。

This framework can be used as:

- Automated tests framework (on CAN bus)

- CAN ECU/tests prototyping

- Blackbox analysis of CAN traffic

- Traffic replay

- MITM

- Fuzzing

- UDS scanning

详见:《Blackhat2016-eu-16-Sintsov-Pen-Testing-Vehicles-With-Cantoolz》.pdf

——《2014_car_hackers_handbook_compressed》.pdf

——《Car-Wars-Episode-I-Hacker-Menace-Matt-Carpenter》.pdf

——————By KEYONE——————

参考:https://www.kiwisec.com/news/detail/5bc4490ddb30c341099f272d.html