Windows应急响应-入侵排查

Windows应急响应-入侵排查

1检测系统账户安全:

查看服务器有没有可疑账户新增账户:

Win+R lusrmgr.msc 看有没有新增加用户

查看服务器有没有隐藏用户克隆账户:

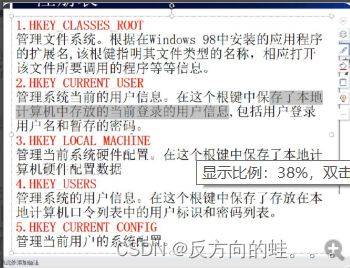

第一步:Win+R打开运行窗口,输入regedit打开注册表编辑器

第二步:选择 HKEY_LOCAL_MACHINE/SAM/SAM,默认无法查看

第三步:右击SAM,权限,选择当前用户(一般是Administrator),将权限勾选为完全控制,然后确定并且关闭注册表

第四步:选择 HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users;

第五步:在Names项下可以看到实例所有用户名

查看管理员登录时间,用户名有没有存在异常:

Win+R 输入eventvwr.msc 打开事件查看器

导出windows日志--安全 利用log-Parser进行分析

1.2检测异常的端口和进程:

1检测外联 netstat -ano 重点看那些ESTABLISHED这些状态

2 查看哪些不正常的外联他后面会有PID号我们可以通过 tasklist | findstr “PID” 来看他进程在运行什么程序

3WIN+R 输入 msinfo32 在软件环境,正在运行的任务里面查看PID进程的程序和文件创建时间

4如果说进程绑定了系统服务不能杀死 通过tasklist /svc查看进程服务 WIN+R services.msc 关闭对应服务

(如果说要强制杀死一个进程的话先看他的PID,然后taskkill /pid “PID” /f 强制杀死进程)

5查看C:\Windows\System32\drivers\etc\services服务对应的端口

1.3检测服务器有没有异常的启动项:

1Win+R打开运行窗口,输入taskschd.msc,查看是否存在命名异常的启动项目,是则取消勾选该启动项,并到命令中显示的路径除文件

2Win+R打开运行窗口,输入regedit打开注册表,查看开机启动项是否正常,注册表项如下:

HKEY_CURRENT_USER\SOFTWARE\Micorsoft\Windows\CurrentVersion\Run //

HKEY_LOCAL_MACHINE\SOFTWARE\Micorsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Micorsoft\Windows\CurrentVersion\RunOnce

检查右侧是否有启动异常的项目,有则删除,并建议安装杀毒软件进行病毒查杀,清除残留病毒或木马。

3利用安全软件查看启动项、开机时间管理等

4Win+R打开运行窗口,输入gpedit.msc打开本地组策略编辑器,单机【Windows】->【脚本(启动/关机)】->【启动】/【关机】查看是否有启动项

检查计划任务

检查方法:

- win+R taskschd.msc 在里面有计划任务的路径可以发现木马文件路径

- Cmd 输入schtasks.exe 可以检查网络上的其他计算机的之间的会话和计划任务

- WIN+R services.msc 看有没有异常服务

1.4检查系统相关的信息:

- Cmd检查系统版本和补丁消息:systeminfo

- 检查可疑目录及文件

检查方法:

- WIN+R 输入%UserProfile%\Recent,分析最近打开文件

- 在服务器各个目录,可根据文件夹内文件列表时间进行排序,查找可疑文件

- 回收站、浏览器下载目录、浏览器历史记录

- 修改时间在创建时间之前的为可疑文件

1.5自动化查杀:下载杀毒软件进行查杀

web日志存放路径:

1、apache服务器

Windows :

Linux :/usr/local/apache/logs/access.log

若不存在,参考Apache配置文件httpd.conf中相关配置

2、tomcat服务器

日志文件通常位于Tomcat安装目录下的logs文件夹内,若不存在,则参考Tomcat配置文件Server.xml中的相关配置 ,如:

directory="logs" prefix="localhost_access_log."

suffix=".txt"

pattern="common" resolveHosts="false"/>

- IIS服务器

默认位置:%systemroot%\system32\logfiles\ 可自由设置

默认日志命名方式:ex+年份的末两位数字+月份+日期+.log

- Nginx

日志存储路径在Nginx配置文件中,其中:

Access_log变量规定了日志存放路径与名字,以及日志格式名称,默认值"access_log"

5.Jboss

默认不做访问日志记录

修改${JBOSS_HOME}/server/default/deploy/jbossweb.sar/server.xml(不同版本文件位置不一样)

日志保存在${JBOSS_HOME}/server/default/log/下,前缀为:localhost_access_log