蓝队攻击的四个阶段(二)

目录

一,漏洞利用工具

(1)WebLogic 全版本需洞利用工具

(2)Struts2 综合漏洞利用工具

(3)sqlmap 注入工具

(4)vSphere Client RCE 漏洞(CVE-2021-21972)利用工具

(5)Windows Print Spooler 权限提升漏洞(CVE-2021-1675)

(6)Exchange Server漏洞组合利用(CVE-2021-26855&CVE-2021-27065)

二,远程控制工具

(1) Xshell

(2)SecureCRT

(3)PuTTY

(4)Navicat

三,Webshell 管理工具

(1)冰蝎

(2)中国蚁剑

(3)哥斯拉

四,内网穿透工具

(1)FRP

(2)ngrok

(3)reGeorg

(4)SSH

(5)Netsh

五,网络抓包分析工具

(1)Wireshark

(2) Fiddler

(3)tcpdump

六,开源集成工具平台

(1)Linux 集成环境(Kali)

(2)Windows 集成环境(Commando VM)

(3) Cobalt Strike

(4)Burp Suite

一,漏洞利用工具

漏洞利用工具可实现对目标网络中硬件、软件、服务或协议漏洞的自动化应用。根据不同的漏洞类型,漏洞利用工具可以分为许多种,多通过单个 Poc & Exp实现漏洞利用。蓝队会根据新漏洞的不断出现而不停更换漏洞剂用工具。以下是最近攻防演练中比较典型的几个。

(1)WebLogic 全版本需洞利用工具

WebLogic 是基于Java EE架构的中间件,被用于开发、集成、部署和管理大型分布式 Web 应用、网络应用和数据库应用的Java应用服务器。该漏洞利用工具集成 WebLogic 组件各版本多个漏洞自动化检测和利用功能,可对各版本 WebLogic 漏洞进行自动化检测和利用,根据检测结果进行执行命令等针对性利用并获取服务器控制权限

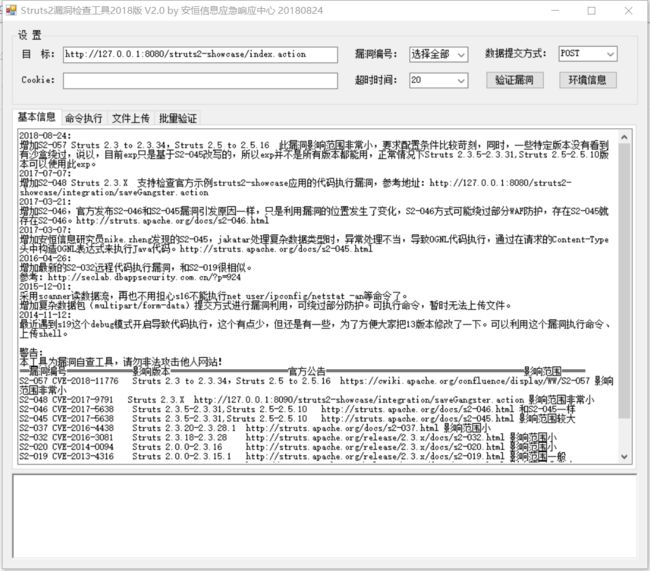

(2)Struts2 综合漏洞利用工具

Struts2 是一个相当强大的 Java Web 开源框架,在 MVC 设计模式中,Strut作为控制器来建立模型与视图的数据交互。Struts2综合漏洞利用工具集成 Struts2漏洞的检测和利用功能,可实现利用 Struts2漏洞进行任意代码执行任意文件上传

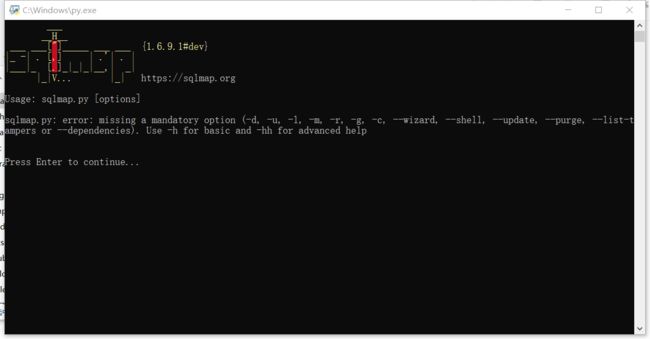

(3)sqlmap 注入工具

sqlmap 是一个自动化的SQL注人工具,可用来自动检测和利用SOL注人漏洞并接管数据库服务器。它具有强大的检测引擎,集成众多功能,包括数据库指纹识别、从数据库中获取数据、访问底层文件系统以及在操作系统上内连接执行命令,同时内置了很多绕过插件,支持的数据库有 MySOL,Oracle PostgreSQL、SQL Server、Access、IBM DB2、SQLite、Firebird、Sybase和 SAP MaxDB

(4)vSphere Client RCE 漏洞(CVE-2021-21972)利用工具

vSphere 是VMware 推出的虚拟化平台套件,包含ESXi、vCenter Server等一系列的软件,其中 vCenter Server为ESXi的控制中心,可从单一控销点统一年理数据中心的所有vSphere 主机和虚拟机。vSphere Client(HIMLS)在 Server 插件中存在一个远程执行代码漏洞。蓝队可以通过开放 443. 端口的服务器向 vCenter Server 发送精心构造的请求,写人 Webshell,控制服务器

(5)Windows Print Spooler 权限提升漏洞(CVE-2021-1675)

Windows Print Spooler是Windows 系统中用于管理打印相关事务的服务在域环境中合适的条件下,无须进行任何用户交互,未经身份验证的远程攻击者就可以利用 CVE-2021-1675 漏洞以 system 权限在域控制器上执行任意代码从而获得整个域的控制权。

(6)Exchange Server漏洞组合利用(CVE-2021-26855&CVE-2021-27065)

Exchange Server 是微软公司的一套电子邮件服务组件,是个消息与协作系统。CVE-2021-26855是一个SSRF(服务器端请求伪造)漏洞,蓝队可以利用该漏洞绕过身份验证发送任意 HTTP 请求。CVE-2021-27065 是一个任意文件写人漏洞,单独情况下利用该漏洞需要进行身份认证。此漏洞还伴生着一个目录跨越漏洞,蓝队可以利用该漏洞将文件写人服务器的任何路径。两个漏洞相结合可以达到绕过权限直接获取反弹执行命令权限。

二,远程控制工具

蓝队主要利用远程控制工具对目标网络内服务器、个人计算机或安全设备进行管理控制。借助于一些好的远程控制工具,蓝队可以跨不同系统平台进行兼容操作,实现高效拓展。

(1) Xshell

Xshell 是一款强大的安全终端模拟软件,支持 SSH1、SSH2 以及 Windows平台的 TELNET 协议。Xshell 可以用来在 Windows 界面下访问远端不同系统下的服务器,从面比较好地达到远程控制终端的目的

(2)SecureCRT

SecureCRT 是一款终端仿真程序,支持 Windows 下远程登录 Unix 或Linux服务器主机。SecureCRT 支持 SSH,同时支持 Telnet 和 rlogin 协议,是一款用于车接运行 Windows、Unix 和 VMS 的远程系统的理想工具

(3)PuTTY

PuTTY是一个串行接口连接软件,可用于远程登录控制功能,支持对Windows 平台、各类 Unix 平台 SSH、Telnet、Serial 等协议的连接

(4)Navicat

Navicat是一款数据库管理工具,可用来方便地管理MySQL、Oracle PostgreSQL、SQLite、SQL Server、MariaDB 和 MongoDB 等不同类型的数据库并与Amazon RDS、Amazon Aurora、Oracle Cloud、Microsoft Azure、阿里云,腾讯云和华为云等云数据库管理兼容,支持同时创建多个连接、无缝数据迁移、 SQL 编辑、数据库设计和高级安全连接等功能

三,Webshell 管理工具

(1)冰蝎

冰蝎(Bchindcr)是一个动态二进制加密网站管理客户端,基于Java,可以跨平台使用,因其优秀的跨平台兼容性和加密传输特性而被攻击者广泛采用。冰蝎集成了命令执行、虚拟终端、文件管理、SOCKS 代理、反弹 shell、数据库管理、自定义代码、Java 内存马注人、支持多种 Web 容器、反向 DMZ 等功能

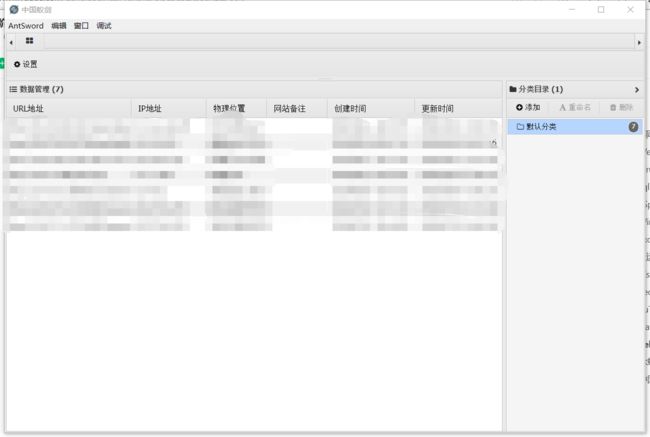

(2)中国蚁剑

中国蚁剑(AntSword)是一款开源的跨平台网站管理工具,也是一款非常优秀的 Webshell 管理工具。它集成了 shell 代理、shell 管理、文件管理、康拍终端和数据库管理功能,通过自定义编码器支持攻击载荷加密或编码免杀实现 WAF、防火墙等一些防御手段规避绕过,通过丰富的插件库支持自定义载荷文现静态、动态免杀,进而实现 Webshell 高效渗透利用。

(3)哥斯拉

哥斯拉(Godzilla)是一款相对较新的 Webshell 管理工具,它基于 Java开 开 发,具有较强的各类 shell 静态查杀规避和流量加密 WAF 绕过优势,且自带众 L5 scrip 多拓展插件,支持对载荷进行 AES 等各种加密、自定义 HTTP 头、内存 shell以及丰富的 Webshell 功能

四,内网穿透工具

出于业务安全需要,目标网络内部应用多无法直接出网。蓝队在攻击过程中需要利用内网穿透工具实现外网到内网的跨边界跳转访问,借助端口转发隧道技术等手段对内网目标实现转发访问或将目标内网 IP 映射到外网,并在远控客户端和被攻击目标终端之间建立一个安全通信通道,为进一步从外到内渗透拓展提供便利。

(1)FRP

FRP是一个可用于内网穿透的高性能反向代理工具,支持TCP、UDP、 HTTP、HTTPS等协议类型。主要利用处于内网或防火墙后的机器,对外网环境提供 HTTP 或 HTTPS 服务,支持加密传输和点对点穿透

(2)ngrok

ngrok 是一个开源的反向代理工具。蓝队可利用 ngrok 将边界服务器(如 Web 服务器)作为反向代理服务器,在客户端和目标边界服务器之间建立一个安全通道,客户端可通过反向代理服务器间接访问后端不同服务器上的资源

(3)reGeorg

reGeorg 是一款利用 Web进行代理的工具,可用于在目标服务器在内网或做了端口策略的情况下连接目标服务器内部开放端口,利用 Webshell 建立一个 SOCKS 代理进行内网穿透,将内网服务器的端口通过 HTTP/HTTPS 隧道转发到本机,形成通信回路

(4)SSH

Secure Shel!(SSH)是专为远程登录会话和其他网络服务提供安全性的协议,支持 SOCKS 代理和端口转发。SSH 的端口转发就是利用SSH 作为中间代理,绕过两个网络之间的限制,顺利进行任意端口的访问。SSH 适用于多种平台,Linux系统环境下自带该工具。Windows 环境下需要借助 SecureCRT 成 Putty 等工具实现 SSH 访问操作。

(5)Netsh

Netsh(Network Shell)是 Windows 系统自带的网络配置命令行脚本工具,可用来通过修改本地或远程网络配置实现端口转发功能,支持配置从 IPv4 或 IPv6 端口转发代理,或者 IPv4 与 IPv6 的双向端口转发代理。

五,网络抓包分析工具

网络抓包分析工具是拦截并查看网络数据包内容的软件工具,可对通信过程中的网络数据的所有IP 报文进行捕获并逐层拆包分析,从中提取有用信息。借助网络抓包分析工具,蓝队可进行目标网络通联分析、攻击工具通信分析和安全通信认证信息藏获等操作。

(1)Wireshark

Wireshark 是一款非常常用的网络抓包分析软件,提供抓取网络封包、显示封包资料、检测网络通信数据、查看网络通信数据包中的详细内容等非常实用的功能,更强大的功能有包含强显示过滤器语言和查看 TCP 会话重构流的能力,支持上百种协议和媒体类型,实时检测通信数据,检测其抓取的通信数据快照文件等

(2) Fiddler

Fiddler 是一个非常好用的 HTTP 调试抓包工具,该数据抓包工具能记录所有客户端与服务器的 HTTP 和 HTTPS 请求,允许用户监视,设置断点,对通过网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,用其格测与调试 Wcb 浏览器和服务器的交互情况

(3)tcpdump

tcpdump 是 Linux 平台下一款非常知名,非常强大的网络抓包分析工具,它可以将网络中传送的数据包完全戴获下来提供分析。不仅支持针对网恪层协议、主机、网络或端口的过滤,还支持功能强大和灵活的载取策略,实现对网络数据的筛选和分组输出

六,开源集成工具平台

(1)Linux 集成环境(Kali)

Kali 是基于 Debian 的 Linux 免费发行版,预装了许多渗透测试软件,集成了包括 Metasploit 在内的超过 300 个渗透测试工具。

(2)Windows 集成环境(Commando VM)

Commando VM 是基于 Windows 的高度可定制的渗透测试虚拟机环境,集成了超过 140 个开源 Windows 工具,包含一系列常用的工具,比如 Python 和 Go 编程语言,Nmap 和 Wireshark 网络扫描器,Burp Suite 之类的网络安全测试框架,以及 Sysinternals、Mimikatz 等 Windows 安全工具。

(3) Cobalt Strike

Cobalt Strike 是一款由美国Red Team 开发的渗透测试神器,常被业界人士称为cs.CS 采用 Mctasploit 为基础的渗透测试 GUI框架,支持多种协设上的方式,集成了 Socket 代理、端口转发、Onice 攻击、文件捆绑、钓鱼、视和凭证导出、服务扫插、自动化溢出、多模式端口监听、exe 和 PowerShel木马生成等功能.

(4)Burp Suite

Burp Suite 是用于攻击 Web 应用程字的集成平台,包含许多工具,集成了 Web 访问代理、Web 数据拦截与修改、网络爬虫、枚举探测、数据编解码等。系列功能。Burp Suite 为这些工具设计了许多接口,可以加快攻击应用程序的部署与调用。