(CCF)TF80 :云原生安全——相关概念整合

目录

一、前言:

二、背景:

三、相关概念:

1.API防护:

①API:

②传统API防护的局限:

③API的治理现状:

⑤API安全治理的需求:

2.SQL及SQL注入:

①SQL简介:

②SQL注入:

3.常见攻击:

①XSS(跨站脚本攻击):

②什么是CSRF攻击?

③什么是CC攻击:

④关于WAF:

4.常用开源软件:

①log4j:

②shiro:

5.什么是DAST,SAST和IAST:

①什么是DAST?

②什么是SAST?

③什么是IAST?

6.什么是特征提取:

7.Helm简介:

四、撒❀:

一、前言:

大家好,今天做一下TF简单的内容回顾,也分享一下关于TF80中一些基本概念。鉴于有观看者可能不知道某个概念,或者想去更深入的了解和学习,因此特意收集好相关的一些概念和定义以及一些我认为写得挺不错的文章,将来up会尽可能地把这些分享的知识自己都讲一遍,感谢阅读。

二、背景:

“云计算”在过去的20年间经历了虚拟化、容器化、无服务器化(Serverless)等发展阶段,因其能按需购买,快速伸缩等优点,得到广泛的采用,尤其时随着K8S的出现,更是影响到软件构架的模型,“云原生”概念的出现就是指软件按照云计算架构来构架和编写。

对安全的挑战就是软件系统的边界可以快速变化,软件运行的生命周期可以短到秒级,传统基于边界防御的思想难以适应如此快速的变化。Gartner推出了一系列云安全相关的概念:CSPM、CWPP、CNAPP等,国内外从事云安全的公司也纷纷发布自己的云原生安全的产品,云原生安全创业公司也如雨后春笋般冒出。

随着云计算蓬勃的发展,一系列为云而生的产品也相继迸发,云原生显得越来越重要,云原生相当于云计算的2.0。

三、相关概念:

1.API防护:

①API:

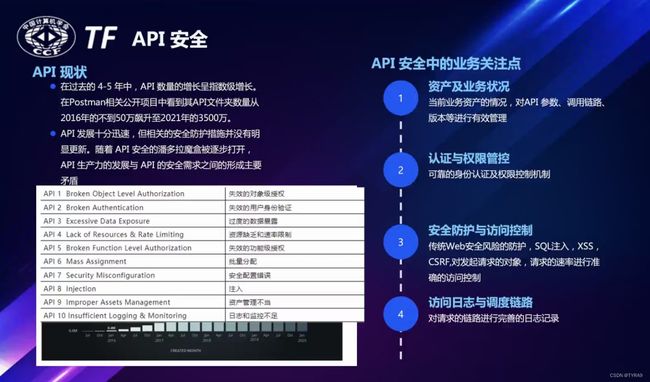

API(application programming interface),应用程序接口,相信大家早已习以为常,API安全防护就是要保护你所使用的API,并且随着云原生的井喷式发展,API防护也逐渐成为热点。目前API安全的4个主要关注点如下:

②传统API防护的局限:

传统的API防护,主要是针对于外部风险,一旦API内部出现故障,就容易引发一系列故障。

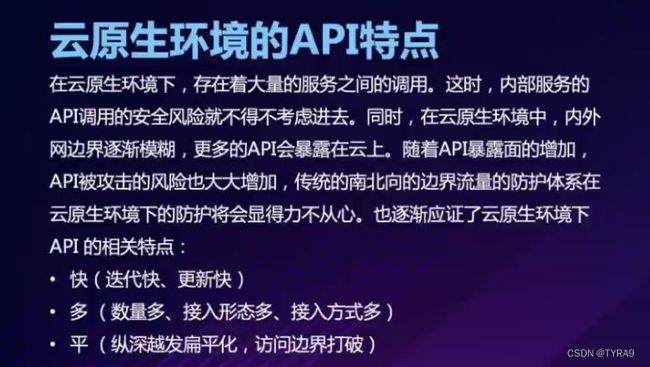

我们再来看看API其本身的特点:

API的特点集中在快,多,平 三个方向。快就是指API的更新换代快,多是指API的多样性,平是指API的发展趋势呈现扁平化。

③API的治理现状:

由于API不断的快速迭代和发展,所以需要一些开源软件来帮助防护可能出现的漏洞。

⑤API安全治理的需求:

2.SQL及SQL注入:

①SQL简介:

SQL (Structured Query Language) 是具有数据操纵和数据定义等多种功能的数据库语言,这种语言具有交互性特点,能为用户提供极大的便利,数据库管理系统应充分利用SQL语言提高计算机应用系统的工作质量与效率。SQL语言不仅能独立应用于终端,还可以作为子语言为其他程序设计提供有效助力,该程序应用中,SQL可与其他程序语言一起优化程序功能,进而为用户提供更多更全面的信息。 ——百度百科

②SQL注入:

SQL 注入(SQL Injection)是发生在 Web 程序中数据库层的安全漏洞,是网站存在最多也是最简单的漏洞。主要原因是程序对用户输入数据的合法性没有判断和处理,导致攻击者可以在 Web 应用程序中事先定义好的 SQL 语句中添加额外的 SQL 语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步获取到数据信息。

详情可以查看http://c.biancheng.net/view/8283.html

3.常见攻击:

①XSS(跨站脚本攻击):

XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。——百度百科

关于XSS全面的介绍,大家可以查看这篇文章:

https://www.cnblogs.com/csnd/p/11807592.html#%E5%88%A9%E7%94%A8JS%E5%B0%86%E7%94%A8%E6%88%B7%E4%BF%A1%E6%81%AF%E5%8F%91%E9%80%81%E7%BB%99%E5%90%8E%E5%8F%B0

②什么是CSRF攻击?

CSRF是跨站点请求伪造(Cross—Site Request Forgery),跟XSS攻击一样,存在巨大的危害性。你可以这样来理解:攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转账等。

有兴趣的小伙伴儿可以查看http://c.biancheng.net/view/8283.html

③什么是CC攻击:

CC(ChallengeCollapsar,挑战黑洞)攻击是DDoS攻击的一种类型,使用代理服务器向受害服务器发送大量貌似合法的请求。CC根据其工具命名,攻击者使用代理机制,利用众多广泛可用的免费代理服务器发动DDoS攻击。许多免费代理服务器支持匿名模式,这使追踪变得非常困难。

PS:什么是DDOS?

分布式拒绝服务攻击(英文意思是Distributed Denial of Service,简称DDoS)是指处于不同位置的多个攻击者同时向一个或数个目标发动攻击,或者一个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。——百度百科

④关于WAF:

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。——百度百科

4.常用开源软件:

①log4j:

Log4j是Apache的一个开源项目,通过使用Log4j,我们可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等;我们也可以控制每一条日志的输出格式;通过定义每一条日志信息的级别,我们能够更加细致地控制日志的生成过程。最令人感兴趣的就是,这些可以通过一个拒绝服务攻击来灵活地进行配置,而不需要修改应用的代码。

②shiro:

Apache Shiro 是 Java 的一个安全框架。目前,使用 Apache Shiro 的人越来越多,因为它相当简单,对比 Spring Security,可能没有 Spring Security 做的功能强大,但是在实际工作时可能并不需要那么复杂的东西,所以使用小而简单的 Shiro 就足够了。

5.什么是DAST,SAST和IAST:

①什么是DAST?

动态应用安全测试(DAST)是一套测试方法,软件开发人员通过模拟恶意行为来寻找应用程序中的安全漏洞,以确定可能被利用的弱点。在黑盒测试中,DAST模拟了黑客会尝试的相同类型的外部攻击,但不需要了解或查看应用程序的架构或内部源代码。详情可查看:https://zhuanlan.zhihu.com/p/366577747

②什么是SAST?

静态应用安全测试(SAST)是一种在不执行程序源码的情况下对程序源码进行自动测试和分析的方法,以便在软件开发周期的早期发现安全漏洞。SAST也被称为静态代码分析,它是通过解析代码的过程,查看代码是如何编写的,并检查安全漏洞和安全问题。详情可查看:https://www.evget.com/article/2021/4/14/41370.html

③什么是IAST?

交互式应用安全测试(Interactive application security testing IAST)是一个在应用和API中自动化识别和诊断软件漏洞的技术。如果从名字的缩写来看,插桩(Instrumented)式应用安全测试或许是一个更好的说法。IAST不是一个扫描器,重要的事说两遍,它不是一个扫描器,IAST持续地从内部监控你应用中的漏洞,在整个开发生命周期中,IAST通过你在开发和测试中使用的工具,实时地提供报警。 详情可以查看:https://zhuanlan.zhihu.com/p/383314650

6.什么是特征提取:

对某一模式的组测量值进行变换,以突出该模式具有代表性特征的一种方法。通过影像分析和变换,以提取所需特征的方法。特征提取是指使用计算机提取图像中属于特征性的信息的方法及过程。——百度百科

7.Helm简介:

Helm 是 Kubernetes 的包管理器。包管理器类似于我们在 Ubuntu 中使用的apt、Centos中使用的yum 或者Python中的 pip 一样,能快速查找、下载和安装软件包。Helm 由客户端组件 helm 和服务端组件 Tiller 组成, 能够将一组K8S资源打包统一管理, 是查找、共享和使用为Kubernetes构建的软件的最佳方式。详情可查看:https://www.jianshu.com/p/4bd853a8068b

四、撒❀:

分享暂到此结束,之后up基本都会出教程的,敬请期待!

System.out.println("END-----------------------------------------------------------------------");