Linux系统账户安全和登录控制详解

文章目录

- 一、账号安全基本措施

-

- 1、系统账号清理

-

- 1.1 将非登录用户的Shell设为/sbin/nologin

- 1.2 锁定长期不使用的账号

- 1.3 删除无用的账号

- 1.4 chattr +i 命令解释:

- 1.5 实例操作

- 2、密码安全控制

-

- 2.1 方法一:修改密码配置文件

- 2.2 修改已有用户的密码有效期——chage命令

- 3、命令历史记录限制

-

- 3.1 对历史命令的数量进行限制

- 3.2 设置登录时自动清空命令历史

- 4 终端自动注销

- 5、使用su命令切换用户

-

- 5.1 密码验证

- 5.2 格式详情

- 6、限制使用su命令的用户

- 7、Linux中的PAM安全认证

-

- 7.1 su命令的安全隐患

- 7.2 PAM(Pluggable Authentication Modules)可插拔式认证模块

- 7.3 PAM认证原理

- 8、使用sudo机制提升权限

-

- 8.1 sudo命令的用途及用法

- 8.2.配置sudo授权

- 8.3 格式

- 8.4 启用sudo操作日志

- 8.5实例操作

- 二、系统引导和登录控制

-

- 2.1 开关机安全控制

- 2.2.GRUB限制

- 2.3 限制更改GRUB引导参数

- 2.4实例操作

一、账号安全基本措施

1、系统账号清理

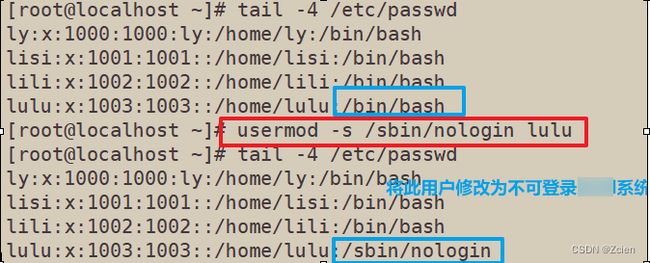

1.1 将非登录用户的Shell设为/sbin/nologin

usermod -s /sbin/nologin 用户名

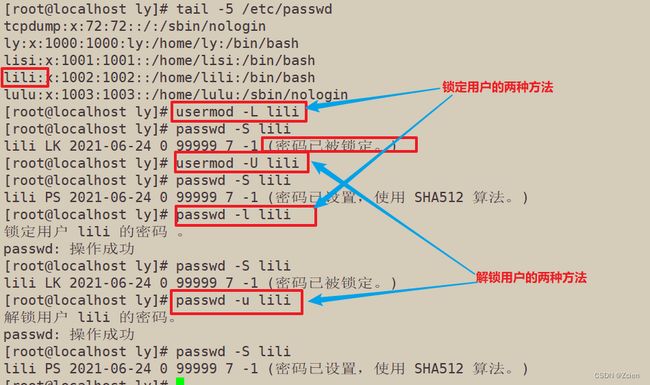

1.2 锁定长期不使用的账号

usermod -L lili #锁定账户方式一

usermod -Ulili #解锁账户方式一

passwd -l lili #锁定账户方式二

passwd -u lili#解锁账户方式二

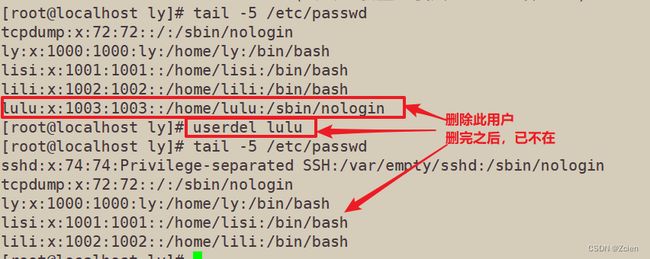

1.3 删除无用的账号

userdel [-r] 用户名

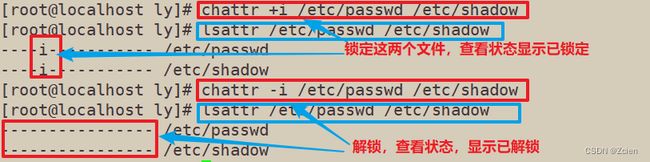

1.4 锁定账号文件 passwd、shadow

chattr +i /etc/passwd /etc/shadow

#锁定文件

Isattr /etc/passwd /etc/shadow

#查看状态

chattr -i /etc/passwd /etc/shadow

#解锁文件

1.4 chattr +i 命令解释:

设置了`i’属性的文件不能进行修改:你既不能删除它, 也不能给它重新命名,你不能对该文件创建链接, 而且也不能对该文件写入任何数据.只有超级用户可以设置或清除该属性.

修改用户密码(两种方法)

- echo 密码 | passwd --stdin 用户名

- passwd 用户名

1.5 实例操作

将非登录用户的Shell设为/sbin/nologin

锁定长期不使用的账号

删除无用的账号

锁定账号文件 passwd、shadow

锁定账号文件 passwd、shadow

2、密码安全控制

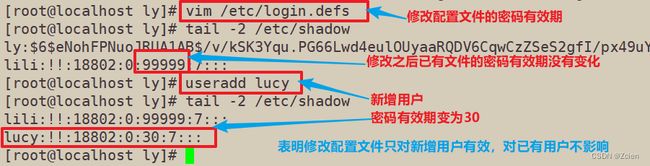

2.1 方法一:修改密码配置文件

(密码配置文件为/etc/login.defs)——针对新用户,已有用户不能更改

vim /etc/login.defs #直接进去修改配置文件

PASS_MAX_DAYS 30 #密码有效期

PASS_MIN_DAYS 0 #最小修改密码时间间隔

PASS_MIN_LEN 5 #设置密码的长度

PASS_WARN_AGE 7 #密码过期提前多久进行警告

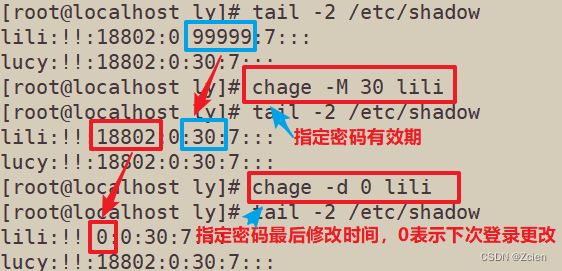

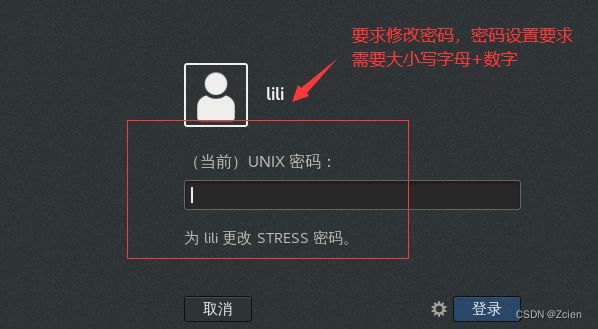

2.2 修改已有用户的密码有效期——chage命令

chage 【选项】用户名 #举例:chage -M 30 lili 修改密码有效期为30 chage -d 0 lili 修改指定密码的最后修改时间,0表示下次登录要修改密码

chage 命令解释:

chage命令用于密码实效管理,该是用来修改帐号和密码的有效期限。它可以修改账号和密码的有效期

实例操作

3、命令历史记录限制

- 减少记录的命令条数;

- 登录时自动清空命令历史 ;

- 系统默认保存1000条历史命令记录;

- history -c 命令只可以临时清除记录(其实所有的文件都还保存- 在.bash_history ),重启后记录还在。

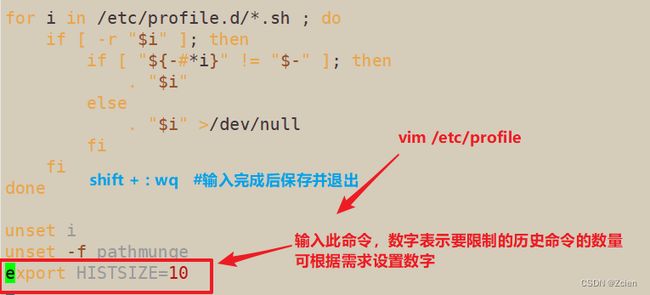

3.1 对历史命令的数量进行限制

vim /etc/profile #修改配置文件

export HISTSIZE=200 #修改命令历史记录数量最大为200,前面添加export为全局有效

source /etc/profile #刷新配置文件,立即生效

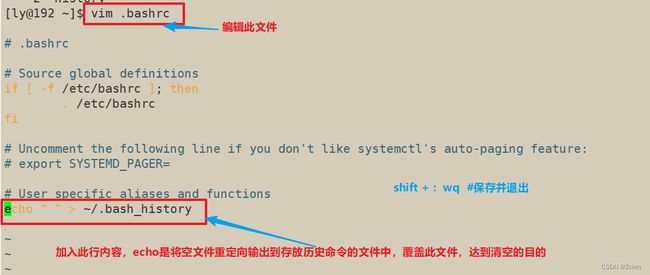

3.2 设置登录时自动清空命令历史

vim .bashrc #修改.bashrc配置文件(每次切换bash都执行)

或

vim /etc/profile #修改/etc/profile配置文件(执行一次)

echo " " > ~/.bash_history

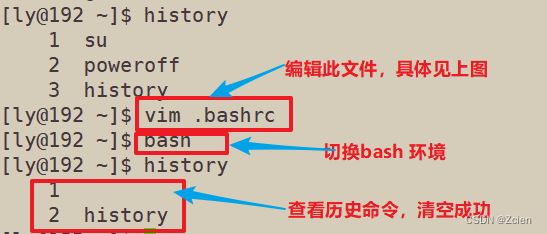

4 终端自动注销

- 闲置 [ n ] 秒后自动注销。(n为数字)

格式:

vim /etc/profile #编辑/etc/profile文件

export TMOUT=60 #设置全局自动注销时间

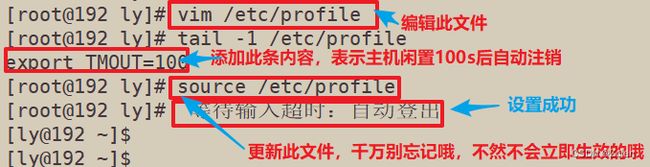

5、使用su命令切换用户

Substitute User,切换用户

格式:su - 目标用户(横杠“ - ”代表切换到目标用户的家目录)

5.1 密码验证

- root - - - >任意用户,不验证密码

- 普通用户- - - >其他用户,验证目标用户的密码

- 带 “ - ” 表示将使用目标用户的登录Shell环境

5.2 格式详情

切换用户

su - zhangsan #root切换普通用户

su - root #普通用户切换其他用户

查看当前登录的用户

whoami #显示当前登录的用户

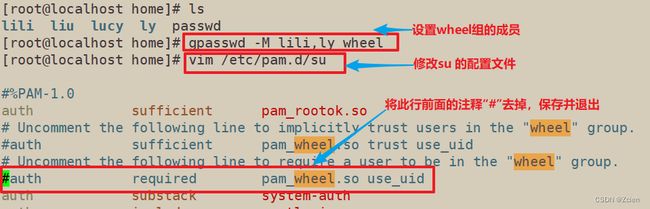

6、限制使用su命令的用户

- 将允许使用su命令的用户加入wheel组中;

- 启用pam_wheel 认证模块

格式:

gpasswd -a zhangsan wheel #将希望可以使用su命令的用户加入到wheel组中

vim /etc/pam.d/su #编辑/etc/pam.d/su配置文件

auth required pam_wheel.so use_uid #将此行的注释取消即可,表示在wheel组的成员可以使用su命令,其他成员则不能使用su命令

7、Linux中的PAM安全认证

7.1 su命令的安全隐患

默认情况下,任何用户都允许使用su命令,有机会反复尝试其他用户(如root) 的登录密码,带来安全风险;

为了加强su命令的使用控制,可借助于PAM认证模块,只允许极个别用户使用su命令进行切换。

7.2 PAM(Pluggable Authentication Modules)可插拔式认证模块

- 是一种高效而且灵活便利的用户级别的认证方式;

- 也是当前Linux服务器普遍使用的认证方式。

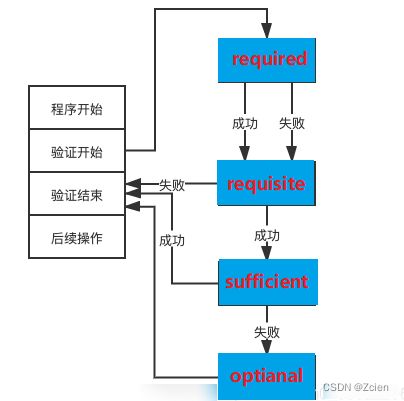

7.3 PAM认证原理

- PAM认证一般遵循的顺序: Service (服务) --> PAM (配置文件) --> pam_*.so;,

- PAM认证首先要确定哪一项应用服务,然后加载相应的PAM的配置文件(位于/etc/pam.d下),最后调用认证模块(位于/lib64/security/下)进行安全认证。

- 用户访问服务器的时候,服务器的某一个服务程序把用户的请求发送到PAM模块进行认证。不同的应用程序所对应的PAM模块也是不同的。

- 如果想查看某个程序是否支持PAM认证,可以用ls命令进行查看/etc/pam.d/。

- PAM的配置文件中的每一行都是一个独立的认证过程,它们按从上往下的顺序依次由PAM模块调用。

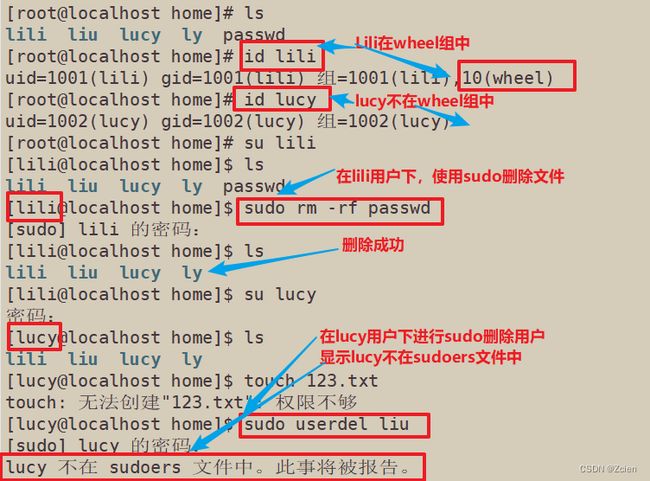

8、使用sudo机制提升权限

8.1 sudo命令的用途及用法

- 用途 :以其他用户身份(如root执行授权的命令)

- 用法:sudo 权限命令

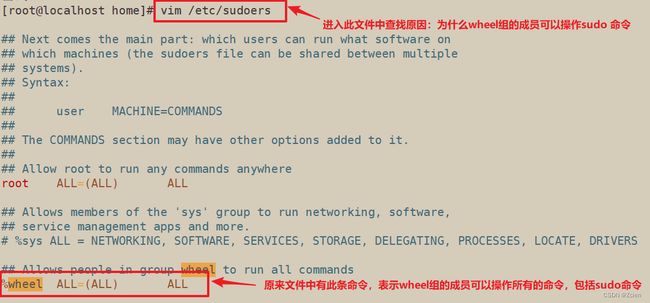

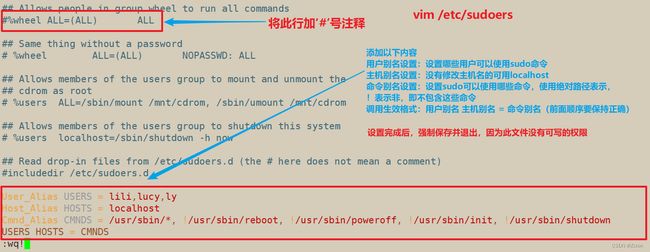

8.2.配置sudo授权

- visudo或者vi /etc/sudoers(此文件没有写的权限,保存时必须 wq!强制执行操作)

- 记录格式:用户 主机名=命令程序列表

- 可以使用通配符“ * ”号任意值和“ !”号进行取反操作。

- 权限生效后,有5分钟的闲置时间,超过5分钟没有操作则需要再输入密码。

8.3 格式

用户 主机名=命令程序列表

用户 主机名=(用户)命令程序列表

zhangsan ALL=(root) /sbin/ifconfig sudo -l #查询授权的sudo操作

- 用户: 直接授权指定的用户名,或采用“&组名"的形式(授权一个组的所有用户)。

- 主机名:使用此规则的主机名。没配置过主机名时可用localhost,有配过主机名则用实际的主机名,ALL则代表所有主机。

- (用户):用户能够以何种身份来执行命令。此项可省略,缺省时以root用户的身份来运行命令。

- 命令程序列表:允许授权的用户通过sudo方式执行的特权命令,需填写命令程序的完整路径,多个命令之间以逗号“,"进行分隔。ALL则代表系统中的所有命令

- 执行调用格式为(用户名 网络中的主机=(执行命令的目标用户) 执行的命令范围)

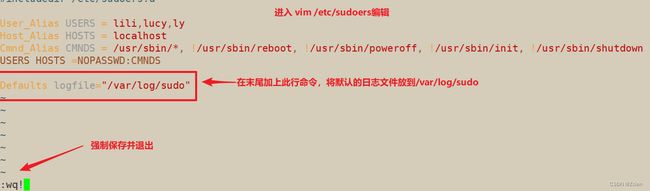

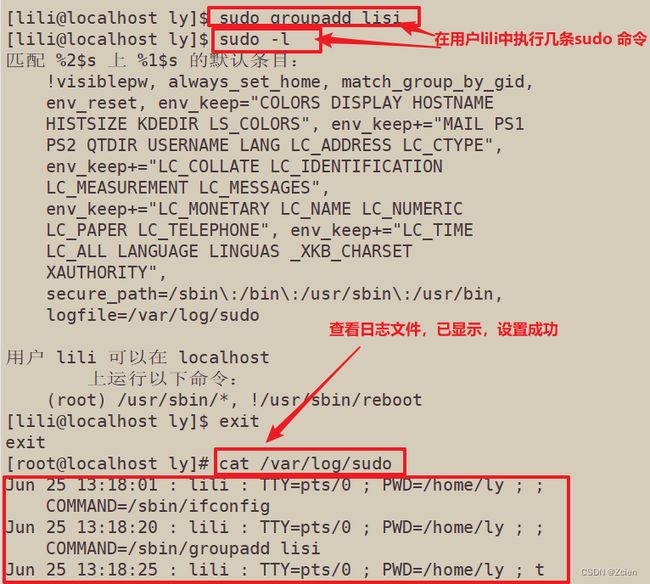

8.4 启用sudo操作日志

- 需启用Defaults logfile配置

- 默认日志文件:/var/log/sudo

- 操作:在/etc/sudoers末尾添加Defaults logfile=“/var/log/sudo”

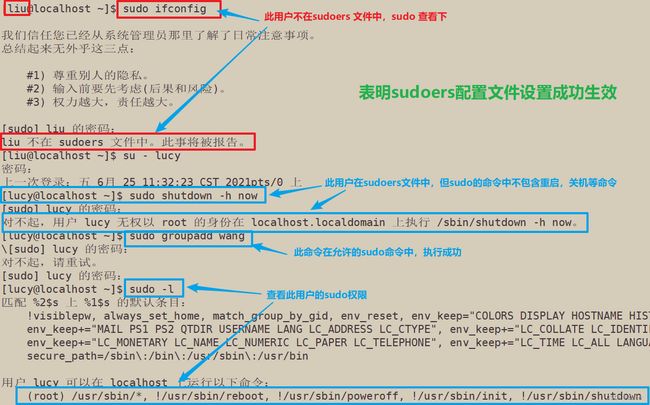

8.5实例操作

wheel组的成员可以操作sudo,而非wheel组则不可以,查找原因

设置指定用户可以使用sudo指定的命令,并测试

进入vim /etc/sudoers ,将wheel组权限加“#”号注释,并在末尾添加配置,最后强制保存并退出

进行测试

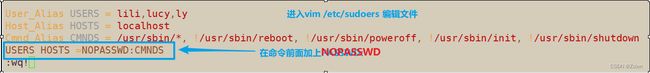

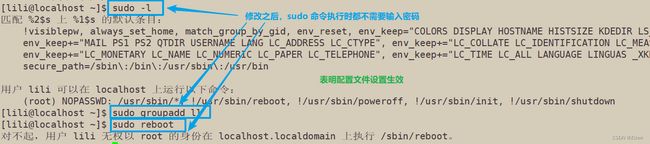

设置执行sudo命令时不需要输入密码,并测试

在/car/log下创建sudo日志文件,用来存储用户使用的sudo命令记录,并测试

二、系统引导和登录控制

2.1 开关机安全控制

将第一引导设备设为当前系统所在硬盘;

禁止从其他设备(光盘、 U盘、网络)引导系统;

将安全级别设为setup,并设置管理员密码。

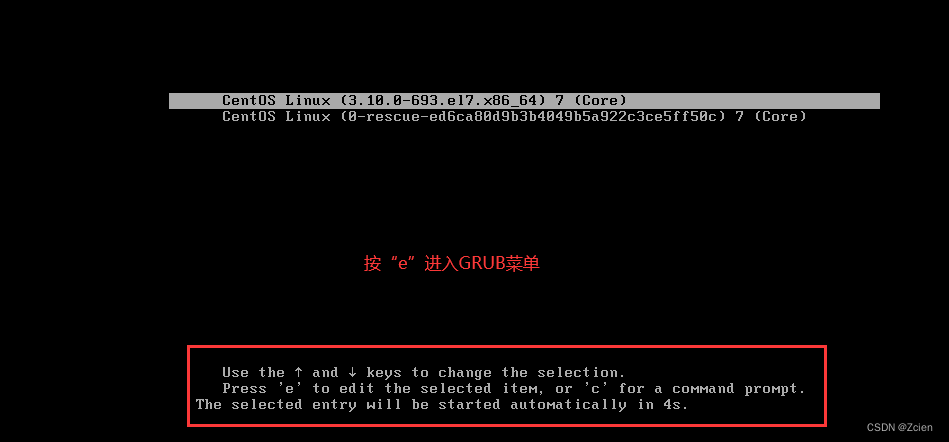

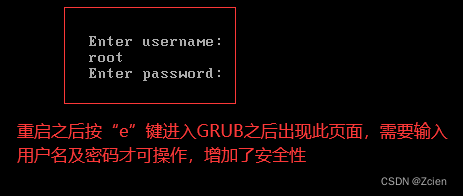

2.2.GRUB限制

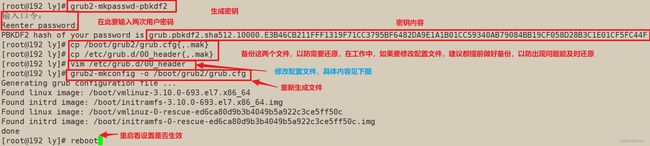

使用grub2-mkpasswd-pbkdf2生成密钥;

修改/etc/grub.d/00_ header文件中, 添加密码记录;

生成新的grub.cfg配置文件。

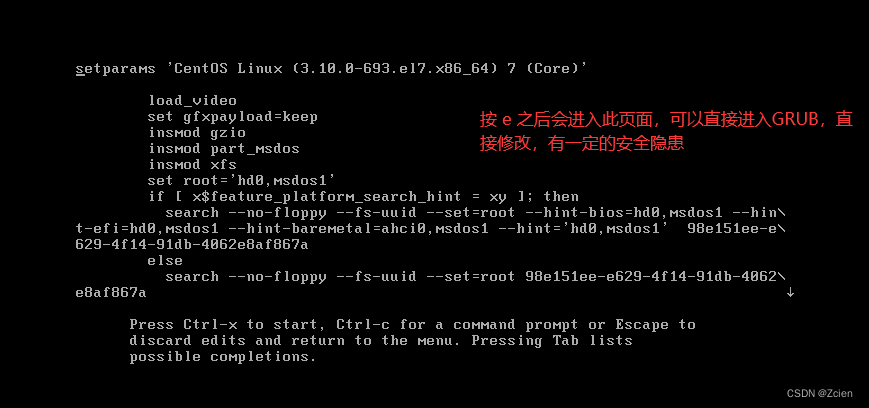

2.3 限制更改GRUB引导参数

通常情况下在系统开机进入GRUB菜单时,按e键可以查看并修改GRUB引导参数,这对服务器是一个极大的威胁。可以为GRUB菜单设置一个密码,只有提供正确的密码才被允许修改引导参数。

2.4实例操作

![]()

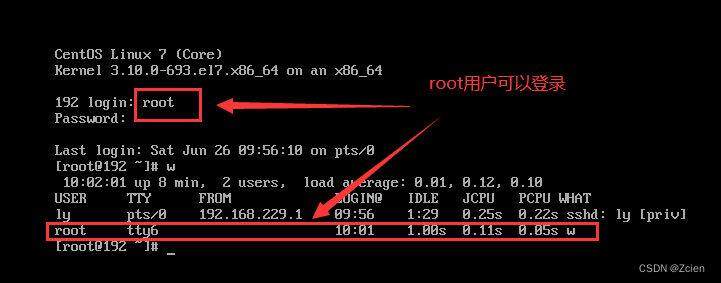

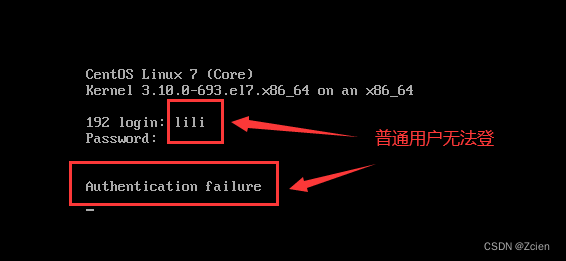

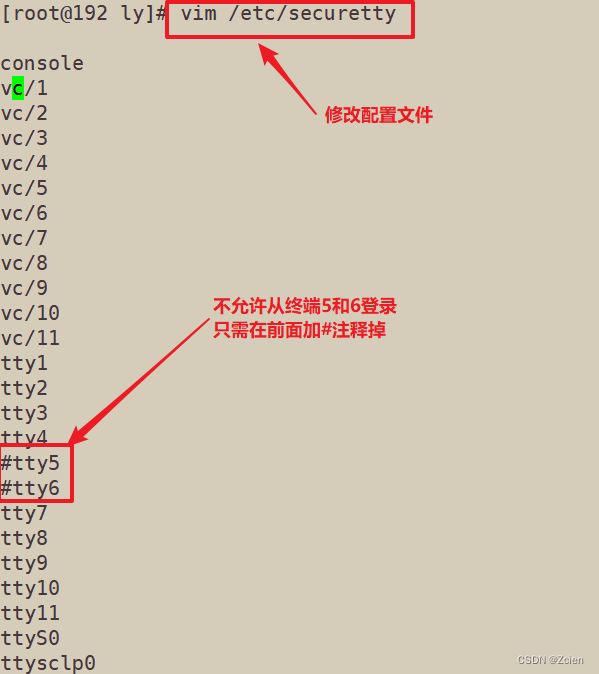

限制root只在安全终端登录

在Linux系统中,login 程序会读取/etc/securetty文件,以决定允许root 用户从哪些终端(安全终端)登录系统

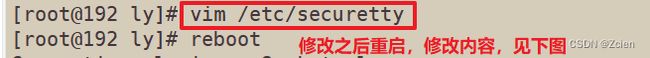

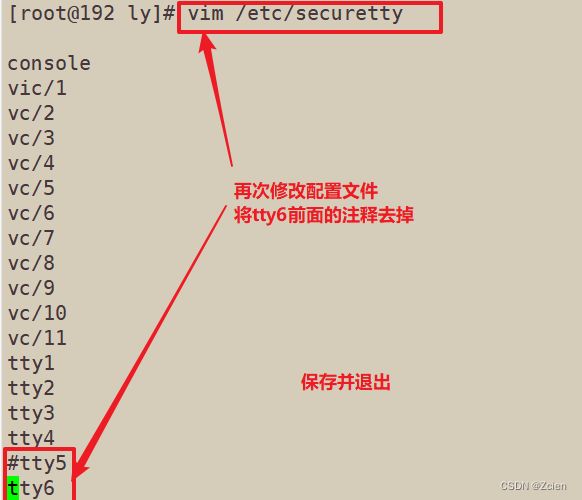

修改此配置文件:vim /etc/ securetty

终端介绍

- 安全终端配置:/etc/securetty

- tty1~ 6是文本型控制台,tty7 是X Window图形显示管理器。可以通过CtrI+Alt+F1 (F1-F7键) 切换到对应的登录控制台。

注:按ctrl+Alt+F1回到图形化界面

实例操作

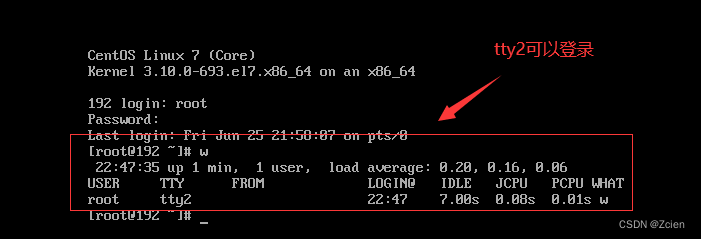

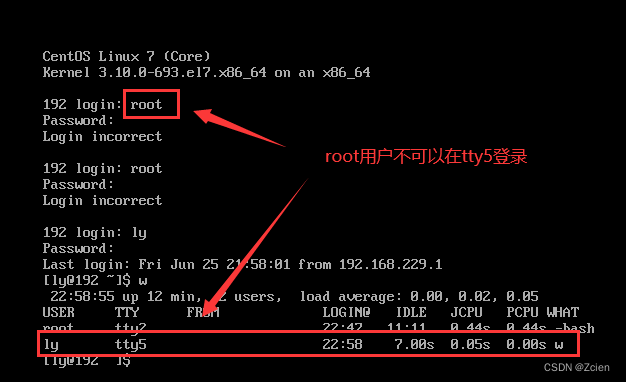

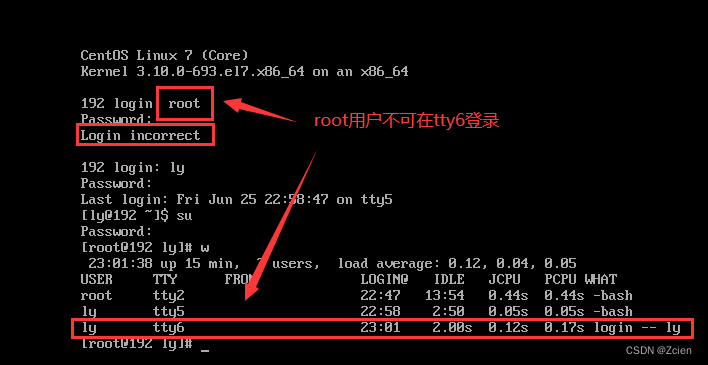

设置不允许root用户使用tty5和tty6终端登录

设置完成后,重启主机,进行切换终端测试是否可以登录

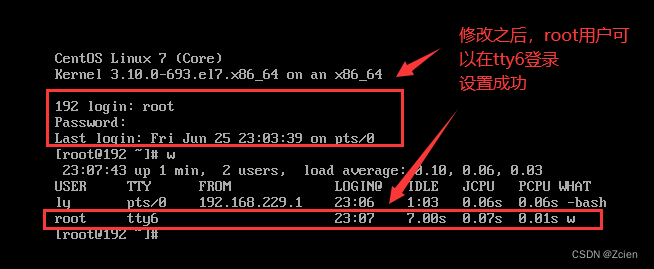

再次修改配置文件,允许root用户可以在tty6终端登录,并测试

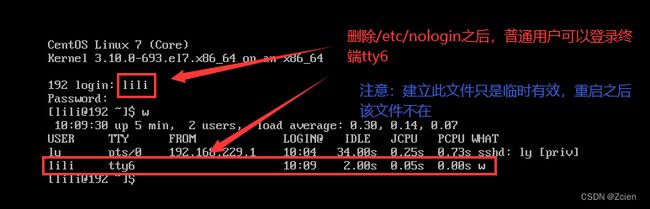

禁止普通用户登录

login程序会检查/etc/nologin文件是否存在,如果存在,则拒绝普通用户登录系统(root 用户不受限制)