网络工程师华为专项配置

华为专项配置

视频地址:https://www.bilibili.com/video/BV1Er4y1s7PK?spm_id_from=444.41.0.0

2018-2021年软考你网工华为配置总结:

配置命令题目分类

-

基础配置(送分题): system-view、sysname、interface vlanif、写个ip地址;

-

高频配置(一定要会): vlan、DHCP、ACL、策略路由、NAT、静态/默认/RIP/OSPF;

-

偏门考点(尽力而为):IPv6、4G、WVLAN、IPSEC;

-

做题技巧,练习上下文,回到题目中找答案!

-

复习材料:配置专题总结、换为交换机一本通、(路由器、交换机、防火墙)实验手册、历年真题;

换为设备配置视图:

1、华为设备登录配置

[R1]header login information "welcome to my the route!" # 登陆前提示信息

[R1]header shell information "welcome, login successful!" # 登陆成功后的提示信息

[R1]user-interface maximum-vty 15 # 虚拟终端的最大连接数量

[R1]user-interface vty 0 4 # 进入虚拟终端0-4

[R1-ui-vty0-4]authentication-mode password # 配置认证方式为password,这里配置的是明文

[R1-ui-vty0-4]set authentication password cipher huawei # 配置密文认证方式,优先级比明文高

[R1-ui-vty0-4]user privilege level 15 # 设置用户权限

<Huawei>system-view # 进入系统视图

[Huawei]sysname R2 # 更改设备名为R2

[R2]telnet server enable # 开启设备Telnet功能

[R2]user-interface vty 0 4 # 开启登录端口0-4

[R2-ui-vty0-4]protocol inbound telnet # 通过Telnet协议登录,该命令用在交换机

[R2-ui-vty0-4]authentication-mode aaa # 认证方式为aaa

[R2-ui-vty0-4]aaa # 进入aaa视图

[R2-aaa]local-user admin123 password cipher admin123 # 配置用户名和密码

[R2-aaa]local-user admin123 service-type telnet # 设置用户admin123的服务类型为Telnet

[R2-aaa]local-user admin123 privilege level 15 # 设置用户等级为15

[R2-aaa]quit # 退出

2、VLAN与VLANIF地址配置

<Huawei>undo terminal monitor # 取消中断警告信息

<S1>system-view

[S1]sysname S1

[S1]vlan 100 # 创建vlan 100(批量创建命令:vlan batch 10 20)

[S1-vlan100]quit # 退出vlan模式

[S1]interface GigabitEthernet 0/0/1 # 进入端口

[S1-GigabitEthernet0/0/1]port link-type access # 将交换机的端口设置为access

[S1-GigabitEthernet0/0/1]port default vlan 100 # 把接口划入vlan 100

[S1-GigabitEthernet0/0/1]quit # 退出

[S1]interface vlanif 100 # 进入三层vlanif接口

[S1-Vlanif100]ip address 172.16.1.1 24 # 配置IP地址

[S1-Vlanif100]quit # 退出

[S1]

3、DHCP配置

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议): 实现网络动态分配ip地址。

DHCP采用C/S架构,主机无需配置,从服务器端获取地址,可实现接入网络后即插即用。

工作在upd协议之上,客户端端口号:68,服务端端口号:67

3.1、DHCP工作原理:

为什么DHCP客户端收到Offer之后不直接使用该ip地址,还需要发送一个Request数据包告诉服务器?

这是因为在一个环境中可能不止一台DHCP服务器,即客户端可能收到不止一个Offer数据包。这是客户端就需要对想要使用的IP地址发送Request数据包进行请求。

3.2、DHCP租期更新

在50%租期时客户端为得到原服务器端的回应,则客户端在87.5%( 50+25+12.5)租期时会发送DHCP Request,任意一台DHCP服务器都可回应,该过程称为重绑定。

3.3、基于接口地址池的DHCP配置

基于接口配置DHCP,接口必须是三层的接口。

华为交换机取消终端消息:

undo info-center enable # 选一个

undo terminal monator

-

开启dhcp功能

[Huawei]dhcp enable -

开启接口采用接口地址池的DHCP服务器端功能

[Huawei-GigabitEthernet0/0/0]dhcp select interface -

指定接口地址池下的DNS服务器地址

[Huawei-GigabitEthernet0/0/0]dhcp server dns-list IP地址 -

配置接口地址池中不参与自动分配的IP地址范围

[Huawei-GigabitEthernet0/0/0]dhcp server excluded-ip-address 开始ip地址 [结束ip地址] -

配置DHCP服务器接口地址池中ip地址的租用有效期功能

[Huawei-GigabitEthernet0/0/0]dhcp server lease {day 天 [hour 小时 [minute 分钟]] | unlimited}缺省情况下,ip地址的租期为1天。

3.4、基于全局地址池的DHCP配置

-

创建全局地址池

[Huawei]ip pool 地址池名称 -

配置全局地址池课动态分配的ip地址池范围

[Huawei-ip-pool-2]network IP地址 mask {mask | mask-length} -

配置dhcp客户端网关

[Huawei-ip-pool-2]gateway-list IP地址 -

配置dhcp客户端使用DNS服务器的ip地址

[Huawei-ip-pool-2]dns-list IP地址 -

配置ip地址租期

[Huawei-ip-pool-2]lease {day 天[hour 小时[minute 分钟]] | unlimited} -

使能接口的DHCP服务器功能

[Huawei-GigabitEthernet0/0/0]dhcp select global

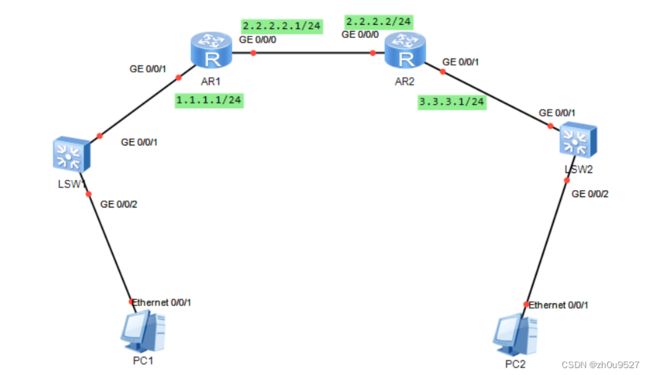

3.5、DHCP接口地址池配置案例

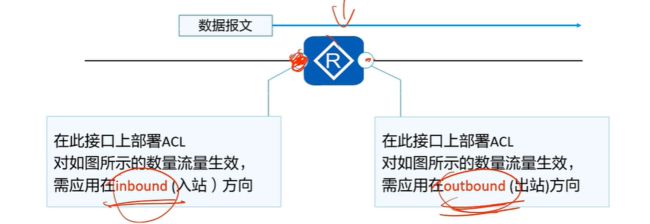

客户端所获得的配置信息为:

从这里可以看书,使用接口地址池配置dhcp时,我们并没有指定客户端的网关和网段, 即客户端所获取到的ip地址为与接口ip统一网段的地址,网关就是接口的ip地址。

3.6、DHCP全局地址池配置案例

- 全局使能dhcp服务,配置全局地址池poo2.在poo2中配置地址池范围、网关地址、DNS地址、租期;

- 最后在具体的接口中配置选择全局地址池。当ge0/0/0收到dhcp请求就是从全局地址池中进行ip地址分配;

客户端配置截图:

<Huawei>system-view # 进入系统模式

[Huawei]dhcp enable # 启用dhcp服务

[Huawei]ip pool test # 系统视图下创建名为test的ip地址池

[Huawei-ip-pool-test]network 10.1.1.0 mask 255.255.255.0 # 配置地址池范围

[Huawei-ip-pool-test]dns-list 10.1.1.1 8.8.8.8 # 同时配置多个DNS

[Huawei-ip-pool-test]gateway-list 10.1.1.1 # 配置PC电脑网关

[Huawei-ip-pool-test]excluded-ip-address 10.1.1.2 # 保留地址10.1.1.2

[Huawei-ip-pool-test]lease day 1 hour 1 # 配置租期

[Huawei-ip-pool-test]quit # 退出

[Huawei]

# 配置vlanif10接口下的客户端从全局地址池ip pool test中获取ip地址

[Huawei]vlan 10 # 创建vlan 10

[Huawei-vlan10]interface gigabitethernet 0/0/1 # 进0/0/1端口

[Huawei-GigabitEthernet0/0/1]port link-type access # 配置端口类型为access

[Huawei-GigabitEthernet0/0/1]port default vlan 10 # 将端口加入到vlan 10中

[Huawei-GigabitEthernet0/0/1]q # 退出

[Huawei]interface vlanif 10 # 进入vlanif 10三层端口

[Huawei-Vlanif10]dhcp select global # 全局或接口dhcp服务器,接口配置为dhcpselect interface

[Huawei-Vlanif10]ip address 10.1.1.254 255.255.255.0

[Huawei-Vlanif10]

3.7、案例

3.8、扩展一

DHCP relay,主要是解决dhcp服务器与客户机之间不再同一个网络的情况。

3.9、扩展二

dhcp snooping的功能,解决同一个网络里面,如果有多个dhcp服务器,pc之间获取的ip地址有不同dhcp服务器分配的问题。

3.10、扩展三

dhcp option,在全局配里面。

在无线局域网中使用较多的是,DHCP option43,给AP分配ip地址的同时,告诉AP,AC的地址是多少。

4、ACL配置

4.1、ACL概述

- acl是有一系列permit或deny语句组成的、有序的规则列表;

- acl是一个匹配工具,能够对报文进行匹配和区分;

acl应用:

- 匹配ip流量;

- 在Traffic-filter中被调用;

- 在NAT(Natwork Address Translation)中被调用;

- 在路由策略中被调用;

- 在防火墙的策略部署中被调用;

- 在QoS中被调用;

- 其他……;

4.2、acl的组成

- acl由若干条permit或deny语句组成;

- 每条语句就是该acl的一条规则,每条语句中的permit或deny就是与这条规则相对应的处理动作;

规则编号(Rule ID): 一个acl中的每一条规则都有一个相应的编号;

步长(Step): 步长是系统自动为acl规则分配编号时,每个相邻规则编号之间的差值,缺省值为5。步长的作用是为了方便后续在旧规则之间插入新的规则。

Rule ID分配规则: 系统为acl中首条为手工指定编号的规则分配编号时,使用步长值(例如步长为5,首条规则编号为5)作为该规则的起始编号。

通配符(1)

- 通配符是一个32比特长度的数值,用于指示ip地址汇总那些比特位需要严格匹配,那些比特位需要匹配。

- 通配符通常采用类似网络掩码的点分十进制形式表示,但是含义却与网络掩码完全不同。

匹配规则:“0”表示“匹配”;“1”表示“随机分配”。

通配符(2)

- 匹配192.168.1.0/24这个子网汇总的奇数ip地址,如:192.168.1.1、192.168.1.3。

则通配符为: 0.0.0.254

特殊的通配符:

- 精确匹配192.168.1.1这个ip地址,192.168.1.1 0.0.0.0 = 192.168.1.1 0

- 匹配所有ip地址,0.0.0.0 255.255.255.255 = any

ACL分类:

-

基于acl规则定义方式的分类

分类 编号范围 规则定义描述 基本acl 2000~2999 仅使用报文的源ip地址、分片信息和生效时间段信息来定义规则 高级acl 3000~3999 可使用ipv4报文的源ip地址、目的ip地址、ip协议类型、ICMP类型、TCP源/目的端口号、UDP源/目的端口号、生效时间段等来定义规则 二层acl 4000~4999 使用报文的以太网帧头信息来定义规则,如根据原mac地址、目的mac地址、二层协议类型等 用户自定义acl 5000~5999 使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则。 -

基于acl表示方法的分类

分类 规则定义描述 数字型acl 传统的acl标识方法。创建acl时指定一个唯一的数字标识该acl 命名型acl 通过名称代替编号来标识acl

基本acl和高级acl:

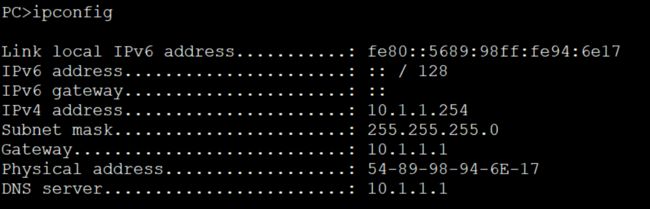

acl的匹配顺序及匹配结果:

匹配顺序(config模式):

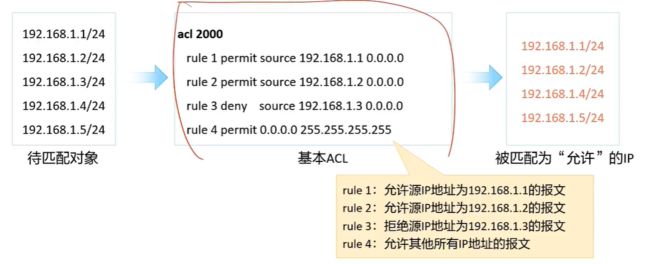

acl的应用位置:

4.3、acl配置及应用

acl基础配置命令

-

创建基本acl

[Huawei]acl [number] acl编号 [match-order config]使用编号(2000~2999)创建一个数字型的基本acl,并进入acl基本视图

[Huawei]acl name acl名称 {basic | acl编号} [match-order config]使用名称创建一个命名型的基本acl,并计入基本acl视图

-

配置基本acl的规则

[Huawei-acl-basic-2000]rule [规则id] {deny | permit} [source {源ip地址 掩码 | any} | time-range 时间名称]在基本acl视图下,通过此命令来配置基本acl的规则。

高级acl命令(1)

-

创建高级acl

[Huawei]acl [number] acl编号 [match-order config]使用编号(3000~3999)创建一个数字型的高级acl,并进入高级acl视图

[Huawei]acl name acl名称 {advance | acl编号}[match-order config]使用名称创建一个命名型的高级acl,进入高级acl视图

高级acl命令(2)

4.4、章节总结

- acl是一种应用非常广泛的网络技术。它的基本原理是:配置了acl的网络设备根据事先设定好的报文匹配规则对经过该设备的报文进行匹配,然后对匹配上的报文执行事先设定好的处理动作。这些匹配规则及相应的处理动作是根据具体的网络需求而设定的。处理动作的不同以及匹配规则的多样性,使用acl可以发挥出各种各样的功效。

- acl技术总是与防火墙、路由策略、QoS、流量过滤等其他技术结合使用。

- 在本章节中,主要介绍了acl的相关技术知识,包括:acl的作用、组成、匹配和分类、通配符的使用方法以及acl的基本配置及应用。

4.5、基本acl配置案例一

4.6、高级acl配置案例一

4.7、综合组网(acl)

如图,公司为保证财务数据的安全,禁止研发部分访问财务服务器,但总裁办公室不受影响。

配置如下:

[Huawei]time-range workday 8:30 to 18:00 working-day # 配置时间段,名称为workday,working-day表示时间从周一到周五,即工作日;休息日为:off-day;每一天为:daily;

[Huawei]acl 2000 # 启用编号为2000的acl

[Huawei-acl-basic-2000]rule permit source 192.168.1.10 0 time-range workday # 值允许192.168.1.10这一个用户在工作日可以远程Telnet交换机

[Huawei-acl-basic-2000]rule deny # 这个地方入了 dany可以不用写,按错了在这种场景下最后隐含有一条deny any的语句

[Huawei-acl-basic-2000]quit

[Huawei]user-interface vty 0 4 # 进入虚拟接口 0-4

[Huawei-ui-vty0-4]acl 2000 inbound # 进入acl,只允许匹配acl数据流的用户Telnet登录交换机,没有被permit的全部被deny。

5、NAT配置

nat一般都是配置在路由器的出接口。

5.1、NAT概述

NAT产生的技术背景

- 随着互联网用户的增多,IPv4的公有地址资源显得越发短缺;

- 同时IPv4公有地址资源存在地址分配不均匀的问题,这导致部分地区的IPv4可用公有地址严重不足;

- 一方面NAT缓解了IPv4地址短缺的问题, 另一方面NAT技术让外网无法直接与使用私有地址的内网进行通信,提升了内网的安全性。

私有IP地址

- 公有地址:有专门的机构管理、分配、可以在Internet上直接通信的IP地址;

- 私有地址:组织和个人可以任意使用,无法在Internet上直接通信,只能在内网使用的IP地址;

- A、B、C类地址中各预留了一些地址专门作为私有IP地址(RFC1918规定);

- A类:10.0.0.0~10.255.255.255

- B类:172.16.0.0~172.31.255.255

- C类:192.168.0.0~192.168.255.255

NAT技术原理

- NAT:对IP数据报文中的IP地址进行转换,是一种在现网中被广泛部署的技术,一般部署在网络设备如路由器或防火墙上;

- NAT的典型应用场景:在私有网络内部使用私有地址,出口设备部署NAT,对应“从内到外”的流量,网络设备通过NAT将数据包的源地址进行转换(转换为特定的公有的地址),而对于“从外到内“的流量,则对数据包的目的地址进行转换。

- 通过私有地址的使用结合NAT技术,可以有效节约公网IPv4地址。

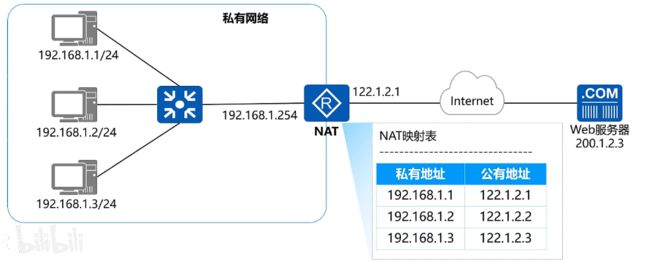

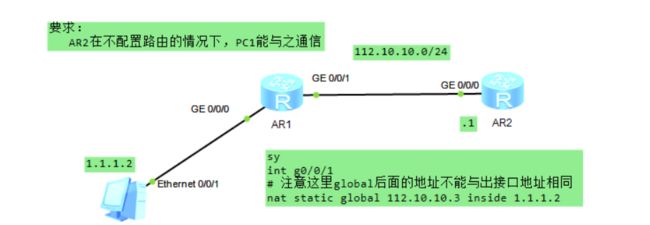

5.2、静态NAT

- 静态NAT: 每个私有地址都有一个与之对应并且固定的公有地址,即私有地址和公有地址之间一对一映射。

- 支持双向互访: 私有地址访问Internet经过出口设备NAT转换时,源地址会被转换成对应的公有地址。同时,外部网络访问内部网络时,其报文中携带的公有地址(目的地址)也会被NAT设备转换成对应的私有地址。

静态NAT转换示意图:

静态配置介绍:

-

方式一:接口视图下配置静态NAT

[Huawei-GigabitEthernet0/0/0]nat static global {公网地址} inside {内部主机地址}global参数用于配置外部公有地址,inside参数用于配置内部私有地址

-

方式二:系统视图下配置静态NAT

[Huawei]nat static global {公有地址} inside {内部主机地址}配置命令相同,视图为系统视图,之后在具体的接口下开启静态NAT

[Huawei-GigabitEthernet0/0/0]nat static enable在接口下使能nat static功能

5.3、动态NAT

动态NAT 又称为No-PAT

动态NAT原理:

- 动态NAT:静态NAT严格地一对一进行地址映射,这就导致即便内网主机长时间离线,与之对应的公有地址也处于使用状态。为了避免地址浪费,动态NAT提出了地址池的概念:所有可用的公有地址组成的地址池;

- 当内部主机访问外部网络是临时分配一个地址池中为使用的地址,并将改地址标记为“In Use”。当该主机不在访问外部网络时收回分配的地址,重新标记为“Not Use”;

动态NAT配置介绍:

-

创建地址池

[Huawei]nat address-group 组编号 开始ip地址 结束ip地址配置公有地址范围,其中group_index为地址池编号

-

配置地址转换的acl规则

[Huawei]acl 编号 [Huawei-acl-basic-编号]rule permit source 源ip地址 源地址通配符(source-wildcard)配置基础acl,匹配需要进行动态转换的源地址范围

-

接口视图下配置带地址池的NAT Outbound

[Huawei-GigabitEthernet0/0/0]nat outbound acl编号 address-group 地址池组编号 [no-pat]接口下关联acl与地址池进行动态地址转换,no-pat参数指定不进行端口转换。

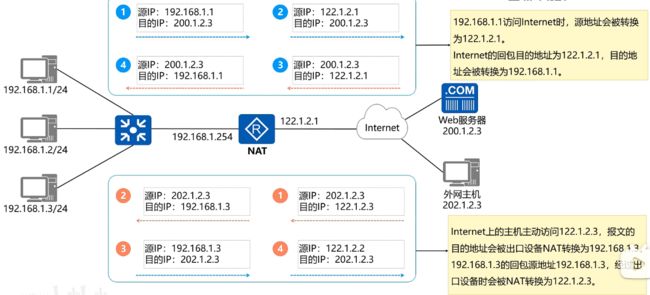

5.4、NAPT

- 动态NAT选择地址池中的地址进行地址转换时不会转换端口号,即No-PAT(No-Port Address Translation,非端口地址转换),公有地址与私有地址还是1:1的映射关系,无法提高公有地址利用率。

- NAPT (Network Address Port Translation,网络地址端口转换)︰从地址池中选择地址进行地址转换时不仅转换IP地址,同时也会对端口号进行转换,从而实现公有地址与私有地址的1:n映射,可以有效提高公有地址利用率。

NAPT转换示例(出去流量)

NAPT转换示例(回程流量)

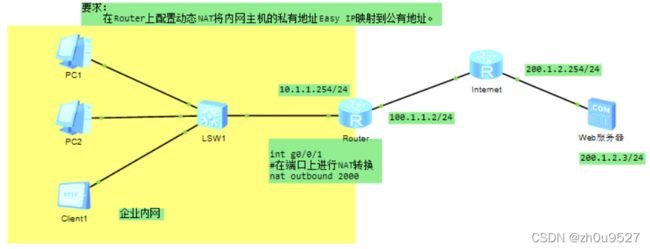

5.5、Easy-IP

- Easy lP:实现原理和NAPT相同,同时转换IP地址、传输层端口,区别在于Easy IP没有地址池,而时使用接口地址作为NAT转换的公有地址。

- Easy IP适用于不具备固定公网IP地址的场景 :如通过DHCP、PPPoE拨号获取地址的私有网络出口,可以直接使用获取到的动态地址进行转换。

5.6、NAT Server

- NAT Server:指定[公有地址:端口]与[私有地址:端口]的一对一映射关系,将内网服务器的地址映射到公网地址上。当私有网络中的服务器需要对公网提供服务时使用;

- 外网主机主动访问[公有地址:端口]实现对内网服务器的访问;

NAT Server转换示意图:

5.7、章节总结

- 在私有网络内使用私有地址,并在网络出口使用NAT技术,可以有效减少网络的公有ip地址,NAT技术有效地缓解了IPv4公有地址短缺的问题。

- 动态NAT、NAPT、Easy IP为私网主机访问公网提供源地址转换。

- NAT Server实现了内网主机对公网提供服务。

- 静态NAT提供了一对一映射,支持双向互访。

动态NAT配置示例

NAPT配置实例

Easy-IP配置实例

NAT Server配置实例

测试:

[R1]nat address-group 1 2.2.2.10 2.2.2.20 # 配置NAT地址池1,即定义公网地址池

[R1]nat address-group 2 2.2.2.80 2.2.2.100 # 配置NAT地址池2

[R1]acl 2000 # 配置acl2000

[R1-acl-basic-2000]rule 5 permit source 192.168.20.0 0.0.0.255 # 设置acl2000编号为5的规则,允许源地址为192.168.20.0网段的流量通过

[R1-acl-basic-2000]quit

[R1]acl 2001 # 配置acl2001

[R1-acl-basic-2001]rule 5 permit source 10.0.0.0 0.0.0.255 # 设置acl2001编号为5的规则,允许源地址为10.0.0.0/24网段的流量通过

[R1-acl-basic-2001]quit

[R1]interface gigabitethernet 0/0/1 # 进入接口

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 no-pat # 将设置acl2000匹配的源地址转换为地址池1的地址,并且不开启端口NAT

[R1-GigabitEthernet0/0/1]nat outbound 2001 address-group 2 # 将设置acl2001匹配的源地址,转换为地址池2的地址,开启端口映射

[R1-GigabitEthernet0/0/1]quit

[R1]

6、网关冗余技术VRRP

虚拟路由冗余协议(Virtual Router Redundancy Protocol,简称VRRP) :是由IETF提出的解决局域网中配置静态网关出现单点失效现象的路由协议,1998年已推出正式的RFC2338协议标准。允许主机使用单路由器,以及即使在实际第一跳路由器使用失败的情形下仍能够维护路由器间的连通性。

6.1、VRRP的概述与原理

VRRP技术背景: 单网关面临的问题

当网关Router出现故障时,本网段内以该设备为网关的主机都不能与Internet进行通信。

原理: 通过将几台路由设备联合组成一台虚拟的“路由设备”,使用一定的机制保证当主机正在使用的网关设备出现故障时,及时将业务切换到备份路由设备,从而保证通讯的连续性和可靠性。

VRRP基本概念(1)

VRRP路由器:运行VRRP协议的路由器,如R1与R2。

VRID:一个VRRP组(VRRP Group)由多台协同工作的路由器(的接口)组成,使用相同的VRID(Virtual Router Identifier,虚拟路由器标识符)进行标识。属于同一个VRRP组的路由器之间交互VRRP协议报文并产生一个虚拟“路由器”。一个VRRP组中只能出现一台Master路由器。

VRRP基本概念(2)

虚拟路由器:VRRP为每一个组抽象出一台虚拟“路由器”(Virtual Router),该路由器并非真实存在的物理设备,而是由VRRP虚拟出来的逻辑设备。一个VRRP组只会产生一台虚拟路由器。

虚拟IP地址及虚拟MAC地址:虚拟路由器拥有自己的IP地址以及Mac地址,其中IP地址有网络管理员在配置VRRP时指定,一台虚拟路由器可以有一个或多个IP地址,通常情况下用户使用该地址作为网关地址。而虚拟Mac地址的格式为“0000-5e00-01xx”,其中xx为VRID。

VRRP基本概念(3)

Master路由器:“Master路由器”在一个VRRP组中承担报文转发任务。在每一个VRRP组中,只有Master路由器才会响应针对虚拟IP地址的ARP Request。Master路由器会以一定的时间间隔周期性的发送VRRP报文,一边通知同一个VRRP组中的Backup路由器关于自己的存活情况。

Backup路由器:也被称为备份路由器。Backup路由器将会实时侦听Master路由器发送出来的VRRP报文,它随时准备接替Master路由器的工作。

Priority:优先级值是选举Master路由器和Backup路由器的依据,优先级取值范围0-255,值越大越优先,值相等则比较接口IP地址,大者优先。

6.2、VRRP的典型应用

通过创建多个虚拟路由器,每一个物理路由器在不同的VRRP组中扮演不同的角色,不同的主机由Virtual IP作为不同的内网网关地址可以实现流量的负载分担。

VRRP监视上行端口

VRRP课监视(Track)上行端口的状态,当设备感知上行端口或者链路发生故障时,可主动降低VRRP优先级,从而保证上行链路正常的Backup设置能够通过选举切换为Master状态,知道报文转发。

VRRP与BFD联动

通过配置VRRP与BFD联动,当Backup设备通过BFD感知到Master设备故障之后,不在等待Master,Timer计时器超时而会在BFD检测周期结束后立即切换为VRRP状态,此时可以实现毫秒级的主备切换。

6.3、VRRP基本配置

VRRP基本配置命令(1)

-

创建VRRP备份组并给备份组配置虚拟IP地址

[interface-gigabitEthernet0/0/0]vrrp vrid virtual-router-id virtual-ip virtual-address注意:个备份组之间的虚拟IP地址不能重复;同属一个备份组设备接口需要使用相同VRID

-

配置路由器在备份组中的优先级

[interface-gigabitEthernet0/0/0]vrrp vrid virtual-router-id priority priority-value注意:通常情况下,Master设备的优先级应高于Backup设备

-

配置备份组中设备的抢占延迟时间

[interface-gigabitEthernet0/0/0]vrrp vrid virtual-router-id preempt-mode timer delay delay-value -

配置VRRP备份组中设备采用非抢占模式

[interface-gigabitEthernet0/0/0]vrrp vrid virtual-router-id preempt-mode disable缺省情况下,抢占模式是激活状态

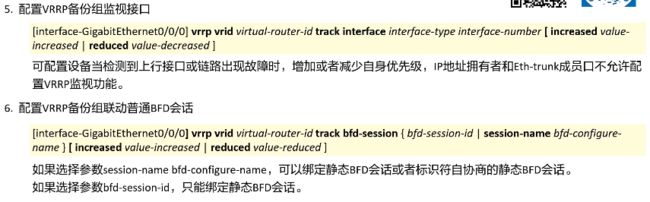

VRRP基本配置命令(2)

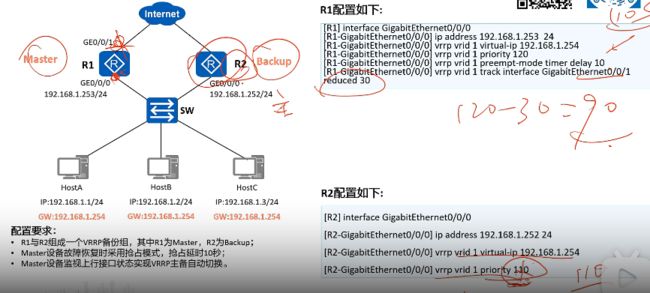

6.4、VRRP配置实例

7、浮动路由和BFD

浮动路由,即通过改变路由的preference值来设置不同的路由。

7.1、BFD

BFD(Bidrectional Forwarding Detection,双向转发检测) 用于快速检测系统设备之间的发送和接收两个方向的通信故障,并在出现故障时通知生成应用。BFD管饭应用链路故障检测,并能实现与接口、静态路由、动态路由等联动检测。BFD协议使用的默认组播地址是224.0.0.184。

7.2、BFD配置

-

开启BFD

[R1]bfd # 开启bfd -

配置R1与R2之间的BFD session会话

[R1]bfd bfdR1R2 bind peer-ip 12.1.1.2 source-ip 12.1.1.1配置bfdR1R2,对端IP地址是12.1.1.2,本地源IP地址是12.1.1.1(R2上配置正好相反)

-

本地标识符

[R1-bfd-session-bfd12]discriminator local 11 -

远端标识符

[R1-bfd-session-bfd12]discriminator remote 22 -

使用commit关键字使BFD生效

[R1-bfd-session-bfd12]commit [R1-bfd-session-bfd12]quit -

配置静态路由且跟踪bfdR1R2,也就是当12.1.1.1与12.1.1.2通信失败时,配置的这条静态路由会从路由表中删除。

[R1]ip route-static 2.2.2.0 24 12.1.1.2 track bfd-session bfdR1R2 -

查看bfd

dis bfd session all

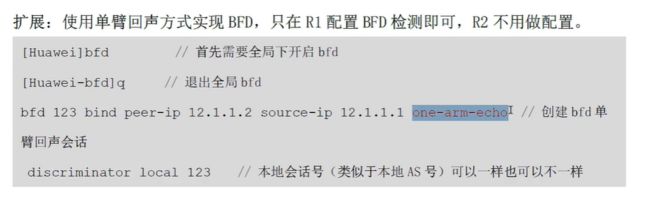

模拟器不支持单臂回声。

7.3、综合案例

10、IPv6

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-3eNwduBp-1652926344424)(https://gitee.com/zh0u9527/cloud_images/raw/master/img/20220511000120.png)]

<Huawei>system-view # 进入系统视图

[Huawei]sysname R2 # 更改设备名称

[R2]ipv6 # 开启ipv6

[R2]interface g0/0/0

[R2-GigabitEthernet0/0/0]ipv6 enable # 使能端口ipv6功能,必须!

[R2-GigabitEthernet0/0/0]ipv6 address 2001::2 64 # 配置ipv6地址

[R2-GigabitEthernet0/0/0]ripng 1 enable # 宣告本网段ipv6地址

[R2-GigabitEthernet0/0/0]interface g0/0/1

[R2-GigabitEthernet0/0/1]ipv6 enable

[R2-GigabitEthernet0/0/1]ipv6 address 2002::1 64

[R2-GigabitEthernet0/0/1]ripng 1 enable

11、IPSec配置

11.1、手动配置

AR2配置如下:

system-view

sysname R2

undo info en # 禁止终端弹出不必要的信息

int g0/0/0

ip add 192.168.1.254 24

int g0/0/1

ip add 100.1.1.1 30

quit

ip route-static 0.0.0.0 0 100.1.1.2

# ipsec配置开始

# 1. 定义需要保护的流量

acl 3000

rule permit ip so 192.168.1.0 0.0.0.255 de 172.16.1.0 0.0.0.255

quit

# 2. 定义安全提议

ipsec proposal sh

encapsulation-mode tunnel # 将ipsec定义为隧道模式

esp auth sha1 # 认证模式为sha1

esp encry 3des # 加密方式为3des

quit

# 3. 定义安全策略

ipsec policy shanghai 10 manual

security acl 3000

proposal sh

tunnel local 100.1.1.1 # 本端IP地址

tunnel remote 200.1.1.1 # 远端IP地址

# SPI值就是告知接收端主机要使用IPSEC数据库中的那一把密钥来加密这个封包

sa spi inbound esp 54321

sa spi outbound esp 12345

# 配置ESP协议的验证密钥

sa string-key inbound esp cipher huawei@123

sa string-key outbound esp cipher huawei@123

# 4. 在接口上使用ipsec policy

int g0/0/1

ipsec policy shanghai

AR3配置如下:

system-view

sysname R3

undo info en

int g0/0/0

ip add 200.1.1.1 30

int g0/0/1

ip add 172.16.1.254 24

quit

ip route-static 0.0.0.0 0 200.1.1.2

acl 3000

rule permit ip so 192.168.1.0 0.0.0.255 de 172.16.1.0 0.0.0.255

quit

ipsec proposal bj

encaps tunnel

esp auth sha1

esp encry 3des

quit

ipsec policy beijing 10 manual

security acl 3000

proposal bj

tunnel local 200.1.1.1

tunnel remote 100.1.1.1

sa spi inbound esp 12345

sa spi outbound esp 54321

sa string-key inbound esp cipher huawei@123

sa string-key outbound esp cipher huawei@123

int g0/0/0

ipsec policy beijing

配置完成之后,接下来进行测试,在上海区域的本地计算机ping北京区域的计算机:

连通性没有问题,接下来进行抓包分析:

这里可以看到,我们的数据包在Internet中的传播是被Ipsec中的ESP加密过了的,数据的安全性得到了提升。但是在本地网络中有感觉是端到端的传送,如下抓包分析上海区域流量包:

11.2、自动协商模式

AR2配置如下:

# 1. 定义需要保护的流量

acl number 3000

rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255

# 2. 定义ipsec安全提议

ipsec proposal sh

esp authentication-algorithm sha1

esp encryption-algorithm 3des

# 3. 定义ike安全提议

ike proposal 10

encryption-algorithm 3des-cbc

dh group2 # 设置加密秘钥的位数

authentication-algorithm md5

# 4. 定义ike对等体

ike peer 2 v1

pre-shared-key cipher 123456

ike-proposal 10

local-address 100.1.1.1

remote-address 200.1.1.1

# 5. 定义ipsec安全策略

ipsec policy shanghai 10 isakmp

security acl 3000

ike-peer 2

proposal sh

# 6. 在接口上应用ipsec

interface GigabitEthernet0/0/1

ip address 100.1.1.1 255.255.255.252

ipsec policy shanghai

AR3配置:

system-view

sysname R3

undo info en

int g0/0/0

ip add 200.1.1.1 30

int g0/0/1

ip add 172.16.1.254 24

quit

ip route-static 0.0.0.0 0 200.1.1.2

# 1. 定义acl

acl 3000

rule permit ip so 172.16.1.0 0.0.0.255 de 192.168.1.0 0.0.0.255

quit

# 2. 定义ipsec规则

ipsec proposal bj

encaps tunnel

esp auth sha1

esp encry 3des

quit

# 3. 定义ike安全提议

ike proposal 10

encry 3des-cbc

dh group2

auth md5

# 4. 定义ike对等体

ike peer 1 v1

pre-shared cipher 123456

ike-proposal 10

local-address 200.1.1.1

remote-address 100.1.1.1

# 5. 定义ipsec安全策略

ipsec policy beijing 10 isakmp

security acl 3000

ike-peer 1

proposal bj

# 6. 在接口应用ipsec

int g0/0/0

ipsec policy beijing

mstp+eth-trunk+vrrp

# mstp+vrrp+eth-trunk

# 这里只是SW3交换机的配置,其他交换机配置大致相同,如果需要完整配置的请留言。

sysname SW3

#

undo info-center enable

#

vlan batch 2 10 20 # 批量创建vlan

#

stp instance 10 root primary

stp instance 20 root secondary

#

stp region-configuration

# stp区域配置名称

region-name rg1

# 将实例10与vlan10相关联

instance 10 vlan 10

instance 20 vlan 20

# 激活stp区域配置

active region-configuration

#

interface Vlanif2

ip address 192.168.13.1 255.255.255.252

#

# 配置vrrp

interface Vlanif10

ip address 192.168.1.3 255.255.255.0

vrrp vrid 1 virtual-ip 192.168.1.254

vrrp vrid 1 priority 120

vrrp vrid 1 preempt-mode timer delay 10

#

interface Vlanif20

ip address 192.168.2.3 255.255.255.0

vrrp vrid 2 virtual-ip 192.168.2.254

# 创建并配置链路聚合编号为1的接口

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

# 接下来就是配置各种接口

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/3

eth-trunk 1

#

interface GigabitEthernet0/0/4

eth-trunk 1

#

interface GigabitEthernet0/0/5

port link-type trunk

port trunk allow-pass vlan 2 to 4094

# 配置路由协议使整个网络互通

rip 1

version 2

network 192.168.1.0

network 192.168.2.0

network 192.168.13.0