安全防御实验 --- 防火墙(01)

准备工作:

(1)云服务配置:

(2)防火墙配置:

Username:admin --- 默认用户名是admin

Password: --- 默认密码是Admin@123

The password needs to be changed. Change now? [Y/N]: y --- 一般首次登入必须修改密码

Please enter old password:

Please enter new password:

Please confirm new password:

(每个厂商的防火墙都有一个管理口,华为默认管理口是G0/0/0)

[USG6000V1-GigabitEthernet0/0/0]dis th

2023-03-16 10:18:28.590

#

interface GigabitEthernet0/0/0

undo shutdown

ip binding -instance default

ip address 192.168.0.1 255.255.255.0 --- 默认ip地址为192.168.0.1,修改ip地址和回环网卡同一网段

[USG6000V1-GigabitEthernet0/0/0]dis th

2023-03-16 10:18:28.590

#

interface GigabitEthernet0/0/0

undo shutdown

ip binding -instance default

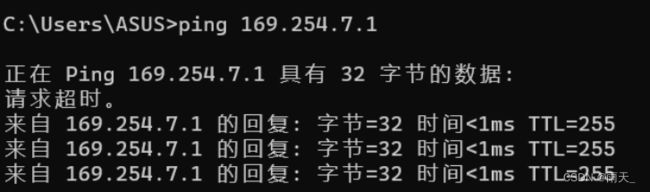

ip address 169.254.7.1 255.255.255.0 --- 修改成功

(图形化登录使用https协议登录的,所以需将协议放通)

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit --- 此处放通所有(3)测试:

(4)登入浏览器界面:

实验一:

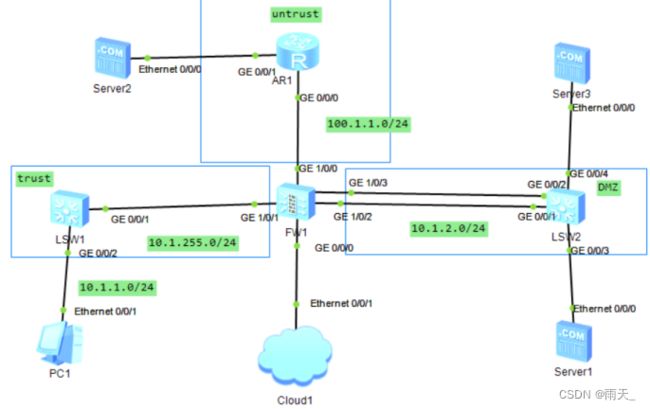

(1)配置三层路由模式

<1> trust区

<2> untrust区

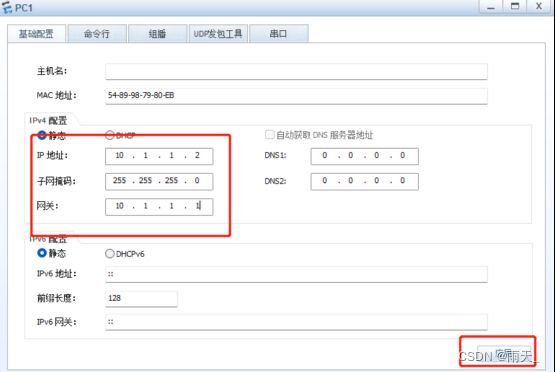

<3> 配置PC端和server端

<4> 测试通路:默认通不了,防火墙将其隔开

PC>ping 100.1.1.2

Ping 100.1.1.2: 32 data bytes, Press Ctrl_C to break

Request timeout! --- 无法形成通路<5> 配置路由策略:

<6> 测试通路:

PC>ping 100.1.1.2

Ping 100.1.1.2: 32 data bytes, Press Ctrl_C to break

From 100.1.1.2: bytes=32 seq=1 ttl=254 time=15 ms --- 形成通路(2)配置二层交换机模式

<1> 修改server的网段且将其网关和PC端网关都清除

<2> 修改防火墙接口配置,将其修改为交换模式

<3> 策略不变,直接测试是否通路

PC>ping 10.1.1.3

Ping 10.1.1.3: 32 data bytes, Press Ctrl_C to break

From 10.1.1.3: bytes=32 seq=2 ttl=255 time<1 ms --- 形成通路(3)接口对

<1> 修改接口模式

<2> 新建接口对

<3> 测试是否形成通路(此处相当于接了一根虚拟网线,速度比二层快)

PC>ping 10.1.1.3

Ping 10.1.1.3: 32 data bytes, Press Ctrl_C to break

From 10.1.1.3: bytes=32 seq=2 ttl=255 time<1 ms --- 形成通路实验二:

(1)untrust区:

<1> 首先配置防火墙端的G1/0/0接口

<2> 对路由器端配置

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 100.1.1.2 24

[ISP]int g0/0/1

[ISP-GigabitEthernet0/0/1]ip add 200.1.1.1 24

[ISP]ip route-static 0.0.0.0 0 100.1.1.1 --- 配置回包路由在G1/0/0接口端启动ping服务

[ISP]ping 100.1.1.1

PING 100.1.1.1: 56 data bytes, press CTRL_C to break

Reply from 100.1.1.1: bytes=56 Sequence=1 ttl=255 time=30 ms

Reply from 100.1.1.1: bytes=56 Sequence=5 ttl=255 time=10 ms由于该接口连接的网段是外网,需在web界面配置静态路由(缺省路由)

(2)trust区

<1> 配置防火墙端的G1/0/1口

<2> 对交换机 LSW1 进行配置

[sw1].vlan 2

[sw1-vlan2]q

[sw1]int g0/0/1

[sw1-GigabitEthernet0/0/1]port link-type access

[sw1-GigabitEthernet0/0/1]port default vlan 2

[sw1]int vlan 2

[sw1-Vlanif2]ip add 10.1.255.1 24

[sw1]vlan 3

[sw1-vlan3]q

[sw1]int vlan 3

[sw1-Vlanif3]ip add 10.1.1.1 24 --- PC端的网关为10.1.1.1

[sw1]int g0/0/2

[sw1-GigabitEthernet0/0/2]port link-type access

[sw1-GigabitEthernet0/0/2]port default vlan 3 --- 接口划入vlan

[sw1]ip route-static 0.0.0.0 0 10.1.255.2 --- 缺省路由,保证PC端路由可通过启用ping服务,测试通路

[sw1]ping 10.1.255.2 --- 通路

PING 10.1.255.2: 56 data bytes, press CTRL_C to break

Reply from 10.1.255.2: bytes=56 Sequence=2 ttl=255 time=50 ms若在PC端测试,需添加回程路由(静态路由)

PC>ping 10.1.255.2 --- 通路

Ping 10.1.255.2: 32 data bytes, Press Ctrl_C to break

From 10.1.255.2: bytes=32 seq=1 ttl=254 time=47 ms(3)DMZ区:(DMZ网关要放在防火墙上)

<1> 防火墙和交换机相连有两个接口,需要做聚合:

[DMZ]int Eth-Trunk 1

[DMZ-Eth-Trunk1]trunkport g0/0/1

[DMZ-Eth-Trunk1]trunkport g0/0/2 --- 将G0/0/1和G0/0/2接口聚合

[DMZ-Eth-Trunk1]port link-type trunk

[DMZ-Eth-Trunk1]port trunk allow-pass vlan 10 to 11

[DMZ]vlan 11

[DMZ-vlan11]q

[DMZ]vlan 10

[DMZ-vlan10]int g0/0/4

[DMZ-GigabitEthernet0/0/4]port link-type access

[DMZ-GigabitEthernet0/0/4]port default vlan 10 --- 将G0/0/4接口划入vlan10

[DMZ]int g0/0/3

[DMZ-GigabitEthernet0/0/3]port link-type access

[DMZ-GigabitEthernet0/0/3]port default vlan 11 --- 将G0/0/3接口划入vlan11<2> 创建网关

<3> 设置server端的ip地址

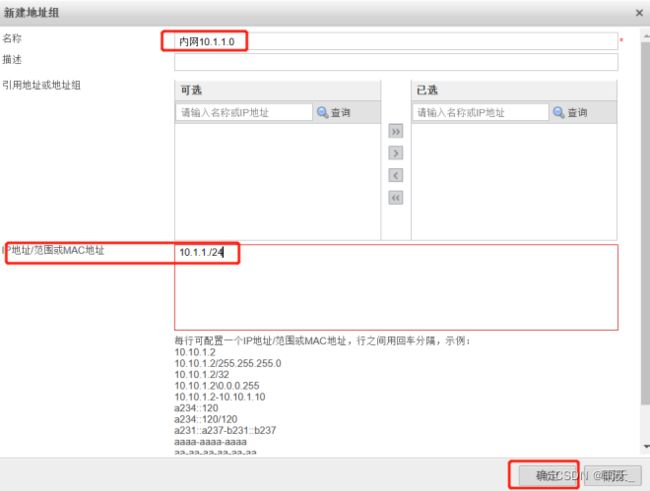

(4)保证指定区域之间可以形成通路 --- 路由层面打通,开始匹配策略

<1> trust-to-untrust

测试trust区的路由能不能到达untrust区

PC>ping 200.1.1.2

Ping 200.1.1.2: 32 data bytes, Press Ctrl_C to break

From 200.1.1.2: bytes=32 seq=2 ttl=252 time=32 ms --- 形成通路<2> trust-to-DMZ

测试trust区去往DMZ区是否形成通路

PC>ping 10.1.10.2

Ping 10.1.10.2: 32 data bytes, Press Ctrl_C to break

From 10.1.10.2: bytes=32 seq=1 ttl=253 time=31 ms --- 形成通路

PC>ping 10.1.11.2

Ping 10.1.11.2: 32 data bytes, Press Ctrl_C to break

From 10.1.11.2: bytes=32 seq=1 ttl=253 time=47 ms --- 形成通路<3> untrust-to-DMZ(要求:只让untrust区访问IP地址为10.1.10.2的服务器)

测试通路:

(5)测试: