1500 万个面向公众的服务容易受到 CISA KEV 漏洞的影响

超过 1500 万个面向公众的服务容易受到 CISA 的 KEV(已知可利用漏洞)目录中列出的 896 个漏洞中的至少一个的影响。

网络安全公司 Rezilion 报告了这一庞大数字,该公司进行了大规模研究,以识别易受威胁行为者(无论是国家资助的还是勒索软件团伙)的网络攻击的易受攻击系统。

Rezilion 的发现尤其令人担忧,因为被检查的漏洞在 CISA 的 KEV 目录中是已知的并被突出显示为黑客积极利用的漏洞,因此修补程序中的任何延迟都会保持很大的攻击面,从而为威胁参与者提供众多潜在目标。

Rezilion 使用 Shodan 网络扫描服务来查找仍然易受添加到 CISA 已知可利用漏洞目录中的CVE 攻击的端点。

使用这些自定义搜索查询,研究人员从目录中发现了 1500 万个易受 200 个 CVE 攻击的实例。

在这 700 万个实例中,超过一半容易受到与 Microsoft Windows 有关的 137 个 CVE 之一的攻击,这使得该组件成为防御者的首要任务和攻击者的绝佳目标。

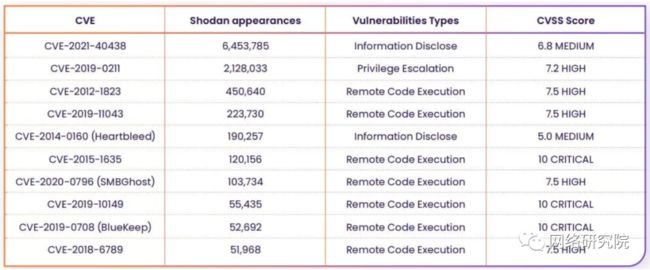

除 Windows 外,Rezilion 确定了以下十大 CVE:

暴露端点中最常发现的 CVE

其中几乎一半已超过五年,因此大约 800,000 台机器在很长一段时间内未应用安全更新。

Rezilion 在报告中评论说:“总体而言,超过 450 万台面向互联网的设备被确定易受 2010 年至 2020 年间发现的 KEV 攻击 。”

非常令人担忧的是,即使发布了补丁,这些机器多年来也没有修补相关的已发布更新,而且这些漏洞被广泛利用。

Rezilion 报告中强调的一些值得注意的 CVE 是:

-

CVE-2021-40438:中等严重程度的信息泄露缺陷出现在近 650 万个 Shodan 结果中,影响 Apache HTTPD 服务器 v2.4.48 及更早版本。

-

Proxyshell:一组影响 Microsoft Exchange 的三个漏洞,伊朗的 APT 将这些漏洞链接在一起以在 2021 年进行远程代码执行攻击。Shodan 今天返回 14,554 个结果。

-

ProxyLogon:一组影响 Microsoft Exchange 的四个缺陷,俄罗斯黑客在 2021 年广泛利用这些缺陷来攻击美国的基础设施。据 Shodan 称,仍有 4,990 个系统容易受到 ProxyLogon 的攻击,其中 584 个位于美国。

-

HeartBleed (CVE-2014-0160):影响 OpenSSL 的中等严重性缺陷,允许攻击者从进程内存中泄露敏感信息。Shodan 表示,仍有高达 190,446 人容易受到此漏洞的影响。

此外,对于 CVE-2021-40438,这个大数字对应于在 Apache 上运行的网站/服务的数量,而不是单个设备的数量,因为许多网站可以托管在单个服务器上。

同样重要的是要强调,Rezilion 的 1500 万个暴露端点估计是保守的,仅包含非重复项,并且还遗漏了研究人员无法找到缩小产品版本的查询的案例。

Rezilion 不仅依靠内置的 Shodan CVE 搜索来进行研究,还创建了自定义搜索查询来确定设备上运行的软件版本。

对于一些漏洞,我们有 Shodan 的固有标签,但大多数情况下,我们进行了自己的分析,包括为每个受影响的产品识别特定的易受攻击的版本,并设计特定的 shodan 查询,使我们能够在可见的元数据中识别这些版本的迹象Shodan。

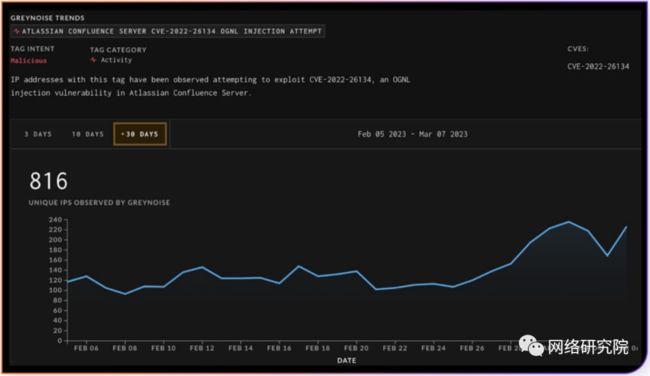

暴露是一回事,但黑客的兴趣又是另一回事,为了回答这个问题,Rezilion 使用了Greynoise 的数据来监控和分类漏洞利用尝试。

在漏洞利用次数最多的列表中位居榜首的是 CVE-2022-26134,在 GreyNoise 中有 1,421 个结果,过去一个月有 816 次利用尝试。

Atlassian Confluence Server 和 Data Center 中的这个严重缺陷允许远程攻击者在易受攻击的实例上执行对象图导航语言表达式。

其他在列表中排名靠前的漏洞包括 CVE-2018-13379,一个影响 FortiOS 设备的预身份验证任意文件读取,在 GreyNoise 上有 331 个结果,以及 Log4Shell,一个在 Log4J2 上令人讨厌的代码执行错误,过去有 66 次利用尝试月。

修补环境中的所有缺陷是解决这些风险的有效方法,但是,如果这对您的组织来说是一项复杂的任务,那么应该优先考虑环境中的关键缺陷或将它们保护在防火墙后面。

Rezilion 表示,Microsoft Windows、Adobe Flash Player、Internet Explorer、Google Chrome、Microsoft Office 和 Win32k 中的缺陷占 CISA KEV 目录的四分之一,因此这些产品将是一个很好的起点。