- Nexus zkVM 3.0 及未来:迈向模块化、分布式的零知识证明

mutourend

zkVMzkVM

1.引言2025年3月,Nexus团队发布了NexuszkVM3.0,本文将更详细地介绍其设计意图与功能。零知识虚拟机(zkVM)领域正在迅速演进,推动力来自于对可扩展、高效且可靠的系统的需求——这些系统应能够在不受计算规模、编程语言或底层架构限制的前提下,证明任意程序的正确执行。Nexus正是基于这一愿景推出了NexuszkVM3.0,它是一次经过深思熟虑的虚拟机重构,解决了长期存在的限制问题,

- 什么是零知识证明(Zero-Knowledge Proof, ZKP)

MonkeyKing.sun

零知识证明区块链

零知识证明(Zero-KnowledgeProof,ZKP)是一种密码学技术,它允许你向对方证明你“知道一个秘密”,但又不泄露这个秘密的任何信息。它的最大特点是:✅证明有效性,❌不暴露内容。一、零知识证明是什么?(通俗理解)想象你是爱丽丝(Alice),你知道一个藏宝图的密码,你想向鲍勃(Bob)证明你确实知道这个密码,但又不想告诉他密码是什么。零知识证明就像魔法一样地完成这件事:你证明你知道答案

- 什么是零知识证明?

前端

从第一篇你的隐私可能在网上“裸奔”?中,我们知道了中间人攻击无处不在,数据泄露太容易了,风险不可忽视。比如一些城际穿梭的大巴公众号,买票的时候都要填写乘车人信息(姓名、身份证和手机号),但很多时候如果该网站没有做好数据保护措施,是很容易泄露个人信息的。想想第一篇文章中介绍到的知识点,你大概就知道了。什么是零知识证明?指的是客户端向服务器证明,我知道这个数据是什么,但绝不透露数据本身。比如:当你想向

- 区块链与AI融合:智能合约的自动化与可验证性

威哥说编程

人工智能学习资料库区块链人工智能智能合约

随着区块链和人工智能(AI)技术的迅速发展,它们的结合带来了前所未有的创新机会,尤其是在智能合约的自动化和可验证性方面。智能合约是一种自执行的协议,通常在区块链平台上运行,并且能够在符合特定条件时自动执行。然而,传统的智能合约在执行和验证过程中仍存在一些挑战,比如执行的透明性、自动化和高效性等。近年来,结合RISC-V虚拟机(VM)和零知识证明(ZK)技术,尤其是在AI驱动的智能合约方面,展现了新

- PRUD币推动健康数据资产化,开启Web3隐私金融新时代

在全球健康科技与数据主权浪潮下,PRUD币(PrudentialUtility&DataToken)正成为Web3健康金融领域中的重要通证。项目通过链上身份绑定、健康行为证明、隐私计算与NFT机制,为用户打造了“健康数据资产化”的创新路径,为数据流转、权益分配与保险服务带来革命性升级。PRUD币生态构建在Solana高性能公链之上,采用去中心化身份识别协议(DID)与零知识证明技术(ZK-SNAR

- NFT模式:数字资产确权与链游经济系统构建

Lovely_xwys

区块链开发区块链智能合约去中心化web3

NFT模式:数字资产确权与链游经济系统构建——从技术架构到可持续生态的范式革命一、确权技术革新:构建可信数字资产基石1.区块链底层架构的进化跨链互操作协议:基于LayerZero协议实现以太坊、Solana等公链资产互通,通过零知识证明(zk-SNARKs)验证所有权,跨链确认时间压缩至5秒内。动态元数据扩展:ERC-4907标准分离NFT所有权与使用权,支持租赁场景(如虚拟土地出租收益分成),使

- 【Python高级编程】第五章:Web3与区块链开发

AI_DL_CODE

pythonweb3区块链python高级编程智能合约IPFS零知识证明

摘要:本文深入探讨Python在Web3与区块链开发领域的核心技术、应用场景及实践案例。详细剖析Web3.py与智能合约交互、IPFS分布式存储集成、零知识证明(ZK-SNARKs)等核心技术,结合NFT元数据自动化生成、DeFi协议自动化套利等应用场景,通过基于Brownie的ERC20代币发行工具链案例,展示完整实操流程与代码实现。提供可复现的Docker环境和GoogleColab链接,对比

- 区块链密码学核心

倒霉男孩

区块链知识区块链密码学

文章目录概要1.基础密码学哈希函数(HashFunction)对称加密与非对称加密数字签名(DigitalSignature)密钥管理2.区块链专用密码学技术零知识证明(Zero-KnowledgeProof,ZKP)同态加密(HomomorphicEncryption)环签名(RingSignature)与混币技术阈值签名(ThresholdSignature)3.共识机制中的密码学4.隐私与扩

- Public Key Cryptography文章分类总结( PKC 2022)

打工小熊猫

密码学文献分类总结分类网络大数据密码学网络攻击模型安全威胁分析

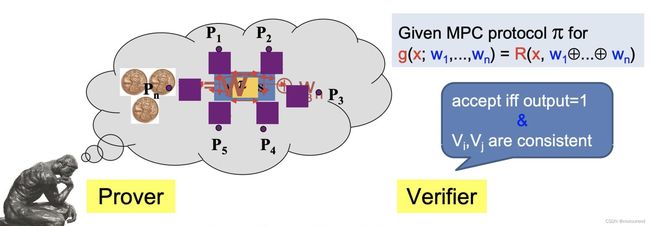

分类文章编号多方计算1-5理论6-7加密8-14密码分析15-20密码协议21-25工具26零知识证明27-31密钥交互32-33签名34-39MPC&SecretSharing1.ReusableTwo-RoundMPCfromLPNSanjamGarg,AkshayaramSrinivasan,JamesBartusek,YinuoZhang,问题与挑战文章解决的主要问题是如何在多方计算(MP

- 希腊证券交易所 ATHEX 基于 Sui 构建链上订单簿技术设计

Sui_Network

Sui合作伙伴游戏区块链web3人工智能大数据

继2024年3月6日首次宣布合作以来,希腊交易所集团(ATHEX)近日与MystenLabs宣布,已成功完成将ATHEX的电子订单簿平台(ElectronicBookBuilding,EBB)迁移至Sui的技术设计与业务需求分析。在去年建立的合作基础上,双方下一阶段将把创新性的零知识证明(Zero-KnowledgeProof,ZKP)机制集成至EBB的竞价流程中,确保参与者在提交保密出价的同时,

- 区块链技术在数据隐私保护中的应用:从去中心化到零知识证明

Echo_Wish

前沿技术人工智能区块链去中心化零知识证明

区块链技术在数据隐私保护中的应用:从去中心化到零知识证明在数字化时代,数据隐私已成为全球关注的焦点。无论是个人身份信息、医疗数据还是企业的敏感业务数据,都面临着泄露、篡改和滥用的风险。传统的安全方案依赖中心化服务器进行加密和访问控制,但这些方案存在单点故障和信任问题。而区块链技术凭借去中心化、不可篡改、智能合约等特性,为数据隐私保护提供了一种新的解决方案。本文将深入探讨区块链技术如何提升数据隐私保

- Grass.io项目现状:DePIN亮眼明星,扩张中的AI数据银行

黄汉

人工智能

Grass.io项目现状:DePIN亮眼明星,扩张中的AI数据银行Grass如何在DePIN项目丛林中脱颖而出?答案在于其"零门槛"策略——用户是基石,其他一切皆为杠杆。Grass通过"技术+模式"双轮驱动打破行业内卷:零知识证明技术与SolanaLayer2架构确保数据真实性,直击AI行业"脏数据"痛点;同时创新性地采用"带宽挖矿→积分激励"模式,将250万普通用户转化为高效数据节点,构筑了难以

- 指纹浏览器与Web3的深度耦合:构建去中心化时代的隐私堡垒与交互范式革新——基于零知识证明与分布式节点网络的工程实践(2025技术前瞻)

大富大贵7

程序员知识储备1程序员知识储备2程序员知识储备3web3去中心化零知识证明

指纹浏览器与Web3的深度耦合:构建去中心化时代的隐私堡垒与交互范式革新——基于零知识证明与分布式节点网络的工程实践摘要随着区块链技术和Web3的崛起,去中心化已成为互联网发展的关键趋势。指纹浏览器(FingerprintBrowser)作为一种新的隐私保护技术,与Web3结合展现出独特的优势。本文深入探讨了指纹浏览器在Web3生态中的应用,分析其如何通过零知识证明和分布式节点网络来实现隐私保护和

- Web3.0与数据隐私计算的融合革命:重构数字社会信任基石

知识产权13937636601

计算机web3.0

Web3.0与隐私计算的交汇正在引发数据生产要素的范式革命。本文深入解析去中心化数字身份、零知识证明与联邦学习的技术融合路径,通过政务数据开放、医疗影像共享、金融反洗钱三大场景实践,揭示如何构建“数据可用不可见”的新型基础设施。研究提出跨链隐私计算中间件架构,在保障GDPR、CCPA等合规要求的同时,实现数据要素流转效率提升300%,为构建可信数据社会提供关键技术支撑。一、Web3.0时代的数据主

- 2024 信息安全专业毕业设计(论文)选题题目推荐合集 选题指导

面试题开源

2024年程序员学习课程设计

基于机器学习的网络入侵检测与防御系统基于对抗性机器学习的网络入侵检测系统支持零知识证明的交易数据隐私保护方案基于图神经网络的门级硬件木马检测系统基于隐私风险评估的脱敏算法自适应系统基于区块链的电商诚信问答关键技术研究基于文本的网络安全事件检测系统与探索基于区块链的医疗数据分类加密共享系统用于缝纫设备远程维护的系统及加密系统基于联邦学习的分布式虚假新闻检测系统基于人脸识别技术的实验室身份验证系统基于

- 熊出没之小素数域大集锦

mutourend

零知识证明零知识证明

1.引言近年来,密码学,特别是零知识证明(ZK证明)领域的进展,极大地推动了对小素数域(≤64位素数)的兴趣,因为它们在高效算术和实现方面具有良好的特性。著名的例子包括:广泛使用的Mersenne-31(M31):详情见:Polygon团队2023年6月论文《Reed-Solomoncodesoverthecirclegroup》。Goldilocks:详情见:NCCGroup团队2022年2月论

- 神奇的零知识证明是什么?

BlockOne11

区块链

1985年,零知识证明(ZKP)的原始概念出现在一篇同行评审的学术论文中,题为“交互式证明系统的知识复杂性”,标志着密码学的突破。研究人员ShafiGoldwasser、SilvioMicali和CharlesRackoff探索了是否有可能在不透露数据本身以外的任何信息的情况下证明数据有效。近40年后,ZKP已成为许多区块链的基本组成部分,通过增强隐私和安全性为用户提供支持。什么是零知识证明?(Z

- 第十五章 | Layer2、Rollup 与 ZK 技术实战解析

白马区块Crypto100

区块链智能合约soliditypythonweb3

第十五章|Layer2、Rollup与ZK技术实战解析——构建下一代高性能区块链应用,从Solidity到zkSync!✅本章导读Layer2和零知识证明(ZK)正成为区块链发展的核心方向。随着主网Gas居高不下、TPS无法满足需求,越来越多的项目和开发者开始部署在Layer2Rollup上(如zkSync、StarkNet、Arbitrum、Optimism)。本章将从开发者视角,讲清楚:Lay

- 区块链与去中心化技术

boring_student

区块链去中心化

区块链与去中心化技术核心进展区块链从加密货币(如比特币)扩展至智能合约和供应链管理。以太坊2.0引入分片技术提升交易吞吐量,而零知识证明(ZKP)增强了隐私保护15。企业级应用如IBM的FoodTrust平台通过区块链追踪农产品全生命周期,减少供应链欺诈1。应用场景数字身份:去中心化身份(DID)系统允许用户自主管理个人数据5。版权保护:NFT技术为数字艺术品提供唯一所有权证明9。跨境支付:Rip

- Proof Beyond Boundaries: Hong Kong zkNight——零知识证明技术的未来之夜

TechubNews

web3科技大数据

请于2025年2月19日加入我们,参加一场仅限邀请的专属晚宴,地点选在香港核心地段最时尚的奢华餐厅。在这里,创新与享乐交织融合,科技与艺术共同奏响颠覆想象的跨界盛宴。当科技邂逅优雅:跨界盛宴的独特魅力本次活动以“创新与享乐交融”为核心理念,巧妙融合硬核技术讨论与高端社交体验。ZEROBASE创始人将在开场致辞中分享对零知识证明如何重塑隐私与效率的见解,并激发跨领域的合作灵感。届时,嘉宾将共聚一堂,

- **zkEVM Node:为未来区块链搭建的高性能节点**

黎杉娜Torrent

zkEVMNode:为未来区块链搭建的高性能节点去发现同类优质开源项目:https://gitcode.com/在不断演进的区块链世界中,zkEVMNode作为一款由Go语言构建的核心组件,正引领着零知识证明技术与以太坊虚拟机(EVM)的融合革命,旨在优化PolygonzkEVM网络的运行效率和安全性。技术亮点:构建下一代区块链基础设施零知识证明(ZKP)与EVM的完美结合zkEVMNode的设计

- 麦萌《至尊红颜归来》技术架构拆解:从复仇算法到分布式攻防的终极博弈

短剧萌

架构重构

系统设计核心逻辑剧情主线可抽象为高鲁棒性安全系统的构建与攻防对抗:加密协议与身份隐匿:叶念君隐藏身份映射为零知识证明(ZKP)协议,通过环签名(RingSignature)技术实现“青木令主”权限的匿名验证。分布式任务调度:勇闯修罗九塔对应多层防御链(Defense-in-Depth)架构,每层塔可视为独立微服务,通过Kafka实现异步攻击流量编排。对抗性训练框架:修罗门诱捕圈套可建模为GAN(生

- 【分享】一个查看无线网络密钥的小方法(查看 WiFi密码,热点密码)| 区块链 面试题:区块链技术中,如何保证交易的匿名性和隐私性?| 公钥加密,数字签名,零知识证明

追光者♂

工具技巧解决办法百题千解计划(项目实战案例)网络wlan热点密码WiFi密码区块链面试WiFi

“你不是我,你不会懂。”作者主页:追光者♂个人简介:[1]计算机专业硕士研究生[2]2023年城市之星领跑者TOP1(哈尔滨)[3]2022年度博客之星人工智能领域TOP4[4]阿里云社区特邀专家博主[5]CSDN-人工智能领域优质创作者无限进步,一起追光!!!感谢大家点赞收藏⭐留言!!!目录一、基础回顾步骤1、win+R:cmd,进入Dos命令窗口

- 区块链的数学基础:核心原理与应用解析

一休哥助手

区块链

引言区块链技术作为分布式账本系统,成功地解决了传统中心化系统中的信任问题。其背后隐藏着复杂而精妙的数学原理,包括密码学、哈希函数、数字签名、椭圆曲线、零知识证明等。这些数学工具不仅为区块链提供了安全保障,也为智能合约和去中心化应用(DApps)的开发奠定了基础。本文将深入剖析区块链中的核心数学基础,帮助读者理解其工作原理与实际应用。一、区块链数学基础概述区块链的数学基础可以分为以下几个核心领域:密

- 零知识证明-公钥分发方案DH((六)

yunteng521

区块链零知识证明算法区块链密钥分发DH

前言椭圆曲线配对,是各种加密构造方法(包括确定性阀值签名、zk-SNARKs以及相似的零知识证明)的关键元素之一。椭圆曲线配对(也叫“双线性映射”)有了30年的应用历史,然而最近这些年才把它应用在密码学领域。配对带来了一种“加密乘法”的形式,这很大的拓展了椭圆曲线协议的应用范围。本文的目的是详细介绍椭圆曲线配对,并大致解释它的内部原理先了解DH协议Diffie-Hellman协议简称DH,是一种公

- 零知识证明:哈希函数-Poseidon2代码解析与benchmark

HIT夜枭

零知识证明零知识证明哈希算法区块链

1、哈希函数(HashFunction)与Poseidon在密码学中,哈希函数是一种将任意大小的数据映射到固定大小的输出的函数。哈希函数的输出称为哈希值或哈希码。哈希函数具有单向性和抗碰撞性。一些常见的哈希函数包括MD5、SHA-1、SHA-256和SHA-3。例如,假设您要验证一个文件的完整性。您可以使用哈希函数来计算该文件的哈希值。然后,您可以将该哈希值与文件的预期哈希值进行比较。如果两个哈希

- 零知识证明框架:gnark

孙绿如叶~

零知识证明(ZKP)密码学

一.zkSNARKs的一般构造流程首先将一个NP问题拍平(Flatten)构成电路(若干个乘法门/加法门构成),在电路的基础上构造约束,也就是R1CS,有了约束就可以把NP问题抽象成QAP问题。有了QAP问题的描述,就可以在QAP上构建zkSNARKs。二.gnarkgnark是consenSys开发的一个zkSARNK实现,采用Go语言,目前支持groth16,github地址:https://

- 实践指南:构建一个零知识证明 DApp [译]

扣3039046426

区块链

实践指南:构建一个零知识证明DApp[译]零知识证明DAppcircomsnarkjs本文将构建一个zk-dApp(零知识证明DApp),以证明用户是否属于某个特定组,而无需透露用户具体是谁。阅读本文前,最好先对以下内容有所了解:public-keycryptographycircom及snarkjs使用truffle使用ethers连接合约前言在过去的几个月中,我在以太坊eth上利用了零知识证明

- Zcash-草稿

歌白梨

Zcash,也叫大零币,从zerocoin发展而来,是使用零知识证明机制的区块链系统,通过完全匿名交易特性在区块链的生态中独树一帜。现在,Zcash市值是41.10亿。2016年10月28日,ZEC从比特币代码库0.11上分叉,所以他可以算比特币的一个克隆体,与比特币一样,Zcash(ZEC)的总量是2100万,采用PoW共识机制。与比特币不同的是,为了防止矿霸的产生,ZEC的加密不是通过SHA2

- 金融科技力

nightluo

基础学习金融科技

金融科技区块链二级目录三级目录区块链区块链安全:保密性、完整性、可用性最重要的点:保密性零知识证明:1、完整性(真的假不了)2、可靠性(假的真不了)3、零知识性(知道真的,但是不需要知道内容)共识算法安全:抗崩溃性与容错性确定性终结与概率终结FLP不可能性:在完全异步消息系统中如果单个节点发生故障,则不可能达成共识安全性与活性CAP定理:只能得到三个中的两个去中心化、可扩展性和安全三角“参数永远是

- java封装继承多态等

麦田的设计者

javaeclipsejvmcencapsulatopn

最近一段时间看了很多的视频却忘记总结了,现在只能想到什么写什么了,希望能起到一个回忆巩固的作用。

1、final关键字

译为:最终的

&

- F5与集群的区别

bijian1013

weblogic集群F5

http请求配置不是通过集群,而是F5;集群是weblogic容器的,如果是ejb接口是通过集群。

F5同集群的差别,主要还是会话复制的问题,F5一把是分发http请求用的,因为http都是无状态的服务,无需关注会话问题,类似

- LeetCode[Math] - #7 Reverse Integer

Cwind

java题解MathLeetCodeAlgorithm

原题链接:#7 Reverse Integer

要求:

按位反转输入的数字

例1: 输入 x = 123, 返回 321

例2: 输入 x = -123, 返回 -321

难度:简单

分析:

对于一般情况,首先保存输入数字的符号,然后每次取输入的末位(x%10)作为输出的高位(result = result*10 + x%10)即可。但

- BufferedOutputStream

周凡杨

首先说一下这个大批量,是指有上千万的数据量。

例子:

有一张短信历史表,其数据有上千万条数据,要进行数据备份到文本文件,就是执行如下SQL然后将结果集写入到文件中!

select t.msisd

- linux下模拟按键输入和鼠标

被触发

linux

查看/dev/input/eventX是什么类型的事件, cat /proc/bus/input/devices

设备有着自己特殊的按键键码,我需要将一些标准的按键,比如0-9,X-Z等模拟成标准按键,比如KEY_0,KEY-Z等,所以需要用到按键 模拟,具体方法就是操作/dev/input/event1文件,向它写入个input_event结构体就可以模拟按键的输入了。

linux/in

- ContentProvider初体验

肆无忌惮_

ContentProvider

ContentProvider在安卓开发中非常重要。与Activity,Service,BroadcastReceiver并称安卓组件四大天王。

在android中的作用是用来对外共享数据。因为安卓程序的数据库文件存放在data/data/packagename里面,这里面的文件默认都是私有的,别的程序无法访问。

如果QQ游戏想访问手机QQ的帐号信息一键登录,那么就需要使用内容提供者COnte

- 关于Spring MVC项目(maven)中通过fileupload上传文件

843977358

mybatisspring mvc修改头像上传文件upload

Spring MVC 中通过fileupload上传文件,其中项目使用maven管理。

1.上传文件首先需要的是导入相关支持jar包:commons-fileupload.jar,commons-io.jar

因为我是用的maven管理项目,所以要在pom文件中配置(每个人的jar包位置根据实际情况定)

<!-- 文件上传 start by zhangyd-c --&g

- 使用svnkit api,纯java操作svn,实现svn提交,更新等操作

aigo

svnkit

原文:http://blog.csdn.net/hardwin/article/details/7963318

import java.io.File;

import org.apache.log4j.Logger;

import org.tmatesoft.svn.core.SVNCommitInfo;

import org.tmateso

- 对比浏览器,casperjs,httpclient的Header信息

alleni123

爬虫crawlerheader

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse res) throws ServletException, IOException

{

String type=req.getParameter("type");

Enumeration es=re

- java.io操作 DataInputStream和DataOutputStream基本数据流

百合不是茶

java流

1,java中如果不保存整个对象,只保存类中的属性,那么我们可以使用本篇文章中的方法,如果要保存整个对象 先将类实例化 后面的文章将详细写到

2,DataInputStream 是java.io包中一个数据输入流允许应用程序以与机器无关方式从底层输入流中读取基本 Java 数据类型。应用程序可以使用数据输出流写入稍后由数据输入流读取的数据。

- 车辆保险理赔案例

bijian1013

车险

理赔案例:

一货运车,运输公司为车辆购买了机动车商业险和交强险,也买了安全生产责任险,运输一车烟花爆竹,在行驶途中发生爆炸,出现车毁、货损、司机亡、炸死一路人、炸毁一间民宅等惨剧,针对这几种情况,该如何赔付。

赔付建议和方案:

客户所买交强险在这里不起作用,因为交强险的赔付前提是:“机动车发生道路交通意外事故”;

如果是交通意外事故引发的爆炸,则优先适用交强险条款进行赔付,不足的部分由商业

- 学习Spring必学的Java基础知识(5)—注解

bijian1013

javaspring

文章来源:http://www.iteye.com/topic/1123823,整理在我的博客有两个目的:一个是原文确实很不错,通俗易懂,督促自已将博主的这一系列关于Spring文章都学完;另一个原因是为免原文被博主删除,在此记录,方便以后查找阅读。

有必要对

- 【Struts2一】Struts2 Hello World

bit1129

Hello world

Struts2 Hello World应用的基本步骤

创建Struts2的Hello World应用,包括如下几步:

1.配置web.xml

2.创建Action

3.创建struts.xml,配置Action

4.启动web server,通过浏览器访问

配置web.xml

<?xml version="1.0" encoding="

- 【Avro二】Avro RPC框架

bit1129

rpc

1. Avro RPC简介 1.1. RPC

RPC逻辑上分为二层,一是传输层,负责网络通信;二是协议层,将数据按照一定协议格式打包和解包

从序列化方式来看,Apache Thrift 和Google的Protocol Buffers和Avro应该是属于同一个级别的框架,都能跨语言,性能优秀,数据精简,但是Avro的动态模式(不用生成代码,而且性能很好)这个特点让人非常喜欢,比较适合R

- lua set get cookie

ronin47

lua cookie

lua:

local access_token = ngx.var.cookie_SGAccessToken

if access_token then

ngx.header["Set-Cookie"] = "SGAccessToken="..access_token.."; path=/;Max-Age=3000"

end

- java-打印不大于N的质数

bylijinnan

java

public class PrimeNumber {

/**

* 寻找不大于N的质数

*/

public static void main(String[] args) {

int n=100;

PrimeNumber pn=new PrimeNumber();

pn.printPrimeNumber(n);

System.out.print

- Spring源码学习-PropertyPlaceholderHelper

bylijinnan

javaspring

今天在看Spring 3.0.0.RELEASE的源码,发现PropertyPlaceholderHelper的一个bug

当时觉得奇怪,上网一搜,果然是个bug,不过早就有人发现了,且已经修复:

详见:

http://forum.spring.io/forum/spring-projects/container/88107-propertyplaceholderhelper-bug

- [逻辑与拓扑]布尔逻辑与拓扑结构的结合会产生什么?

comsci

拓扑

如果我们已经在一个工作流的节点中嵌入了可以进行逻辑推理的代码,那么成百上千个这样的节点如果组成一个拓扑网络,而这个网络是可以自动遍历的,非线性的拓扑计算模型和节点内部的布尔逻辑处理的结合,会产生什么样的结果呢?

是否可以形成一种新的模糊语言识别和处理模型呢? 大家有兴趣可以试试,用软件搞这些有个好处,就是花钱比较少,就算不成

- ITEYE 都换百度推广了

cuisuqiang

GoogleAdSense百度推广广告外快

以前ITEYE的广告都是谷歌的Google AdSense,现在都换成百度推广了。

为什么个人博客设置里面还是Google AdSense呢?

都知道Google AdSense不好申请,这在ITEYE上也不是讨论了一两天了,强烈建议ITEYE换掉Google AdSense。至少,用一个好申请的吧。

什么时候能从ITEYE上来点外快,哪怕少点

- 新浪微博技术架构分析

dalan_123

新浪微博架构

新浪微博在短短一年时间内从零发展到五千万用户,我们的基层架构也发展了几个版本。第一版就是是非常快的,我们可以非常快的实现我们的模块。我们看一下技术特点,微博这个产品从架构上来分析,它需要解决的是发表和订阅的问题。我们第一版采用的是推的消息模式,假如说我们一个明星用户他有10万个粉丝,那就是说用户发表一条微博的时候,我们把这个微博消息攒成10万份,这样就是很简单了,第一版的架构实际上就是这两行字。第

- 玩转ARP攻击

dcj3sjt126com

r

我写这片文章只是想让你明白深刻理解某一协议的好处。高手免看。如果有人利用这片文章所做的一切事情,盖不负责。 网上关于ARP的资料已经很多了,就不用我都说了。 用某一位高手的话来说,“我们能做的事情很多,唯一受限制的是我们的创造力和想象力”。 ARP也是如此。 以下讨论的机子有 一个要攻击的机子:10.5.4.178 硬件地址:52:54:4C:98

- PHP编码规范

dcj3sjt126com

编码规范

一、文件格式

1. 对于只含有 php 代码的文件,我们将在文件结尾处忽略掉 "?>" 。这是为了防止多余的空格或者其它字符影响到代码。例如:<?php$foo = 'foo';2. 缩进应该能够反映出代码的逻辑结果,尽量使用四个空格,禁止使用制表符TAB,因为这样能够保证有跨客户端编程器软件的灵活性。例

- linux 脱机管理(nohup)

eksliang

linux nohupnohup

脱机管理 nohup

转载请出自出处:http://eksliang.iteye.com/blog/2166699

nohup可以让你在脱机或者注销系统后,还能够让工作继续进行。他的语法如下

nohup [命令与参数] --在终端机前台工作

nohup [命令与参数] & --在终端机后台工作

但是这个命令需要注意的是,nohup并不支持bash的内置命令,所

- BusinessObjects Enterprise Java SDK

greemranqq

javaBOSAPCrystal Reports

最近项目用到oracle_ADF 从SAP/BO 上调用 水晶报表,资料比较少,我做一个简单的分享,给和我一样的新手 提供更多的便利。

首先,我是尝试用JAVA JSP 去访问的。

官方API:http://devlibrary.businessobjects.com/BusinessObjectsxi/en/en/BOE_SDK/boesdk_ja

- 系统负载剧变下的管控策略

iamzhongyong

高并发

假如目前的系统有100台机器,能够支撑每天1亿的点击量(这个就简单比喻一下),然后系统流量剧变了要,我如何应对,系统有那些策略可以处理,这里总结了一下之前的一些做法。

1、水平扩展

这个最容易理解,加机器,这样的话对于系统刚刚开始的伸缩性设计要求比较高,能够非常灵活的添加机器,来应对流量的变化。

2、系统分组

假如系统服务的业务不同,有优先级高的,有优先级低的,那就让不同的业务调用提前分组

- BitTorrent DHT 协议中文翻译

justjavac

bit

前言

做了一个磁力链接和BT种子的搜索引擎 {Magnet & Torrent},因此把 DHT 协议重新看了一遍。

BEP: 5Title: DHT ProtocolVersion: 3dec52cb3ae103ce22358e3894b31cad47a6f22bLast-Modified: Tue Apr 2 16:51:45 2013 -070

- Ubuntu下Java环境的搭建

macroli

java工作ubuntu

配置命令:

$sudo apt-get install ubuntu-restricted-extras

再运行如下命令:

$sudo apt-get install sun-java6-jdk

待安装完毕后选择默认Java.

$sudo update- alternatives --config java

安装过程提示选择,输入“2”即可,然后按回车键确定。

- js字符串转日期(兼容IE所有版本)

qiaolevip

TODateStringIE

/**

* 字符串转时间(yyyy-MM-dd HH:mm:ss)

* result (分钟)

*/

stringToDate : function(fDate){

var fullDate = fDate.split(" ")[0].split("-");

var fullTime = fDate.split("

- 【数据挖掘学习】关联规则算法Apriori的学习与SQL简单实现购物篮分析

superlxw1234

sql数据挖掘关联规则

关联规则挖掘用于寻找给定数据集中项之间的有趣的关联或相关关系。

关联规则揭示了数据项间的未知的依赖关系,根据所挖掘的关联关系,可以从一个数据对象的信息来推断另一个数据对象的信息。

例如购物篮分析。牛奶 ⇒ 面包 [支持度:3%,置信度:40%] 支持度3%:意味3%顾客同时购买牛奶和面包。 置信度40%:意味购买牛奶的顾客40%也购买面包。 规则的支持度和置信度是两个规则兴

- Spring 5.0 的系统需求,期待你的反馈

wiselyman

spring

Spring 5.0将在2016年发布。Spring5.0将支持JDK 9。

Spring 5.0的特性计划还在工作中,请保持关注,所以作者希望从使用者得到关于Spring 5.0系统需求方面的反馈。