windows环境下的基础应急响应知识

前言

现在搞安全也越来越卷了感觉,所以来学习一波应急响应,不论是甲方工作还是在乙方工作,这项技能都是能用得上的,所以感觉还不错,学习起来,本篇文章问windows响应的基础内容学习总结。

用户安全检测

查看是否存在弱口令,管理端口是否对外开放。

wmic useraccount get name,SID

可以检测出影子用户和注册表隐藏的用户(net user命令搜索容易漏过这些特殊用户)

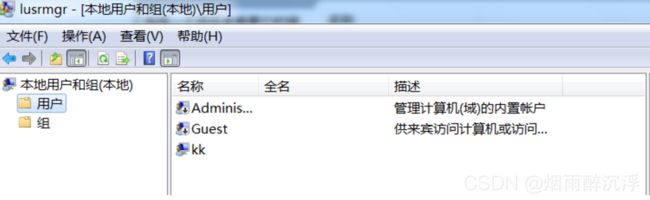

运行lsurmgr.msc可以进行查看

查看管理员分组有哪些用户

net localgroup administrators

查看xxx用户的创建时间和上⼀次登陆时间

net user xxx

进入C:/Users ⽂件夹,查看哪些用户登陆了系统,以及黑客没有清理干净的恶意用户。,要注意时间

查看服务器是否存在隐藏账号、克隆账号

- 打开注册表 ,查看管理员对应键值。

- 使用D盾_web查杀工具,集成了对克隆账号检测的功能。

异常网络链接查看

使用netstat -ano 进行查看网络链接,查看是否存在异常的链接,比如主动发起的与外网的链接

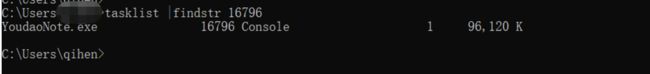

如果发现异常链接的话,可以使用tasklist |findstr pid的方式对恶意程序进行定位,看看是哪一个恶意的程序发起的链接

木马心跳值检测

异常的网络链接不一定总是存在的,有时候是心跳值这种,可以使用LiveTcpUdpWatch对网络情况进行查看(可后台运行半小时查看结果),该软件能记录DNS请求(用于捕捉木马心跳—非持续性连接的网络进程),网络连接等情况,通过远程连接IP(流量获取或者其他途径)定位到木马的PID。

全流量检测

使用wireshark 进行全流量检测,主要是尽可能多的收集攻击者信息和潜在的木马连接信息。

进程查看

个人推荐是使用ProcessExplorer,工具,可以进行查看签名信息等,重点关注没有签名的进程信息;

PCHunter也比较好用,可以进行查看,信息比较全,可以同时看到进程名称和程序路径。

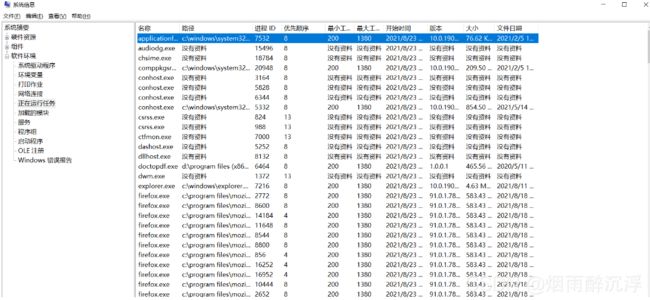

开始–运行–输入msinfo32,依次点击“软件环境→正在运行任务”就可以查看到进程的详细信息,比如进程路径、进程ID、文件创建日期、启动时间等。但是感觉还是不如工具实用。

查看进程是否存在问题可以从以下几个方面进行查看

- 没有签名验证信息的进程

- 没有描述信息的进程

- 进程的属主

- 进程的路径是否合法

- CPU或内存资源占用长时间过高的进程

不方便使用外部命令的话可以使用,wmic 命令导入到一个文件中进行查看。

wmic process get caption,commandline,creationDate,executablepath,handle,handleCount > 1.txt

- caption:进程名;

- commandline:进程名、程序执行路径、进程执行参数;

- creationDate:进程启动时间(格式为:年月日时分秒);

- executablepath:程序执行路径;

- handle:进程pid;

- handleCount:该进程的父进程pid。

病毒查杀

webshell 查杀

D盾_Web查杀:http://www.d99net.net/index.asp

河马webshell查杀:http://www.shellpub.com

病毒查杀

卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe (推荐理由:绿色版、最新病毒库)

大蜘蛛:http://free.drweb.ru/download+cureit+free(推荐理由:扫描快、一次下载只能用1周,更新病毒库)

火绒安全软件:https://www.huorong.cn

360杀毒:http://sd.360.cn/download_center.html

操作痕迹

最近操作的文件

查看操作过的文件,但是不多,不全

C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Recent

进行C:/User/xxx/Recent目录也能看到用户最近频繁操作的一些文件,但并不是所有操作,信息不够全面

执行文件操作记录

查看操作过的可执行文件的记录,这个记录在注册表中,一般不会被删除,使用AppCompatCacheParser.exe 工具,执行以下命令,在当前文件夹形成一个excle文件。

AppCompatCacheParser.exe --csv ./

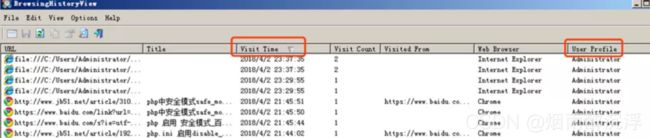

浏览器浏览记录查看

可以使用工具,也可以直接巴拉浏览器

近期所有浏览器的操作记录使用BrowsingHistoryView⼀并查看,可以根据时间短对记录进行筛选。

重点目录检查

这些路径经常作为攻击者内网渗透的临时工作目录,以及木马启动、解压路径可以重点检查。

C:\Perflogs\

C:\Perflogs\admin\

C:\ProgramData\

C:\Users\Public\

C:\Users\当前用户\

C:\Windows\Temp\

C:\Users\当前用户\AppData\Roaming\

C:\Users\当前用户\AppData\Local\Temp\

C:\Users\当前用户\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

持久化检测

启动项

登录服务器,单击【开始】>【所有程序】>【启动】,默认情况下此目录在是一个空目录,确认是否有非业务程序在该目录下。

一般来讲路径

C:\Users\当前用户\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

单击开始菜单 >【运行】,输入 msconfig,查看是否存在命名异常的启动项目,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。

单击【开始】>【运行】,输入 regedit,打开注册表,查看开机启动项是否正常,特别注意如下三个注册表项,检查右侧是否有启动异常的项目,如有请删除,并建议安装杀毒软件进行病毒查杀,清除残留病毒或木马。

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

利用安全软件查看启动项、开机时间管理等。

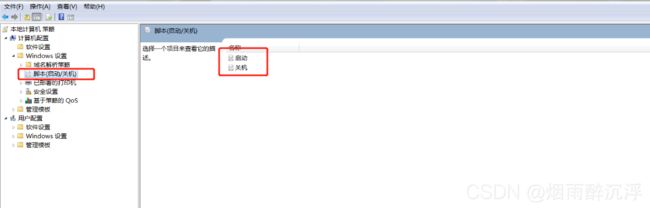

组策略,运行gpedit.msc

计划任务

单击【开始】>【设置】>【控制面板】>【任务计划】,查看计划任务属性,便可以发现木马文件的路径。

单击【开始】>【运行】;输入 cmd,然后输入at(新版系统使用schtasks),检查计算机与网络上的其它计算机之间的会话或计划任务,如有,则确认是否为正常连接。

映像劫持检测(Shift后门)

修改注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options下sethc.exe,添加一个Debugger字符值(REG_SZ),并且赋值为cmd.exe的执行路径为C:\windows\system32\cmd.exe

服务检查

win +r 执行services.msc 查看异常的自启项

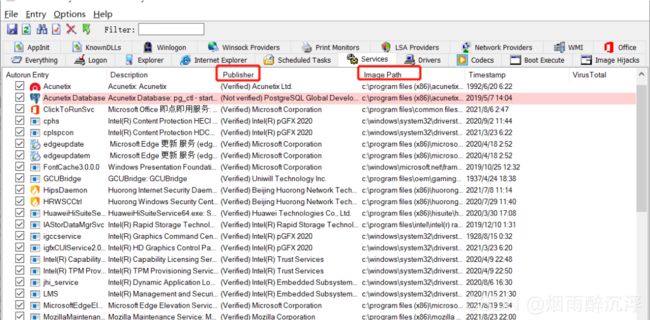

也可以使用autoruns进行查看

日志检查

Windows日志

查看windows日志,说白了也就主要看看登录情况,最常见的也就是rdp 登录和IPC 登录两种情况。

windows 日志中登录类型代表的含义,重点关注以下红框框里面的三个,网络就是IPC的地址,网络明文的话有ftp,telent等,远程交互就是直接远程连接上的那种。

常见日志审计中事件ID 代表的含义

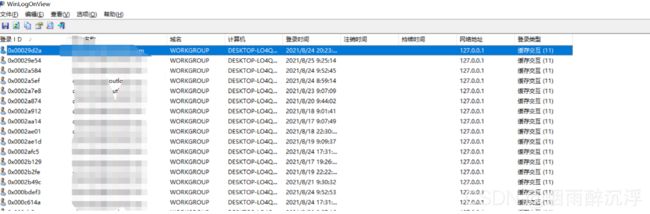

可以使用WinLogView工具,会列出系统中所有曾经登陆过的主机,包含本地登陆和远程登陆,针对原有的用户需要注意用户的登陆时间段是否在工作时间段内。

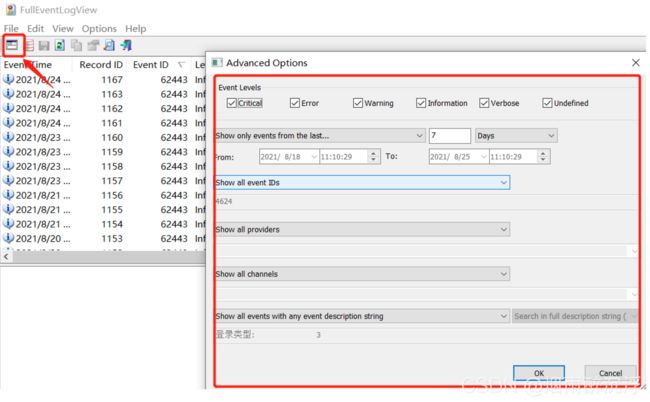

使用FullEventLogView批量加载主机日志,还能进行筛选,还算比较好用.

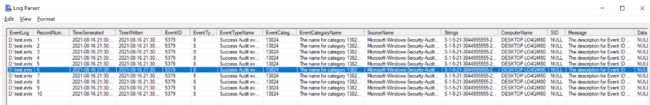

Log Parser 使用

使用前先将日志导出

基本查询结构

Logparser.exe –i:EVT –o:DATAGRID "SELECT * FROM E:\logparser\xx.evtx"

这是一则基本的查询,输入格式是EVT(事件),输出格式是DATAGRID(网格),然后是SQL语句,查询E:\logparser\xx.evtx的所有字段,结果呈现为网格的形式;

下面举两个示例

LogParser.exe -i:EVT -o:DATAGRID "SELECT * FROM E:\event.evtx where EventID=4624" //查询登录成功的事情

LogParser.exe -i:EVT -o:DATAGRID "SELECT * FROM e:\event.evtx where TimeGenerated>'2019-06-19 23:32:11' and TimeGenerated<'2019-11-20 23:34:00' and EventID=4624" //查询指定范围内登录成功。

查询成功后的结果

WEB日志

找到中间件的web日志,打包到本地方便进行分析。

推荐工具:Window下,推荐用 EmEditor 进行日志分析,支持大文本,搜索效率还不错。

重点,找到关键事件节点进行筛选,先找到WEBshell,根据上传时间,进行缩小范围的检索,一定要一步步的缩小范围,不然太多太杂了。

工具

LiveTcpUdpWatch:可以记录运行时间内的发起连接的记录,可以发现木马心跳值

ProcessExplorer、PCHunter,查看进程、调用的dll 等信息

autorun :可以查看服务、计划任务等。

winlogonview:查看最近登录的主机、账号等信息。

AppCompatCacheParser:可以查看对可执行文件的操作记录

FullEventLogView:查看系统日志

Log Parser 查看系统日志

EmEditor:在windows 平台下查看web日志

BrowsingHistoryView:查看浏览器浏览记录

参考

https://blog.csdn.net/wrsharper/article/details/80846676

https://blog.csdn.net/m0_37552052/article/details/90287476

http://sh1yan.top/2019/06/29/Principle-and-Practice-of-COM-Component-Hijacking/

https://mp.weixin.qq.com/s?__biz=MzkxNTE3MTY5OQ==&mid=2247493581&idx=1&sn=4d055b5e0d37efa47974803891e7e829&scene=21#wechat_redirect

https://bypass007.github.io/Emergency-Response-Notes/Summary/%E7%AC%AC1%E7%AF%87%EF%BC%9AWindow%E5%85%A5%E4%BE%B5%E6%8E%92%E6%9F%A5.html

https://blog.csdn.net/qq_38684504/article/details/103152214