python3 实现AES加密、解密 、及报错误处理

目录

资料一 : 实测可行,略有区别

为什么要将加密的文本填充长度为16位 及 位数不足引起的报错?

资料二: 拓展参考

资料一 : 实测可行,略有区别

前言

之前写过一篇aes的加密文章,当时的写法还不太成熟,后续参考了另一个博主的博客后恍然大悟。在此附上地址:

python3.6执行AES加密及解密方法_永遠_的博客-CSDN博客

编码

#AES-demo

import base64

from Crypto.Cipher import AES

'''

采用AES对称加密算法

'''

# str不是16的倍数那就补足为16的倍数

def add_to_16(value):

while len(value) % 16 != 0:

value += '\0'

return str.encode(value) # 返回bytes

#加密方法

def encrypt_oracle():

# 秘钥

key = '123456'

# 待加密文本

text = 'abc123def456'

# 初始化加密器

aes = AES.new(add_to_16(key), AES.MODE_ECB)

#先进行aes加密

encrypt_aes = aes.encrypt(add_to_16(text))

#用base64转成字符串形式

encrypted_text = str(base64.encodebytes(encrypt_aes), encoding='utf-8') # 执行加密并转码返回bytes

print(encrypted_text)

#解密方法

def decrypt_oralce():

# 秘钥

key = '123456'

# 密文

text = 'qR/TQk4INsWeXdMSbCDDdA=='

# 初始化加密器

aes = AES.new(add_to_16(key), AES.MODE_ECB)

#优先逆向解密base64成bytes

base64_decrypted = base64.decodebytes(text.encode(encoding='utf-8'))

#执行解密密并转码返回str

decrypted_text = str(aes.decrypt(base64_decrypted),encoding='utf-8').replace('\0','')

print(decrypted_text)

if __name__ == '__main__':

# encrypt_oracle()

decrypt_oralce()总结

大体思想依旧没有变,

用pyCryptodome模块带的aes先将秘钥,

以及要加密的文本填充为16位,

随后对aes产生的字节码进行base64位编码,

转为字符串的形式即可;

解密思想逆过来即可:

先逆向解密base64成bytes,执行解密密并转码返回str,将多余位数的’\0’替换为空

【报错1】:为什么要将加密的文本填充长度为16位 及 位数不足引起的报错?

【报错信息】:Data must be aligned to block boundary in ECB mode python 使用Crypto进行aes ECB模式加解密时,遇到解密出错。

【原因】:进行加密的数据没有进行补位,数据长度必须是16的整数倍。

【解决】:对原始数据进行填充:

# str不是16的倍数那就补足为16的倍数

def add_to_16(value):

while len(value) % 16 != 0:

value += '\0'

return str.encode(value) # 返回bytespython aes加解密 ecb模式 加密

报错ValueError: Data must be aligned to block boundary in ECB mode

from Crypto.Util.Padding import pad, unpad

from Crypto.Cipher import AES

BLOCK_SIZE = 32 # Bytes

key = 'abcdefghijklmnop'

cipher = AES.new(key.encode('utf8'), AES.MODE_ECB)

msg = cipher.encrypt(pad(b'hello', BLOCK_SIZE))

print(msg.hex())

decipher = AES.new(key.encode('utf8'), AES.MODE_ECB)

msg_dec = decipher.decrypt(msg)

print(unpad(msg_dec, BLOCK_SIZE))

需要用block_size 补充位数

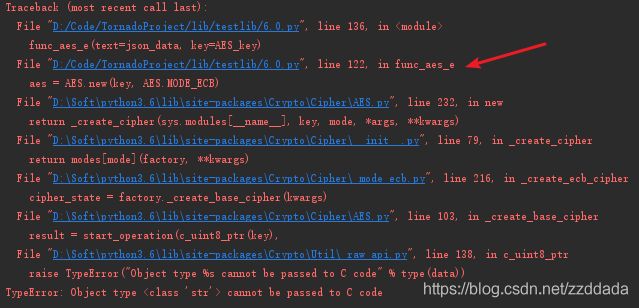

此处是模拟php openssl_encrypt($data, "AES-128-ECB", $key, OPENSSL_RAW_DATA)【报错2】:【报错信息】:TypeError: Object type

【原因】:放入加密器中的数据,必须为字节数组

【解决】:进行 base64转码

资料二: 拓展参考

随着网络上爬虫的横行和猖獗,各大网站为了最大限度地限制自家数据被采集,纷纷加入了各种反爬手段,比如:

生成浏览器UA指纹识别;

用各种验证方式(短信、滑块、点选汉字、点击)进行识别;

……

这一类的反爬手段都是一层防御,类似于城堡的城门一样,只要突破这道防线,就可以为所欲为了。

除此之外,还有一些网站,会进行二层防御,对数据加入各种限制措施,比如混淆、加密等。这就像我们进了城门之后,要是想进某某内城,还得经过门口的官兵对腰牌和核验。

比如某电商网站就在数据中使用了AES加密,其返回的数据如下图所示:

经过解密之后,我们可以得到真正的数据为,如下图所示:

这就是利用Python进行AES解密实现的,下面,我们来介绍一下在Python中对数据进行AES加密和AES解密。

文章目录

一、AES算法简介

以下内容来自于网络,大家随便看看,如果想详细了解,可以找专门的资料进行学习:

AES全称为高级加密标准,是Advanced Encryption Standard的首字母简写。

AES加密标准又称为高级加密标准Rijndael加密法,是美国国家标准技术研究所NIST旨在取代DES的21世纪的加密标准。AES的基本要求是,采用对称分组密码体制,密钥长度可以为128、192或256位,分组长度128位,算法应易在各种硬件和软件上实现。1998年NIST开始AES第一轮分析、测试和征集,共产生了15个候选算法。 [1]

1999年3月完成了第二轮AES2的分析、测试。2000年10月2日美国政府正式宣布选中比利时密码学家Joan Daemen和Vincent Rijmen提出的一种密码算法Rijndael作为AES的加密算法。

AES加密数据块和密钥长度可以是128b、192b、256b中的任意一个。AES加密有很多轮的重复和变换。大致步骤如下:①密钥扩展(Key Expansion);②初始轮(InitialRound);③重复轮(Rounds),每一重复轮又包括字节间减法运算(SubBytes)、行移位(ShiftRows)、列混合(MixColurmns)、轮密钥加法运算(AddRoundKey)等操作;①最终轮(Final Round),最终轮没有列混合操作(MixColumns)。

二、AES加密

在这里,我们选用AES加密算法中的CBC模式来进行演示。

在上面我们提过,AES加密算法的CBC模式采用密钥和偏移量的方式对数据进行加密,所以我们首先定义几个公共的参数,包括原始数据、密钥、偏移量和AES的CBC模式,代码如下所示:

a = '''{'name':'州的先生','url':'zmister.com','desc':'编程应用实战'}''' # 原始数据

k = 'zmistercomzmiste'.encode('utf-8') # 密钥

iv = b'1234567890asdfgh' # 偏移量

mode = AES.MODE_CBC # 模式

加Python学习qq裙:10667510 送全套零基础学习资料教程,程序员学习交流大本营

在这里,我们设置的密钥长度为16位字符串,也就是128位字节,在AES加密算法中,密钥的长度必须为16位字符串(128字节)、34位字符串(192字节)、32位字符串(256字节)。

接着,我们创建一个函数,用来对原始的数据进行加密:

# 加密数据

def cryp_str(value):

value = value.encode('utf-8') # 对数据进行utf-8编码

cryptor = AES.new(k, mode, iv) # 创建一个新的AES实例

length = 16

count = len(value)

# 如果数据长度小于密钥长度

if count < length:

add = (length - count)

# \0 backspace

text = value + ('\0' * add).encode('utf-8')

elif count > length:

add = (length - (count % length))

text = value + ('\0' * add).encode('utf-8')

ciphertext = cryptor.encrypt(text) # 加密字符串

print("原始加密数据:",ciphertext)

ciphertext_hex = b2a_hex(ciphertext) # 字符串转十六进制数据

print("十六进制加密:",ciphertext_hex)

ciphertext_hex_de = ciphertext_hex.decode()

print("十六进制加密字符串:",ciphertext_hex_de)

return ciphertext_hex_de

我们将原始数据传入其中运行,可以得到加密后的数据,如下图所示:

在完成使用Python对数据进行AES加密之后,我们继续使用Python对AES加密的数据进行解密。

三、AES解密

相较于AES加密,AES解密要简单得多。我们首先实例化一个AES类,然后将加密的十六进制数据转换为字符串形式,接着调用AES实例的decrypt()方法对数据进行解密即可,最后再对解密的数据进行解码,就可以得到原始的数据,其代码如下所示:

# 解密数据

def decry_str(value):

cryptor = AES.new(k, mode, iv) # 创建一个AES实例

value_hex = a2b_hex(value) # 将十六进制数据转换为字符串

plain_text = cryptor.decrypt(value_hex) # 对字符串进行解密

print("解密数据:",plain_text)

print('解码解密数据:',bytes.decode(plain_text).rstrip('\0'))

return bytes.decode(plain_text).rstrip('\0')

我们将之前AES加密的数据作为参数传入其中并运行,最后得到解密后的原始数据,如下图所示:

这样,我们就完成了使用Python对数据进行AES加密和解密。

四、最后

在实际的网站中,可能数据不仅仅是通过一种加密手段进行的加密,更多的加密数据会使用多种加密手段进行混淆加密。面对这种情况,一定要先摸透数据的加密过程,不能盲目尝试。