burpsuite安装插件captcha-killer识别验证码

0#01安装captcha-killer插件

我安装的是burpsuite v.2021版本,于2020年后,使用的captcha-killer链接地址如下:

(burp版本为2020年前的可查看文末链接1)GitHub - Ta0ing/captcha-killer-java8![]() https://github.com/Ta0ing/captcha-killer-java8

https://github.com/Ta0ing/captcha-killer-java8

下载zip文件并解压文件

打开burpsuite,Extender扩展 - Add添加.jar文件 -Select file选择文件 - Next - Close

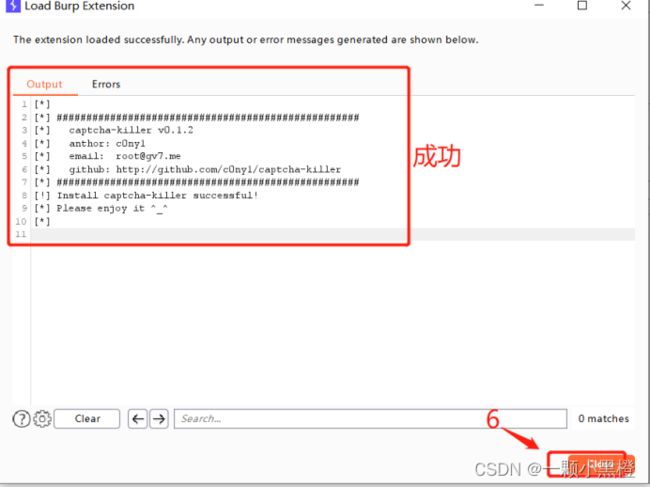

插件安装成功如下:

0#02调用第三方及初体验:

网络设置中开启代理,如果使用的是火狐浏览器在火狐浏览器设置中开启代理,proxy代理中intercept is on进行抓包,在proxy中抓取验证码请求包,或发送到repeater重发器(图中为repeater页面),右键将数据包发送到captcha-killer,如图所示:

接口选择:

使用captcha-killer并不能进行验证码识别,还需要依赖第三方工具的使用。网上常见的方法有以下三种:

- ddddocr链接:https://github.com/sml2h3/ddddocr 环境:python<=3.9 优势:免费开源且无限次 可参考链接1

- 图鉴网站http://www.ttshitu.com/

- 百度等aip接口:每天免费次数有限,准确性不够高,只能识别简单的验证码

本次使用的是方法三,百度文字识别,具体步骤如下

a. 登陆百度大脑官网https://ai.baidu.com/ ,领取通用文字识别

参考链接:https://ai.baidu.com/ai-doc/REFERENCE/Ck3dwjhhu

领取后需要等待,预计30分钟内到账

假设命名为read:

需要记下API Key、Secret Key,以便后续获取access-token.

access_token的有效期为30天,需要每30天进行定期更换

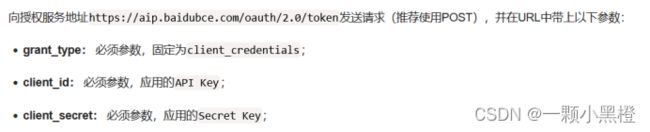

access_token的获取方法:

https://aip.baidubce.com/oauth/2.0/token?grant_type=client_credentials&client_id=****&client_secret=****将上面的链接修改成自己的参数,具体如下:

在burpsuite的captcha-killer模块左下角请求中右键使用baidu orc模块,粘贴token,点击识别

返回respones raw,下拉到最下方,对识别结果位置标出右键标记为识别结果,点击匹配

0#03 结合intruder暴力破解

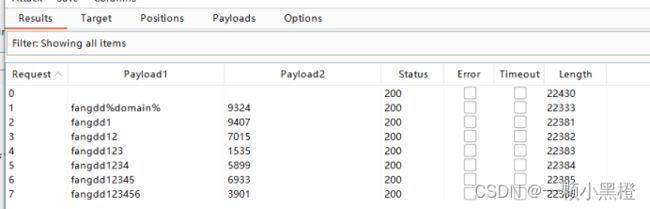

抓包发送到intruder

intruder有4个模块:

sniper :使用单一payload组,常见漏洞请求中单独进行fuzz测试

Battering ram :使用单一payload组,常用于在请求中把相同的输入放到多个位置

Pitchfork :多个payload组,常用于不同位置,本次使用的pitchfork

Cluster bomb :多个payload组,进行交集破解

设置payloads:

建议Options中的线程为1

注意:如果出现问题可以考虑下路径上是否存在中文

最后可根据返回值的长度Length查看是否成功(这里没有爆破成功,但达到预期效果了)

使用百度云识别结果精确度和准确度不高,只能识别超好识别的验证码。可以使用ddddocr或自己编写代码提高准确性。如图为百度api识别其他网站验证码结果发生错误。

参考链接:

链接1:burpsuite+captcha-killer插件识别图片验证码进行爆破_doulicau的博客-CSDN博客_burp验证码识别插件![]() https://blog.csdn.net/doulicau/article/details/122981624

https://blog.csdn.net/doulicau/article/details/122981624

链接2:https://www.csdn.net/tags/OtTagg0sNTUzODktYmxvZwO0O0OO0O0O.html![]() https://www.csdn.net/tags/OtTagg0sNTUzODktYmxvZwO0O0OO0O0O.html

https://www.csdn.net/tags/OtTagg0sNTUzODktYmxvZwO0O0OO0O0O.html

连接3:https://blog.csdn.net/weixin_45808483/article/details/121392526