【Jasypt】Spring Boot 配置文件加解密 Jasypt 配置文件加密

Spring Boot 配置文件加解密

- 一、Jasypt简介

- 二、集成方法

-

- 2.1 方式一

- 2.2 方式二

- 2.3 方式三

- 三、Springboot整合Jasypt实战

-

- 3.1 引入依赖

- 3.2 编写配置类,配置相关信息

- 3.3 使用Jasypt对数据库密码加密,并替换明文

- 3.4 查看执行结果

- 四、拓展

-

- 4.1 关于加解密秘钥如何存储

- 4.2 使用jasypt3.0启动时报

-

- 4.2.1 解决方案1,降低版本

- 4.2.2 解决方案2,修改算法

一、Jasypt简介

Jasypt是一个Java简易加密库,用于加密配置文件中的敏感信息,如数据库密码。jasypt库与springboot集成,在实际开发中非常方便。

1、Jasypt Spring Boot 为 spring boot 应用程序中的属性源提供加密支持,出于安全考虑,Spring boot 配置文件中的敏感信息通常需要对它进行加密/脱敏处理,尽量不使用明文,要实现这一点,办法有很多,自己手动对敏感信息进行加解密也是可以的。

2、在程序界有需求就有人奉献,Jasypt 开源安全框架就是专门用于处理 Spring boot 属性加密的,在配置文件中使用特定格式直接配置密文,然后应用启动的时候,Jasypt 会自动将密码解密成明文供程序使用。

1)Jasypt 加密属性配置格式:secret.property=ENC(nrmZtkF7T0kjG/VodDvBw93Ct8EgjCA+),ENC() 就是它的标识,程序启动的时候,会自动解密其中的内容,如果解密失败,则会报错。

2)所以获取这些属性值和平时没有区别,直接使用如 @Value(“${secret.property}”) 获取即可,取值并不需要特殊处理。

3、jasypt 同一个密钥(secretKey)对同一个内容执行加密,每次生成的密文都是不一样的,但是根据根据这些密文解密成原内容都是可以的.

4、Jasypt 官方使用文档:http://www.jasypt.org/

GitHub地址:https://github.com/ulisesbocchio/jasypt-spring-boot。

二、集成方法

官网上推荐的集成到SpringBoot项目中,有3种方法分别是:

- 如果使用@SpringBootApplication或@EnableAutoConfiguration,则仅需要添加jasypt-spring-boot-starter启动器jar到您的类路径中即可,它自动会在整个 Spring 环境中启用可加密属性。

- 添加jasypt-spring-boot到您的类路径并添加@EnableEncryptableProperties到您的主配置类以在整个 Spring 环境中启用可加密属性。

- 添加jasypt-spring-boot到您的类路径并使用@EncrytablePropertySource注解声明单独的可加密属性源。

2.1 方式一

在Springboot应用程序中,如果使用了@SpringBootApplication or @EnableAutoConfiguration注解,则可以直接在pom文件中添加jasypt-spring-boot依赖,然后就可以在整个Spring环境中使用jasypt对属性进行加解密操作(属性包括:系统属性、环境属性、命令行参数、application.properties、application-*.properties、yml属性以及任何其他属性源)。

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>3.0.5</version>

</dependency>

2.2 方式二

如果项目中没有使用到@SpringBootApplication or @EnableAutoConfiguration 自动配置注解,则可以通过以下两个步骤完成对Jasypt的集成。

步骤一:pom文件引入jasypt依赖

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot</artifactId>

<version>3.0.5</version>

</dependency>

步骤二:在配置类中,添加@EnableEncryptableProperties注解,示例如下:

@Configuration

@EnableEncryptableProperties

public class MyApplication {

...

}

通过这种方式,你的项目一样可以集成Jasypt,并且可加密属性也可以在整个Spring环境中启用属性包括:系统属性、环境属性、命令行参数、application.properties、application-*.properties、yml属性以及任何其他属性源)。

2.3 方式三

如果项目中没有使用到@SpringBootApplication or @EnableAutoConfiguration 自动配置注解,又不想在整个Spring环境中启用加密的属性,则可以使用该种方式,具体步骤如下:

步骤一:pom文件引入jasypt依赖

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot</artifactId>

<version>3.0.5</version>

</dependency>

步骤二、在配置类中,使用@EncryptablePropertySource注解添加任意数量想要生效加密属性的配置文件路径,与Spring中@PropertySource注解的使用类似,示例如下:

@Configuration

@EncryptablePropertySource(name = "EncryptedProperties", value = "classpath:encrypted.properties")

public class MyApplication {

...

}

同时,还可以使用@EncryptablePropertySources 注解对@EncryptablePropertySource配置进行分组,示例如下:

@Configuration

@EncryptablePropertySources({@EncryptablePropertySource("classpath:encrypted.properties"),

@EncryptablePropertySource("classpath:encrypted2.properties")})

public class MyApplication {

...

}

说明:从Jasypt 1.8版本开始,@EncryptablePropertySource注解支持配置YAML文件。

三、Springboot整合Jasypt实战

3.1 引入依赖

说明,本项目使用技术栈是 spring-boot+jasypt,故使用上面介绍的第一种方式来在项目中集成Jasypt,文章中只截取部分核心代码。

3.2 编写配置类,配置相关信息

@Configuration

@EableEncryptableProperties

public class JasyptConfiguration() {

@Bean("jasyptStringEncryptor")

public StringEncryptor stringEncryptor() {

PooledPBEStringEncryptor encryptor = new PooledPBEStringEncryptor();

SimpleStringPBEConfig config = new SimpleStringPBEConfig();

config.setPassword("password");

config.setAlgorithm("PBEWITHHMACSHA512ANDAES_256");

config.setKeyObtentionIterations("1000");

config.setPoolSize("1");

config.setProviderName("SunJCE");

config.setSaltGeneratorClassName("org.jasypt.salt.RandomSaltGenerator");

config.setIvGeneratorClassName("org.jasypt.iv.RandomIvGenerator");

config.setStringOutputType("base64");

encryptor.setConfig(config);

return encryptor;

}

}

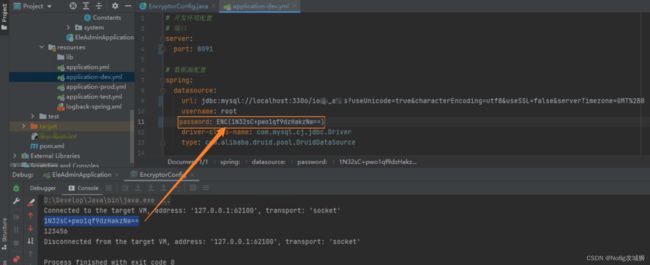

3.3 使用Jasypt对数据库密码加密,并替换明文

注意:每次运行都会生成不同的密文,所以你运行之后的结果肯定会跟我运行的结果不同。

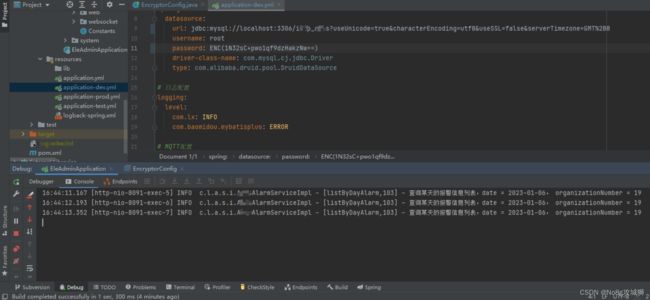

3.4 查看执行结果

四、拓展

4.1 关于加解密秘钥如何存储

如果秘钥写在代码或者配置文件,一旦代码泄露,那别人就可以使用秘钥解密我们的密文,这样对敏感信息加密的作用就不存在了,因此,秘钥不能以明文形式存储在代码或者配置文件中,下面就介绍一些安全的存储秘钥的形式。

方式1、把秘钥当做程序启动时环境变量(推荐),示例如下:

java -Djasypt.encryptor.password=秘钥 -jar xxx.jar

方式2、把秘钥当做程序启动时的命令行参数(推荐),示例如下:

java -jar xxx.jar --jasypt.encryptor.password=秘钥

方式3、自定义加密、解密器逻辑

这里不再展开,有需要可自行编写自定义加密和解密器的逻辑代码。

4.2 使用jasypt3.0启动时报

使用jasypt3.0启动时报:Failed to bind properties under ‘xxx.xxx.xxx’ to java.lang.String

官方描述,3.0后默认支持的算法为PBEWITHHMACSHA512ANDAES_256 ,该种加密方式由sha512 加 AES 高级加密组成,需要JDK1.9以上支持或者添加JCE(Java Cryptography Extension无限强度权限策略文件)支持,否则运行会出现错误。

4.2.1 解决方案1,降低版本

降低jasypt的版本 - 使用2.x的版本

4.2.2 解决方案2,修改算法

将加密算法替换成PBEWithMD5AndDES 算法,并配置iv-generator-classname: 为org.jasypt.iv.NoIvGenerator值

本文完结!