“配置DHCP Snooping实验:保护网络中的DHCP服务和防止欺骗攻击“

"配置DHCP Snooping实验:保护网络中的DHCP服务和防止欺骗攻击"

【实验目的】

- 部署DHCP服务器。

- 熟悉DHCP Snooping的配置方法。

- 验证拓扑。

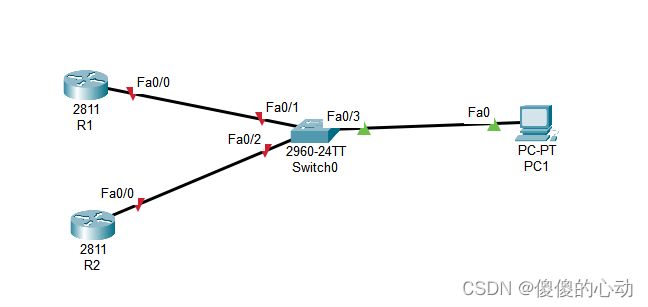

【实验拓扑】

实验拓扑如图所示。

设备参数如下表所示。

| 设备 |

接口 |

IP地址 |

子网掩码 |

默认网关 |

| R1 |

F0/0 |

192.168.10.1 |

255.255.255.0 |

N/A |

| R2 |

F0/0 |

192.168.20.1 |

255.255.255.0 |

N/A |

【实验内容】

- 配置基础配置

- R1的基本配置

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname R1

R1(config)#interface f0/0

R1(config-if)#ip address 192.168.10.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#

R1(config)#ip dhcp pool dhcp1

R1(dhcp-config)#network 192.168.10.0 255.255.255.0

R1(dhcp-config)#default-router 192.168.10.1

R1(dhcp-config)#dns-server 8.8.8.8

R1(dhcp-config)#domain-name cisco.com

R1(dhcp-config)#

- R2的基本配置

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname R2

R2(config)#interface f0/0

R2(config-if)#ip address 192.168.20.1 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#

R2(config)#ip dhcp pool dhcp2

R2(dhcp-config)#network 192.168.20.0 255.255.255.0

R2(dhcp-config)#default-router 192.168.20.1

R2(dhcp-config)#dns-server 8.8.8.8

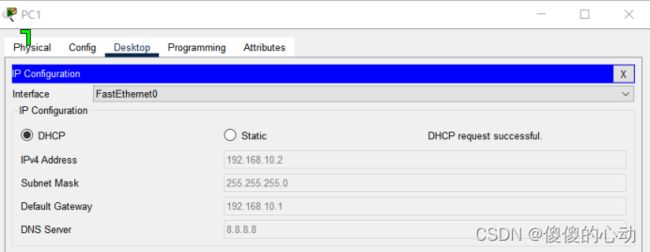

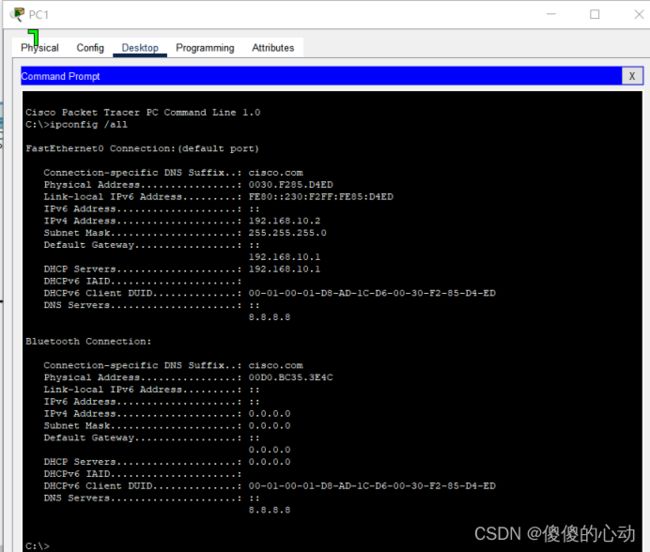

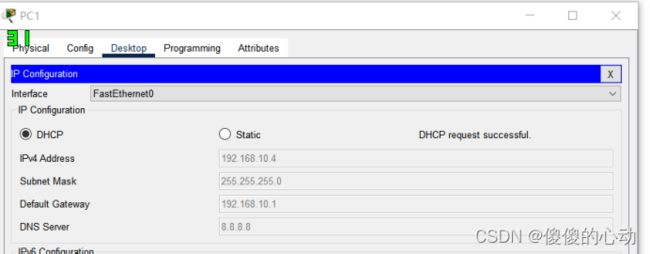

- PC1测试DHCP服务器

- R1作为DHCP服务器提供地址情况

//PC1可以获取R1提供的IP地址

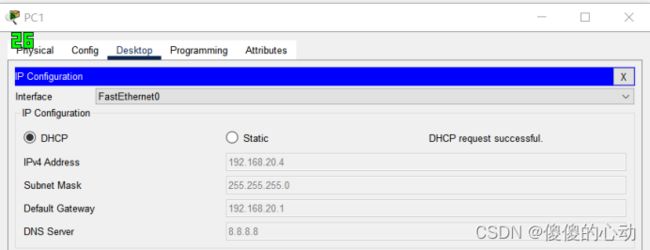

- R2作为DHCP服务器提供地址情况

//PC1可以获取R2提供的IP地址

- 配置DHCP Snooping

接入层交换机S1启用DHCP Snooping:

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname S1

S1(config)#ip dhcp snooping

//打开S1的DHCP监听功能

S1(config)#ip dhcp snooping vlan 1

S1(config)#no ip dhcp snooping information option

//禁止交换机S1在DHCP报文中插入option 82,option82是DHCP中继代理

S1(config)#interface f0/1

S1(config-if)#switchport mode access

S1(config-if)#ip dhcp snooping trust

//配置DHCP Snooping,设置Fa0/1为信任端口,R1为合法DHCP服务器

- PC1获取IP地址测试

- 查看DHCP服务器R1信息

- 查看DHCP监听信息

S1#show ip dhcp snooping

Switch DHCP snooping is enabled

DHCP snooping is configured on following VLANs:

1

//DHCP配置监听的VLAN

Insertion of option 82 is disabled

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Interface Trusted Rate limit (pps)

----------------------- ------- ----------------

FastEthernet0/1 yes unlimited

//F0/1是信任接口,接口的DHCP报文无数量限制

FastEthernet0/2 no unlimited

FastEthernet0/3 no unlimited

S1#

- 查看DHCP snooping的绑定信息

S1#show ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- -----------------

00:30:F2:85:D4:ED 192.168.10.4 86400 dhcp-snooping 1 FastEthernet0/3

Total number of bindings: 1

S1#

以上输出的各字段含义如下:

MacAddress:DHCP客户端的MAC地址。

IpAddress :DHCP客户端的IP地址。

Lease(sec) :IP地址的租约时间。

Type :记录类型,dhcp-snooping说明是动态生成的记录。

VLAN:VLAN的编号。

Interface:接入接口。

【实验知识点】

这个实验涉及以下知识:

- DHCP(Dynamic Host Configuration Protocol):了解和配置DHCP服务器的概念、功能和操作方法,包括设置IP地址范围、默认网关、DNS服务器、租约时间等参数。

- DHCP Snooping:理解DHCP Snooping的概念和作用,它是一种网络安全机制,用于检测和阻止非法DHCP服务器和DHCP消息的欺骗攻击。了解DHCP Snooping的配置方法和相关命令,包括启用DHCP Snooping、指定监听的VLAN、信任端口的设置以及禁止插入option 82等。

- 网络拓扑和设备配置:理解实验拓扑图,包括R1、R2和S1三台设备的连接方式和接口配置。了解如何配置设备的主机名、接口IP地址、子网掩码和默认网关。

- VLAN(Virtual Local Area Network):了解VLAN的概念和作用,在实验中需要指定VLAN用于DHCP Snooping的监听。

- IP地址分配和租约:了解IP地址分配的过程和租约时间的概念,包括客户端向DHCP服务器请求IP地址、服务器分配IP地址并指定租约时间的过程。

- MAC地址绑定和端口信任:了解DHCP Snooping绑定信息中的MAC地址和IP地址的关联关系,了解如何配置交换机上的信任端口以确保合法的DHCP服务器能够正常工作。

- 命令行配置:熟悉基本的命令行配置,包括进入全局配置模式、配置接口、设置IP地址、启用接口等。

- 查看命令:熟悉查看设备配置和状态信息的命令,如查看DHCP Snooping配置、监听信息和绑定信息等。

这些知识将帮助实验者了解和配置DHCP服务器以及实施DHCP Snooping机制来提高网络的安全性和稳定性。