漏洞简介

Apache Kafka是一个分布式数据流处理平台,可以实时发布、订阅、存储和处理数据流。Kafka Connect是一种用于在kafka和其他系统之间可扩展、可靠的流式传输数据的工具。攻击者可以利用基于SASLJAAS 配置和SASL 协议的任意Kafka客户端,对Kafka Connect worker 创建或修改连接器时,通过构造特殊的配置,进行JNDI 注入来实现远程代码执行。

影响版本

2.4.0<=Apache kafka<=3.3.2

修复方案

更新Apache Kafka至官方最新版本

环境搭建

通过https://github.com/vulhub/vulhub搭建

漏洞复现

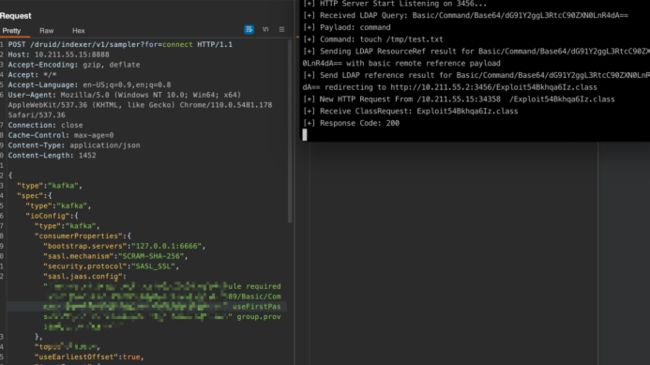

发起攻击请求:

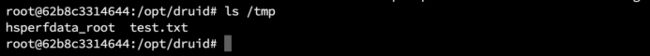

构造payload ,执行新建/tmp/test.txt文件

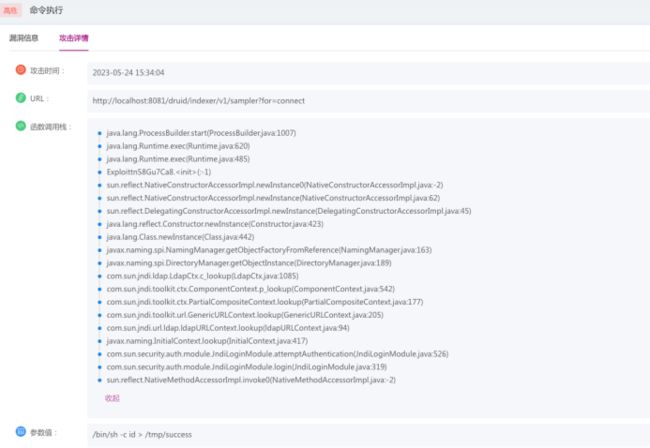

开启RASP后发起攻击:

在业务优先模式下,RASP会出现JNDI注入的告警,拦截最终的命令执行![]()

漏洞分析

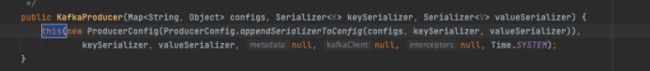

开始org.apache.kafka.clients.producer.KafkaProducer#KafkaProducer(java.util.Properties)![]()

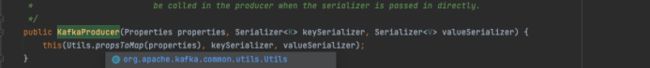

跟进到org.apache.kafka.clients.producer.KafkaProducer#KafkaProducer(java.util.Propertiesorg.apache.kafka.common.serialization.Serializer

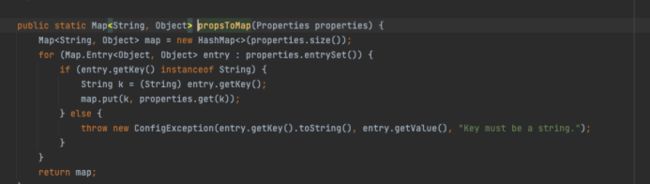

调用org.apache.kafka.common.utils.Utils#propsToMap对传入对象进行处理

将map型的对象传入org.apache.kafka.clients.producer.KafkaProducer#KafkaProducer(java.util.Map

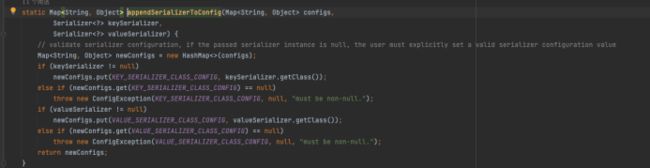

之后调用org.apache.kafka.clients.producer.ProducerConfig#appendSerializerToConfig

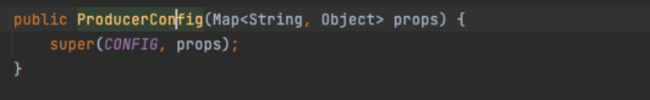

将返回的newConfigs传入org.apache.kafka.clients.producer.ProducerConfig#ProducerConfig(java.util.Map

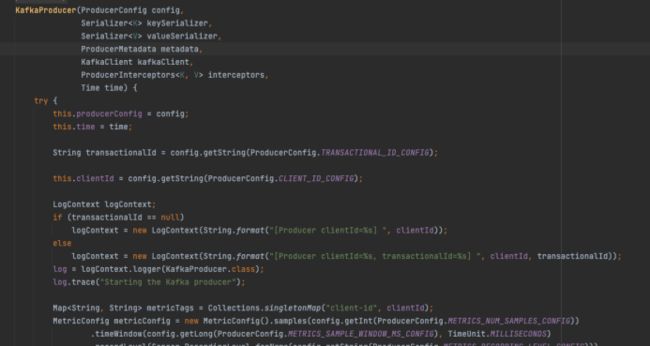

将配置参数传入org.apache.kafka.clients.producer.KafkaProducer#KafkaProducer(org.apache.kafka.clients.producer.ProducerConfig,org.apache.kafka.common.serialization.Serializer

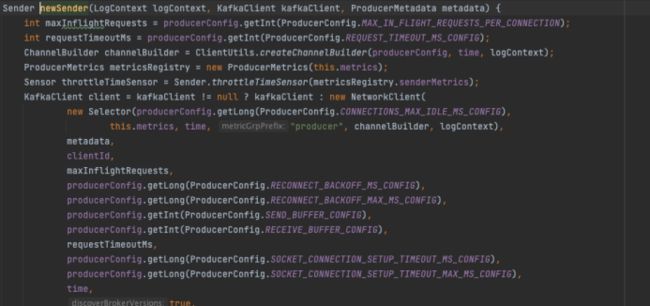

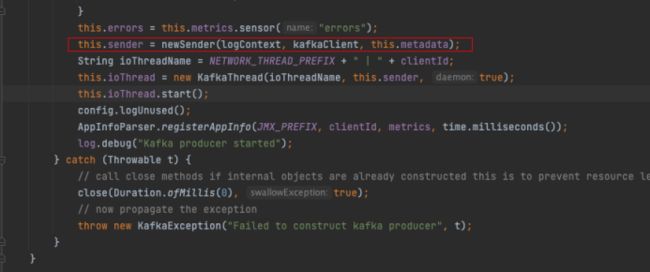

赋值后调用org.apache.kafka.clients.producer.KafkaProducer#newSender

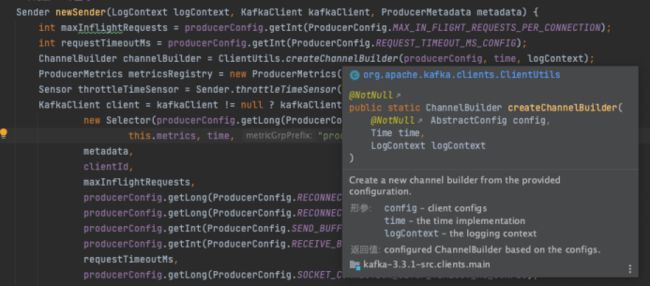

调用到org.apache.kafka.clients.ClientUtils#createChannelBuilder

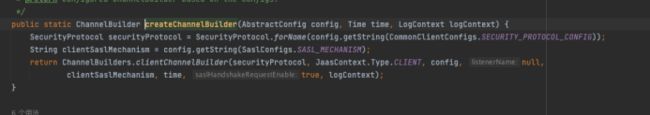

赋值后调用org.apache.kafka.common.network.ChannelBuilders#clientChannelBuilder

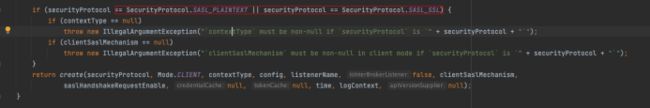

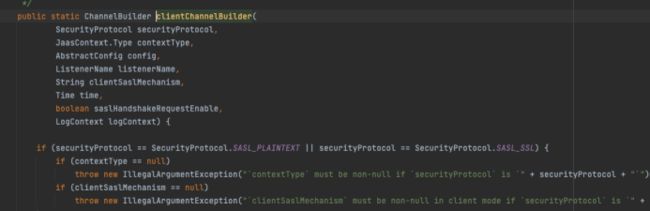

这里对值做了一个判断后调用org.apache.kafka.common.network.ChannelBuilders#create

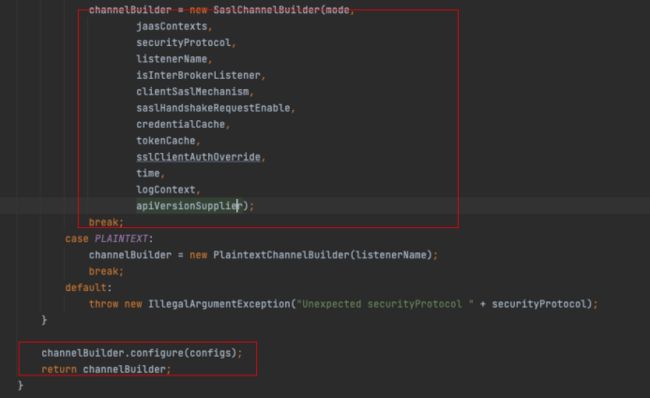

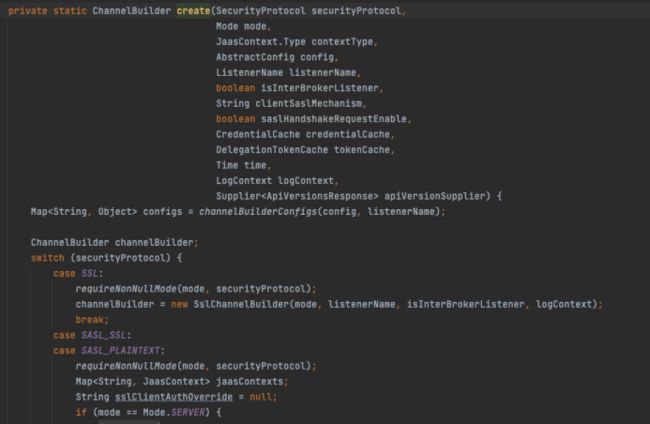

Create方法中得到map型的configs后进行switch,得到SaslChannelBuilder类型channelBuilder的对象,switch结束后调用了org.apache.kafka.common.network.SaslChannelBuilder#configure

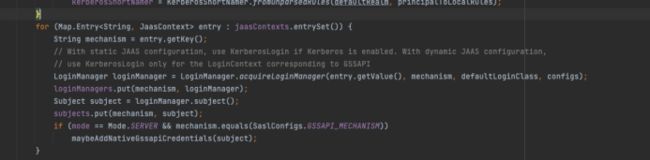

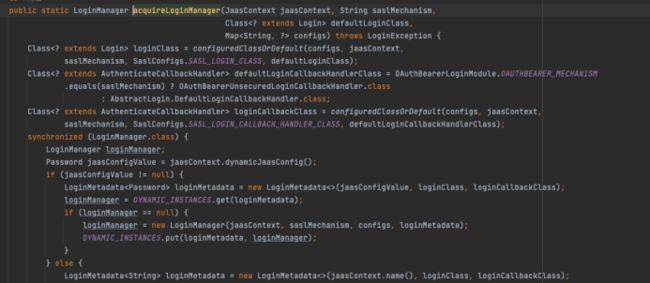

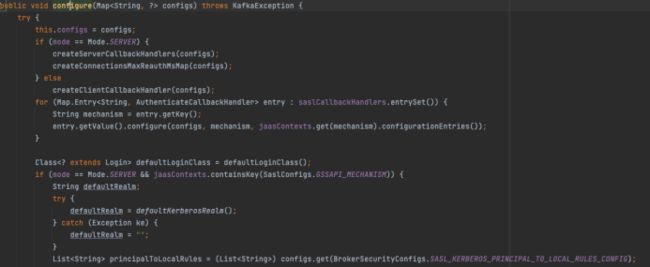

org.apache.kafka.common.network.SaslChannelBuilder#configure进入循环后到org.apache.kafka.common.security.authenticator.LoginManager#acquireLoginManager

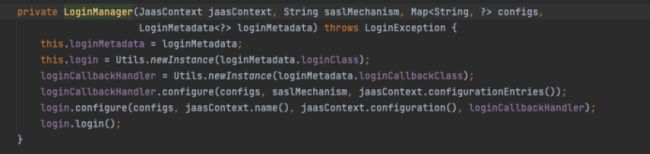

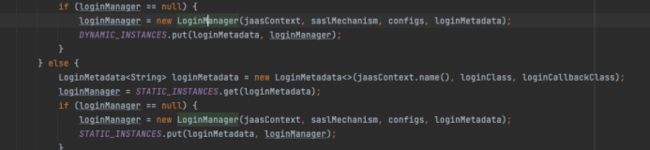

判断值后到org.apache.kafka.common.security.authenticator.LoginManager#LoginManager

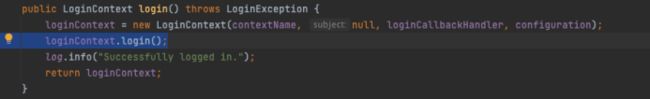

跟进到org.apache.kafka.common.security.authenticator.AbstractLogin#login

调用javax.security.auth.login.LoginContext#login

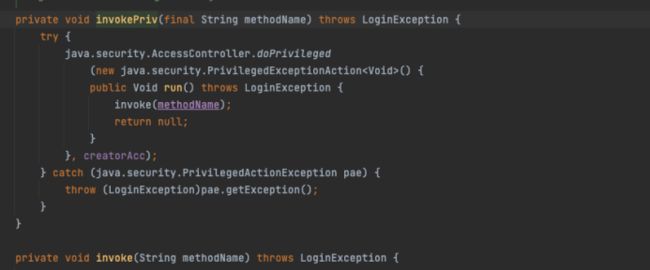

调用javax.security.auth.login.LoginContext#invokePriv

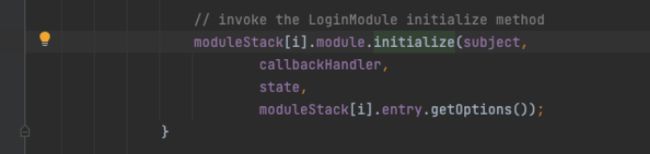

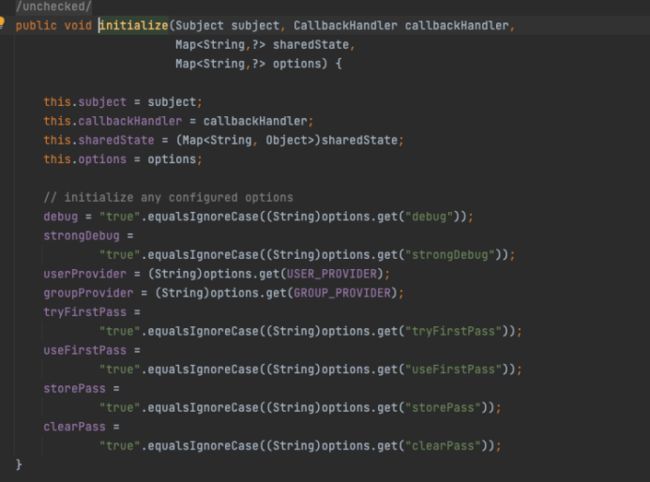

调用javax.security.auth.login.LoginContext#invoke进行逻辑判断后调用initialize方法

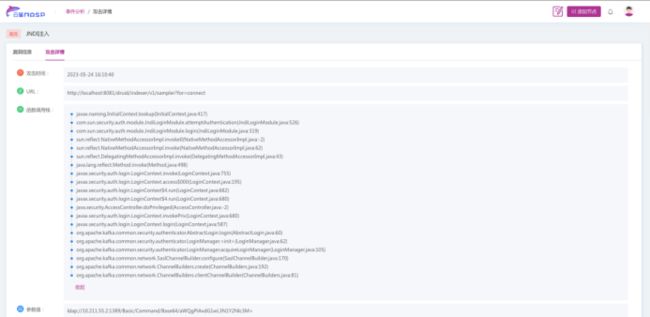

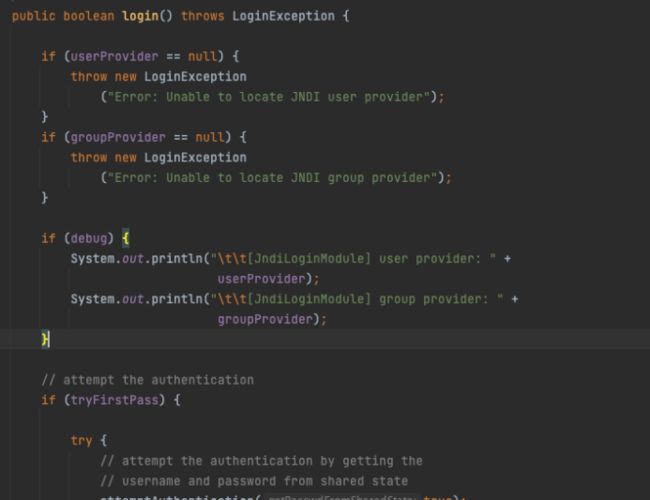

调用com.sun.security.auth.module.JndiLoginModule#login

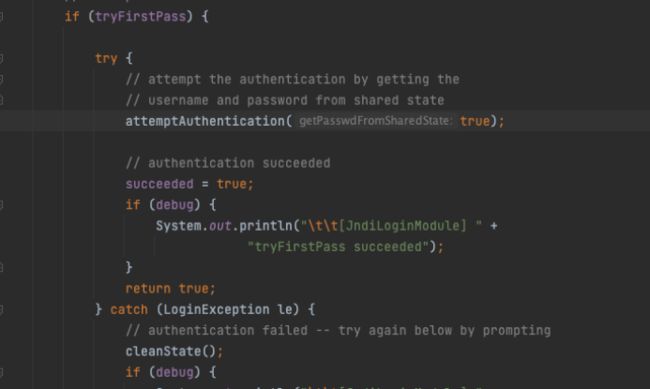

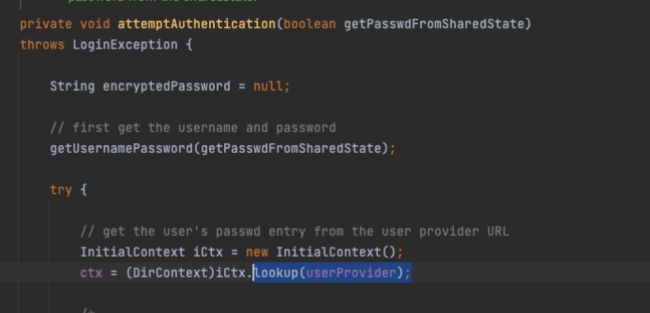

调用com.sun.security.auth.module.JndiLoginModule#attemptAuthentication

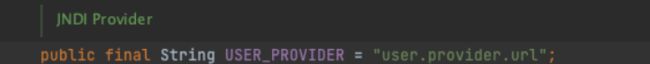

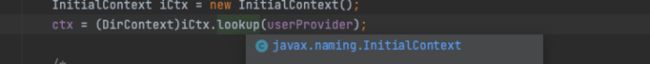

通过javax.naming.InitialContext#lookup(java.lang.String)执行userProvider的值

由于RASP对javax.naming.InitialContext.lookup调用做了防护策略检测,所以会在此处拦截。

Reference

https://github.com/luelueking/Java-CVE-Lists#cve-2023-25194

https://blog.snert.cn/index.php/2023/04/04/cve-2023-25194-kaf...

关于云鲨RASP

悬镜云鲨RASP助力企业构建应用安全保护体系、搭建应用安全研运闭环,将积极防御能力注入业务应用中,实现应用安全自免疫。详情欢迎访问云鲨RASP官网https://rasp.xmirror.cn/