5月30日,在全国信息安全标准化技术委员会(简称“信安标委”)2023年第一次“标准周”活动期间,由全国信息安全标准化技术委员会主办,奇安信集团承办,零信任联盟和中国电子技术标准化研究院联合协办的“零信任技术与应用发展研讨会”在昆明顺利举行。会议邀请了产学研用各领域专家学者,以零信任架构为主题,以推进零信任技术标准化、共筑零信任产业发展为主题进行深入探讨。

杭州亿格云科技有限公司CEO葛岱斌在会议中带来了主题分享《SASE架构下零信任技术落地和演进》,并与多位专家一起开展圆桌话题讨论,从产学研用等维度出发,围绕零信任架构理念落地难、产品各异以及人工智能等新技术如何融入体系架构等问题,共同探讨解决方案和标准化需求。

葛岱斌演讲中表示,SASE可以融合多种安全能力在一个平台,解决目前网络安全碎片化的问题,助力构建下一代办公安全体系,成为零信任落地的一项最佳实践。

以下为演讲实录整理稿,约2700字(全文读完约6分钟)

大家上午好!非常容幸能够作为一家创业公司代表参加本次会议。简单介绍一下亿格云,我们是一家成立不到两年的创业公司,我是公司的创始人和CEO葛岱斌。

我们在过去这两年里面快速发展,专注于通过SASE的架构来落地零信任安全。在过去一年多的时间,我们的团队发展到100多人,分布在杭州、北京、上海、深圳等地。我们在全球也已经拥有30多个(网络)节点,搭建全球的SASE网络,服务全球客户。到现在为止,亿格云累计了服务120多家客户。

今天想跟大家分享一下我们为什么来选择SASE架构落地和零信任安全?

更重要的是我们是怎么搭建SASE架构以及技术细节等内容,在这里跟所有甲方跟乙方的朋友们作一个分享,希望借此可以有机会和业内伙伴有更多讨论。

传统办公安全体系面临挑战

数字化企业业务互联网化、基础设施云化、办公移动化引发了三大安全挑战,数字化转型给企业带来最大的变化一个是主要的驱动力是业务互联网化,所有企业在做数字驱动化转型,整个基础设施的变化是让所有企业都上云,上云有可能是公有云,混合云,也可能是私有云。

在数字化转型过程中,发现驱动整个企业组织往上述三个方向发展。这时我们怎么做安全?基于网络边界的办公安全体系是否能够真正解决?如何应对数字化转型过程中的安全挑战?

大家都知道零信任的核心是什么,刚才很多领导和专家都做了分析。为什么我们今天需要零信任?

因为零信任最关键点是企业边界的消亡,企业边界消亡的过程中,内网和外网边界变得模糊,因为原来整个企业安全都是围绕着企业网络边界来搭建的,但今天这个边界基础消亡了。

怎么样真正落地安全,帮助企业做数字化转型?我们也知道整个安全行业今天最大的痛点是什么?

碎片化!碎片化一句话总结就是网络不是一个安全的网络,安全是一个碎片化的安全。刚才提到,当企业边界在被打破的过程中,其实会让安全碎片化的问题变得更加严峻,会面对更多挑战,怎样真正解决?去落地零信任安全去针对企业边界被打破的现状,而关键点就是在于怎么样来落地(零信任安全)?

零信任安全成为必要的一个需求点是因为企业边界的消亡,而SASE架构的出现就是来解决企业边界被打破的现状,来重新搭建全新的安全架构,这个安全架构最核心的点是网络跟安全融合!

每个人对这句话的理解是不一致的,最关键在于要达到的效果是:网络所到之处,安全无处不在!用SASE架构落地零信任安全核心要解决的几个问题!

第一,用户体验,用户效率。怎么帮助用户更好执行业务、更好的数字化转型。

第二,帮助行业去解决人才短缺问题。人才短缺问题由于安全碎片化变得更加严峻。所以需要一个一体化的安全平台,去真正帮助企业减低安全运维工作量,十多年前提出的零信任安全一直没有得到规模性落地,而海外通过SASE真正规模性的落地零信任是在2019、2020年。这也是我们为什么选择通过SASE架构落地零信任安全。

SASE零信任网络架构及关键技术

零信任SASE网络架构及关键技术从整个架构大层面来说,首先:是一个端,融合所有终端安全能力的一个端。就像刚才讲到,我们在全球拥有30多个(网络)节点来搭建全球网络,还有集中管控安全云,当然安全云并非一定要部署公有云上,很多客户把管控云放私有云上,或者放在混合云上。

接下来分享一下怎么样实现从终端到网络传输,再到安全网端到应用。

为什么讲端到端的架构。因为在过去这三四年,大家会发现零信任落地是非常困难的,因为建设周期非常长,它作为一个全新安全概念要求企业改变整个安全架构,零信任不是一个单点技术或产品,也需要协同多个技术域去搭建多个平台。

在今天,我们要真正落地零信任安全必须从架构层面是“端到端”一体化的形式,才能够真正落地零信任安全。

像很多企业在落地零信任安全的时候,很多只是在其中一个点做建设,譬如刚才专家领导提到落地身份验证加强,或者混合云,或者安全网关,而要跟现有安全架构做融合,是非常困难的。所以在此和大家一起讨论我们怎么样从端到端,分六步实现落地。

跟大家分享一个我们的技术系统:

一:客户端

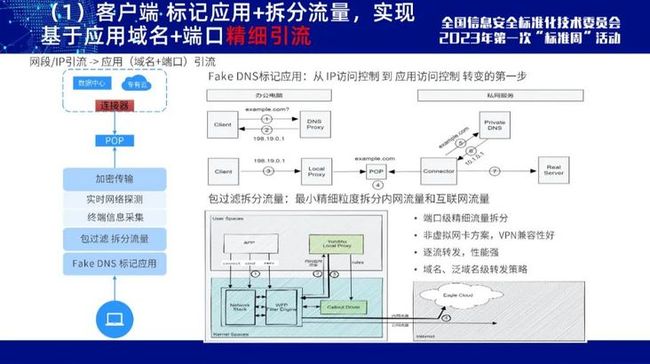

在终端方面,做了精细拆流和引流的,第一步从一个网络IP的网络访问控制,转变为应用访问控制,最重要的是做访问拆流,每一个访问都是单独的路由和安全策略,做端口级的流量拆分,并进行引流,后续就可以做到细粒度的可管可控。

二:传输协议

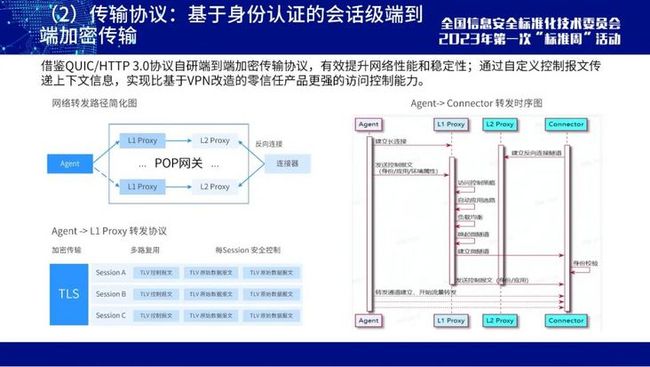

传输协议这层自研了端到端的加密协议,为什么要去做一个自研协议?是为了网络性能和网络稳定性,从客户端到网络端,端到端的加密,PoP为什么要做一个自有协议?

三:安全网关透明化

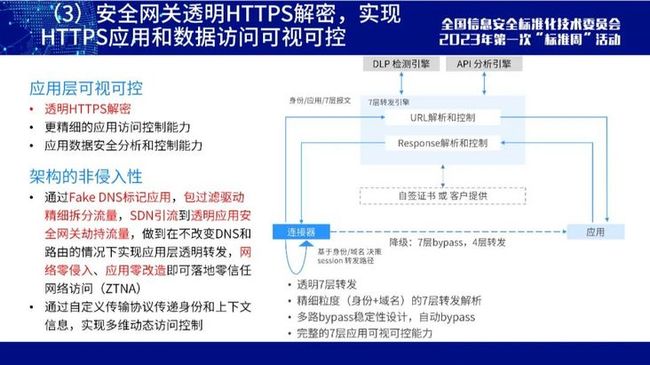

大家非常清楚,绝大部分的应用流量都变成加密流量,一定程度上是为了保护我们应用更安全,但这为安全增加了更大的工作量。怎么安全网关透明化,不仅通过终端上的精细化拆流引流,还在透明网关把所有访问流量透明化,从而可以真正做到的应用层、数据层更详细的解析。

四:怎样搭建决策引擎?

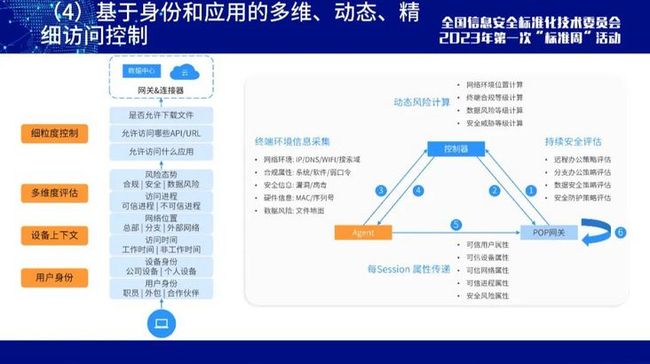

不仅包含了用户身份,还有终端设备上下游等多个维度,这些维度包括设备信息、网络信息和网络数据,更重要的是我们可以细粒度至进程数据,到底是哪一步进程搭建起访问,这种精细化访问是在端上进行了非常精细化的判断。

五:通过全球的30多个PoP网络节点,搭建全球加速网络。

基于云SD-WAN跟端到端的加密保证数据安全的前提下,保障用户办公访问的体验,帮助实现越来越多的中国企业出海,保证所有企业员工,无论是境内,还是海外,都能就近的接入和保护。

六:应用侧做了什么?

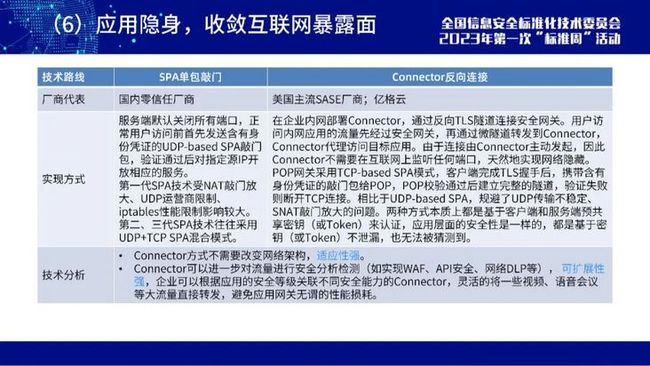

和国内的绝大多数零信任厂商选择的技术路线稍微有些不一样的地方,我们没有选择SPA的单包敲门,我们用云原生代理的反向连接,不需要企业改造现有的网络架构,这就是为什么我们的客户在10到15分钟内就可以完成部署。除了网络的便捷性,最大的优势是安全可扩展性。刚才有专家提到SASE架构可以融合很多安全能力到一个平台,怎么做的?要能够做到这一点,不是把原有的安全产品一个一个串联或者叠加进来,而是通过云原生代理模式,经过我们实践可以真正做到安全能力的可拓展性,不仅仅是可以包括网络安全,还有API安全,数据安全,都可以做到便捷接入。

更关键的是做安全服务最基础的是要保证安全服务的稳定性,今天给所有客户承诺四个9的SLA。

为何有这样的底气去做承诺?主要是整体容灾机制的架构,不管终端侧还是应用侧,我们的容灾设计可以承受4个9的SLA。

我们可以看到海外跟国内SASE架构从架构能力上有很多相似的地方,但在安全能力跟安全场景,以及具体落地实践上还是有非常大的差异,我们也发现通过现有客户的反馈,以及和业内同行的讨论,企业落地实践时会更加关注零信任跟数据安全结合,以及零信任跟内网安全的结合,所以我们主要侧重在这两个场景。

综上所有的讨论,我们也希望不管是甲方还是乙方,有更多伙伴一起共建国内零信任安全的产品技术研发以及市场培育。

这就是我今天的分享,谢谢大家!