(一)ProxmoxVE 初识

前不久,因项目需要接触了ProxmoxVE虚拟化技术,在此针对重点以及技术选型进行一个简单的理论层面总结:

ProxmoxVE基本特点:

1、ProxmoxVE虚拟机是使用kvm,容器使用LXC;

2、支持的CPU数量核数最多支持768核,官网对物理服务器的限制是每个集群设定不超过32台物理主机。

如果是超过200个虚拟机的应用场景,建议通过建立多个集群解决,如果非要统一集中在一个集群管理,只能选择OpenStack。

3、ProxmoxVE使用的是kvm,和OpenStack体系的虚拟化同理。

4、ProxmoxVE支持现在市面上所有主流存储协议,包括LVM,LVM-thin,iSCSI /内核,iSCSI / libiscsi,Ceph / RBD,CephFS,Sheepdog,ZFS over iSCSI,ZFS(本地),目录,NFS,CIFS,GlusterFS 。特别指出的是,最佳实践是使用Ceph分布式存储,但本人采用的是NFS共享存储。

5、多主集群架构:从任何一个节点都可以管理整个集群,集群的物理节点都是平等的。

6、建议为避免虚拟机ID冲突,PVE规定新节点加入集群前不能配置有任何虚拟机。

7、关于虚拟机HA的使用及方便性相同:

ProxmoxVE与VMware均可在使用共享存储或者分布式存储ceph的情况下使用虚拟机HA功能。

8、迁移方式:

1)支持手动迁移(未配置HA情况下):

# 如果其磁盘镜像保存在共享存储上:可以通过改变该虚拟机从属节点来实现

# 即通过将虚拟机配置文件将ID为100的虚拟机从故障节点node-1迁移到正常节点node-2

# 使用以上方法迁移虚拟机之前,必须确保故障节点已经确实关机或者被隔离

mv /etc/pve/nodes/node-1/qemu-server/100.conf /etc/pve/nodes/node-2/

2)支持自动迁移:本人通过配置HA实现自动迁移,解决单点故障。

注意:通过模板创建虚机-指定节点时要过滤掉失效PVE节点。

9、防火墙基本介绍:

1)集群级别-防火墙配置 /etc/pve/firewall/cluster.fw

启用防火墙后,默认所有主机的通信都将被阻断。唯一例外是集群网络内的WebGUI(端口8006)和ssh(端口22)访问可以继续使用;为简化配置,可创建一个名为“管理地址”的IPSet,并把所有的远程管理终端IP地址添加进去。这样就可以创建策略允许所有的远程地址访问 WebGUI。

2)主机级别-防火墙配置 /etc/pve/nodes//host.fw

该文件中的配置可以覆盖cluster.fw中的配置

3)虚拟机及容器级别-防火墙配置 /etc/pve/firewall/.fw

每个虚拟网卡设备都有一个防火墙启用标识用来控制每个网卡的防火墙启用状态。

设置启用虚拟机防火墙后,必须设置网卡上的防火墙启用标识才能真正启用防火墙。

防火墙需要网络设备标识配置的配合,启用网卡防火墙标识后必须重启虚拟机或容器。

4)安全组是一个防火墙策略的集合,属于集群级别的防火墙,可用于所有虚拟机防火墙策略。

10、API接口文档:

https://ip:8006/pve-docs/api-viewer/index.html

https://ip:port/api2/json/

与VMware的个人使用体验比较:

1、ProxmoxVE的安装及使用体验比VMware还好,VMware有很多的安装包、激活及License

2、VMware安装完ESXI后只能使用最基本的功能,如果要使用高级功能,必须安装Vcenter(如:虚拟机模板);

而PVE只要安装一个ISO镜像即可使用。

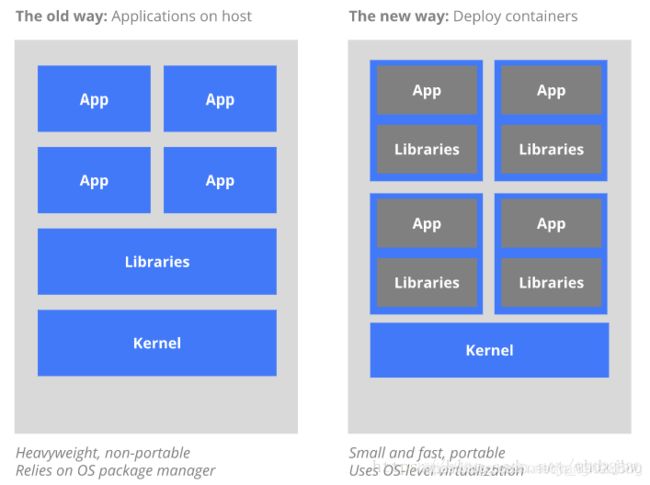

与Docker的基本区别:

Docker专注于在容器内运行单一应用。可用 Docker Desktop工具在主机上管理 Docker 实例。但不推荐直接在Proxmox VE主机上运行Docker。

1)从虚拟化角度:

2)从部署角度: