shiro

shiro官网:http://shiro.apache.org

第一章

1, 什么是shiro

Apache Shiro 是Java 的一个安全框架。Shiro 可以非常容易的开发出足够好的应用,其不仅可以用在JavaSE 环境,也可以用在JavaEE 环境。Shiro 可以帮助我们完成:认证、授权、加密、会话管理、与Web 集成、缓存等。

2,为什么要学shiro

1,既然shiro将安全认证相关的功能抽取出来组成一个框架,使用shiro就可以非常快速的完成认证、授权等功能的开发,降低系统成本。

2,shiro使用广泛,shiro可以运行在web应用,非web应用,集群分布式应用中越来越多的用户开始使用shiro。

java领域中spring security(原名Acegi)也是一个开源的权限管理框架,但是spring security依赖spring运行,而shiro就相对独立,最主要是因为shiro使用简单、灵活,所以现在越来越多的用户选择shiro。

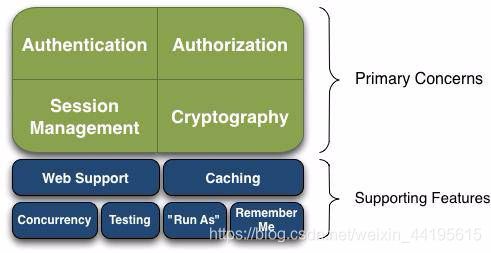

3,基本功能

1,Authentication

身份认证/登录,验证用户是不是拥有相应的身份;

2, Authorization

授权,即权限验证,验证某个已认证的用户是否拥有某个权限;即判断用

户是否能做事情,常见的如:验证某个用户是否拥有某个角色。或者细粒度的验证某个用

户对某个资源是否具有某个权限;

3, Session Manager

会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有信

息都在会话中;会话可以是普通JavaSE环境的,也可以是如Web环境的;

4,Cryptography

加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储;

5,Web Support

Web 支持,可以非常容易的集成到Web 环境;

6,Caching

缓存,比如用户登录后,其用户信息、拥有的角色/权限不必每次去查,这样可以提高效率;

7,Concurrency

shiro 支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能 把权限自动传播过去;

8,Testing

提供测试支持;

9,Run As

允许一个用户假装为另一个用户(如果他们允许)的身份进行访问;

10,Remember Me

记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录

了。

注意:Shiro 不会去维护用户、维护权限;这些需要我们自己去设计/提供;然后通过

相应的接口注入给Shiro即可。关于设计,后面的ssm集成shiro里面去说哦

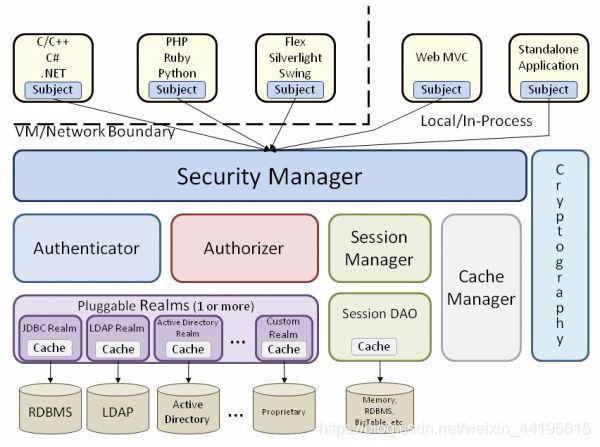

4,架构说明

1,Subject

Subject即主体,外部应用与subject进行交互,subject记录了当前操作用户,将用户的概念理解为当前操作的主体,可能是一个通过浏览器请求的用户,也可能是一个运行的程序。 Subject在shiro中是一个接口,接口中定义了很多认证授相关的方法,外部程序通过subject进行认证授,而subject是通过SecurityManager安全管理器进行认证授权

2,SecurityManager【/s?'kj??r?t?/】

SecurityManager即安全管理器,对全部的subject进行安全管理,它是shiro的核心,负责对所有的subject进行安全管理。通过SecurityManager可以完成subject的认证、授权等,实质上SecurityManager是通过Authenticator进行认证,通过Authorizer进行授权,通过SessionManager进行会话管理等。

SecurityManager是一个接口,继承了Authenticator, Authorizer, SessionManager这三个接口。

3,Authenticator【/?'θ?nt?,ket?/】

Authenticator即认证器,对用户身份进行认证,Authenticator是一个接口,shiro提供ModularRealmAuthenticator实现类,通过ModularRealmAuthenticator基本上可以满足大多数需求,也可以自定义认证器。

4,Authorizer

Authorizer即授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。

5,realm

Realm即领域,相当于datasource数据源,securityManager进行安全认证需要通过Realm获取用户权限数据,比如:如果用户身份数据在数据库那么realm就需要从数据库获取用户身份信息。

注意:不要把realm理解成只是从数据源取数据,在realm中还有认证授权校验的相关的代码。

6,sessionManager

sessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

7,SessionDAO

SessionDAO即会话dao,是对session会话操作的一套接口,比如要将session存储到数据库,可以通过jdbc将会话存储到数据库。

8,CacheManager

CacheManager即缓存管理,将用户权限数据存储在缓存,这样可以提高性能。

9,Cryptography

Cryptography即密码管理,shiro提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。

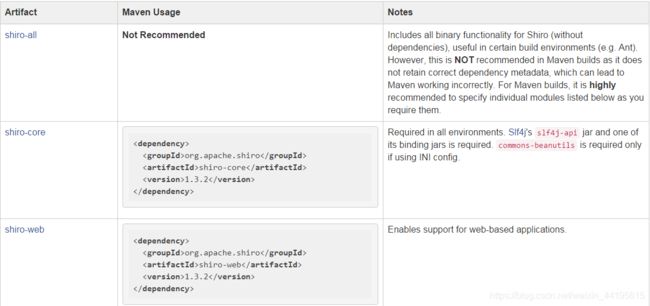

5,下载Shiro和maven的依赖

http://shiro.apache.org/download.html

shiro-all 是shiro的所有功能jar包

shiro-core 是shiro的基本功能包

shiro-web 和web集成的包

shiro-spring shrio和spring集成的包

第二章

1,Shiro.ini文件的说明

-

ini (InitializationFile) 初始文件.Window系统文件扩展名.

-

Shiro 使用时可以连接数据库,也可以不连接数据库.

2.1 如果不连接数据库,可以在shiro.ini中配置静态数据

2,Shrio.ini文件的组成部分

1,[main] :定义全局变量

1 内置securityManager对象.

2 操作内置对象时,在[main]里面写东西\

[main]

securityManager.属性=值

myobj=com.bjsxt.lei

securityManager.对象属性=$myobj

2,[users] :定义用户名和密码

[users]

# 定义用户名为zhangsan 密码为zs

zhangsan=zs

# 定义用户名lisi密码为lisi同时具有role1和role2两个角色

lisi=lisi,role1,role2

3,[roles]: 定义角色

[roles]

role1=权限名1,权限名2

role2=权限3,权限4

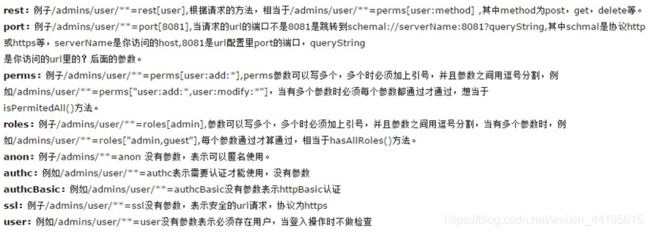

4,[urls] : 定义哪些内置urls生效.在web应用时使用.

[urls]

#url地址=内置filter或自定义filter

# 访问时出现/login的url必须去认证.支持authc对应的Filter

/login=authc

# 任意的url都不需要进行认证等功能.

/** = anon

# 所有的内容都必须保证用户已经登录.

/**=user

# url abc 访问时必须保证用户具有role1和role2角色.

/abc=roles[“role1,role2”]

第三章 shiro实现认证

1,基本概念

1,身份验证

即在应用中谁能证明他就是他本人。一般提供如他们的身份ID 一些标识信息来表明他就是他本人,如提供身份证,用户名/密码来证明。

在 shiro 中,用户需要提供principals (身份)和credentials(证明)给shiro,从而应用能

验证用户身份:

2,principals

身份,即主体的标识属性,可以是任何东西,如用户名、邮箱等,唯一即可。

一个主体可以有多个principals,但只有一个Primary principals,一般是用户名/密码/手机号。

3,credentials

证明/凭证,即只有主体知道的安全值,如密码/数字证书等。

最常见的principals和credentials组合就是用户名/密码了。接下来先进行一个基本的身份认证。

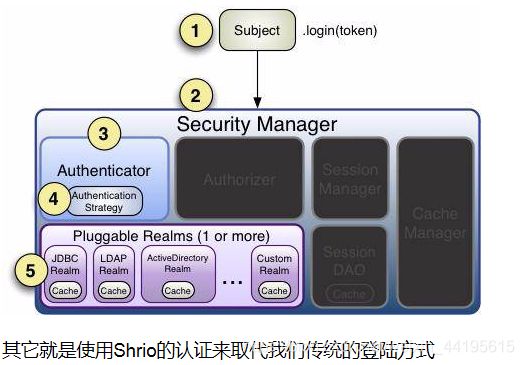

2,认证流程

3,入门程序实现认证

1,创建项目shiro_login的maven项目

"http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

4.0.0

com.pbm.shiro

ShiroDemo

1.0

org.apache.shiro

shiro-core

1.4.1

org.slf4j

slf4j-simple

1.7.21

test

org.slf4j

jcl-over-slf4j

1.7.21

test

commons-logging

commons-logging

1.2

(2)log4j.properties日志配置文件

# Global logging configuration

log4j.rootLogger=DEBUG, stdout

# MyBatis logging configuration...

log4j.logger.org.mybatis.example.BlogMapper=TRACE

# Console output...

log4j.appender.stdout=org.apache.log4j.ConsoleAppender

log4j.appender.stdout.layout=org.apache.log4j.PatternLayout

log4j.appender.stdout.layout.ConversionPattern=%5p [%t] - %m%n

(4),在src /java/resources下新建shiro.ini文件

#配置用户

[users]

zhangsan=123456

lisi=123456

(5)编写代码,实现认证

package com.pbm.shiro;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.subject.Subject;

import org.apache.shiro.util.Factory;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

public class TestAuthenticationApp {

private static final transient Logger log = LoggerFactory.getLogger(TestAuthenticationApp.class);

@SuppressWarnings("deprecation")

public static void main(String[] args) {

String username = "zhangsan";

String password = "123456";

log.info("My First Apache Shiro Application");

// 1,创建安全管理器的工厂对象 org.apache.shiro.mgt.SecurityManager; 不能使用java.lang.SecurityManager

Factory factory = new IniSecurityManagerFactory("classpath:shiro.ini");

// 2,使用工厂创建安全管理器

org.apache.shiro.mgt.SecurityManager securityManager = factory.getInstance();

// 3,把当前的安全管理器绑定当到线的线程

SecurityUtils.setSecurityManager(securityManager);

// 4,使用SecurityUtils.getSubject得到主体对象

Subject subject = SecurityUtils.getSubject();

// 5,封装用户名和密码

AuthenticationToken token = new UsernamePasswordToken(username, password);

// 6,得到认证

try {

subject.login(token);

System.out.println("认证通过");

} catch (AuthenticationException e) {

System.out.println("用户名或密码不正确");

}

/*} catch (IncorrectCredentialsException e) {

System.out.println("密码不正确");

} catch (UnknownAccountException e) {

System.out.println("用户名不存在");

}*/

Subject subject2 = SecurityUtils.getSubject();

System.out.println(subject);

System.out.println(subject2);

aaaa();

}

public static void aaaa() {

Subject subject2 = SecurityUtils.getSubject();

System.out.println(subject2);

}

}

第四章 shiro.ini实现授权

1,授权概述

授权,也叫访问控制,即在应用中控制谁能访问哪些资源(如访问页面/编辑数据/页面操作

等)。在授权中需了解的几个关键对象:主体(Subject)、资源(Resource)、权限(Permission)、

角色(Role)。

2,关键对象介绍

1,主体

主体,即访问应用的用户,在Shiro中使用Subject代表该用户。用户只有授权后才允许访

问相应的资源。

2,资源

在应用中用户可以访问的任何东西,比如访问JSP 页面、查看/编辑某些数据、访问某个业

务方法、打印文本等等都是资源。用户只要授权后才能访问。

3,权限

安全策略中的原子授权单位,通过权限我们可以表示在应用中用户有没有操作某个资源的

权力。即权限表示在应用中用户能不能访问某个资源,如:访问用户列表页面查看/新增/修改/删除用户数据(即很多时候都是CRUD(增查改删)式权限控制)打印文档等等。。。

4,角色

角色代表了操作集合,可以理解为权限的集合,一般情况下我们会赋予用户角色而不是权限,即这样用户可以拥有一组权限,赋予权限时比较方便。典型的如:项目经理、技术总监、CTO、开发工程师等都是角色,不同的角色拥有一组不同的权限。

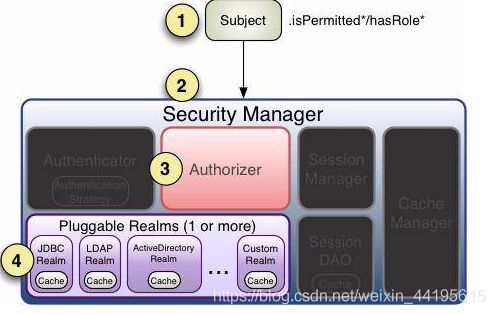

3,授权流程

4,相关方法说明

1 subject.hasRole(“”); 判断是否有角色

2 subject.hashRoles(List);分别判断用户是否具有List中每个内容

3 subject.hasAllRoles(Collection);返回boolean,要求参数中所有角色用户都需要具有.

4 subject.isPermitted(“”);判断是否具有权限.

5,配置shiro.ini

#配置用户

[users]

zhangsan=123456,role1

lisi=123456,role2

wangwu=123456,role3

zhaoliu=123456,role2,role3

#声明角色

[roles]

role1=user:query,user:add,user:update,user:delete,user:export

role2=user:query,user:add

role3=user:query,user:export