遭遇疑似网络攻击时服务器异常情况排查方法

一、适用场景

该方法主要用于发生网信安全异常情况时的异常设备信息提取和登机排查指导,主要包括主机类设备,linux和windows操作系统为主。

二、处理原则

网络安全应急工作坚持统一指挥、分工负责、及时预警、分级响应、密切协同、快速处置、确保恢复、预防为主、闭环管理的原则。

三、处理方法及流程

在发生网络安全事件,涉及业务系统主机类设备排查时,负责人应按照如下流程开展,反馈排查报告。

(一)linux主机设备排查流程

apache,webloigc等应用安装目录下的应用日志以及易被感染的文件,重点关注往本地写入数据的记录

/tmp/

/var/www/

/var/

/root/

/root/.ssh/authorized_keys

1、查看密码校验失败

message日志是否存在大量尝试登录及密码校验失败日志。如有,则需要考虑强密码策略、强ACL策略(注重:网络层+主机层+应用层等三重ACL加强)。

2、检查服务器性能异常

2、检查服务器性能异常

使用atop命令查看分析服务器内存、cpu占用情况,检查消耗性能较高的进程是否是异常进程。

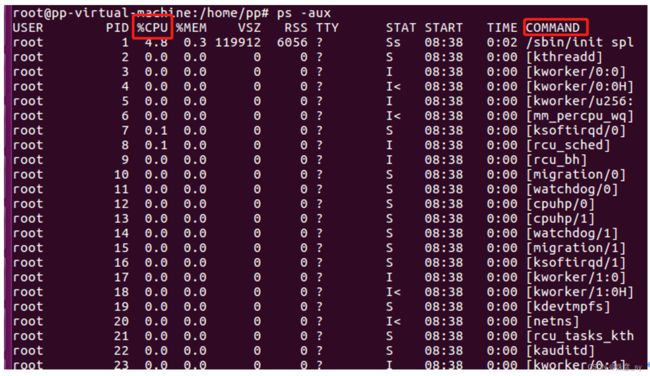

3、查看可疑进程

ps -aux:查看是否有进程占用内存、CPU过大

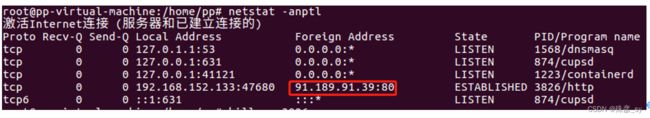

4、查看对外可疑链接

netstat -antpl:查看是否有对外部可疑连接,重点是本地的22,23,3306,6379等敏感服务的端口

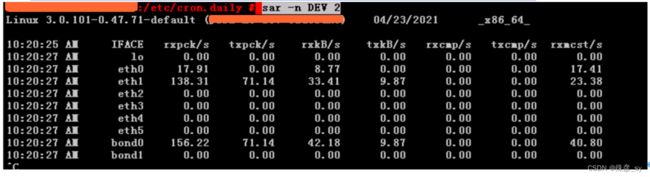

5、检查服务器流量

使用sar -n DEV 2命令查看是否存在网卡出入流存在暴增减等情况。

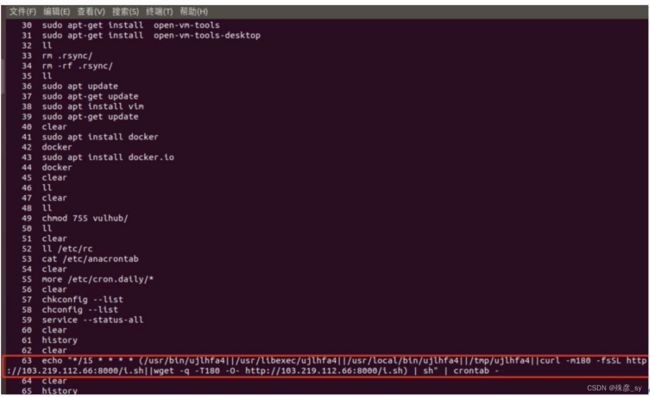

6、查看历史命令

6、查看历史命令

History:查看是否有包含echo,eval,ssh等关键字或者经过编码后的长字符串

7、查看异常用户

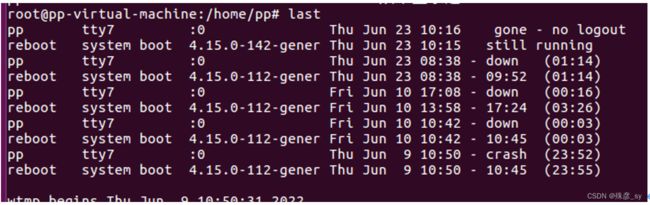

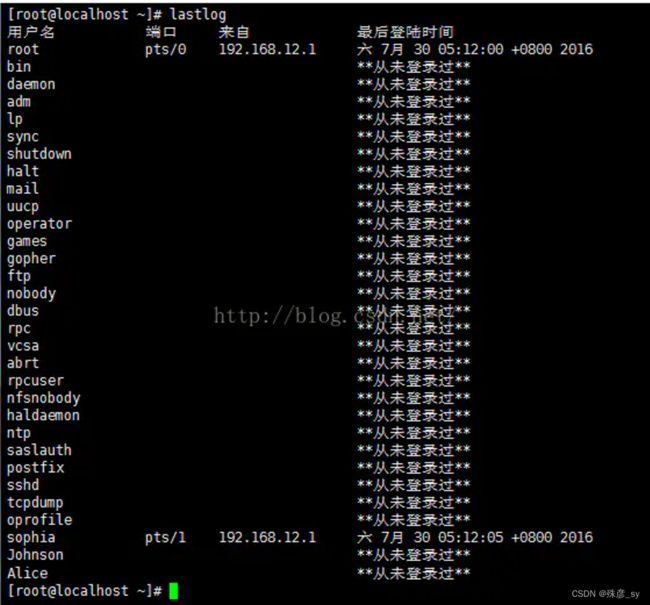

Last

Lastlog

查看用户最后登录时间

查看是否有可使用bash交互的其他用户:cat /etc/passwd|grep bin/bash

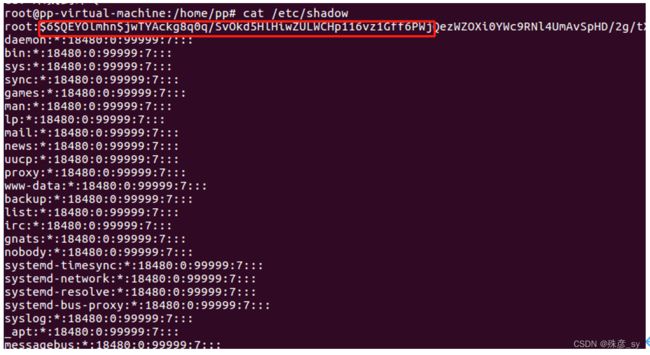

查看是否有其他用户可用账户密码登录此主机 :cat /etc/shadow

8、查看计划任务

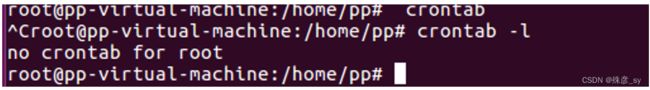

crontab:查看是否有可疑(非运维自定义的)计划任务

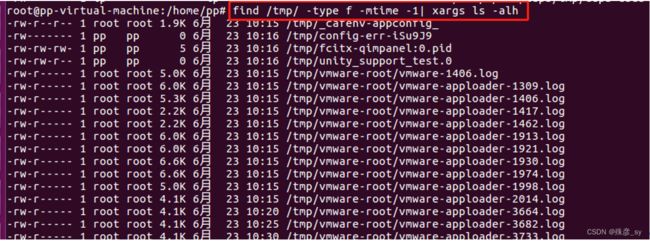

9、查找一天内修改过的文件

find /var -type f -mtime -1| xargs ls -alh

10、查看可以文件中的webshell

10、查看可以文件中的webshell

find /var/www -name "*.php" |xargs egrep

'assert|phpspy|c99sh|milw0rm|eval|\(gunerpress|\(base64_decoolcode|spider_bc|shell_exec|passthru|\(\$\_\POST\[|eval\(str_rot13|\.chr\(|\$\{\"\_P|eval\(\$\_R|file_put_contents\(\.\*\$\_|base64_decode'

11、查看可以文件中的残留后门

cat /root/.bashrc:查看如下快捷指令是否被篡改或者添加ssh,nc发起向外连接等敏感操作

(二)windows主机设备排查流程

是否安装 Everything、向日葵、Phpstudy有历史漏洞的软件。

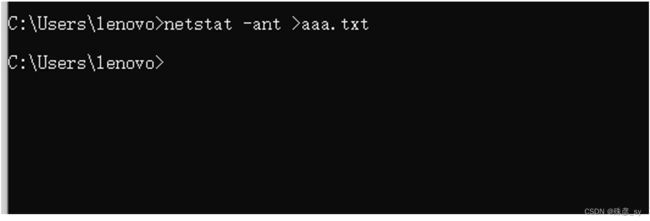

1、分析可疑链接

netstat -ano > aaa.txt

cat aaa.txt| awk ‘{print $3}’

获取到第三列的IP,可到微步查询是否为恶意IP

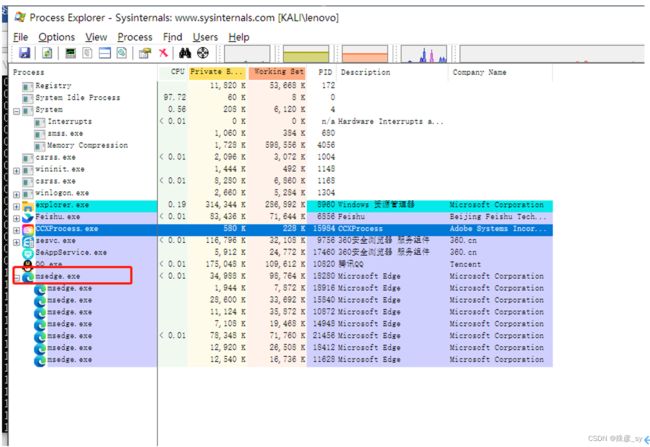

2、安装微软官方进程查看器

Process Explorer - Sysinternals | Microsoft LearnFind out what files, registry keys and other objects processes have open, which DLLs they have loaded, and more.![]() https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

左侧检查是否有不认识的应用程序启动,是否有软件含有可疑紫色进程

浅蓝色:和processexp属于同一个用户的进

粉红色:服务进程

黄色:.NET进程

深灰色:挂起的进程

紫色:包含压缩或加密的可执行代码进程

红色:刚刚退出的讲程

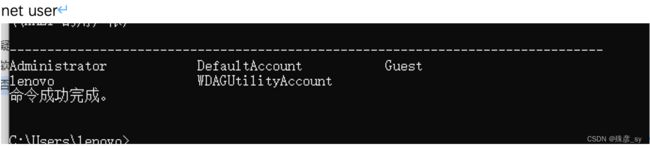

3、查看是否有新增用户

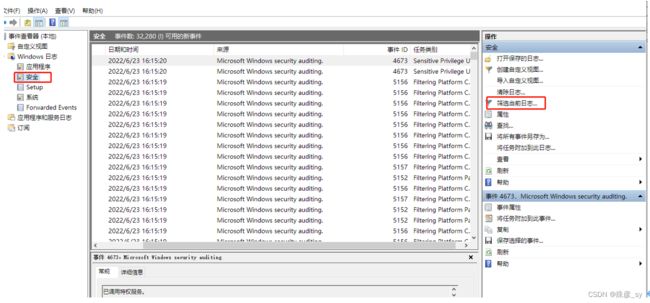

4、查看是否有异常登录日志

Win+R 输入eventvwr.msc

筛选ID为4624-4625、1149的日志

查看是否有异常登录事件;在安全⽇志⾥⾯筛选事件ID5156⽇志,可以看到本机在什么时候访问了其他服务器的3389端⼝

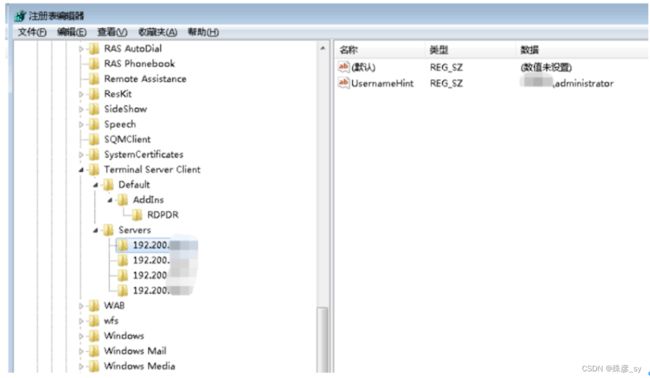

5、检查注册表

Win+r

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers

查看哪些主机登陆过服务器