IEEE802.11协议

基于以太网端口认证的802.1x协议有如下特点:IEEE802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;1. IEEE802.11基础知识概述与物理层知识

IEEE802.11定义了无线局域网的两种工作模式:基础设施网络(Infrastructure Networking)

和自主网络(AdHoc Networking)。

基础设施网络是预先建立起来的,具有一系列能覆盖一定地理范围的固定基站。构建自主网络时,网络组建不需要使用固定的基础设施,仅靠自身就可以临时

构建网络。

自主网络就是一种不需要有线网络和接入点支持的点对点网络。

(1)服务集

802.11规定无线局域网最小构件是基本服务集(Basic Service Set,BSS),一个基本服务集覆盖的区域为基本服务区(Basic Service Area,BSA)。一个接入AP可以成为基本服务集中的基站

(BaseStation)。一个服务集通过接入AP连接到分配系统(Distribution System,DS),然后再连

接一个基本服务集,这样就构成了扩展服务集(ExtendedServiceSet,ESS)。安装AP需要给AP

分配一个不超过32字节的服务集标识符(ServiceSetIdentifier,SSID)和一个信道。

(2)ISM

工业、科学和医疗频段(Industrial Scientific Medical BandISMBand)是国际通信联盟无线电通信局的无线电通信部门(TURadio communication SectorITUR)定义的。此频段主要是开放给工业、科学和医学三个主要机构使用,属于Free License,无需授权许可,只需要遵守一定的发射功率(一般低于1W),只要不对其他频段造成干扰即可。其中,重要的2.4GHz频段为各国共同的ISM频段,因此无线局域网、蓝牙、ZigBee等无线网络均可以工作在2.4GHz频段上。

(3)802.11物理层

802.11物理层比较复杂,最初使用了三种物理层技术。

1)跳频(Frequency-HoppingSpread Spectrum,FHSS)。

扩频技术的基本特征是使用比发送的信息数据速率高很多倍的伪随机码将载有信息数据的基带信号的频谱进行扩展,形成宽带的低功率频谱密度的信号来发射。简而言之,就是用伪随机序列对代表数据的模拟信号进行调制。它的特点是对无线噪声不敏感、产生的干扰小、安全性较高,但是占用带宽较高。增加带宽可以在低信噪比、等速率的情况下,提高数据传输的可靠性。而扩频技术属于跳频技术的一种。

FHSS系统的基本运作过程:

发送端首先把信息数据调制成基带信号,然后进入载波频率调制阶段。此时载波频率受伪随机码发生器控制,在给定的某带宽远大于基带信号的频带内随机跳变,使基带信号带宽扩展到发射信号使用的带宽,然后跳频信号便由天线发送出去。接收端接收到跳频信号后,首先从中提取出同步信息,使本机伪随机序列控制的频率跳变与接收到的频率跳变同步,这样才能得到数据载波,将载波解调(即扩频解调)后得到发射机发出的信息。传统无线通信为了节约宝贵频率资源,在保证通信质量前提下采用最窄带宽;FHSS 则相反,因此安全性较高、带宽消耗较大,占用了比传输信息带宽高许多倍的频率带宽。伪随机序列好比音乐家的指挥棒,而各种频率好比各种乐器,只有在指挥棒指挥各种乐器前提下才能演奏和谐的交响曲。只不过FHSS接收方和发送方的指挥棒一定是相同的。

2)红外技术(IR,InfraRed)

红外线是波长在750nm至1mm之间的电磁波,它的频率高于微波而低于可见光,是一种人的眼睛看不到的光线。由于红外线的波长较短,对障碍物的衍射能力差,所以更适合应用在需要短距离无线通讯的场合,进行点对点的直线数据传输。红外数据协会将红外数据通讯所采用的光波波长的范围限定在850nm至900nm之内。

3)直接序列扩频(Direct Sequence Spread Spectrum,DSSS)

DSSS的扩频方式是:首先用高速率的伪噪声(PN)码序列与信息码序列作模二加(波形相乘)运算,得到一个复合码序列;然后用这个复合码序列去控制载波的相位,从而获得DSSS信号。

DSSS又称为噪声调制扩展,利用了通信中的“废物”噪声,窄带信号通过噪声扩展到相当宽的频道上,数据流比特和噪声比特结合成了更宽的信号,接收双方只有知道承载的噪声特性才能分析出有效信号。

1999年,人们又引入了OFDM和HR-DSSS两种新的扩频技术

1)正交频分复用技术(Orthogonal Frequency Division Multiplexing,OFDM)

OFDM 是一种无线环境下的高速传输技术。OFDM 技术的主要思想就是在频域内将给定信道分成许多正交子信道,在每个子信道上使用一个子载波进行调制,且各子载波并行传输。通俗地讲就是OFDM使用了多个频率,在52个频率中,48 个用于数据,4个用于同步。由于在OFDM 的传输过程中可能会同时使用多个不同的频率,这类工作特性说明OFDM也是一种扩频技术。

2)高速直接序列扩频(High Rate Direct Sequence Spread Spectrum,HR-DSSS)

高速直接序列扩频是另一种扩频技术,使得在2.4GHz频段内达到了11Mb/s的速率。HR-DSSS

采用了补码键控(CCK)等调制技术。

2.IEEE802.11系列标准

IEEE802.11由IEEE 802.11工作组制定,该工作组成立于1990年,是一个专门研究无线LAN技术、开发无线局域网物理层协议和MAC层协议的组织。IEEE在1997年推出了802.11无线局域网(WirelessLAN)标准,经过多年的补充和完善形成了一个系列(即802.11系列)标准。目前,该系列标准已经成为无线局域网的主流标准。"

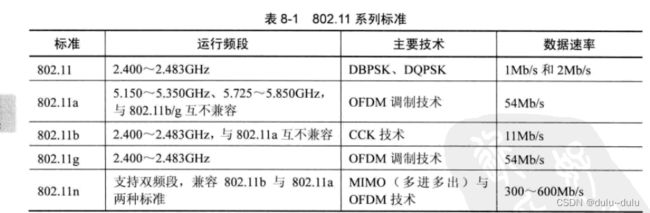

802.11系列标准主要有4个子标准,具体如表8-1所示。

多进多出(Multiple Input MultipleOutput,MIMO)技术

发射端和接收端都采用多个天线(或阵列天线)和多个通道。只要其发射端和接收端都采用了多个天线(或天线阵列)就构成了一个无线MIMO系统。MIMO无线通信技术采用空时处理技术进行信号处理,在多路径环境下,无线MIMO系统可以极大地提高频谱利用率,增加系统的数据传输速率。MIMO技术非常适用于室内环境下的无线局域网系统使用。采用MIMO技术的无线局域网系统在室内环境下的频谱效率可以达到20~40b/s/Hz,而使用传统无线通信技术在移动蜂窝中的频谱效率仅为1~5b/s/Hz,在点到点的固定微波系统中也只有10~12b/s/Hz。

3.IEEE802.11MAC层协议

IEEE 802.11 采用了类似于802.3 CSMA/CD协议的载波侦听多路访问/冲突避免协议(Carrien

Sense Multiple Access/Collision AvoidanceCSMA/CA),之所以不采用CSMA/CD协议的原因有两

点:

①无线网络中,接收信号的强度往往远小于发送信号,因此要实现碰撞的花费过大;

②隐蔽站

(隐蔽终端问题),并非所有站都能听到对方,如图8-2(a)所示。而暴露站的问题是检测信道忙

碌但未必影响数据发送,如图8-2(b)所示。

因此,CSMA/CA就是减少碰撞,而不是检测碰撞。

CSMA/CA的MAC层分为DCF和PCF两层。

(1)分布协调功能(Distributed Coordination Function,DCE)。DCF没有中心控制,通过争用

信道获取信道信息发送权,用于支持突发式通信。

(2)点协调功能(Point Coordination Function,PCF)。

PCF选择接入AP集中控制BSS,支持多媒体应用。因此自组网络就没有 PCF 子层。PCE使用集中控制的接入算法,类似于探询的方法把发送数据权轮流交给各个站,从111J避免了碰撞的产生。对于时间敏感的业务,如分组话音,就应使用提供无争用服务的点协调功能 PCF.为了尽量避免碰撞,802.11 规定,所有的站在完成发送后,必须再等待一段很短的时间(继结监听)才能发送下一帧。这段时间通称为帧间间隔IFS CntCrFramc space)。帧间间隔的长短取决于该站要发送的帧的类型。高优先级帧需要等待的时间较短,因此可优先获得发送权。但低优先级帧就必须等待较长的时间。若低优先级帧还没来得及发送而其他站的高优先级帧已发送到媒体,则媒体变为忙态,那么低优先级帧就只能再推迟发送了,这样就减少了发生碰撞的机会。至于各种帧间间隔的具体长度,则取决干所使用的物理层特性。

为了避免碰撞802.11提出帧间隔(InterFrameSpaceIFS)。帧间隔的长短取决于发送帧的类型。优先级高的IFS时间短,反之则长。802.11规定了三种常用IFS,如表8-2所示。

CSMA/CA算法如下:

(1)若站点最初有数据需要发送,并且检测发现传输信道处于空闲状态,则等待时间DIFS后发送数据帧。

(2)否则,站点就执行CSMA/CA协议的退避算法。期间如果检测到信道忙,就暂停运行退避计时算法。只要信道空闲,退避计时器就继续运行退避计时算法。

(3)当退避计算机时间减少到零时,站点不管信号是否忙都送整个数据帧并等待确认。

(4)发送站收到确认就知道已发送的帧完成。这时如果要发送第二帧,就要从步骤2开始,执行CSMA/CA退避算法,随机选定一段退避时间。

若发送站在规定时间内没有收到确认帧ACK就必须重传,再次使用CSMA/CA协议争用接入信道,直到收到确认,或者经过若干次失败放弃传送。

注意:发送第一个数据帧时可以不使用退避算法,其余情况都需要使用退避算法。

对于wlan的安全采取的措施

1.SSID访问控制:

SSID是Service Set identifier的缩写,意思是:服务集标识。SSID技术可以将一个无线局域网分为几个需要不同身份验证的子网络,每一个子网络都需要独立的身份验证,只有通过身份验证的用户才可以进入相应的子网络,防止未被授权的用户进入本网络。

2.物理地址过滤

3.有线等效保密(WEP):使用RC4协议加密。

4.WPA:包括认证,加密和数据完整性校验3部分

WPA(WI-FI网络安全接入)

Wi-Fi联盟厂商以802.11i草案的子集为蓝图制定了称为WPA (Wi-Fi Protected Access)安全认证方案。在WPA的设计中包含了认证、加密和数据完整性校验三个组成 部分。

首先是WPA使用了 802.1x协议对用户的MAC地址进行认证;

其次是WEP增大了密钥和初始向量的长度,以128bit的密钥和48位的初始向量(IV)用于RC4加密。 WPA还采用了可以动态改变密钥的临时密钥完整性协议TKIP,以更频繁地变换密钥来减少安全风险。

最后,WPA强化了数据完整性保护,使用报文完整性编码来检测伪造的数据包,并且在报文认证码中包含有帧计数器,还可以防止重放攻击。

其主要的改进就是使用了“临时密钥完整性协议”,在数据保密方面定义了三种加密机制:

WPAI(无线局域网鉴别和保密基础结构)

(1)构成:WAI(用于用户身份鉴别)WPI(用于保护传输安全)

优势:双向三鉴别(服务器,AP,STA) 高强度鉴别加密算法

Wi-Fi 访问保护 II( WPA2 )

WPA 标准于2006年正式被 WPA2 取代。WPA 和 WPA2 之间最显着的变化之一是强制使用 AES 算法和引入 CCMP (计数器模式密码块链消息完整码协议)替代 TKIP 。

目前, WPA2 系统的主要安全漏洞很不起眼(漏洞利用者必须进行中间人模式攻击,从网络内部获得授权,然后延续攻击网络上的其它设备)。因此, WPA2 的已知漏洞几乎都限制在企业级网络。所以,讨论 WPA2 在家庭网络上是否安全没有实际意义。

不幸的是, WPA2 也有着 WPA 同样的致命弱点, Wi-Fi 保护设置( WPS )的攻击向量。尽管攻击WPA/WPA2保护的网络,需要使用现代计算机花费2至14小时持续攻击,但是我们必须关注这一安全问题,用户应当禁用 WPS (如果可能,应该更新固件,使设备不再支持 WPS ,由此完全消除攻击向量)。

WPA2加密方式是目前使用最广泛的无线加密方式。

WPA-PSK/WPA2-PSK

WPA和WPA2衍生出来的两种加密方式WPA-PSK和WPA2-PSK,他们之间的区别在于使用的加密算法。WPA-PSK和WPA2-PSK既可以使用TKIP加密算法也可以使用AES加密算法。

对于WEP,WPA,WPA2这篇总结可以仔细看看:

无线WIFI知识-常见加密方式:WEP、WPA和WPA2

补充:

802.1x:

802.1x协议是基于C/S(client/server)的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。在认证通过之前,802.1x只允许EAPOL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过802.1x协议端口。

802.1x的认证过程:(参考百度百科)

(1 当用户有上网需求时打开802.1X客户端程序,输入已经申请、登记过的用户名和口令,发起连接请求。此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

(2 交换机收到请求认证的数据帧后,将发出一个请求帧要求用户的客户端程序将输入的用户名送上来。

(3 客户端程序响应交换机发出的请求,将用户名信息通过数据帧送给交换机。交换机将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4 认证服务器收到交换机转发上来的用户名信息后,将该信息与数据库中的用户名表相比对,找到该用户名对应的口令信息,用随机生成的一个加密字对它进行加密处理,同时也将此加密字传送给交换机,由交换机传给客户端程序。

(5 客户端程序收到由交换机传来的加密字后,用该加密字对口令部分进行加密处理(此种加密算法通常是不可逆的),并通过交换机传给认证服务器。

(6 认证服务器将送上来的加密后的口令信息和其自己经过加密运算后的口令信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息,并向交换机发出打开端口的指令,允许用户的业务流通过端口访问网络。否则,反馈认证失败的消息,并保持交换机端口的关闭状态,只允许认证信息数据通过而不允许业务数据通过。

802.1x认证时采用的是radius协议:

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS(Net Access Server)服务器,任何运行RADIUS客户端软件的计算机都可以成为RADIUS的客户端。RADIUS协议认证机制灵活,可以采用PAP、CHAP或者Unix登录认证等多种方式。由于RADIUS协议简单明确,可扩充,因此得到了广泛应用,包括普通电话上网、ADSL上网、小区宽带上网、IP电话、VPDN(Virtual Private Dialup Networks,基于拨号用户的虚拟专用拨号网业务)、移动电话预付费等业务。

WLAN用户通过RADIUS服务器登录的过程

(1)由无线工作站上的认证客户端发出认证请求。

(2)AP上的认证系统接收之后交给RADIUS服务器进行认证。

(3)通过认证之后对该用户进行授权,并且返回认证成功信息给认证系统。

(4)认证系统打开该用户的数据通道并允许其进行数据传输。

例题:

无线局域网通常采用的加密方式是WPA2,其安全加密算法是(44)。

(44)A.AES和TKIP B.DES和TKIP C.AES和RSA D.DES和RSA

【答案】A

【解析】

WPA2需要采用高级加密标准 (AES) 的芯片组来支持,并且定义了一个具有更高安全性的加密标准CCMP。

可以看我的另一篇:http://t.csdn.cn/6KDQr

5.802.11i:无线安全标准,WPA是其子集。这种安全标准为增强WLAN的数据加密和认证性能,定义了RSN(Robust Security Network)的概念,并且针对WEP加密机制的各种缺陷做了多方面的改进。IEEE 802.11主要的标准范畴分为媒介层(MAC)与物理层(PHY),套用过来,前者就是OSI的数据链路层中的媒体访问控制子层,后者直接就对应OSI的物理层。我们耳熟能详的IEEE802.11a/b/g,主要是以PHY层的不同作为区分,所以它们的区别直接表现在工作频段及拨号用户、最大传输距离这些指标上。而工作在媒介层的标准——IEEE802.11e/f/i则被整个IEEE802.11族所共用。