新东方教育科技集团信息安全负责人杨宁 | 持安2023产品发布会演讲实录

近日,零信任办公安全领域标杆企业持安科技2023年度产品发布会在北京成功举办。会上,持安科技邀请到新东方教育科技集团信息安全负责人杨宁出席会议,并发表主题演讲《基于零信任理念驱动数字化安全建设及运营》。

新东方教育科技集团信息安全负责人杨宁

以下是本次演讲实录:

今天来给大家分享一下,新东方如何通过零信任理念驱动数字化安全建设与安全运营。

新东方教育科技集团已在香港和美国独立上市,我个人有十几年的安全从业经验,主要工作经历在甲方,在乙方做过四年的咨询顾问。

#01,从被演习到红蓝对抗说起

一次毫无准备的被动演习

很久以前的一个夏天,在毫无准备的情况下,新东方被动参与了一次攻防演练,多处被打穿。

后来我们针对这次演习做了一次系统的分析,发现对方主要是通过社工、VPN、邮件、互联网应用漏洞、后台等等方式,打入到了我们的内网。

这次演习后,我们对安全产生了一些新的认知:

· 以传统边界安全模型界定的网络边界,很容易被突破;

· 以前认为可信的办公区、分支机构等内网区域都是不可信的;

· 内部网络中的异常流量需要被重点关注;

· 单因素认证的用户或实体身份都不可信。

演习后,我们给安全系统做了一些改造。

第一步是通过渗透测试之类的方式,自查安全薄弱点,后面我找到当时还在完美世界做零信任的何艺做了一次交流,何艺建议,如果新东方想做零信任的话,从设备和账号入手是最简单也最有效的。

经过大半年的时间,我们基于零信任理念推进实现了可信的身份和设备,通过多因素认证来防护企业数据与应用资源,逐步覆盖到各个业务。

一次有准备的红蓝对抗

后面为了验证我们整改后系统的安全性,我们自己找合作伙伴筹备了一场红蓝对抗演习,历时两周,希望保证核心账号体系不沦陷。

在最后一天的最后一刻,攻击方还是拿到了账号和数据,不过没有拿到全量数据。

我们发现在这红蓝对抗中,起到的关键防护的因素有两点:

首先,攻击方在渗透过程中,没有突破我们基于身份和设备的可信验证,是通过社工的方式,在分支机构终端进入,发现了内部网络区域之间互通的漏洞,横向突破。

此外,最后阶段攻击方拿到了一些账号,多次尝试登录我们的数据库失败,是白名单防护起到了关键性作用。

不足之处是,我们的监控系统检测出的有效响应只占到23%。而更多情况下,当攻击方拿到账号数据访问业务系统时,监控系统会认他是合法的,这种攻击方式如果不做UEBA用户及实体分析,是发现不了的。

两次攻防演习后的总结

安全工作的核心到底是什么?

在特定资源条件下(成本),在持续攻防对抗过程中, 平衡用户体验和效率(效率),最大程度保护企业业务及资产不受损害(安全)。

面对的现实:

· 不是所有的系统或业务风险都可以检测到;

· 不是所有被检测到的漏洞都可以及时修复;

· 不是所有员工都具备安全风险意识和技能;

· 开放的文化和业务复杂度的提升对安全提出更高要求。

引发的思考:

· 零信任架构可以解决什么安全问题?不能解决什么问题?

· 如何将零信任融入到新东方的整体安全架构?

· 从哪里开始入手?如何与现有身份体系打通?如何平滑的融入现有技术体系?

#02零信任理念在持续对抗过程中的指导作用

2017年左右我看到新闻报道Google BeyondCorp 项目已经全面落地,可做到内网、外网应用的无差别访问,感觉非常酷,可以提高业务访问的效率,我是从此开始关注零信任的。

安全的本质是一场持续的攻防对抗,而在真实的攻防对抗中,攻防两方是不对等的。

攻击方的人数可能是防守方的成百上千倍,攻击方只要打破一个点,就可以进到内网拿到数据,防守方关注的是整个信息系统及边界的安全,一个点都不能疏漏。

零信任在真实的攻防对抗中能发挥什么作用呢?

我将零信任能力与ATT&CK攻击链做了对比,能看出零信任可以在哪个位置切断攻击行为。

零信任网关是统一的网络访问入口,把内网的核心的业务应用和端口收敛在网关之后,可以抵挡住攻击链前期的侦察、扫描与攻击。

用户设备应用的可信验证,多因素身份核验,应用之间采用可信代理鉴权的安全访问,可以作用在侦查、载荷投递、漏洞利用、安装植入、命令与控制环节,确保进来的用户、设备、应用都是可信的。

同时身份体系是统一、集中管理的,一旦整个系统出现风险,可以做统一的控制。

同时,零信任都会基于身份行为、设备环境,对其做持续、动态的信任评估与访问控制,发现异常时,可以阻断或增加二次验证,这一点主要也是作用在载荷投递、漏洞利用、安装植入、命令与控制环节。

#03数字化安全能力建设及运营实践

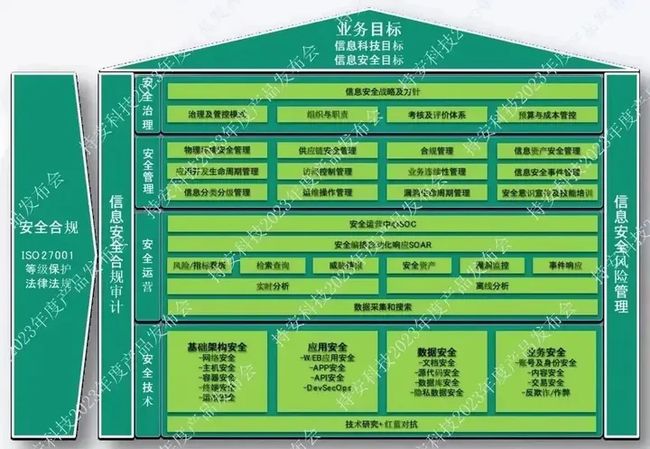

在具体的零信任落地时,新东方集团选择在整体安全体系架构中融入零信任理念。

技术能力建设融入

· 零信任安全网关建立统一入口

· 集成统一身份管理IAM+MFA

· 零信任安全网关数据安全能力扩展

· 利用Istio构建微服务零信任网格

· DevSecOps中建立可信容器环境

安全运营融入

通过网关等零信任系统,对用户及设备信息数据全量采集,并关联到现有的SOC、威胁情报等威胁分析模型中,进行数据分析及威胁监测。将零信任网关看做SOAR响应点,一旦发现风险场景,立即采取切断访问、禁用账号等措施。

新东方目前主要做七层网关,在两个公有云,分别建两套系统四个节点,做了多数据中心的冗余。建立以身份为中心的动态访问控制,与新东方现有的SSO体系打通,实现了全量用户设备的可信。

新东方B端的业务应用,都需要经过这两个入口来进行集中的资源访问,互联网攻击面收敛到网关之后。通过数据中心与应用网关,我们可以抓取到应用层、网络层的所有流量,定制日志,对这些数据做持续的信任评估。此外,网关做了能力扩展,未来会在敏感数据的识别审计、屏蔽脱敏等方面的能力上继续完善。

利用Istio构建微服务零信任网络的好处是,可以做应用的访问控制策略,而应用本身无需做任何改造,且可以与我们现有的安全系统集成,形成多层防御。在不受信任的网络上,整个服务之间的访问,可以做到双向控制。目前新东方有部分应用已经在Istio服务网格了,其他部分也在继续深化使用中。

新东方有60%以上的业务在容器环境里,我们希望把零信任理念融入CICD之中,使我们的生产环境成为一个安全、可信的容器集群。

比如开发人员在代码仓库中提交代码时做检测,确保代码是可信的;构建服务器的时候,拉取的技术镜像也是可信的;测试环境部署的时候,也会通过多种方式来检测代码层的漏洞,然后部署到生产镜像库,在生产集群里生成的容器,也要是可信的。最终,所有的安全能力采集到的所有数据,通过数据投递的方式,整合到SOC平台,通过漏洞平台,反馈给开发人员和运维人员,形成一体化管理。

新东方采取数字化安全运营的方式,从B端用户设备进来的所有流量,会通过安全网关整合到SOC,与其他相关的监控告警相融合,成为数据的采集点与响应点,完成安全运营中全链路的监控。

安全的工作是可以用数字化来衡量的,我们也是通过数字化的方式,把我们的安全运营结果呈现出来,通过指标来衡量和评价。我们会统计所有业务系统现在存在的漏洞、发生过的安全事件,面临的攻击,然后对其进行打分。

我们希望以数据驱动的方式,来提升安全的水位。

#04,信任之后仍需关注的安全风险

我们目前的零信任还不能解决所有的问题,所以也有一些我们上了零信任之后,还需要继续关注的安全风险。

· 注意自身的安全性。网关是互联网暴露点,如果零信任控制平面和数据平面自身不安全的话,整个系统就会出问题。

· 防范身份共享或盗取导致的可信攻击。比如在新东方,如果老师为了找他人代课,把账号告诉别的老师用,这个过程可能会导致可信攻击。

· 可信验证后用户或设备的异常访问。第一次登录成功之后,他的动作还需要做持续验证评估。

· 通过其它路径的内网横向渗透。除了网关入口,还可能有应用系统漏洞,未收敛的其他入口,横向渗透等,都需要继续关注。