为甲方降低10倍安全成本,下一代零信任怎么做?

企业为了更好地发展全力奋斗,却也可能被看不见的安全隐患拖后腿,数据泄露,勒索病毒时有发生。

其中,“人”是办公安全的薄弱环节。

员工办公期间可以接触到企业的重要数据,一旦被突破可能给企业带来巨大损失。

一面是越来越复杂的网络安全局面,一面是大而全的安全产品很难与业务部门落地,甲方安全部门饱受困扰。

在预算有限的情况下,企业如何为员工创造安全、舒适、高效的工作体验?

一场为改变企业安全与效率而生的,办公安全新趋势,正在悄然到来。

#01

办公安全领域,改变正在发生

2023年4月24日,由前赛门铁克高管创立的企业Sonet.io 获得The Hive和WestWave Capital的种子融资600万美元,正式进入大众视野。

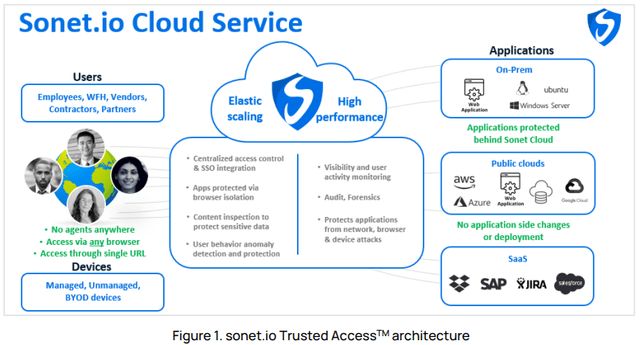

Sonet.io提供下一代零信任网络访问,保障用户对应用程序和数据的安全访问。即使设备环境已经遭受攻击,也可以保障用户和应用程序之间的数据流安全,以防止机密和知识产权信息泄露。

此外,该方案不需要安装硬件和虚拟机,用户可以通过任何设备上的任何浏览器,实现对应用和服务器的即时访问,也无需安装任何设备代理,基于最小权限原则的细粒度访问控制。

其行业领先的Air-Gap解决方案大大简化了IT运营,简化了远程劳动力管理,同时比传统解决方案将成本降低了多达10倍。

其实业界对这一思路并不陌生,2014年Google Beyondcorp架构,也是通过无agent模式的应用层零信任,为用户提供不区分内外网、无边界访问安全的办公体验,使零信任真正走入大众视野,只是当时零信任作为一个新鲜的概念,并未在国内大范围流行。

而在安全变得越来越重要的今天,零信任已成为美国等国家的国家战略。而Sonet.io的模式已被认为是未来办公新趋势,Sonet.io产品方案等消息一经发布,就立刻被纳入VentureBeat 2023最值得关注的20个零信任初创公司之一。

作为Google Beyondcorp 架构在国内的最佳实践,持安从甲方到乙方,是国内首批参考Google Beyondcorp 架构落地的企业,目前已在应用层零信任领域持续耕耘8年,在各类真实的实战攻防场景中验证了零信任的能力。持安认为,零信任正是为了改变传统的网络安全范式而来,也将为国内甲方用户及安全从业人员带来更多价值。

下面我们通过一个案例,来看在真实的攻防场景中,基于应用层建立的零信任如何在每一个具体的业务场景中,发挥其独特的价值。

#02

七个办公场景

看见应用层零信任价值

小A是一名刚刚毕业的应届生,对职场环境了解不多,毕业后第一份工作,是来互联网公司B做销售。

下面就从小A这个普通的业务人员视角,来看他从B公司“入转调离”过程中,可能存在的安全隐患及零信任的解决方案。

场景一:入职

小A入职后,需要领取一个自己的办公账号,登录公司内部系统,阅读B公司业务资料,快速学习。

企业痛点:企业希望给刚入职的小A提供简单、便捷、安全、高效的入职体验,让小A快速了解业务,进入工作状态。

零信任解决方案:

基于Google Beyondcorp架构的应用层零信任自带统一身份管理功能,用户不需要硬件、不需要安装客户端,一键登录,就可随时随地安全访问。

小A可以通过电脑自带的任意浏览器,通过扫码等方式,实现对工作中需要使用的SaaS应用程序、web应用程序以及支持ssh、rdp和vnc的服务器的安全访问。

场景二:办公BYOD

根据小A工作性质,小A大多数时间需要使用自备的电脑在家、在客户现场或者在外地办公。

风险因素:小A通过互联网访问业务系统时,公司内大量业务系统暴露在互联网上。

零信任解决方案:

零信任应用层网关变“先访问再验证”变为“先验证再访问”,可将企业所有的B\S业务系统隐藏在身后,有效收缩攻击面。访问者需要先向零信任网关发起请求,由网关代理访问请求,只有经过零信任验证用户、应用、行为皆可信的数据包,才能够正常通过认证体系,从而将不可信的数据包拒之门外。

此外,零信任网关可实现毫秒级的响应延迟以及分布式业务就近访问能力,员工无论是在内网,还是在外网办公,都可以使用同样的方式登录业务系统,0学习成本,0打扰,无感知,使安全与效率双提升。

场景三:防钓鱼

小A在办公期间,收到一封业内的活动邀请邮件,小A看标题觉得对业务很有帮助,于是下载了附件的word文件,详细阅读资料后感觉不太匹配,就关闭了文件,继续办公。

风险因素:从邮件、网站等下载的文件存在安全风险,攻击者可能通过word宏等方式,将恶意代码植入电脑,而终端杀毒软件无法检测到,小A也无法感知到电脑已经被恶意攻击。

零信任解决方案:

接入零信任应用网关之后,首先攻击者看不到业务系统,无法利用系统弱点展开攻击。

企业将内、外网的业务应用全部接入零信任系统后,当零信任收到一个访问请求后,会持续验证该访问者的身份、行为与上下文。如果系统接收到一个不可信的扫描行为,零信任会将其立即阻断告警,并根据行为方式、时间等日志,快速定位威胁发起的位置。

场景四:权限管理

小A工作中越来越多的项目需要同步到业务系统上,方便项目责任人的信息共享与同步。

风险因素:成百上千个系统的权限如果没有明确划分,项目数据如果让过多的同事看到,数据一旦被内鬼和友商间谍获取到,会给企业带来重大损失。

零信任解决方案:

零信任拥有资产自动识别的能力,甲方可自定义不同级别数据的识别规则,可以在短时间内有效帮助企业快速理清资产清单。

所有完成身份认证的系统持有唯一身份凭证,基于零信任的最小权限原则,实现基于真实业务身份的URL级别的资源管理,带有上下文的精细化的访问行为管控及API管理,让每个人只能看到其权限范围内的应用、数据与资源,减少数据泄露的可能。

场景五:异常行为管控

小A工作一段时间后,对目前的工作不太满意,近期在看其他公司的工作机会。

风险因素:由于需要为下一段工作做准备,部分员工会在提离职之前,下载大量本公司资料等行为,如果企业没有及时监控到,可能会给公司造成损失。

零信任解决方案:

一个通常不下载文件的用户开始下载大量文件,或者某个用户突然开始大量的阅读业务资料,就会触发异常行为。

管理员可以根据零信任策略,发送关于异常行为的邮件告警,还可选择强制用户重新进行身份验证或阻止用户访问应用程序,阻止文件资料下载的能力。

此外,零信任网关具备自动水印生成能力,业务无需任何改造,明水印可起到震慑员工,减少信息泄露。而当企业信息泄露后,可利用零信任平台对泄露文件实现暗水印还原,快速定位。

场景六:账号回收

深思熟虑后,小A还是决定在B公司离职,公司需要回收其在职期间的账号,关闭权限。

风险因素:员工离职后,业务权限没有及时、完全关闭,办公数据没有转移,会给企业留下非常多的安全隐患,且这类账号可能成为攻击跳板。

零信任解决方案:

员工离开工作岗位后,管理员通过零信任策略中心可一键停用账号,并对该账号所关联的所有系统清权,无需多系统重复操作,有效规避离职员工的账号风险。

对兼职或外包员工,账号到期时系统也可自动回收权限;对需要转岗的员工,零信任可以通过零信任平台快速变更权限。

场景七:IT审计

B公司一半业务来自互联网,IT系统存储大量的核心资产信息。

风险因素:企业遭遇外部持续的渗透攻击或内部人员的泄密时,传统的安全产品日志数据破碎、冗余,信息凌乱且难以关联,人工溯源难。

零信任解决方案:

零信任“先验证,再访问”的工作模式,基于业务身份建立信任链条,用户的所有访问轨迹均可通过其身份进行全链路还原。

零信任系统可记录详尽的日志,精准记录下什么人,做了什么操作,成功访问了哪些系统,哪些系统没有访问成功。提供可进行溯源的安全审计,满足企业的合规需求,减少危险事件对企业的危害。

#03

持安应用层零信任为下一代办公安全助力

持安认为,能够带来业务价值,提升组织效率的安全产品,是用户真正需要的产品。持安零信任产品站在甲方业务的角度,实现了基于应用层和数据层的零信任能力。将零信任架构融入企业信息化基础设施中,真正变成业务的安全底座,可以在内外网中全面部署落地,建立基于统一身份的贯穿企业网络、应用、业务、数据的可信链条,实现零信任平台承载业务,业务无需关注安全,企业员工在全球任何地区均可实现无感知的安全办公,扭转攻防态势,且持安可在零信任持续运营的过程中,更加贴合企业业务模式,持续输出业务价值。

持安核心产品:持安远望办公安全平台架构

目前,持安零信任办公安全解决方案已在互联网、金融、能源、科技、地产、高端制造、新零售等众多领域落地,已拥有50+大型客户,客户续约率超90%,单体客户用户规模10万+,累计为超60万用户提供办公安全保障。