Docker私有镜像仓库

文章目录

- Docker Registry

- Docker Private Registry

-

- 使用docker-distribution自建Registry

- 使用官方镜像自建Registry

- Harbor

-

- Harbor简介

- Harbor的功能

- Docker compose

- Harbor部署

Docker Registry

网上有很多的Registry服务器都支持第三方用户注册,而后基于用户名去做自己的仓库,但是使用互联网上的Registry有一个缺陷,那就是我们去推送和下载镜像时都不会很快,而在生产环境中很可能并行启动的容器将达到几十、上百个,而且很有可能每个服务器本地是没有镜像的,此时如果通过互联网去下载镜像会有很多问题,比如下载速度会很慢、带宽会用很多等等,如果带宽不够的话,下载至启动这个过程可能要持续个几十分钟,这已然违背了使用容器会更加轻量、快速的初衷和目的。因此,很多时候我们很有可能需要去做自己的私有Registry。

Registry用于保存docker镜像,包括镜像的层次结构和元数据。用户可以自建Registry,也可以使用官方的Docker Hub。

Docker Registry分类:

- Sponsor Registry:第三方的Registry,供客户和Docker社区使用

- Mirror Registry:第三方的Registry,只让客户使用

- Vendor Registry:由发布docker镜像的供应商提供的registry

- Private Registry:通过设有防火墙和额外的安全层的私有实体提供的registry

如果运维的系统环境托管在云计算服务上,比如阿里云,那么用阿里云的Registry则是最好的选择。很多时候我们的生产环境不会在本地,而是托管在数据中心机房里,如果我们在数据中心机房里的某台主机上部署Registry,因为都在同一机房,所以属于同一局域网,此时数据传输走内网,效率会极大的提升。

所有的Registry默认情况下都是基于https工作的,这是Docker的基本要求,而我自建Registry时很可能是基于http工作的,但是Docker默认是拒绝使用http提供Registry服务的

Docker Private Registry

为了帮助我们快速创建私有Registry,Docker专门提供了一个名为Docker Distribution的软件包,我们可以通过安装这个软件包快速构建私有仓库。

容器时代,任何程序都应该运行在容器中,除了Kernel和init。而为了能够做Docker Private Registry,Docker Hub官方直接把Registry做成了镜像,我们可以直接将其pull到本地并启动为容器即可快速实现私有Registry。

Registry的主要作用是托管镜像,Registry运行在容器中,而容器自己的文件系统是随着容器的生命周期终止和删除而被删除的,所以当我们把Registry运行在容器中时,客户端上传了很多镜像,随着Registry容器的终止并删除,所有镜像都将化为乌有,因此这些镜像应该放在存储卷上,而且这个存储卷最好不要放在Docker主机本地,而应该放在一个网络共享存储上,比如NFS。不过,镜像文件自己定义的存储卷,还是一个放在Docker本地、Docker管理的卷,我们可以手动的将其改成使用其它文件系统的存储卷。

这就是使用容器来运行Registry的一种简单方式。自建Registry的另一种方式,就是直接安装docker-distribution软件。

使用docker-distribution自建Registry

//下载docker-distribution

[root@100 ~]# wget http://mirror.centos.org/centos/7/extras/x86_64/Packages/docker-distribution-2.6.2-2.git48294d9.el7.x86_64.rpm

[root@100 ~]# dnf -y install docker-distribution-2.6.2-2.git48294d9.el7.x86_64.rpm

[root@100 ~]# cat /etc/docker-distribution/registry/config.yml

version: 0.1

log:

fields:

service: registry

storage:

cache:

layerinfo: inmemory

filesystem:

rootdirectory: /var/lib/registry

http:

addr: :5000

[root@100 ~]# systemctl start docker-distribution.service

[root@100 ~]# ss -antl|grep 5000

LISTEN 0 128 *:5000 *:*

使用另一个主机上传镜像

[root@139 ~]# vim /etc/docker/daemon.json

{

"registry-mirrors": ["https://cj9sucfo.mirror.aliyuncs.com"],

"insecure-registries": ["192.168.159.100:5000"]

}

[root@139 ~]# systemctl restart docker

[root@139 ~]# docker tag centos:latest 192.168.159.100:5000/centos:v1

[root@139 ~]# docker push 192.168.159.100:5000/centos:v1

The push refers to repository [192.168.159.100:5000/centos]

74ddd0ec08fa: Pushed

v1: digest: sha256:a1801b843b1bfaf77c501e7a6d3f709401a1e0c83863037fa3aab063a7fdb9dc size: 529

[root@139 ~]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

centos latest 5d0da3dc9764 10 months ago 231MB

[root@139 ~]# docker pull 192.168.159.100:5000/centos:v1

v1: Pulling from centos

Digest: sha256:a1801b843b1bfaf77c501e7a6d3f709401a1e0c83863037fa3aab063a7fdb9dc

Status: Downloaded newer image for 192.168.159.100:5000/centos:v1

192.168.159.100:5000/centos:v1

[root@139 ~]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

192.168.159.100:5000/centos v1 5d0da3dc9764 10 months ago 231MB

centos latest 5d0da3dc9764 10 months ago 231MB

使用官方镜像自建Registry

[root@100 ~]# docker pull registry

[root@100 ~]# docker run -d -p 5000:5000 -v /opt/data/registry:/tmp/registry registry

9f4e8458d20b9d07389a4fbc1f25e2cc0cb787fcbbe1d07ccdf7f18256bb4c6f

[root@100 ~]# ss -antl |grep 5000

LISTEN 0 128 0.0.0.0:5000 0.0.0.0:*

LISTEN 0 128 [::]:5000 [::]:*

[root@139 ~]# docker tag centos:latest 192.168.159.100:5000/centos:test1

[root@139 ~]# docker push 192.168.159.100:5000/centos:test1

The push refers to repository [192.168.159.100:5000/centos]

74ddd0ec08fa: Layer already exists

test1: digest: sha256:a1801b843b1bfaf77c501e7a6d3f709401a1e0c83863037fa3aab063a7fdb9dc size: 529

Harbor

无论是使用Docker-distribution去自建仓库,还是通过官方镜像跑容器的方式去自建仓库,通过前面的演示我们可以发现其是非常的简陋的,还不如直接使用官方的Docker Hub去管理镜像来得方便,至少官方的Docker Hub能够通过web界面来管理镜像,还能在web界面执行搜索,还能基于Dockerfile利用Webhooks和Automated Builds实现自动构建镜像的功能,用户不需要在本地执行docker build,而是把所有build上下文的文件作为一个仓库推送到github上,让Docker Hub可以从github上去pull这些文件来完成自动构建。

但无论官方的Docker Hub有多强大,它毕竟是在国外,所以速度是最大的瓶颈,我们很多时候是不可能去考虑使用官方的仓库的,但是上面说的两种自建仓库方式又十分简陋,不便管理,所以后来就出现了一个被 CNCF 组织青睐的项目,其名为Harbor。

Harbor简介

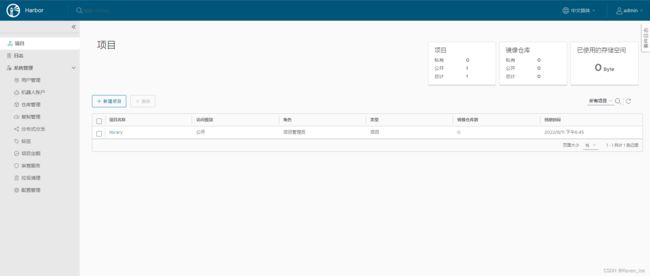

Harbor是由VMWare在Docker Registry的基础之上进行了二次封装,加进去了很多额外程序,而且提供了一个非常漂亮的web界面。

Harbor的功能

Feathers:

- 多用户内容签名和验证

- 安全性和漏洞分析

- 审核日志记录

- 身份集成和基于角色的访问控制

- 实例之间的镜像复制

- 可扩展的 API 和图形化用户界面

- 国际化

Docker compose

Harbor在物理机上部署是非常难的,而为了简化Harbor的应用,Harbor官方直接把Harbor做成了在容器中运行的应用,而且这个容器在Harbor中依赖类似redis、mysql、pgsql等很多存储系统,所以它需要编排很多容器协同起来工作,因此VMWare Harbor在部署和使用时,需要借助于Docker的单机编排工具(Docker compose)来实现。

Harbor部署

[root@100 ~]# yum -y install docker-compose-plugin

[root@100 ~]# cp /usr/libexec/docker/cli-plugins/docker-compose /usr/local/bin/

[root@100 ~]# cd /usr/src/

[root@100 src]# wget https://github.com/goharbor/harbor/releases/download/v2.4.3/harbor-offline-installer-v2.4.3.tgz

[root@100 src]# tar xf harbor-offline-installer-v2.5.1.tgz -C /usr/local/

[root@100 src]# cd /usr/local/harbor/

[root@100 harbor]# ls

common.sh harbor.v2.5.1.tar.gz harbor.yml.tmpl install.sh LICENSE prepare

[root@100 harbor]# mv harbor.yml.tmpl harbor.yml

[root@100 harbor]# vim harbor.yml

hostname: 192.168.159.100

#https:

# https port for harbor, default is 443

# port: 443

# The path of cert and key files for nginx

#certificate: /your/certificate/path

#private_key: /your/private/key/path

[root@100 harbor]# ./install.sh

[root@100 harbor]# ss -antl |grep 80

LISTEN 0 128 0.0.0.0:80 0.0.0.0:*

LISTEN 0 128 [::]:80 [::]:*

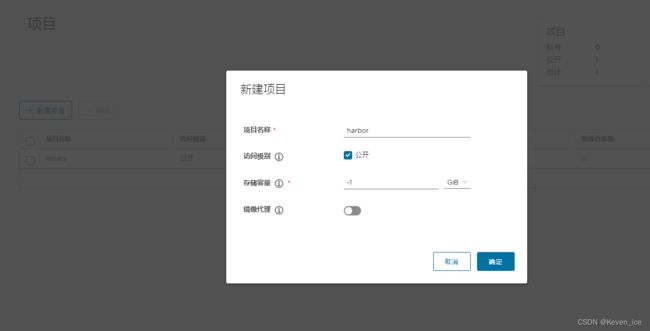

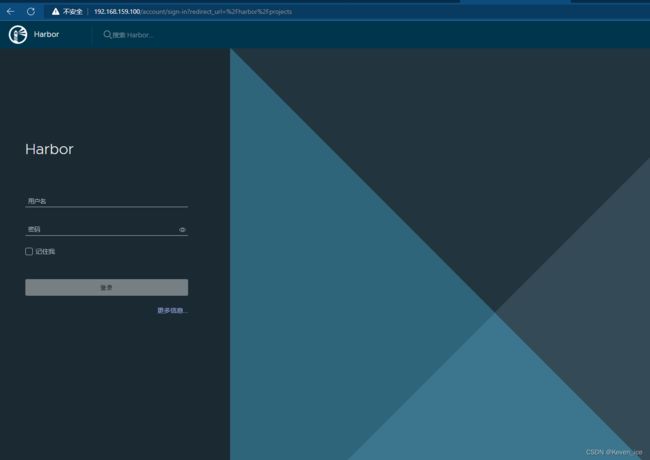

使用IP地址访问harbor,用户名admin,密码Harbor12345

[root@100 ~]# docker login -u admin -p Harbor12345 http://127.0.0.1

[root@100 ~]# docker tag centos:latest 127.0.0.1/harbor/centos:v1

[root@100 ~]# docker push 127.0.0.1/harbor/centos:v1

The push refers to repository [127.0.0.1/harbor/centos]

74ddd0ec08fa: Pushed

v1: digest: sha256:a1801b843b1bfaf77c501e7a6d3f709401a1e0c83863037fa3aab063a7fdb9dc size: 529

使用Harbor的注意事项:

- 在客户端上传镜像时一定要记得执行docker login进行用户认证,否则无法直接push

- 在客户端使用的时候如果不是用的https则必须要在客户端的/etc/docker/daemon.json配置文件中配置insecure-registries参数

- 数据存放路径应在配置文件中配置到一个容量比较充足的共享存储中

- Harbor是使用docker-compose命令来管理的,如果需要停止Harbor也应用docker-compose stop来停止,其他参数请–help